Analysieren der Bedrohungsanalyse

Bei der Bedrohungsanalyse handelt es sich um eine Threat Intelligence-Lösung, die von erfahrenen Microsoft-Sicherheitsexperten entwickelt wurde. Sie ist so konzipiert, dass Sicherheitsteams auch im Angesicht immer neuer Bedrohungen möglichst effizient arbeiten können. Zu diesen Bedrohungen zählen beispielsweise:

- Aktive Bedrohungsakteure und ihre Kampagnen

- Beliebte und neue Angriffstechniken

- Kritische Sicherheitsrisiken

- Häufige Angriffsflächen

- Weit verbreitete Schadsoftware

Sie können entweder über das Navigationsmenü des Microsoft Defender-Sicherheitsportals auf Bedrohungsanalysen zugreifen, indem Sie Threat Intelligence erweitern, oder über eine dedizierte Threat Analytics-Dashboardkarte, die die Bedrohungen für Ihre Organisation sowohl im Hinblick auf die Auswirkungen als auch im Hinblick auf die Belichtung anzeigt.

Bedrohungen mit schwerwiegenden Auswirkungen haben das größte Potenzial, Schaden zu verursachen. Bedrohungen mit hoher Gefährdung sind dagegen Bedrohungen, für die Ihre Ressourcen besonders anfällig sind. Über die Bedrohungsanalyse gewonnene Einblicke in aktive oder laufende Kampagnen und Informationen zu Gegenmaßnahmen können Ihr Sicherheitsteam dabei unterstützen, fundierte Entscheidungen zu treffen.

Aufgrund immer komplexerer Angriffe und neuer Bedrohungen, die immer schneller entstehen und sich verbreiten, ist es von entscheidender Bedeutung, folgende Aufgaben schnell durchführen zu können:

- Identifizieren neuer Bedrohungen und Reagieren auf selbige

- Erfahren, ob Sie gerade angegriffen werden

- Bewerten der Auswirkungen der Bedrohung auf Ihre Ressourcen

- Überprüfen der Resilienz gegen Bedrohungen oder Gefährdung durch diese

- Identifizieren der Maßnahmen zur Entschärfung, Wiederherstellung oder Vorbeugung, die Sie ergreifen können, um die Bedrohungen abzuwehren oder einzudämmen

Jeder Bericht bietet eine Analyse einer nachverfolgten Bedrohung sowie einen umfassenden Leitfaden für den Schutz vor dieser Bedrohung. Er enthält außerdem Daten aus Ihrem Netzwerk, die Hinweise darauf geben, ob die Bedrohung aktiv ist und ob Sie über einen geeigneten Schutz verfügen.

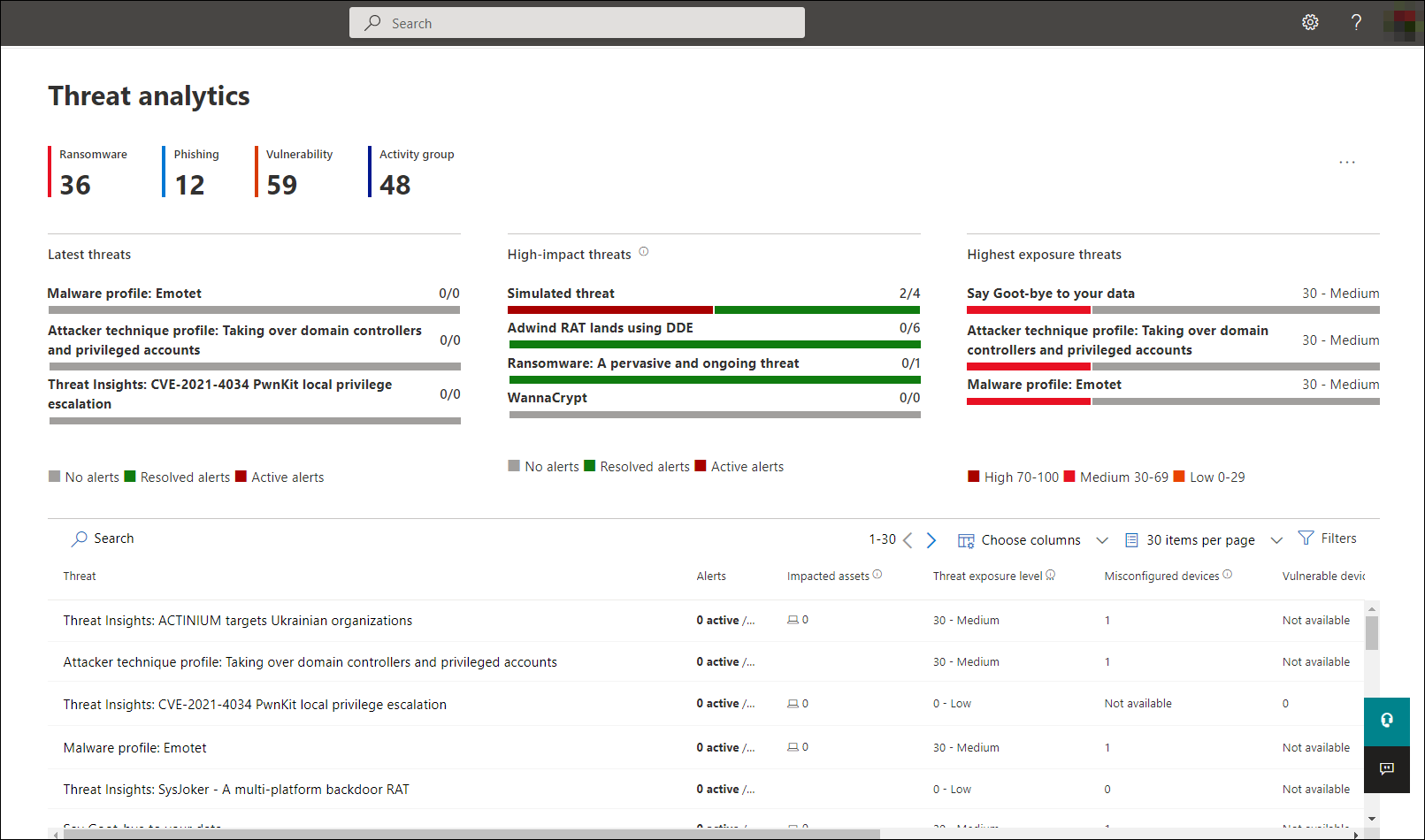

Anzeigen des Bedrohungsanalyse-Dashboards

Im Bedrohungsanalyse-Dashboard werden die Berichte hervorgehoben, die für Ihre Organisation am relevantesten sind. Die Bedrohungen sind darauf in den folgenden Abschnitten enthalten:

- Neueste Bedrohungen: Die neuesten veröffentlichten oder aktualisierten Bedrohungsberichte, zusammen mit der Anzahl aktiver und aufgelöster Warnungen.

- Bedrohungen mit schwerwiegenden Auswirkungen: Bedrohungen mit den stärksten Auswirkungen auf Ihre Organisation. Bedrohungen mit der höchsten Anzahl aktiver und aufgelöster Warnungen werden in diesem Abschnitt zuerst aufgelistet.

- Höchste Gefährdung: Bedrohungen mit der höchsten Gefährdungsstufe werden zuerst aufgeführt. Die Gefährdungsstufe einer Bedrohung wird anhand von zwei Informationen berechnet: Schweregrad der Sicherheitsrisiken im Zusammenhang mit der Bedrohung und Anzahl von Geräten in Ihrer Organisation, die aufgrund dieser Sicherheitsrisiken gefährdet sind.

Wenn Sie auf dem Dashboard eine Bedrohung auswählen, wird der Bericht zu dieser Bedrohung angezeigt.

Sehen Sie sich einen Bedrohungsanalysebericht an. Jeder Bedrohungsanalysebericht liefert Informationen in mehreren Abschnitten:

- Übersicht

- Analystenbericht

- Verwandte Vorfälle

- Betroffene Ressourcen

- Verhinderte E-Mail-Versuche

- Gefährdung und Entschärfungen

Übersicht: Schnelles Verstehen der Bedrohung, Bewerten ihrer Auswirkungen und Überprüfen von Schutzmaßnahmen

Der Abschnitt „Übersicht“ bietet eine Vorschau des ausführlichen Analyseberichts. Außerdem stehen Diagramme zur Verfügung, die die Auswirkung der Bedrohung auf Ihre Organisation und Ihre Gefährdung durch falsch konfigurierte und nicht gepatchte Geräte anzeigen.

Bewerten der Auswirkungen auf Ihre Organisation

Jeder Bericht enthält Diagramme, die Informationen zu den Auswirkungen einer Bedrohung auf die Organisation bieten:

- Zugehörige Incidents: Bietet eine Übersicht über die Auswirkungen der nachverfolgten Bedrohung auf Ihre Organisation. Sie enthält die Anzahl aktiver Warnungen und die Anzahl aktiver Incidents, denen sie zugeordnet sind, sowie den Schweregrad aktiver Incidents.

- Warnungen im Zeitverlauf: Zeigt die Anzahl zugehöriger aktiver und aufgelöster Warnungen im Zeitverlauf. Die Anzahl der aufgelösten Warnungen gibt an, wie schnell Ihre Organisation auf Warnungen reagiert, die einer Bedrohung zugeordnet sind. Im Idealfall sollte das Diagramm die Auflösung von Warnungen innerhalb weniger Tage anzeigen.

- Betroffene Ressourcen: Zeigt die Anzahl unterschiedlicher Geräte und E-Mail-Konten (Postfächer), für die derzeit mindestens eine aktive Warnung im Zusammenhang mit der nachverfolgten Bedrohung vorhanden ist. Warnungen werden für Postfächer ausgelöst, bei denen Bedrohungs-E-Mails eingegangen sind. Überprüfen Sie sowohl Richtlinien auf Organisationsebene als auch Richtlinien auf Benutzerebene auf Außerkraftsetzungen, die die Zustellung von Bedrohungs-E-Mails verursachen.

- Verhinderte E-Mail-Versuche: Zeigt die Anzahl von E-Mails der letzten sieben Tage, die entweder vor der Zustellung blockiert oder im Junk-E-Mail-Ordner zugestellt wurden.

Überprüfen von Sicherheitsresilienz und -status

Jeder Bericht enthält Diagramme, die eine Übersicht über die Resilienz Ihrer Organisation gegenüber einer bestimmten Bedrohung bieten:

- Status der sicheren Konfiguration: Zeigt die Anzahl von Geräten mit falsch konfigurierten Sicherheitseinstellungen. Wenden Sie die empfohlenen Sicherheitseinstellungen an, um die Bedrohung zu entschärfen. Geräte werden als „Sicher“ eingestuft, wenn alle nachverfolgten Einstellungen angewendet wurden.

- Status bei Sicherheitspatches: Zeigt die Anzahl anfälliger Geräte. Wenden Sie Sicherheitsupdates oder -patches an, um Sicherheitsrisiken zu behandeln, die von der Bedrohung ausgenutzt werden.

Anzeigen von Berichten nach Bedrohungstags

Sie können die Liste der Bedrohungsberichte filtern, um die relevantesten Berichte auf der Grundlage eines bestimmten Bedrohungstags (Kategorie) oder eines bestimmten Berichtstyps anzuzeigen.

- Bedrohungstags: Unterstützen Sie bei der Anzeige der relevantesten Berichte für eine bestimmte Bedrohungskategorie – beispielsweise alle Berichte im Zusammenhang mit Ransomware.

- Berichtstypen: Unterstützen Sie bei der Anzeige der relevantesten Berichte für einen bestimmten Berichtstyp – beispielsweise alle Berichte zu Tools und Methoden.

- Filter: Ermöglichen die effiziente Überprüfung der Liste mit den Bedrohungsberichten sowie das Filtern der Ansicht basierend auf einem bestimmten Bedrohungstag oder Berichtstyp. So können Sie beispielsweise alle Bedrohungsberichte im Zusammenhang mit der Ransomware-Kategorie oder Bedrohungsberichte im Zusammenhang mit Sicherheitsrisiken überprüfen.

Wie funktioniert dies?

Das Microsoft Threat Intelligence-Team hat jedem Bedrohungsbericht Bedrohungstags hinzugefügt:

Vier Bedrohungstags sind jetzt verfügbar:

- Ransomware

- Phishing

- Sicherheitsrisiko

- Aktivitätsgruppe

Bedrohungstags werden oben auf der Seite "Bedrohungsanalyse" angezeigt. Unter den einzelnen Tags ist jeweils die Anzahl verfügbarer Berichte angegeben.

Analystenbericht: Erkenntnisse von Microsoft-Sicherheitsexperten

Lesen Sie sich im Abschnitt „Analystenbericht“ den ausführlichen Expertenbericht durch. Die meisten Berichte enthalten detaillierte Beschreibungen von Angriffsketten – einschließlich Taktiken und Methoden, die dem MITRE ATT&CK-Framework zugeordnet sind – sowie umfassende Listen mit Empfehlungen und Anleitungen für eine wirkungsvolle Bedrohungssuche.

Zugehörige Incidents: Anzeigen und Verwalten zugehöriger Incidents

Die Registerkarte „Zugehörige Incidents“ enthält die Liste aller Vorfälle im Zusammenhang mit der nachverfolgten Bedrohung. Sie können Incidents zuweisen oder Warnungen verwalten, die mit den einzelnen Incidents verknüpft sind.

Betroffene Ressourcen: Abrufen einer Liste mit den betroffenen Geräten und Postfächern

Ein Objekt wird als betroffen angesehen, wenn es von einer aktiven, nicht aufgelösten Warnung betroffen ist. Auf der Registerkarte „Betroffene Ressourcen“ werden die folgenden Arten von betroffenen Ressourcen aufgeführt:

Betroffene Geräte: Endpunkte mit nicht aufgelösten Warnungen von Microsoft Defender für Endpunkt. Diese Warnungen werden in der Regel ausgelöst, wenn bekannte Bedrohungsindikatoren und -aktivitäten entdeckt werden.

Betroffene Postfächer: Postfächer, bei denen E-Mails eingegangen sind, die Warnungen von Microsoft Defender für Office 365 ausgelöst haben. Die meisten Nachrichten, die Warnungen auslösen, werden zwar normalerweise blockiert, die Filter können jedoch durch Richtlinien auf Benutzer- oder Organisationsebene außer Kraft gesetzt werden.

Verhinderte E-Mail-Versuche: Anzeigen blockierter oder als Junk eingestufter Bedrohungs-E-Mails

E-Mails mit bekannten Bedrohungsindikatoren wie schädlichen Links oder Anlagen werden von Microsoft Defender für Office 365 in der Regel blockiert. In einigen Fällen senden proaktive Filtermechanismen, die auf verdächtige Inhalte prüfen, stattdessen Bedrohungs-E-Mails an den Junk-E-Mail-Ordner. In beiden Fällen ist die Wahrscheinlichkeit, dass Schadsoftwarecode auf dem Gerät gestartet wird, geringer.

Auf der Registerkarte „Verhinderte E-Mail-Versuche“ werden alle E-Mails aufgelistet, die entweder vor der Zustellung blockiert oder von Microsoft Defender für Office 365 an den Junk-E-Mail-Ordner gesendet wurden.

Gefährdung und Entschärfungen: Überprüfen der Liste der Entschärfungen und des Status Ihrer Geräte

Überprüfen Sie im Abschnitt „Gefährdung und Entschärfungen“ die Liste der spezifischen Handlungsempfehlungen. Diese können Ihnen helfen, die Resilienz Ihrer Organisation gegenüber der Bedrohung zu erhöhen. Die Liste der nachverfolgten Entschärfungen umfasst Folgendes:

- Sicherheitsupdates: Bereitstellung unterstützter Softwaresicherheitsupdates für Sicherheitsrisiken auf Geräten, für die das Onboarding durchgeführt wurde

- Unterstützte Sicherheitskonfigurationen

- Aus der Cloud gelieferter Schutz

- Schutz vor potenziell unerwünschten Anwendungen (Potentially Unwanted Applications, PUA)

- Echtzeitschutz

Die Informationen zur Entschärfung in diesem Abschnitt enthalten Daten aus dem Bedrohungs- und Sicherheitsrisikomanagement. Dort können Sie auch einen Drilldown für noch ausführlichere Informationen über die verschiedenen Links im Bericht ausführen.

Einrichten von E-Mail-Benachrichtigungen für Berichtsupdates

Sie können E-Mail-Benachrichtigungen einrichten, um Updates zu Bedrohungsanalyseberichten zu erhalten.

Führen Sie die folgenden Schritte aus, um E-Mail-Benachrichtigungen für Bedrohungsanalyseberichte einzurichten:

Wählen Sie Einstellungen in der Seitenleiste von Microsoft Defender XDR. Wählen Sie Microsoft Defender XDR aus der Liste der Einstellungen aus.

Wählen Sie „E-Mail-Benachrichtigungen“ > „Bedrohungsanalyse“ und anschließend die Schaltfläche „+ Benachrichtigungsregel erstellen“ aus. Ein Flyout wird angezeigt.

Führen Sie die in dem Flyout angegebenen Schritte aus. Benennen Sie zunächst Ihre neue Regel. Das Beschreibungsfeld ist optional, aber ein Name ist erforderlich. Sie können die Regel über das Kontrollkästchen unter dem Beschreibungsfeld aktivieren oder deaktivieren.

Hinweis

In den Feldern „Name“ und „Beschreibung“ einer neuen Benachrichtigungsregel werden nur englische Buchstaben und Zahlen akzeptiert. Leerzeichen, Binde-/Gedankenstriche, Unterstriche oder andere Interpunktionszeichen werden nicht akzeptiert.

Wählen Sie aus, für welche Art von Berichten Sie Benachrichtigungen erhalten möchten. Sie können wählen, ob Sie Updates zu allen neu veröffentlichten oder aktualisierten Berichten erhalten möchten oder nur zu Berichten mit einem bestimmten Tag oder Typ.

Fügen Sie mindestens einen Empfänger für die Benachrichtigungs-E-Mails hinzu. Sie können diesen Bildschirm auch verwenden, um zu überprüfen, wie die Benachrichtigungen empfangen werden, indem Sie eine Test-E-Mail senden.

- Überprüfen Sie Ihre neue Regel. Wenn Sie etwas ändern möchten, können Sie die Schaltfläche „Bearbeiten“ am Ende des jeweiligen Unterabschnitts auswählen. Wählen Sie nach Abschluss Ihrer Überprüfung die Schaltfläche „Regel erstellen“ aus.

Ihre neue Regel wurde erfolgreich erstellt. Wählen Sie die Schaltfläche „Fertig“ aus, um den Vorgang abzuschließen und das Flyout zu schließen. Ihre neue Regel wird nun in der Liste der E-Mail-Benachrichtigungen für Bedrohungsanalysen angezeigt.