Schadsoftwareüberprüfung in Defender for Storage

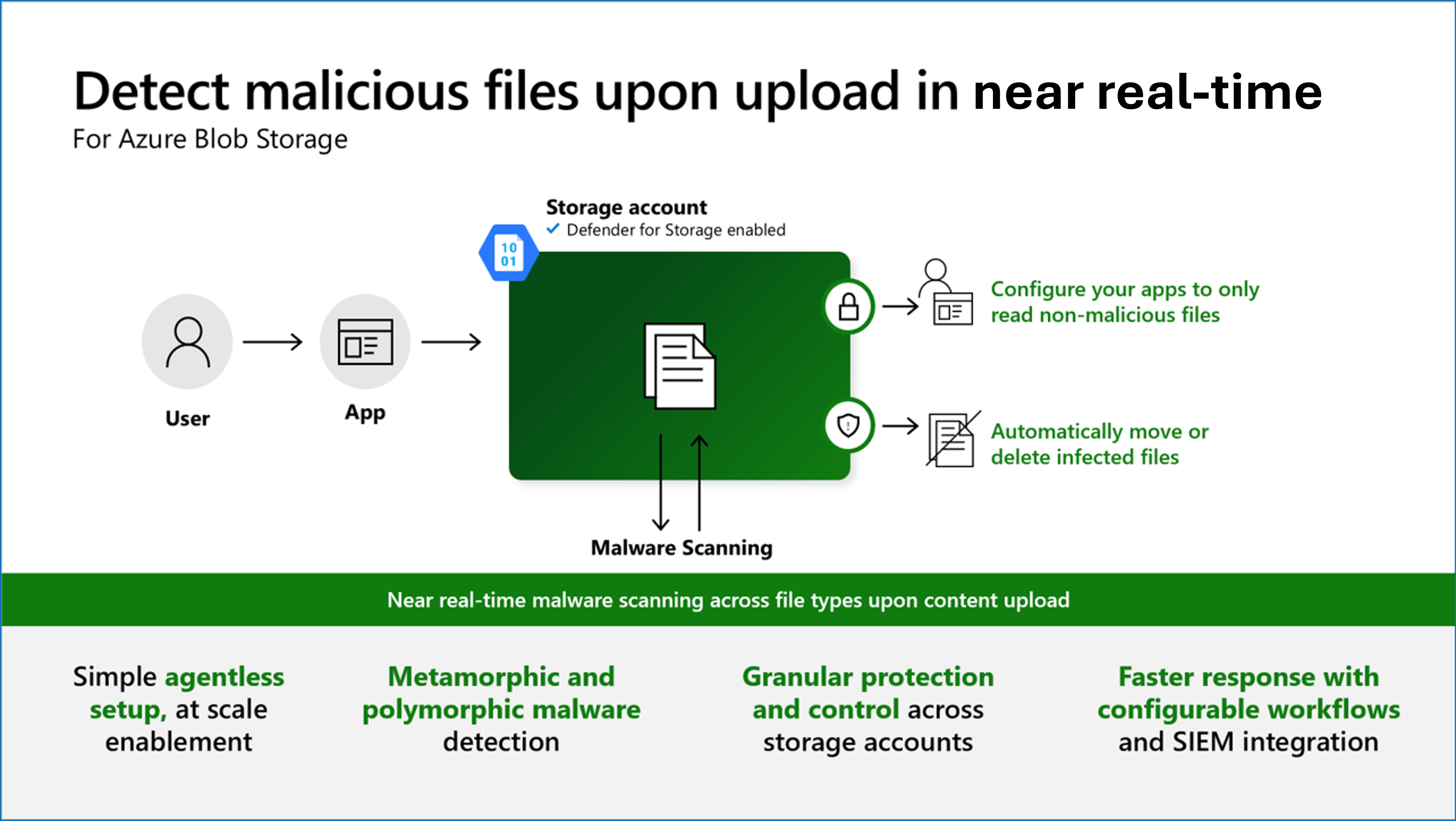

Die Malwareüberprüfung in Defender for Storage hilft dabei, Azure Blob Storage vor bösartigen Inhalten zu schützen, indem eine vollständige Malwareüberprüfung der hochgeladenen Inhalte in Quasi-Echtzeit ausgeführt wird. Dazu werden die Funktionen von Microsoft Defender Antivirus verwendet. Diese Funktion wurde entwickelt, um Sicherheits- und Complianceanforderungen für die Verarbeitung von nicht vertrauenswürdigen Inhalten zu erfüllen.

Die Funktion für die Malwareüberprüfung ist eine SaaS-Lösung (Software-as-a-Service) ohne Agent, die eine einfache Einrichtung im großen Stil und ohne Wartung ermöglicht und die Automatisierung von Reaktionen im großen Stil unterstützt.

Schadsoftwareupload ist eine der wichtigsten Bedrohungen für Cloudspeicher

Inhalte, die in den Cloudspeicher hochgeladen werden, können Schadsoftware sein. Speicherkonten können ein Einstiegspunkt für Schadsoftware in die Organisation und ein Verteilungspunkt für Schadsoftware sein. Um Organisationen vor dieser Bedrohung zu schützen, müssen Inhalte im Cloudspeicher vor dem Zugriff auf Schadsoftware überprüft werden.

Die Schadsoftwareüberprüfung in Defender for Storage hilft beim Schutz von Speicherkonten vor schädlichen Inhalten

- Eine integrierte SaaS-Lösung, die eine einfache Aktivierung im großen Stil ohne Wartungsaufwand ermöglicht.

- Umfassende Antischadsoftware-Funktionen mit Microsoft Defender Antivirus (MDAV), die polymorphe und metamorphe Schadsoftware abfangen.

- Jeder Dateityp wird gescannt (einschließlich Archiven wie ZIP-Dateien), und für jeden Scan wird ein Ergebnis zurückgegeben. Die Dateigrößenbeschränkung beträgt 2 GB.

- Unterstützt eine Reaktion im großen Stil – Löschen oder in Quarantäne verschieben verdächtiger Dateien basierend auf den Indextags oder Event Grid-Ereignissen der Blobs.

- Wenn die Schadsoftwareüberprüfung eine schädliche Datei identifiziert, werden detaillierte Microsoft Defender for Cloud-Sicherheitswarnungen generiert.

- Entwickelt, um Sicherheits- und Complianceanforderungen zum Scannen nicht vertrauenswürdiger Inhalte, die in den Speicher hochgeladen wurden, zu erfüllen, einschließlich einer Option zum Protokollieren jedes Scanergebnisses.

Gängige Anwendungsfälle und Szenarien

Zu den gängigen Anwendungsfällen und Szenarien für die Schadsoftwareüberprüfung in Defender for Storage gehören:

- Webanwendungen: Viele Cloudwebanwendungen ermöglichen Benutzern das Hochladen von Inhalten in den Speicher. Dies ermöglicht einen geringen Wartungsaufwand und skalierbaren Speicher für Anwendungen wie Steuer-Apps, Personalverwaltungswebsites für das Hochladen von Lebensläufen und Websites für das Hochladen von Belegen.

- Inhaltsschutz: Ressourcen wie Videos und Fotos werden häufig im großen Stil intern geteilt und an externe Parteien freigegeben. CDNs (Content Delivery Network) und Inhalts-Hubs sind eine klassische Möglichkeit zur Verteilung von Schadsoftware.

- Complianceanforderungen: Ressourcen, die Compliancestandards wie die des National Institute of Standards and Technology, der Society for Worldwide Interbank Financial Telecommunications, der Datenschutz-Grundverordnung und andere Standards einhalten, erfordern robuste Sicherheitspraktiken, einschließen Malwareüberprüfung. Dies ist für Organisationen, die in regulierten Branchen oder Regionen tätig sind, von entscheidender Bedeutung.

- Integration von Drittanbietern: Daten von Drittanbietern können aus einer Vielzahl von Quellen stammen, und wahrscheinlich verfügen nicht alle über robuste Sicherheitsmethoden, z. B. Geschäftspartner, Entwickler und Auftragnehmer. Die Überprüfung auf Schadsoftware hilft sicherzustellen, dass diese Daten keine Sicherheitsrisiken für Ihr System einführen.

- Kollaborative Plattformen: Ähnlich wie bei der Dateifreigabe verwenden Teams Cloudspeicher für die kontinuierliche Freigabe von Inhalten und die Zusammenarbeit zwischen Teams und Organisationen. Die Überprüfung auf Schadsoftware gewährleistet eine sichere Zusammenarbeit.

- Datenpipelines: Daten, die durch ETL-Prozesse (Extrahieren, Übertragen, Laden) verschoben werden, können aus mehreren Quellen stammen und möglicherweise Schadsoftware enthalten. Die Überprüfung auf Schadsoftware kann dazu beitragen, die Integrität dieser Pipelines sicherzustellen.

- Trainingsdaten für maschinelles Lesen: Die Qualität und Sicherheit der Trainingsdaten sind entscheidend für effektive Modelle für maschinelles Lernen. Es ist wichtig, sicherzustellen, dass diese Datasets sauber und sicher sind, insbesondere wenn sie benutzergenerierte Inhalte oder Daten aus externen Quellen enthalten.

Malwareüberprüfung ist ein Dienst in Quasi-Echtzeit. Die Überprüfungszeiten können je nach gescannter Dateigröße oder Dateityp sowie beim Laden des Diensts oder des Speicherkontos variieren. Microsoft ist ständig darum bemüht, die Gesamtzeit der Überprüfung zu reduzieren, aber Sie sollten diese Variabilität in den Überprüfungszeiten berücksichtigen, wenn Sie eine Benutzererfahrung basierend auf dem Dienst entwerfen.

Voraussetzungen

Zum Aktivieren und Konfigurieren der Prüfung auf Schadsoftware benötigen Sie Besitzerrollen (z. B. Abonnementbesitzer oder Speicherkontobesitzer) oder bestimmte Rollen mit den erforderlichen Datenaktionen. Erfahren Sie mehr zu den erforderlichen Berechtigungen.

Sie können die Schadsoftwareüberprüfung im großen Stil für Ihre Abonnements aktivieren und konfigurieren, während Sie gleichzeitig die granulare Kontrolle über die Konfiguration des Features für einzelne Speicherkonten behalten. Es gibt verschiedene Möglichkeiten zum Aktivieren und Konfigurieren der Malwareüberprüfung: Über die in Azure integrierte Richtlinie (die empfohlene Methode), programmgesteuert über Infrastructure-as-Code-Vorlagen, einschließlich Terraform-, Bicep- und ARM-Vorlagen (Azure Resource Manager), über das Azure-Portal oder direkt über die REST-API.

Wie funktioniert die Schadsoftwareüberprüfung?

Schadsoftwareüberprüfung beim Hochladen

Trigger beim Hochladen

Wenn ein Blob in ein geschütztes Speicherkonto hochgeladen wird, wird eine Schadsoftwareüberprüfung ausgelöst. Alle Methoden zum Hochladen lösen den Scan aus. Das Ändern eines Blobs ist ein Uploadvorgang, und daher wird der geänderte Inhalt nach dem Hochladen gescannt.

Scanregionen und Datenaufbewahrung

Der Schadsoftwareüberprüfungsdienst, der Microsoft Defender Antivirus-Technologien verwendet, liest das Blob. Die Schadsoftwareüberprüfung scannt den Inhalt „im Arbeitsspeicher“ und löscht gescannte Dateien sofort nach der Überprüfung. Der Inhalt wird nicht aufbewahrt. Die Überprüfung erfolgt innerhalb der gleichen Region des Speicherkontos. In einigen Fällen, wenn eine Datei verdächtig ist und mehr Daten erforderlich sind, kann die Malwareüberprüfung Dateimetadaten außerhalb des Scanbereichs, einschließlich Metadaten, die als Kundendaten klassifiziert wurden (z. B. SHA-256-Hash), für Microsoft Defender for Endpoint freigeben.

Zugriff auf Kundendaten

Um Ihre Daten auf Schadsoftware zu überprüfen, benötigt der Dienst für die Schadsoftwareüberprüfung Zugriff auf Ihre Daten. Während der Dienstaktivierung wird eine neue Datenscannerressource namens StorageDataScanner in Ihrem Azure-Abonnement erstellt. Dieser Ressource wird die Rollenzuweisung Besitzer von Speicherblobdaten zugewiesen, um für die Schadsoftwareüberprüfung und die Ermittlung vertraulicher Daten auf Ihre Daten zugreifen und diese ändern zu können.

Private Endpunkte werden standardmäßig unterstützt.

Die Schadsoftwareüberprüfung in Defender for Storage wird in Speicherkonten unterstützt, die private Endpunkte verwenden, wobei der Datenschutz gewahrt bleibt.

Private Endpunkte bieten sichere Konnektivität mit Ihren Azure-Speicherdiensten und eliminieren die Exposition gegenüber dem öffentlichen Internet. Sie gelten als eine bewährte Methode.

Einrichten der Schadsoftwareüberprüfung

Wenn die Schadsoftwareüberprüfung aktiviert ist, werden die folgenden Aktionen automatisch in Ihrer Umgebung ausgeführt:

- Für jedes Speicherkonto, für das Sie die Schadsoftwareüberprüfung aktivieren, wird eine Event Grid-Systemthemaressource in derselben Ressourcengruppe des Speicherkontos erstellt, die vom Dienst für die Schadsoftwareüberprüfung verwendet wird, um auf Blobuploadtrigger zu lauschen. Das Entfernen dieser Ressource beschädigt die Funktionalität der Schadsoftwareüberprüfung.

- Um Ihre Daten zu scannen, benötigt der Dienst für die Schadsoftwareüberprüfung Zugriff auf Ihre Daten. Während der Dienstaktivierung wird in Ihrem Azure-Abonnement eine neue Datenscannerressource namens

StorageDataScannererstellt und einer systemseitig zugewiesenen verwalteten Identität zugewiesen. Dieser Ressource wird die Rollenzuweisung „Besitzer von Speicherblobdaten“ zugewiesen, die ihr den Zugriff auf Ihre Daten zum Zwecke der Schadsoftwareüberprüfung und der Ermittlung vertraulicher Daten ermöglicht.

Wenn die Netzwerkkonfiguration Ihres Speicherkontos auf „Öffentlichen Netzwerkzugriff von ausgewählten virtuellen Netzwerken und IP-Adressen aktivieren“ festgelegt ist, wird die Ressource StorageDataScanner dem Abschnitt „Ressourceninstanzen“ unter der Netzwerkkonfiguration des Speicherkontos hinzugefügt, um den Zugriff zum Überprüfen Ihrer Daten zu ermöglichen.

Wenn Sie die Schadsoftwareüberprüfung auf Abonnementebene aktivieren, wird eine neue Sicherheitsoperatorressource mit dem Namen StorageAccounts/securityOperators/DefenderForStorageSecurityOperator in Ihrem Azure-Abonnement erstellt und einer systemseitig verwalteten Identität zugewiesen. Diese Ressource wird verwendet, um die Konfiguration von Defender for Storage und der Schadsoftwareüberprüfung für vorhandene Speicherkonten zu aktivieren und zu reparieren und um zu überprüfen, ob neue Speicherkonten vorhanden sind, die im Abonnement erstellt wurden und aktiviert werden müssen. Diese Ressource verfügt über Rollenzuweisungen, welche die spezifischen Berechtigungen enthalten, die zum Aktivieren der Schadsoftwareüberprüfung erforderlich sind.

Die Schadsoftwareüberprüfung hängt von bestimmten Ressourcen, Identitäten und Netzwerkeinstellungen ab, um ordnungsgemäß zu funktionieren. Wenn Sie diese ändern oder löschen, funktioniert die Schadsoftwareüberprüfung nicht mehr. Um den normalen Betrieb wiederherzustellen, können Sie die Option deaktivieren und wieder aktivieren.

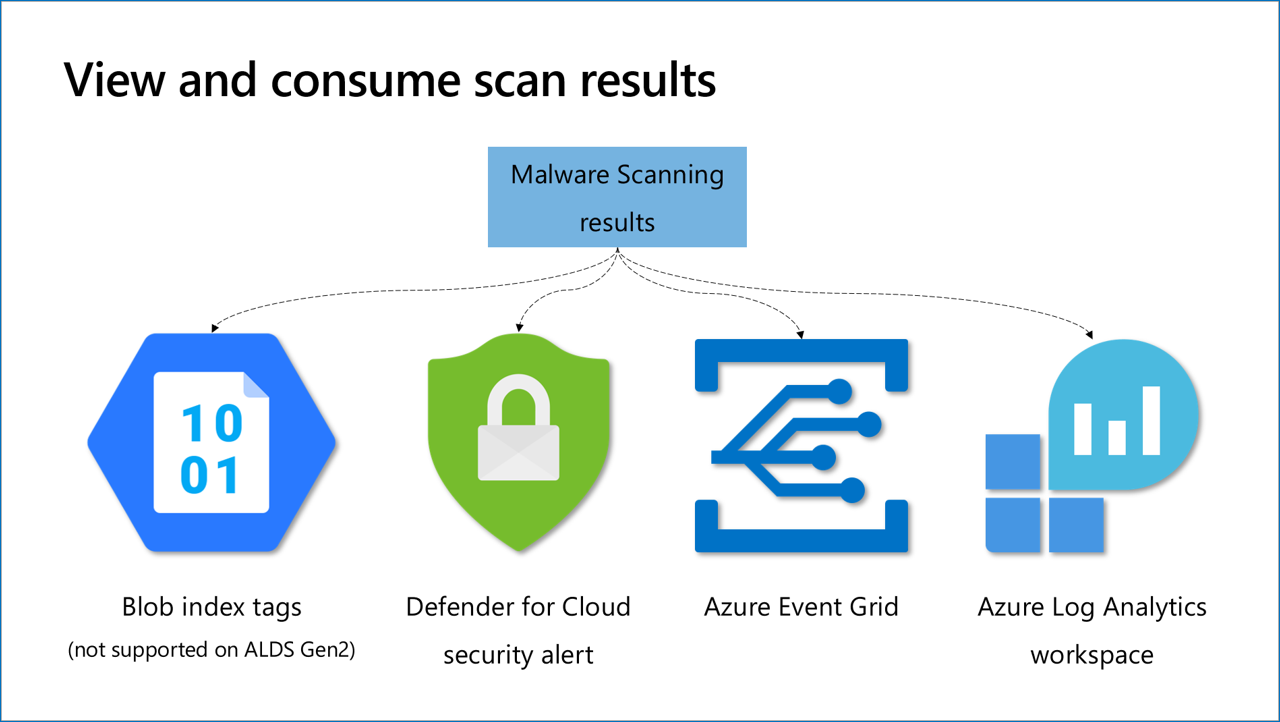

Bereitstellen von Scanergebnissen

Die Scanergebnisse der Schadsoftwareüberprüfung sind über vier Methoden verfügbar. Nach der Einrichtung werden Scanergebnisse als Blobindextags für jede hochgeladene und gescannte Datei im Speicherkonto und als Microsoft Defender for Cloud-Sicherheitswarnungen angezeigt, wenn eine Datei als schädlich identifiziert wird.

Sie können zusätzliche Methoden für Scanergebnisse konfigurieren, z. B. Event Grid und Log Analytics. Diese Methoden erfordern eine zusätzliche Konfiguration. Im nächsten Abschnitt erfahren Sie mehr über die verschiedenen Methoden für Scanergebnisse.

Scanergebnisse

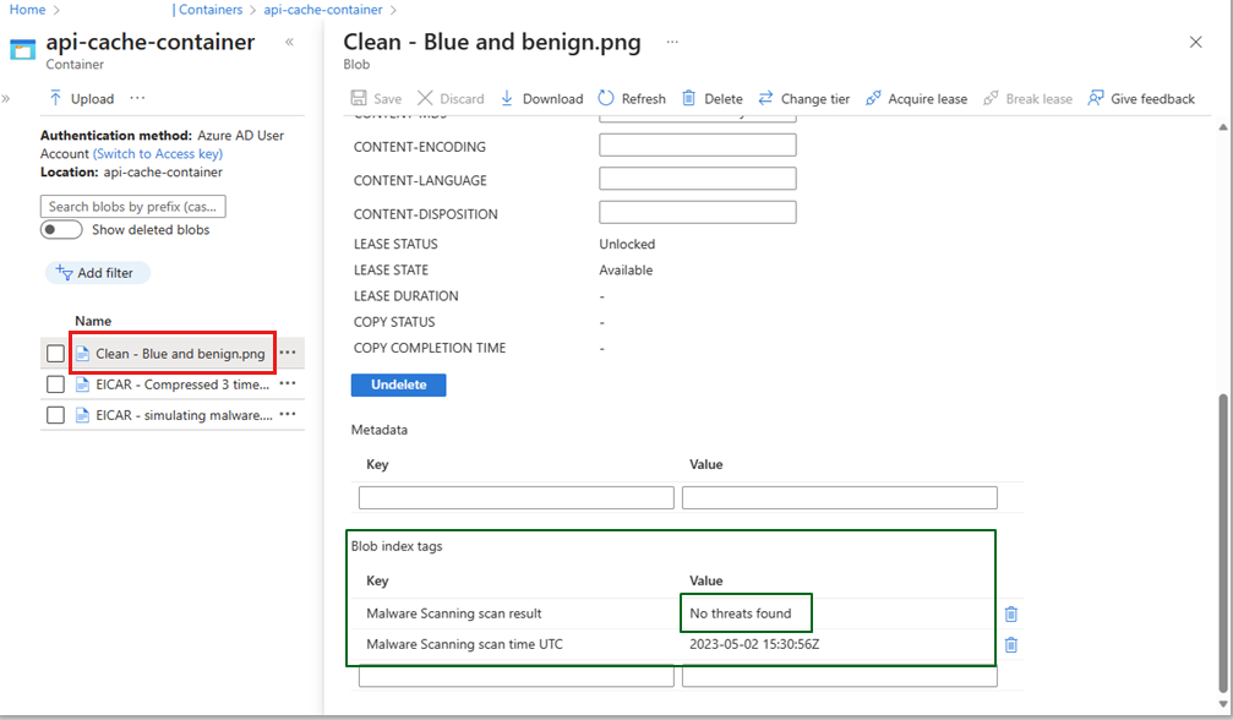

Blobindextags

Blobindextags sind Metadatenfelder in einem Blob. Sie kategorisieren Daten in Ihrem Speicherkonto mithilfe von Schlüssel/Wert-Tagattributen. Diese Tags werden automatisch indiziert und als durchsuchbarer mehrdimensionaler Index verfügbar gemacht, um Daten einfach finden zu können. Die Überprüfungsergebnisse sind übersichtlich und zeigen das Ergebnis sowie die Überprüfungszeit der Malwareüberprüfung in UTC (Coordinated Universal Time, Koordinierte Weltzeit) in den Blobmetadaten an. Andere Ergebnistypen (Warnungen, Ereignisse, Protokolle) bieten weitere Informationen zum Malwaretyp und zum Dateiuploadvorgang.

Blobindextags können von Anwendungen verwendet werden, um Workflows zu automatisieren, sind aber nicht manipulationssicher.

Defender for Cloud-Sicherheitswarnungen

Wenn eine schädliche Datei erkannt wird, generiert Microsoft Defender for Cloud eine Microsoft Defender for Cloud-Sicherheitswarnung. Um die Warnung anzuzeigen, wechseln Sie zu Microsoft Defender for Cloud-Sicherheitswarnungen. Die Sicherheitswarnung enthält Details und Kontext für die Datei, den Schadsoftwaretyp sowie empfohlene Untersuchungs- und Wartungsschritte. Um diese Warnungen für die Wartung zu verwenden, haben Sie folgende Möglichkeiten:

- Zeigen Sie Sicherheitswarnungen im Azure-Portal an, indem Sie zu Microsoft Defender for Cloud>Sicherheitswarnungen navigieren.

- Konfigurieren Sie Automatisierungen basierend auf diesen Warnungen.

- Exportieren Sie Sicherheitswarnungen in eine SIEM-Lösung (Security Information & Event Management). Sie können Sicherheitswarnungen kontinuierlich in Microsoft Sentinel (das SIEM von Microsoft) mithilfe des Microsoft Sentinel-Connectors exportieren, oder in ein anderes SIEM Ihrer Wahl.

Event Grid-Ereignis

Event Grid ist nützlich für die ereignisgesteuerte Automatisierung. Es ist die schnellste Methode, um Ergebnisse mit minimaler Wartezeit in einer Form von Ereignissen zu erhalten, die Sie zum Automatisieren von Reaktionen verwenden können.

Ereignisse aus benutzerdefinierten Event Grid-Themen können mit mehreren Endpunkttypen konsumiert werden. Die nützlichsten Szenarien für Schadsoftwareüberprüfungen sind:

-

Funktions-App (früher als Azure-Funktion bezeichnet) – verwenden einer serverlosen Funktion, um Code für automatisierte Reaktionen wie Verschieben, Löschen oder in Quarantäne verschieben auszuführen.

- Webhook – zum Herstellen einer Verbindung mit einer Anwendung.

- Event Hubs und Service Bus-Warteschlange – zur Benachrichtigung nachgelagerter Consumer.

Protokollanalyse

Möglicherweise möchten Sie Ihre Scanergebnisse protokollieren, um Beweise für die Compliance zu haben oder Scanergebnisse zu untersuchen. Wenn Sie ein Protokollanalysearbeitsbereichsziel einrichten, können Sie jedes Scanergebnis in einem zentralen Protokollrepository speichern, das einfach abzufragen ist. Sie können die Ergebnisse anzeigen, indem Sie zum Zielarbeitsbereich für die Protokollanalyse navigieren und nach der StorageMalwareScanningResults-Tabelle suchen.

Kostenkontrolle

Die Schadsoftwareüberprüfung wird pro gescanntem GB in Rechnung gestellt. Um die Kosten vorhersagbar zu machen, unterstützt die Schadsoftwareüberprüfung das Festlegen einer Obergrenze für die in einem einzelnen Monat gescannte GB-Menge pro Speicherkonto.

Die Überprüfung auf Schadsoftware in Defender for Storage ist in der ersten 30-Tage-Testversion nicht kostenlos enthalten und wird ab dem ersten Tag in Übereinstimmung mit dem Preisschema berechnet, das auf der Preisseite von Defender for Cloud verfügbar ist.

Der Mechanismus zur Begrenzung ist so konzipiert, dass für jedes Speicherkonto ein monatlicher Überprüfungsgrenzwert (GB) festgelegt wird, der als effektive Kostenkontrolle dient. Wenn für ein Speicherkonto ein vordefiniertes Überprüfungslimit für einen einzelnen Kalendermonat eingerichtet wird, wird der Überprüfungsvorgang automatisch angehalten, sobald dieser Schwellenwert erreicht ist (mit einer Abweichung von bis zu 20 GB), und Dateien werden nicht mehr auf Schadsoftware überprüft. Die Obergrenze wird am Ende eines jeden Monats um Mitternacht UTC zurückgesetzt. Das Aktualisieren der Obergrenze dauert in der Regel bis zu einer Stunde.

Standardmäßig wird ein Limit von 5 TB (5000 GB) festgelegt, wenn kein spezifischer Begrenzungsmechanismus definiert ist.

Sie können den Begrenzungsmechanismus entweder für einzelne Speicherkonten oder für ein gesamtes Abonnement festlegen (jedem Speicherkonto im Abonnement wird das auf Abonnementebene definiert Limit zugeordnet).

Zusätzliche Kosten für Malwareüberprüfung

Malwareüberprüfung verwendet andere Azure-Dienste als Grundlage. Dies bedeutet, dass Ihnen beim Aktivieren der Malwareüberprüfung auch die Azure-Dienste in Rechnung gestellt werden, die diese erfordert. Zu diesen Diensten gehören Azure Storage-Lesevorgänge, Azure Storage-Blob-Indizierung und Azure Event Grid-Benachrichtigungen.

Umgang mit möglichen falsch positiven und falsch negativen Ergebnissen

Wenn Sie eine Datei haben, von der Sie vermuten, dass es sich um Malware handeln könnte, die aber nicht erkannt wird (falsch negativ) oder fälschlicherweise erkannt wird (falsch positiv), können Sie uns diese über das Portal zur Einreichung von Proben zur Analyse vorlegen. Wählen Sie „Microsoft Defender für Storage“ als Quelle aus.

Defender for Cloud ermöglicht es Ihnen, falsch positive Warnungen zu unterdrücken. Stellen Sie sicher, dass Sie die Unterdrückungsregel durch den Namen der Malware oder den Hash der Datei einschränken.

Die Schadsoftwareüberprüfung blockiert nicht automatisch den Zugriff auf den hochgeladenen Blob oder ändert die Berechtigungen, selbst wenn er bösartig ist.

Begrenzungen

Nicht unterstützte Features und Dienste

- Nicht unterstützte Speicherkonten: Legacy v1-Speicherkonten werden von der Schadsoftwareüberprüfung nicht unterstützt.

- Nicht unterstützter Dienst: Azure Files wird von der Schadsoftwareüberprüfung nicht unterstützt.

- Nicht unterstützte Regionen: Jio Indien West, Korea Süd, Südafrika West.

- Regionen, die von Defender for Storage unterstützt werden, aber nicht durch Malwarescannen. Erfahren Sie mehr über die Verfügbarkeit von Defender for Storage.

- Nicht unterstützte Blobtypen: Anfüge- und Seitenblobs werden von der Schadsoftwareüberprüfung nicht unterstützt.

- Nicht unterstützte Verschlüsselung: Clientseitig verschlüsselte Blobs werden nicht unterstützt, da sie vor der Überprüfung durch den Dienst nicht entschlüsselt werden können. Daten, die durch den kundenseitig verwalteten Schlüssel (CMK, Customer Managed Key) verschlüsselt wurden, werden jedoch unterstützt.

- Nicht unterstützte Indextagergebnisse: Das Ergebnis der Indextagüberprüfung wird in Speicherkonten mit aktiviertem hierarchischem Namespace (Azure Data Lake Storage Gen2) nicht unterstützt.

- Event Grid: Event Grid-Themen, für die der Zugriff auf öffentliche Netzwerke nicht aktiviert ist (d. h. Verbindungen mit privaten Endpunkten), werden von der Überprüfung von Schadsoftware in Defender für Storage nicht unterstützt.

Grenzwert für Durchsatzkapazität und Blobgröße

- Limit für die Überprüfungsdurchsatzrate: Bei der Schadsoftwareüberprüfung können für jedes Speicherkonto bis zu 2 GB pro Minute verarbeitet werden. Wenn die Rate für das Dateihochladen diesen Schwellenwert für ein Speicherkonto vorübergehend überschreitet, versucht das System, die Dateien über das Ratenlimit hinaus zu überprüfen. Wenn die Rate für das Dateihochladen diesen Schwellenwert dauerhaft überschreitet, werden einige Blobs nicht überprüft.

- Limit für Blobüberprüfung: Bei der Prüfung auf Schadsoftware können für jedes Speicherkonto bis zu 2.000 Dateien pro Minute verarbeitet werden. Wenn die Rate für das Dateihochladen diesen Schwellenwert für ein Speicherkonto vorübergehend überschreitet, versucht das System, die Dateien über das Ratenlimit hinaus zu überprüfen. Wenn die Rate für das Dateihochladen diesen Schwellenwert dauerhaft überschreitet, werden einige Blobs nicht überprüft.

- Grenzwert für Blobgröße: Der maximale Grenzwert für die Größe eines einzelnen Blobs, das gescannt werden soll, beträgt 2 GB. Blobs, die größer sind als das Limit, werden nicht überprüft.

Blobuploads und Indextagupdates

Beim Hochladen eines Blobs in das Speicherkonto initiiert die Schadsoftwareüberprüfung einen zusätzlichen Lesevorgang und aktualisiert das Indextag. In den meisten Fällen verursachen diese Vorgänge keine nennenswerte Last.

Auswirkungen auf Zugriffs- und Speicher-IOPS (Input/Output Operations Per Second, Ein-/Ausgabevorgänge pro Sekunde)

Trotz des Überprüfungsvorgangs ist der Zugriff auf hochgeladene Daten nicht betroffen, und die Auswirkungen auf Speicher-IOPS sind minimal.