Verwenden der Überwachungsprotokollsuche, um häufige Supportprobleme zu untersuchen

In dieser Lerneinheit wird beschrieben, wie Organisationen das Überwachungsprotokollsuche-Tool verwenden können, um die folgenden häufigen Supportprobleme zu untersuchen:

- Suchen der IP-Adresse des Computers, der für den Zugriff auf ein kompromittiertes Konto verwendet wird.

- Bestimmen, wer die E-Mail-Weiterleitung für ein Postfach eingerichtet hat.

- Ermitteln, ob ein Benutzer E-Mail-Elemente in seinem Postfach gelöscht hat.

- Ermitteln, ob ein Benutzer eine Posteingangsregel erstellt hat.

- Untersuchen, warum es zu einer erfolgreichen Anmeldung durch einen Benutzer außerhalb Ihrer Organisation gekommen ist.

- Suchen nach Postfachaktivitäten, die von Benutzern mit Nicht-E5-Lizenzen ausgeführt wurden.

- Suchen nach Postfachaktivitäten, die von Stellvertretungsbenutzern ausgeführt wurden.

Jedes der in dieser Lerneinheit beschriebenen Problembehandlungsszenarien basiert auf der Verwendung des Überwachungsprotokollsuche-Tools im Microsoft Purview-Complianceportal. In jedem Szenario wird erläutert, wie eine Überwachungsprotokollsuche-Abfrage für das entsprechende Problem konfiguriert wird. Außerdem wird beschrieben, wonach Sie in den detaillierten Informationen in den Überwachungsdatensätzen, die den Suchkriterien entsprechen, suchen sollten.

Erforderliche Berechtigungen für die Verwendung des Überwachungsprotokollsuche-Tools

Einem Benutzer muss in Exchange Online die Rolle Überwachungsprotokolle nur anzeigen oder Überwachungsprotokolle zugewiesen sein, um das Überwachungsprotokoll durchsuchen zu können. Standardmäßig werden diese Rollen den Rollengruppen Complianceverwaltung und Organisationsverwaltung auf der Seite Berechtigungen im Exchange Admin Center zugewiesen. Globale Administratoren in Office 365 und Microsoft 365 werden automatisch als Mitglieder der Rollengruppe Organisationsverwaltung in Exchange Online hinzugefügt.

Ausführen von Überwachungsprotokollsuchen

In diesem Abschnitt werden die Grundlagen zum Erstellen und Ausführen von Überwachungsprotokollsuchen beschrieben. Verwenden Sie diese Anweisungen als Ausgangspunkt für jedes Problembehandlungsszenario in dieser Lerneinheit. Ausführlichere Schritt-für-Schritt-Anweisungen finden Sie unter Durchsuchen des Überwachungsprotokolls.

Melden Sie sich im Microsoft Purview-Complianceportal an.

Wählen Sie im Microsoft Purview-Complianceportal im linken Navigationsbereich Überwachen aus.

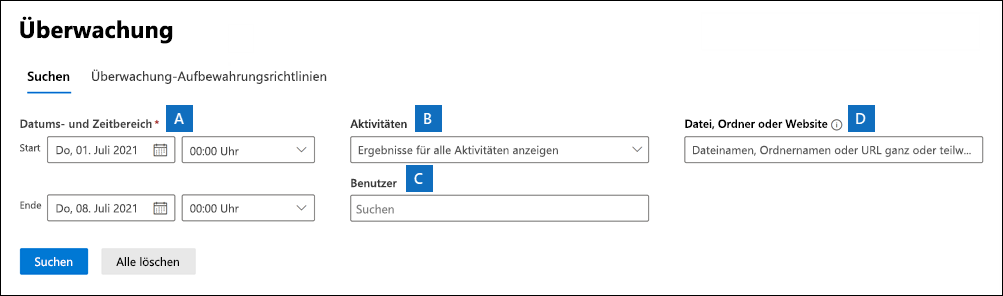

Auf der Seite Überwachen wird standardmäßig die Registerkarte Suchen angezeigt.

Sie können die folgenden Suchkriterien konfigurieren. Jedes Problembehandlungsszenario in diesem Artikel empfiehlt spezifische Anleitungen zum Konfigurieren dieser Felder.

- A. Startdatum und Enddatum. Wählen Sie einen Datums- und Uhrzeitbereich aus, um die Ereignisse anzuzeigen, die innerhalb dieses Zeitraums aufgetreten sind. Standardmäßig sind die letzten sieben Tage ausgewählt. Das Datum und die Uhrzeit werden im UTC-Format (Coordinated Universal Time) angezeigt. Der maximale Datumsbereich, den Sie angeben können, beträgt 180 Tage.

- B. Aktivitäten. Wählen Sie die Dropdownliste aus, um die Aktivitäten anzuzeigen, nach denen Sie suchen können. Nachdem Sie die Suche ausgeführt haben, werden nur die Überwachungsdatensätze für die ausgewählten Aktivitäten angezeigt. Wenn Sie Ergebnisse für alle Aktivitäten anzeigen auswählen, werden die Ergebnisse für alle Aktivitäten angezeigt, die die anderen Suchkriterien erfüllen. In einigen Problembehandlungsszenarien müssen Sie dieses Feld leer lassen.

- C. Benutzer. Wählen Sie dieses Feld aus, und wählen Sie dann einen oder mehrere Benutzer aus, für die Suchergebnisse angezeigt werden sollen. In der Liste der Ergebnisse werden die Überwachungsdatensätze für die ausgewählte Aktivität angezeigt, die von den Benutzern ausgeführt wurde, die Sie in diesem Feld ausgewählt haben. Lassen Sie dieses Feld leer, um die Einträge für alle Benutzer (und Dienstkonten) in Ihrer Organisation zurückzugeben.

- D. Datei, Ordner oder Website. Geben Sie einen Datei- oder Ordnernamen ganz oder teilweise ein, um nach Aktivitäten für die Datei oder den Ordner zu suchen, die bzw. der das angegebene Schlüsselwort enthält. Sie können auch die URL einer Datei oder eines Ordners verwenden. Wenn Sie eine URL verwenden wollen, geben Sie unbedingt den vollständigen URL-Pfad ein. Falls Sie nur einen Teil der URL eingeben, verwenden Sie bitte keine Sonder- oder Leerzeichen. Lassen Sie dieses Feld leer, um Einträge für alle Dateien und Ordner in Ihrer Organisation zurückzugeben. Dieses Feld bleibt in allen Problembehandlungsszenarien in dieser Lerneinheit leer.

Wählen Sie Suchen aus, um die Suche mit Ihren Suchkriterien auszuführen.

Die Suchergebnisse werden geladen und nach einigen Augenblicken auf einer Seite im Überwachungsprotokollsuche-Tool angezeigt. Jeder der Abschnitte in dieser Lerneinheit enthält Anleitungen zu Dingen, die im Kontext des spezifischen Problembehandlungsszenarios zu beachten sind.

Problem: Suchen der IP-Adresse des Computers, der für den Zugriff auf ein kompromittiertes Konto verwendet wird

Die IP-Adresse, die einer Aktivität entspricht, die von einem beliebigen Benutzer ausgeführt wird, ist in den meisten Überwachungsdatensätzen enthalten. Informationen zum verwendeten Client sind ebenfalls im Überwachungsdatensatz enthalten.

Hier erfahren Sie, wie Sie eine Überwachungsprotokoll-Suchabfrage für dieses Szenario konfigurieren:

Aktivitäten. Falls für Ihren Fall relevant, wählen Sie eine bestimmte Aktivität aus, nach der gesucht werden soll. Für die Problembehandlung bei kompromittierten Konten sollten Sie die Aktivität „Benutzer hat sich bei Postfach angemeldet“ unter den Exchange-Postfachaktivitäten auswählen. Dadurch werden Überwachungsdatensätze mit der IP-Adresse zurückgegeben, die bei der Anmeldung beim Postfach verwendet wurde. Lassen Sie andernfalls dieses Feld leer, um Überwachungsdatensätze für alle Aktivitäten zurückzugeben.

Tipp

Wenn Sie dieses Feld leer lassen, werden UserLoggedIn-Aktivitäten zurückgegeben. Dies ist eine Microsoft Entra Aktivität, die angibt, dass sich jemand bei einem Benutzerkonto angemeldet hat. Verwenden Sie die Filterung in den Suchergebnissen, um die UserLoggedIn-Überwachungsdatensätze anzuzeigen.

Startdatum und Enddatum. Wählen Sie einen Datumsbereich aus, der für Ihre Untersuchung gilt.

Benutzer. Wenn Sie ein kompromittiertes Konto untersuchen, wählen Sie den Benutzer aus, dessen Konto kompromittiert wurde. Dadurch werden Überwachungsdatensätze für Aktivitäten zurückgegeben, die von diesem Benutzerkonto ausgeführt werden.

Datei, Ordner oder Website. Lassen Sie dieses Feld leer.

Nachdem Sie die Suche ausgeführt haben, wird die IP-Adresse für jede Aktivität in der Spalte „IP-Adresse“ in den Suchergebnissen angezeigt. Wählen Sie den Datensatz in den Suchergebnissen aus, um ausführlichere Informationen auf der Flyoutseite anzuzeigen.

Problem: Bestimmen, wer die E-Mail-Weiterleitung für ein Postfach eingerichtet hat

Wenn die E-Mail-Weiterleitung für ein Postfach konfiguriert ist, werden E-Mail-Nachrichten, die an das Postfach gesendet werden, an ein anderes Postfach weitergeleitet. Nachrichten können an Benutzer innerhalb oder außerhalb einer Organisation weitergeleitet werden. Wenn die E-Mail-Weiterleitung für ein Postfach eingerichtet ist, ist das zugrunde liegende Exchange Online-Cmdlet, das verwendet wird, Set-Mailbox.

Hier erfahren Sie, wie Sie eine Überwachungsprotokoll-Suchabfrage für dieses Szenario konfigurieren:

- Aktivitäten. Lassen Sie dieses Feld leer, damit die Suche Überwachungsdatensätze für alle Aktivitäten zurückgibt. Dies ist erforderlich, um alle Überwachungsdatensätze im Zusammenhang mit dem Cmdlet Set-Mailbox zurückzugeben.

- Startdatum und Enddatum. Wählen Sie einen Datumsbereich aus, der für die Untersuchung gilt.

- Benutzer. Lassen Sie dieses Feld leer, es sei denn, Sie untersuchen ein Problem mit der E-Mail-Weiterleitung für einen bestimmten Benutzer. Auf diese Weise können Sie ermitteln, ob die E-Mail-Weiterleitung für einen Benutzer eingerichtet wurde.

- Datei, Ordner oder Website. Lassen Sie dieses Feld leer.

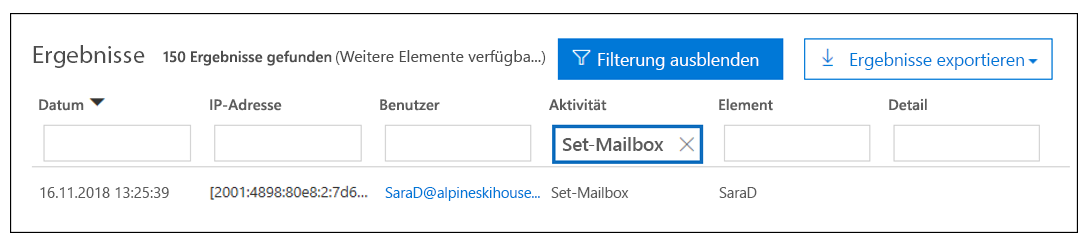

Nachdem Sie die Suche ausgeführt haben, wählen Sie auf der Seite mit den Suchergebnissen die Ergebnisse filtern aus. Geben Sie in das Feld unter der Spaltenüberschrift Aktivität den Wert Set-Mailbox ein, damit nur Überwachungsdatensätze angezeigt werden, die sich auf das Cmdlet Set-Mailbox beziehen.

An diesem Punkt müssen Sie sich die Details jedes Überwachungsdatensatzes ansehen, um festzustellen, ob die Aktivität mit der E-Mail-Weiterleitung zusammenhängt. Wählen Sie den Überwachungsdatensatz aus, um die Flyoutseite Details anzuzeigen, und wählen Sie dann Weitere Informationen aus. Der folgende Screenshot und die Beschreibungen heben die Informationen hervor, die angeben, dass die E-Mail-Weiterleitung für das Postfach festgelegt wurde.

- A. ObjectId. Der Alias des Postfachs, für das die E-Mail-Weiterleitung festgelegt wurde, wird angezeigt. Dieses Postfach wird auch in der Spalte Element auf der Seite mit den Suchergebnissen angezeigt.

- B. Parameter. Der Wert ForwardingSmtpAddress gibt an, dass die E-Mail-Weiterleitung für das Postfach festgelegt wurde. In diesem Beispiel werden E-Mails an die E-Mail-Adresse mike@contoso.com weitergeleitet, die sich außerhalb der Organisation „alpinehouse.onmicrosoft.com“ befindet.

- C. Wahr. Dieser Wert für den Parameter DeliverToMailboxAndForward gibt an, dass eine Kopie der Nachricht an sarad@alpinehouse.onmicrosoft.com zugestellt UND an die E-Mail-Adresse weitergeleitet wird, die durch den Parameter ForwardingSmtpAddress angegeben wird, die in diesem Beispiel mike@contoso.com lautet. Wenn der Wert für den Parameter DeliverToMailboxAndForward auf False festgelegt ist, wird die E-Mail nur an die Adresse weitergeleitet, die durch den Parameter ForwardingSmtpAddress angegeben ist. Sie wird nicht an das Postfach zugestellt, das im Feld ObjectId angegeben ist.

- D. UserId. Gibt den Benutzer an, der die E-Mail-Weiterleitung für das im Feld ObjectId angegebene Postfach festgelegt hat. Dieser Benutzer wird auch in der Spalte Benutzer auf der Suchergebnisseite angezeigt. In diesem Fall scheint es, dass der Besitzer des Postfachs die E-Mail-Weiterleitung für sein Postfach festgelegt hat.

Wenn Sie bestimmen, dass die E-Mail-Weiterleitung für das Postfach nicht festgelegt werden soll, können Sie sie entfernen, indem Sie den folgenden Befehl in Exchange Online PowerShell ausführen:

Set-Mailbox <mailbox alias> -ForwardingSmtpAddress $null

Problem: Ermitteln, ob ein Benutzer E-Mail-Elemente gelöscht hat

Ab 2019 ist die Postfachüberwachungsprotokollierung für alle Microsoft 365-Organisationen standardmäßig aktiviert. Dies führt zu folgendem Ergebnis:

- Bestimmte Aktionen, die von Postfachbesitzern durchgeführt werden, werden automatisch protokolliert.

- Die entsprechenden Postfach-Überwachungsdatensätze sind verfügbar, wenn Sie im Postfachüberwachungsprotokoll danach suchen.

Bevor die Postfachüberwachungsprotokollierung standardmäßig aktiviert wurde, mussten Organisationen sie manuell für jedes ihrer Benutzerpostfächer aktivieren.

Zu den standardmäßig protokollierten Postfachaktionen gehören die Postfachaktionen SoftDelete und HardDelete, die von Postfachbesitzern ausgeführt werden. Daher können Organisationen die folgenden Schritte verwenden, um das Überwachungsprotokoll nach Ereignissen im Zusammenhang mit gelöschten E-Mail-Elementen zu durchsuchen. Weitere Informationen zur standardmäßigen Postfachüberwachung finden Sie unter Verwalten der Postfachüberwachung.

Hier erfahren Sie, wie Sie eine Überwachungsprotokoll-Suchabfrage für dieses Szenario konfigurieren:

-

Aktivitäten. Wählen Sie unter Exchange-Postfachaktivitäten eine oder beide der folgenden Aktivitäten aus:

- Nachrichten aus Ordner „Gelöschte Elemente“ gelöscht. Diese Aktivität entspricht der Postfachüberwachungsaktion SoftDelete. Diese Aktivität wird auch protokolliert, wenn ein Benutzer ein Element endgültig löscht, indem er es auswählt und UMSCHALT+ENTF drückt. Nachdem ein Element endgültig gelöscht wurde, kann der Benutzer es bis zum Ablauf des Aufbewahrungszeitraums für gelöschte Elemente wiederherstellen.

- Nachrichten aus Postfach gelöscht. Diese Aktivität entspricht der Postfachüberwachungsaktion HardDelete. Diese Aktivität wird protokolliert, wenn ein Benutzer ein Element aus dem Ordner Wiederherstellbare Elemente löscht. Administratoren können das Tool für die Inhaltssuche im Microsoft Purview-Complianceportal verwenden, um gelöschte Elemente zu suchen und wiederherzustellen, bis der Aufbewahrungszeitraum für gelöschte Elemente abläuft oder länger, wenn das Postfach des Benutzers unter Aufbewahrung steht.

- Startdatum und Enddatum. Wählen Sie einen Datumsbereich aus, der für die Untersuchung gilt.

- Benutzer. Wenn Sie in diesem Feld einen Benutzer auswählen, gibt das Überwachungsprotokollsuche-Tool Überwachungsdatensätze für E-Mail-Elemente zurück, die vom angegebenen Benutzer entweder vorläufig oder endgültig gelöscht wurden. Manchmal ist der Benutzer, der eine E-Mail löscht, möglicherweise nicht der Postfachbesitzer.

- Datei, Ordner oder Website. Lassen Sie dieses Feld leer.

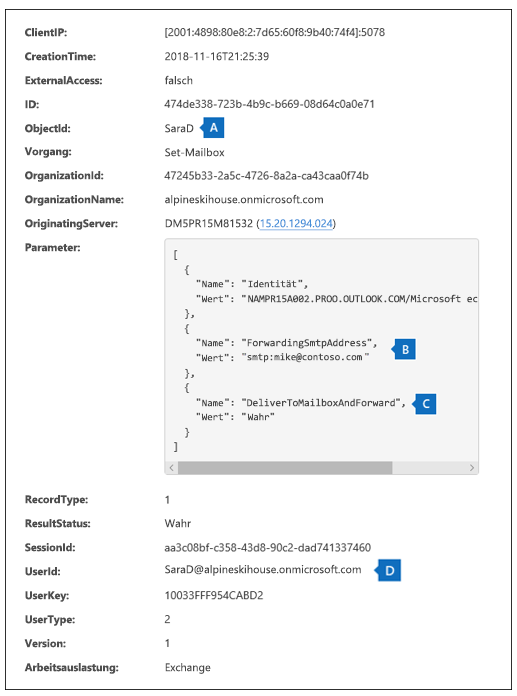

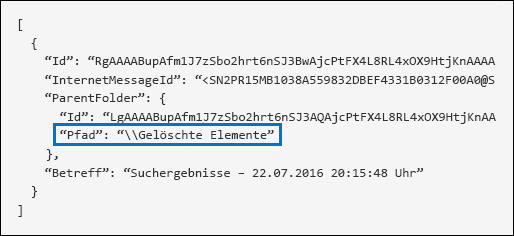

Nachdem Sie die Suche ausgeführt haben, können Sie die Suchergebnisse filtern, um die Überwachungsdatensätze für vorläufig gelöschte oder für endgültig gelöschte Elemente anzuzeigen. Wählen Sie den Überwachungsdatensatz aus, um die Flyoutseite Details anzuzeigen, und wählen Sie dann Weitere Informationen aus. Zusätzliche Informationen zum gelöschten Element, z. B. die Betreffzeile und den Speicherort des Elements beim Löschen, werden im Feld AffectedItems angezeigt.

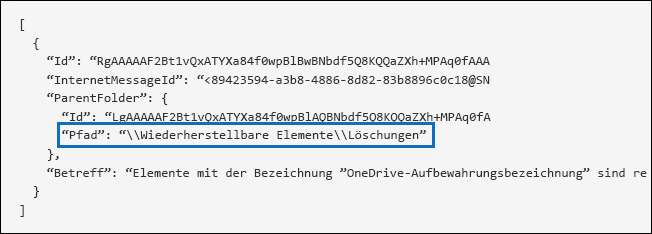

Die folgenden Screenshots zeigen ein Beispiel für das Feld AffectedItems eines vorläufig gelöschten Elements und eines endgültig gelöschten Elements.

Beispiel für das Feld AffectedItems eines vorläufig gelöschten Elements:

Beispiel für das Feld AffectedItems eines endgültig gelöschten Elements:

Wiederherstellen gelöschter E-Mail-Elemente

Benutzer können vorläufig gelöschte Elemente wiederherstellen, wenn der Aufbewahrungszeitraum für gelöschte Elemente noch nicht abgelaufen ist. In Exchange Online beträgt der Standardaufbewahrungszeitraum für gelöschte Elemente 14 Tage. Administratoren können diese Einstellung jedoch auf maximal 30 Tage erhöhen. Verweisen Sie Benutzer auf den Artikel Wiederherstellen gelöschter Elemente oder E-Mails in Outlook im Web, wo sie Anweisungen zum Wiederherstellen gelöschter Elemente finden.

Wie bereits erläutert, können Administratoren möglicherweise endgültig gelöschte Elemente wiederherstellen, wenn der Aufbewahrungszeitraum für gelöschte Elemente nicht abgelaufen ist, oder wenn das Postfach unter Aufbewahrung steht. In diesem Fall werden Elemente bis zum Ablauf der Aufbewahrungsdauer aufbewahrt. Wenn Sie eine Inhaltssuche ausführen, werden vorläufig gelöschte und endgültig gelöschte Elemente aus dem Ordner Wiederherstellbare Elemente in den Suchergebnissen zurückgegeben, wenn sie mit der Suchabfrage übereinstimmen.

Tipp

Um nach gelöschten E-Mail-Elementen zu suchen, suchen Sie nach der gesamten oder einem Teil der Betreffzeile, die im Feld AffectedItems im Überwachungsdatensatz angezeigt wird.

Problem: Ermitteln, ob ein Benutzer eine Posteingangsregel erstellt hat

Wenn Benutzer eine Posteingangsregel für ihr Exchange Online-Postfach erstellen, wird ein entsprechender Überwachungsdatensatz im Überwachungsprotokoll gespeichert.

Hier erfahren Sie, wie Sie eine Überwachungsprotokoll-Suchabfrage für dieses Szenario konfigurieren:

-

Aktivitäten. Wählen Sie unter Exchange-Postfachaktivitäten eine oder beide der folgenden Aktivitäten aus:

- New-InboxRule Erstellen einer neuen Posteingangsregel mit Outlook Web App. Diese Aktivität gibt Überwachungsdatensätze zurück, wenn Posteingangsregeln mit Outlook Web App oder Exchange Online PowerShell erstellt werden.

- Posteingangsregeln des Outlook-Clients aktualisiert. Diese Aktivität gibt Überwachungsdatensätze zurück, wenn Posteingangsregeln mithilfe des Outlook-Desktopclients erstellt, geändert oder entfernt werden.

- Startdatum und Enddatum. Wählen Sie einen Datumsbereich aus, der für die Untersuchung gilt.

- Benutzer. Lassen Sie dieses Feld leer, es sei denn, Sie untersuchen einen bestimmten Benutzer. Auf diese Weise können Sie neue Posteingangsregeln identifizieren, die von Benutzern eingerichtet werden.

- Datei, Ordner oder Website. Lassen Sie dieses Feld leer.

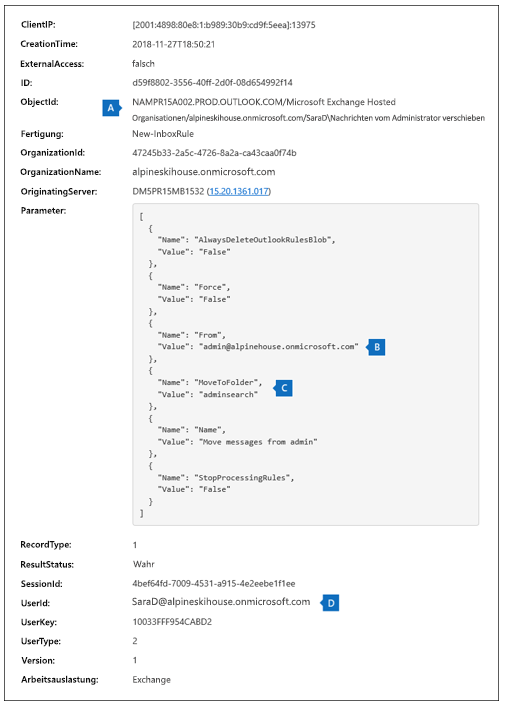

Nachdem Sie die Suche ausgeführt haben, werden alle Überwachungsdatensätze für diese Aktivität in den Suchergebnissen angezeigt. Wählen Sie einen Überwachungsdatensatz aus, um die Flyoutseite Details anzuzeigen, und wählen Sie dann Weitere Informationen aus. Informationen zu den Einstellungen der Posteingangsregel werden im Feld Parameter angezeigt. Der folgende Screenshot und die Beschreibungen heben die Informationen zu Posteingangsregeln hervor.

- A. ObjectId. Der vollständige Name der Posteingangsregel wird angezeigt. Dieser Name enthält den Alias des Postfachs des Benutzers (z. B. SaraD) und den Namen der Posteingangsregel (z. B. „Nachrichten vom Administrator verschieben“).

- B. Parameter. Die Bedingung der Posteingangsregel wird angezeigt. In diesem Beispiel wird die Bedingung durch den Parameter From angegeben. Der für den Parameter From definierte Wert gibt an, dass die Posteingangsregel auf von admin@alpineskihouse.onmicrosoft.com gesendete E-Mails angewendet wird.

- C. MoveToFolder. Dieser Parameter gibt die Aktion für die Posteingangsregel an. In diesem Beispiel werden Nachrichten, die von admin@alpineskihouse.onmicrosoft.com empfangen werden, in den Ordner AdminSearch verschoben. Ein

- D. UserId. Gibt den Benutzer an, der die im Feld ObjectId angegebene Posteingangsregel erstellt hat. Dieser Benutzer wird auch in der Spalte Benutzer auf der Suchergebnisseite angezeigt.

Problem: Untersuchen, warum es zu einer erfolgreichen Anmeldung durch einen Benutzer außerhalb Ihrer Organisation gekommen ist

Wenn ein organization Überwachungsdatensätze im Überwachungsprotokoll überprüft, werden möglicherweise Datensätze angezeigt, die darauf hinweisen, dass ein externer Benutzer von Microsoft Entra ID authentifiziert und erfolgreich bei seinem Microsoft 365-Mandanten angemeldet wurde. Beispiel:

- Einem Administrator in „contoso.onmicrosoft.com“ wird möglicherweise ein Überwachungsdatensatz angezeigt, der anzeigt, dass sich ein Benutzer aus einer anderen Organisation (z. B. „fabrikam.onmicrosoft.com“) erfolgreich bei „contoso.onmicrosoft.com“ angemeldet hat.

- Ebenso können dem Administrator Überwachungsdatensätze angezeigt werden, die anzeigen, dass Benutzer mit einem Microsoft-Konto (MSA), z. B. einem „Outlook.com“- oder „Live.com“-Konto, erfolgreich bei „contoso.onmicrosoft.com“ angemeldet wurden.

Hinweis

In diesen Situationen lautet die überwachte Aktivität Benutzer angemeldet.

Es handelt sich hierbei um ein beabsichtigtes Verhalten. Microsoft Entra ID, der Verzeichnisdienst, lässt eine so genannte Passthrough-Authentifizierung zu, wenn ein externer Benutzer versucht, auf eine SharePoint-Website oder einen OneDrive-Speicherort in einem organization zuzugreifen. Wenn der externe Benutzer versucht, sich anzumelden, wird er aufgefordert, seine Anmeldeinformationen einzugeben. Microsoft Entra ID verwendet die Anmeldeinformationen, um den Benutzer zu authentifizieren, was bedeutet, dass nur Microsoft Entra ID überprüft, wer der Benutzer ist, der er ist.

Die Angabe der erfolgreichen Anmeldung im Überwachungsdatensatz ist das Ergebnis Microsoft Entra Authentifizierung des Benutzers. Die erfolgreiche Anmeldung bedeutet nicht, dass der Benutzer auf Ressourcen zugreifen oder andere Aktionen in der Organisation ausführen konnte. Es gibt nur an, dass der Benutzer von Microsoft Entra ID authentifiziert wurde. Damit ein Pass-Through-Benutzer auf SharePoint- oder OneDrive-Ressourcen zugreifen kann, müsste ein interner Benutzer in der Organisation eine Ressource explizit für den externen Benutzer freigeben, indem er eine Freigabeeinladung oder einen anonymen Freigabelink sendet.

Hinweis

Microsoft Entra ID ermöglicht die Passthrough-Authentifizierung nur für Erstanbieteranwendungen wie SharePoint Online und OneDrive for Business. Sie ist für andere Anwendungen von Drittanbietern nicht zulässig.

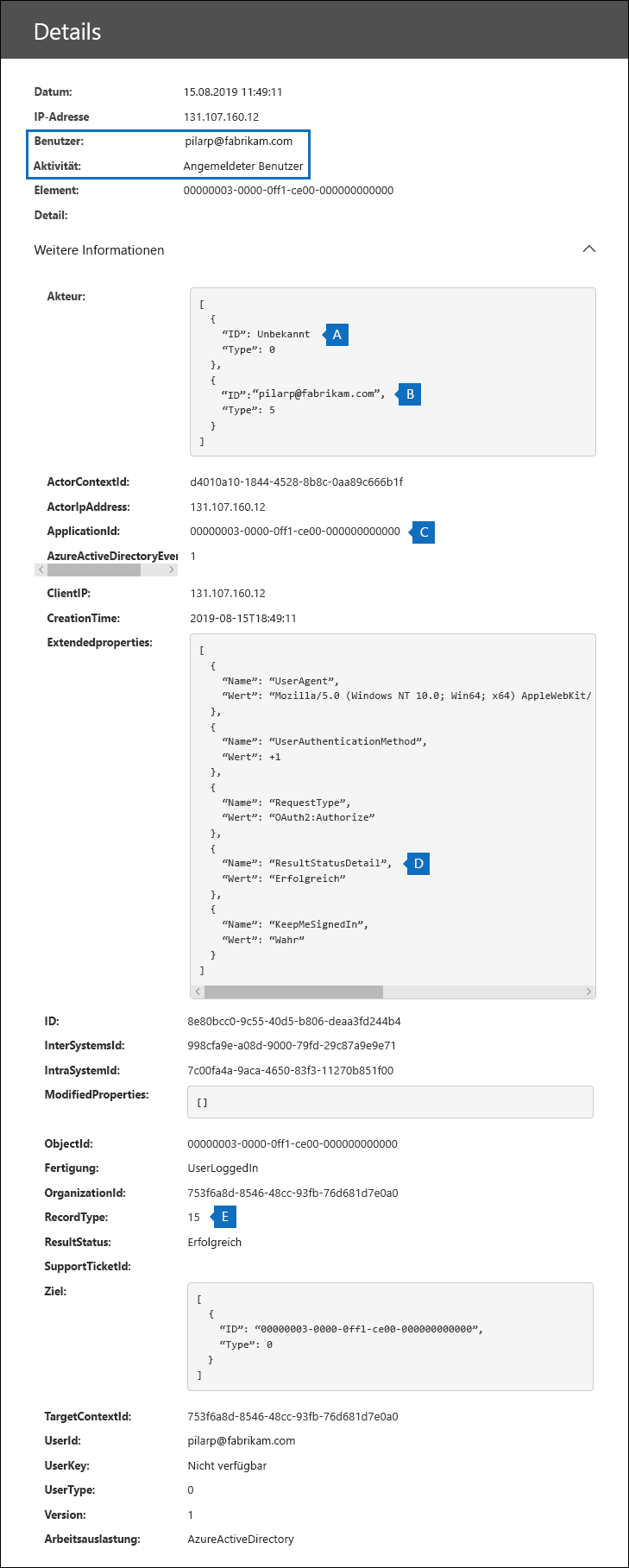

Der folgende Screenshot zeigt ein Beispiel und Beschreibungen für relevante Eigenschaften in einem Überwachungsdatensatz für ein Benutzer angemeldet-Ereignis, das das Ergebnis einer Pass-Through-Authentifizierung ist. Wählen Sie den Überwachungsdatensatz aus, um die Flyoutseite Details anzuzeigen, und wählen Sie dann Weitere Informationen aus.

- A. Akteur-ID. Dieses Feld gibt an, dass der Benutzer, der versucht hat, auf eine Ressource in Ihrem organization nicht im Microsoft Entra ID Ihres organization gefunden wurde.

- B. Akteur-UPN. In diesem Feld wird der UPN des externen Benutzers angezeigt, der versucht hat, auf eine Ressource in Ihrer Organisation zuzugreifen. Diese Benutzer-ID wird auch in den Eigenschaften User und UserId im Überwachungsdatensatz identifiziert.

- C. ApplicationId. Diese Eigenschaft identifiziert die Anwendung, die die Anmeldeanforderung ausgelöst hat. Der Wert von „00000003-0000-0ff1-ce00-000000000000“, der in der Eigenschaft ApplicationId in diesem Überwachungsdatensatz angezeigt wird, zeigt SharePoint Online an. OneDrive for Business hat auch dieselbe ApplicationId.

- D. ExtendedProperties. Dieses Feld zeigt an, dass die Pass-Through-Authentifizierung erfolgreich war. Anders ausgedrückt: Der Benutzer wurde erfolgreich von Microsoft Entra ID authentifiziert.

- E. RecordType. Der Wert 15 gibt an, dass die überwachte Aktivität (UserLoggedIn) ein STS-Anmeldeereignis (Secure Token Service) in Microsoft Entra ID ist.

Die folgenden Beispiele sind Szenarien, die aufgrund der Pass-Through-Authentifizierung zu einer erfolgreichen Benutzer angemeldet-Überwachungsaktivität führen würden:

- Ein Benutzer mit einem Microsoft-Konto (z. B. SaraD@outlook.com) hat versucht, auf ein Dokument in einem OneDrive for Business-Konto in fourthcoffee.onmicrosoft.com zuzugreifen. Es gibt jedoch kein entsprechendes Gastbenutzerkonto für SaraD@outlook.com in fourthcoffee.onmicrosoft.com.

- Ein Benutzer mit einem Geschäfts-, Schul- oder Unikonto in einer Organisation (z. B. pilarp@fabrikam.onmicrosoft.com) hat versucht, auf eine SharePoint-Website in contoso.onmicrosoft.com zuzugreifen. Es gibt jedoch kein entsprechendes Gastbenutzerkonto für pilarp@fabrikam.com in contoso.onmicrosoft.com.

Tipps zum Untersuchen erfolgreicher Anmeldeversuche aufgrund der Pass-Through-Authentifizierung

Organisationen sollten die folgenden Überlegungen berücksichtigen, wenn sie erfolgreiche Anmeldeversuche untersuchen, die aus der Pass-Through-Authentifizierung resultieren:

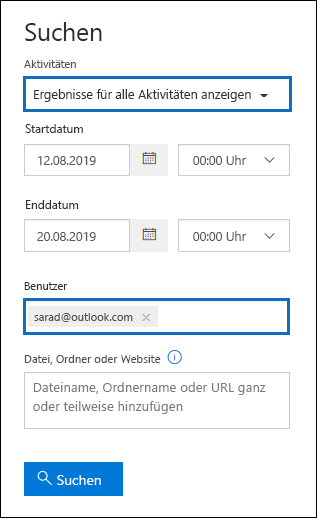

Durchsuchen Sie das Überwachungsprotokoll nach Aktivitäten, die von dem externen Benutzer ausgeführt werden, der im Überwachungsdatensatz Benutzer angemeldet identifiziert wird. Geben Sie den UPN für den externen Benutzer in das Feld Benutzer ein, und verwenden Sie einen Datumsbereich, falls für Ihr Szenario relevant. Beispielsweise können Sie eine Suche mit den folgenden Suchkriterien erstellen:

Neben den Benutzer angemeldet-Aktivitäten werden möglicherweise auch andere Überwachungsdatensätze zurückgegeben. Datensätze, die beispielsweise anzeigen, dass ein Benutzer in Ihrer Organisation Ressourcen für den externen Benutzer freigegeben hat, und ob der externe Benutzer auf ein Dokument zugegriffen, es geändert oder heruntergeladen hat, das für diesen freigegeben wurde.

Suchen Sie nach SharePoint-Freigabeaktivitäten, die anzeigen würden, dass eine Datei für den externen Benutzer freigegeben wurde, der von einem Überwachungsdatensatz Benutzer angemeldet identifiziert wurde. Weitere Informationen finden Sie unter Verwenden der Freigabeüberwachung im Überwachungsprotokoll.

Exportieren Sie die Ergebnisse der Überwachungsprotokollsuche, die für Ihre Untersuchung relevante Datensätze enthalten. Auf diese Weise können Sie Excel verwenden, um nach anderen Aktivitäten im Zusammenhang mit dem externen Benutzer zu suchen.

Problem: Suchen nach Postfachaktivitäten, die von Benutzern mit Nicht-E5-Lizenzen ausgeführt wurden

Selbst wenn die Postfachüberwachung für eine Organisation standardmäßig aktiviert ist, lassen sich Postfachüberwachungsereignisse für einige Benutzer in Überwachungsprotokollsuchen nicht finden, wenn die Organisation eine der folgenden Methoden verwendet:

- Microsoft Purview-Complianceportal

- Cmdlet „Search-UnifiedAuditLog“

- Office 365-Verwaltungsaktivitäts-API.

Warum? Weil Postfachüberwachungsereignisse nur für Benutzer mit E5-Lizenzen zurückgegeben werden, wenn Sie eine der vorherigen Methoden zum Durchsuchen des einheitlichen Überwachungsprotokolls verwenden.

Um Postfachüberwachungsprotokoll-Datensätze für Nicht-E5-Benutzer abzurufen, können Sie eine der folgenden Problemumgehungen ausführen:

Manuelles Aktivieren der Postfachüberwachung für einzelne Postfächer. Führen Sie hierzu den folgenden Befehl in Exchange Online PowerShell aus:

Set-Mailbox -Identity <MailboxIdentity> -AuditEnabled $trueNachdem Sie diesen Befehl ausgeführt haben, suchen Sie über das Microsoft Purview-Complianceportal, mit dem Cmdlet Search-UnifiedAuditLog oder mit der Office 365-Verwaltungsaktivitäts-API nach Postfachüberwachungsaktivitäten.

Tipp

Wenn die Postfachüberwachung für das Postfach bereits aktiviert zu sein scheint, Ihre Suchvorgänge jedoch keine Ergebnisse zurückgeben, ändern Sie den Wert des Parameters AuditEnabled in $false und dann wieder zurück in $true.

Verwenden Sie die folgenden Cmdlets in Exchange Online PowerShell:

- Search-MailboxAuditLog, um das Postfachüberwachungsprotokoll nach bestimmten Benutzern zu durchsuchen.

- New-MailboxAuditLogSearch, um das Postfachüberwachungsprotokoll nach bestimmten Benutzern zu durchsuchen und die Ergebnisse per E-Mail an bestimmte Empfänger zu senden.

Problem: Suchen nach Postfachaktivitäten, die in einem bestimmten Postfach (einschließlich freigegebener Postfächer) ausgeführt wurden

Wenn Sie die Dropdownliste Benutzer im Überwachungsprotokollsuche-Tool im Microsoft Purview-Complianceportal oder den Befehl Search-UnifiedAuditLog -UserIds in Exchange Online PowerShell verwenden, können Sie nach Aktivitäten suchen, die von einem bestimmten Benutzer ausgeführt wurden.

Bei Postfachüberwachungsaktivitäten sucht diese Art der Suche nach Aktivitäten, die von dem angegebenen Benutzer ausgeführt wurden. Dies garantiert jedoch nicht, dass alle Aktivitäten, die im selben Postfach ausgeführt wurden, in den Suchergebnissen zurückgegeben werden.

Beispielsweise gibt eine Überwachungsprotokollsuche keine Überwachungsdatensätze für Aktivitäten zurück, die von einem Stellvertretungsbenutzer ausgeführt werden. Warum? Weil bei der Suche nach Postfachaktivitäten, die von einem bestimmten Benutzer ausgeführt wurden, keine Aktivitäten zurückgegeben werden, die von einem Stellvertretungsbenutzer ausgeführt wurden, dem Berechtigungen für den Zugriff auf das Postfach eines anderen Benutzers zugewiesen wurden.

Hinweis

Ein Stellvertretungsbenutzer ist eine Person, der die Postfachberechtigung SendAs (Senden als), SendOnBehalf (Senden im Auftrag) oder FullAccess (Vollzugriff) für das Postfach eines anderen Benutzers zugewiesen wurde.

Außerdem geben weder die Verwendung der Dropdownliste Benutzer im Überwachungsprotokollsuche-Tool noch der Befehl search-UnifiedAuditLog -UserIds Ergebnisse für Aktivitäten zurück, die in einem freigegebenen Postfach durchgeführt wurden.

Verwenden Sie beim Ausführen des Cmdlets „Search-UnifiedAuditLog“ die folgende Syntax, um nach den in einem bestimmten Postfach ausgeführten Aktivitäten oder nach Aktivitäten zu suchen, die in einem freigegebenen Postfach ausgeführt wurden:

Search-UnifiedAuditLog -StartDate <date> -EndDate <date> -FreeText (Get-Mailbox <mailbox identity).ExchangeGuid

Der folgende Befehl gibt beispielsweise Überwachungsdatensätze für Aktivitäten zurück, die zwischen August 2020 und Oktober 2020 im freigegebenen Postfach des Contoso-Complianceteams ausgeführt wurden:

Search-UnifiedAuditLog -StartDate 08/01/2020 -EndDate 10/31/2020 -FreeText (Get-Mailbox complianceteam@contoso.onmicrosoft.com).ExchangeGuid

Alternativ können Sie das Cmdlet Search-MailboxAuditLog verwenden, um nach den Überwachungsdatensätzen von Aktivitäten zu suchen, die in einem bestimmten Postfach ausgeführt wurden. Dieser Prozess umfasst die Suche nach Aktivitäten, die in einem freigegebenen Postfach ausgeführt wurden.

Im folgenden Beispiel werden Postfachüberwachungsprotokoll-Datensätze für Aktivitäten zurückgegeben, die im freigegebenen Postfach des Contoso-Complianceteams ausgeführt wurden:

Search-MailboxAuditLog -Identity complianceteam@contoso.onmicrosoft.com -StartDate 08/01/2020 -EndDate 10/31/2020 -ShowDetails

Im folgenden Beispiel werden Postfachüberwachungsprotokoll-Datensätze für Aktivitäten zurückgegeben, die im angegebenen Postfach von Stellvertretungsbenutzern ausgeführt wurden:

Search-MailboxAuditLog -Identity <mailbox identity> -StartDate <date> -EndDate <date> -LogonTypes Delegate -ShowDetails

Sie können auch das Cmdlet New-MailboxAuditLogSearch verwenden, um das Überwachungsprotokoll nach einem bestimmten Postfach zu durchsuchen und die Ergebnisse per E-Mail an bestimmte Empfänger zu senden.

Wissenscheck

Wählen Sie für jede der folgenden Fragen die beste Antwort aus.