Implementieren der Datenzugriffssicherheit

HDInsight ist ein PaaS-Dienst und das am meisten implementierte Muster ist die vollständige Trennung von Compute-Instanz und Speicher. In solchen Mustern sorgt die Datenzugriffssicherheit für die Sicherung der ruhenden Daten und die Sicherung des Datenverkehrs zwischen HDInsight und der Datenebene. Diese Sicherheitsbereiche fallen nicht in den Bereich der HDInsight-spezifischen Sicherheitsfeatures und werden durch Sicherheitsfeatures erreicht, die in den Azure-Speicher- und Netzwerkdiensten verfügbar sind. Im Folgenden finden Sie eine Liste mit Empfehlungen, wie die Datenzugriffssicherheit auf HDInsight-Clustern erreicht werden kann. Je nach Anwendungsfall können Sie einige oder alle dieser Empfehlungen implementieren.

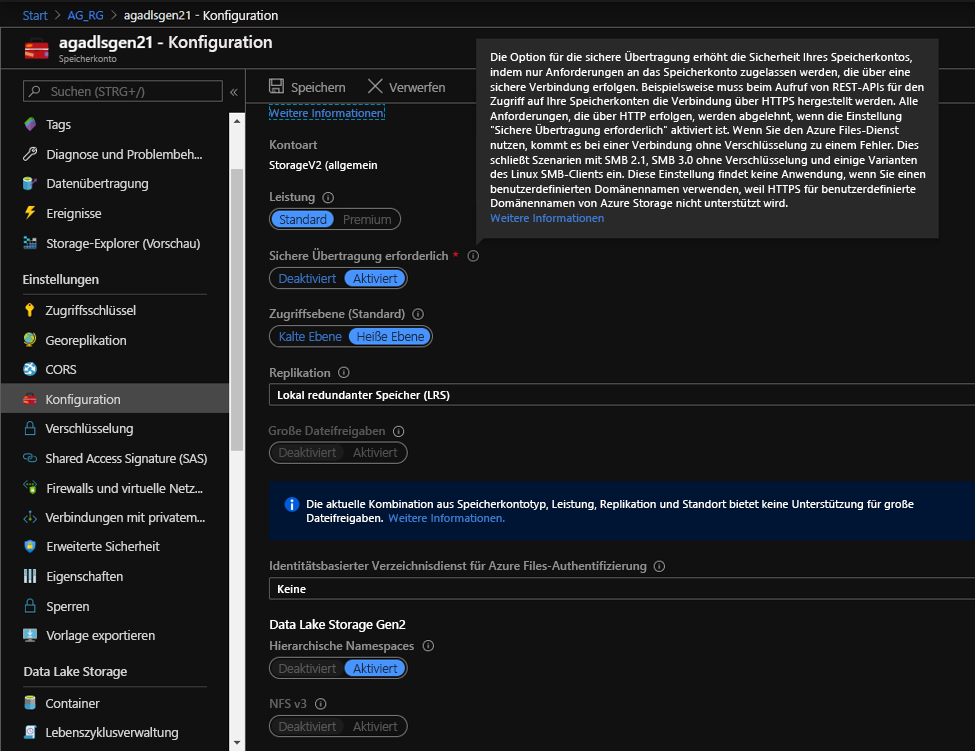

Lassen Sie Anforderungen an den Speicher nur von sicheren Verbindungen zu.

Die sichere Übertragung ermöglicht Anforderungen, die von sicheren Verbindungen (HTTPS) stammen, und lehnt alle Verbindungen ab, die von HTTP stammen. Bevor Sie den Cluster erstellen, sollten Sie eine sichere Übertragung aktivieren. Klicken Sie den Schieberegler „Sichere Übertragung erforderlich“ auf „Aktiviert“. Erfahren Sie mehr über bewährte Sicherheitsempfehlungen für ADLSG2 einschließlich der sicheren Übertragung.

Implementieren von Zugriffssteuerungslisten (ACLs) für ADLS Gen2

Das ADLS Gen2-Zugriffssteuerungsmodell unterstützt sowohl RBAC (Rollenbasierte Zugriffssteuerung in Azure) als auch POSIX-ähnliche Zugriffssteuerung (ACL). Sie könnten sich dafür entscheiden, ein ACL-Modell auf POSIX-Ebene für HDInsight zu implementieren, um eine Passthrough-Authentifizierung für Dateien und Ordner einzurichten. Jede Datei oder jedes Verzeichnis unter ADLS Gen2 weist unterschiedliche Berechtigungen für diese Identitäten auf.

- Der zuständige Benutzer

- Die zuständige Gruppe

- Benannte Benutzer

- Benannte Gruppen

- Benannte Dienstprinzipale

- Benannte verwaltete Identitäten

- Alle anderen Benutzer, die über die Zugriffssteuerung auf POSIX-Ebene für ADLS Gen2-Dateien und -Ordner verfügen, können daher HDInsight-Domänenbenutzern und -gruppen gewährt werden, und diese Berechtigungen werden von allen HDInsight-Diensten beim Zugriff beachtet. Erfahren Sie mehr über die Zugriffssteuerung für Azure Data Lake Storage Gen2.

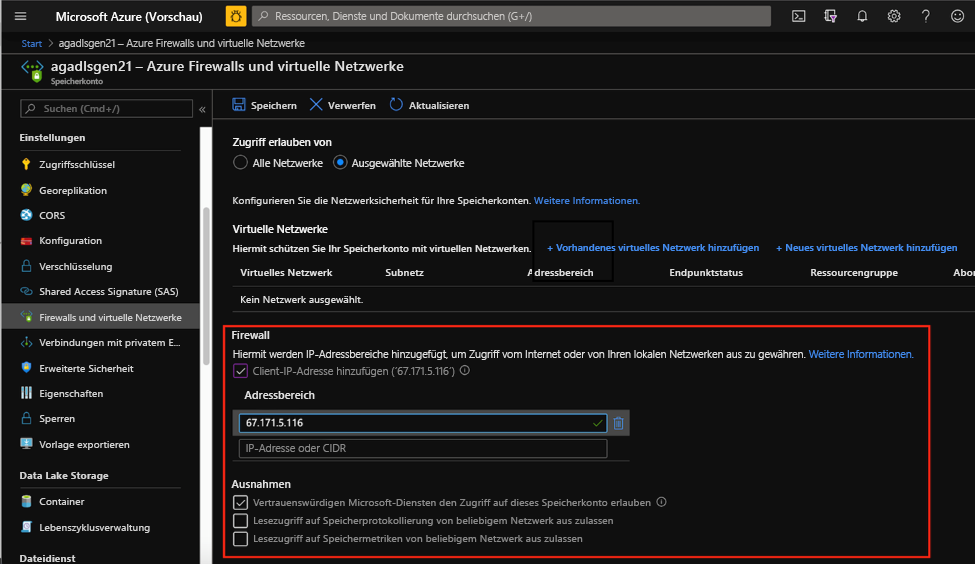

Firewalls für Azure-Speicher

Die Azure-Storage-Firewall verwendet die Netzwerkrichtlinie „deny-all, permit-by-exception“, um sicherzustellen, dass nur die aufgelisteten zugelassenen Entitäten Zugriff auf das Speicherkonto erhalten können. Speicherfirewalls können so konfiguriert werden, dass der Kontozugriff von einer festen vertrauenswürdigen IP-Adresse oder einem vorgegebenen vertrauenswürdigen IP-Bereich aus möglich ist. Stellen Sie sicher, dass auf das Speicherkonto von vertrauenswürdigen Microsoft-Diensten zugegriffen werden kann, um Funktionen wie die Protokollierung zu ermöglichen. Sie können Azure Firewall für Ihr Speicherkonto über das Blatt „Firewalls und virtuelle Netzwerke“ aktivieren, wie unten abgebildet.

Transport Layer Security (TLS) für einen Speicherclient außerhalb des HDInsight-Clusters

Die Aktivierung von TLS für das Speicherkonto stellt sicher, dass die Daten bei der Übertragung zum und vom Speicherkonto verschlüsselt werden. Der Azure-Speicher verwendet TLS 1.2 für öffentliche HTTPS-Endpunkte, aber TLS 1.0 und TLS 1.1 werden aus Gründen der Abwärtskompatibilität weiterhin unterstützt. Um sichere und konforme Verbindungen mit Azure Storage sicherzustellen, müssen Sie TLS 1.2 oder eine neuere Version auf Clientseite aktivieren, bevor Sie Anforderungen zur Verwendung des Azure Storage-Diensts senden. In diesem Fall ist TLS 1.2 bereits standardmäßig aktiviert, wenn ein Speicherkonto Daten mit HDInsight austauscht. Erfahren Sie mehr über Sicheres TLS für Azure-Speicherclients.

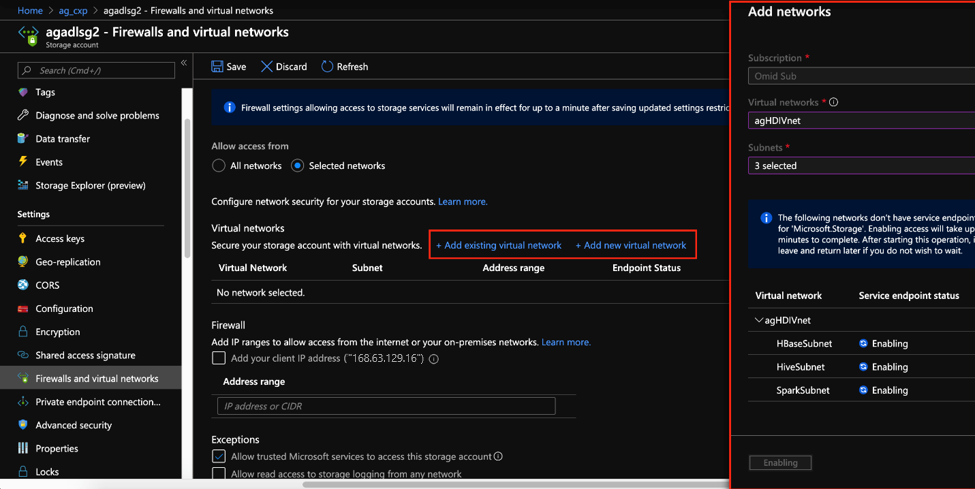

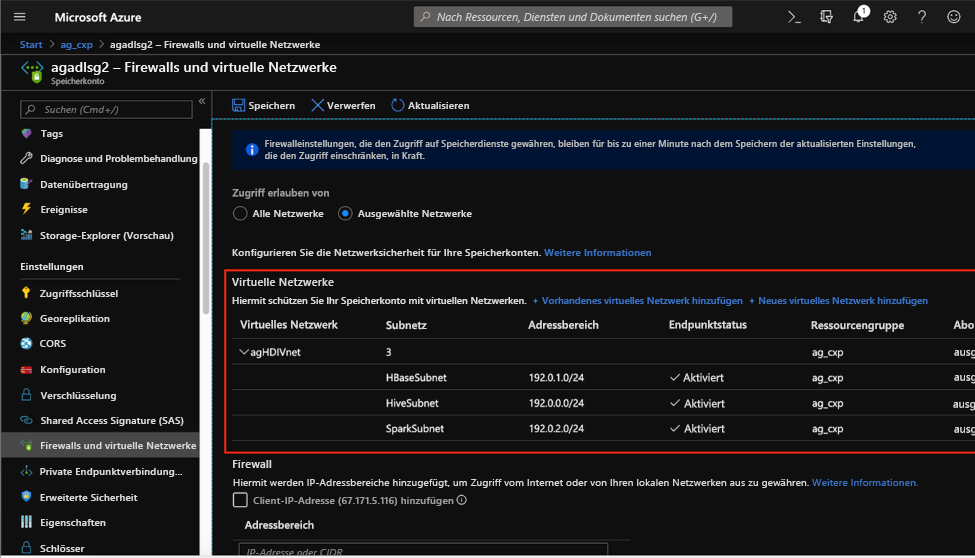

VNET-Dienstendpunkte

HDInsight unterstützt VNet-Dienstendpunkte für Azure Blob Storage, Azure Data Lake Storage Gen2, Cosmos DB und SQL-Datenbank. Im Kontext der HDInsight-Sicherheit können VNet-Dienstendpunkte für Speicherkonten, Cluster-Metastores und Cosmos DB eingerichtet werden, um den Zugriff nur vom HDInsight-Subnetz aus zuzulassen. Der Datenverkehr zwischen diesen Entitäten und HDInsight bleibt immer auf dem Azure-Backbone. Im Speicherkonto können VNet-Dienstendpunkte über das Blatt „Firewalls und virtuelle Netzwerke“ aktiviert werden, indem Sie auf die Schaltfläche „Vorhandenes/Neues virtuelles Netzwerk hinzufügen“ klicken, das Optionsfeld „Zugriff von/zu ausgewähltem Netzwerk zulassen“ auswählen und dann die VNet-Informationen angeben, von denen aus der Zugriff zugelassen werden soll. In diesem Fall würden Sie Ihr HDInsight-VNet und die Subnetze angeben, von denen Sie auf dieses Speicherkonto zugreifen möchten. Im folgenden Beispiel kann das Speicherkonto nur auf den Datenverkehr von den drei HDInsight-Subnetzen zugreifen, die explizit angegeben wurden.

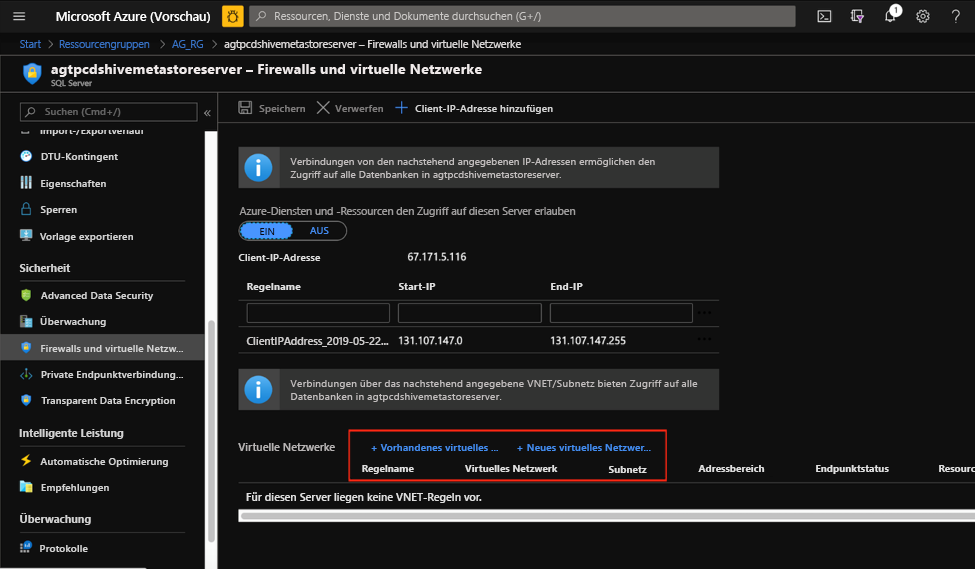

Für SQL-Datenbanken können VNet-Dienstendpunkte über das Blatt „Firewalls und virtuelle Netzwerke“ eingerichtet werden.

Erfahren Sie mehr über VNet-Dienstendpunkte in Azure.

Vom Kunden verwaltete Schlüssel

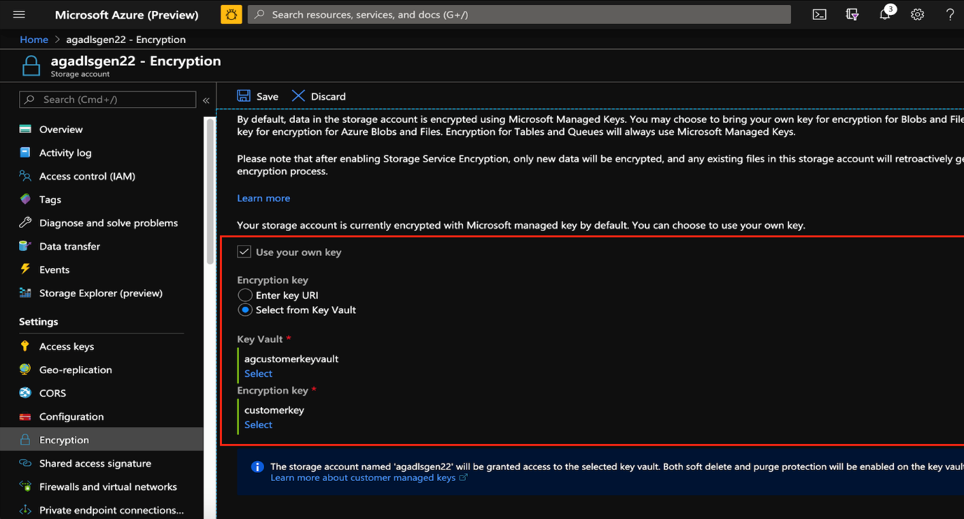

Die Verschlüsselung von ruhenden Daten ist eine wichtige Voraussetzung für die Sicherheit in Big Data-Umgebungen. Azure-Speicher verschlüsselt standardmäßig alle Daten in einem Speicherkonto mit von Microsoft verwalteten Schlüsseln. Kunden können jedoch auch ihre eigenen Schlüssel verwenden, um zusätzliche Kontrolle über ihre Daten zu erhalten. Vom Portal aus wird das Blatt „Verschlüsselung“ des Speicherkontos verwendet, um die Schlüsseleinstellungen für das Speicherkonto zu bestimmen. Wählen Sie „Eigenen Schlüssel verwenden“ und dann einen Schlüssel-URI oder „Schlüssel aus Azure Key Vault auswählen“ aus. Erfahren Sie mehr über Kundenseitig verwaltete Schlüssel für Azure-Speicher.

In ähnlicher Weise können Sie bei Kafka-Clustern Ihren eigenen Schlüssel verwenden, wenn Sie den Cluster erstellen, um alle ruhenden Daten des Brokers zu verschlüsseln.