Überwachen, Untersuchen und Korrigieren von Risikobenutzern mit erhöhten Rechten

Untersuchen eines Risikos

Identity Protection stellt Organisationen drei Berichte zur Verfügung, mit deren Hilfe sie Identitätsrisiken in Ihrer Umgebung untersuchen können: Risikobenutzer, Risikoanmeldungen und Risikoerkennungen. Die Untersuchung von Ereignissen ist entscheidend, um alle Schwachpunkte in Ihrer Sicherheitsstrategie besser zu verstehen und zu identifizieren.

Alle drei Berichte ermöglichen das Herunterladen von Ereignissen im CSV-Format für die weitere Analyse außerhalb des Azure-Portals. Die Berichte „Risikobenutzer“ und „Risikoanmeldungen“ ermöglichen das Herunterladen der letzten 2.500 Einträge, der Bericht „Risikoerkennungen“ sogar das Herunterladen der letzten 5.000 Einträge.

Organisationen können die Microsoft Graph-API-Integrationen nutzen, um Daten mit anderen Quellen zu aggregieren, auf die sie als Organisation zugreifen können.

Sie finden die drei Berichte im Microsoft Entra Admin Center, dann Identity und dann Protection – Identity Protection.

Navigieren in den Berichten

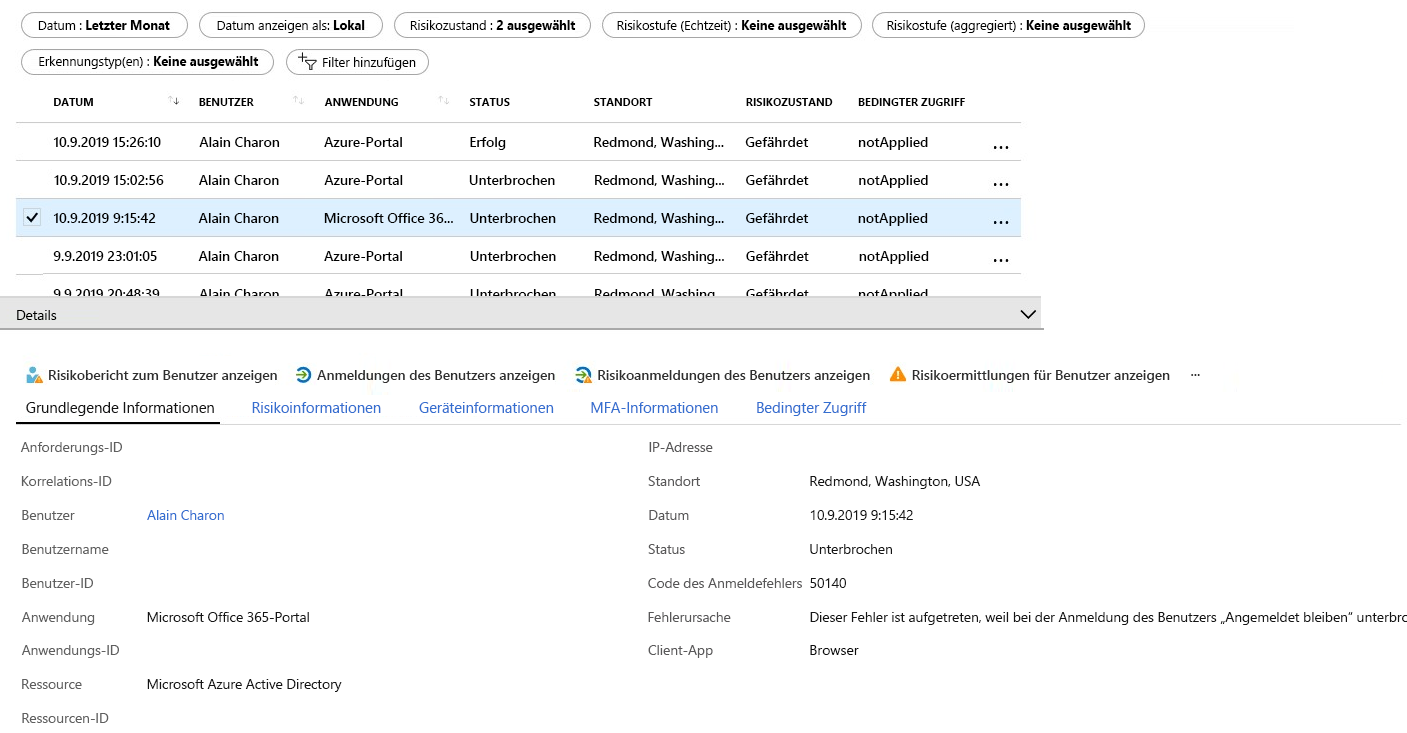

Jeder Bericht wird mit einer Liste aller Erkennungen für den Zeitraum gestartet, der oben im Bericht angezeigt wird. Jeder Bericht ermöglicht das Hinzufügen oder Entfernen von Spalten auf der Grundlage von Administratoreinstellungen. Administratoren können die Daten im CSV- oder JSON-Format herunterladen. Berichte können über die Filter am oberen Rand des Berichts gefiltert werden.

Durch Auswählen einzelner Einträge werden am Anfang des Berichts zusätzliche Einträge aktiviert, z. B. die Möglichkeit, eine Anmeldung als kompromittiert oder sicher zu bestätigen, einen Benutzer als kompromittiert zu bestätigen oder das Benutzerrisiko zu verwerfen.

Werden einzelne Einträge ausgewählt, wird das Fenster „Details“ unterhalb der Erkennungen erweitert. In der Detailansicht können Administratoren die Erkennungen untersuchen und für jede Erkennung Aktionen ausführen.

Riskante Benutzer

Mit den Informationen im Bericht „Riskante Benutzer“ können Administratoren folgendes ermitteln:

- Welche Benutzer sind gefährdet und für welche Benutzer wurden Risiken behoben oder verworfen?

- Details zu Erkennungen

- Verlauf aller Risikoanmeldungen

- Risikoverlauf

Administratoren können dann Aktionen für diese Ereignisse ausführen. Sie haben folgende Auswahlmöglichkeiten:

- Zurücksetzen des Benutzerkennworts

- Bestätigen der Kompromittierung des Benutzers

- Verwerfen des Benutzerrisikos

- Blockieren der Anmeldung eines Benutzers

- Durchführen weiterer Untersuchungen mit Azure ATP

Riskante Anmeldungen

Der Bericht „Risikoanmeldungen“ enthält filterbare Daten der letzten 30 Tage (1 Monat).

Mit den Informationen im Bericht „Riskante Anmeldungen“ können Administratoren Folgendes ermitteln:

- Als Risiko klassifizierte, als gefährdet bzw. sicher bestätigte, verworfene oder behandelte Anmeldungen.

- Echtzeit- und Aggregatrisikostufen in Verbindung mit Anmeldeversuchen.

- Ausgelöste Erkennungstypen

- Angewendete Richtlinien für bedingten Zugriff

- MFA-Details

- Geräteinformationen

- Anwendungsinformationen

- Standortinformationen

Administratoren können dann Aktionen für diese Ereignisse ausführen. Administratoren haben folgende Möglichkeiten:

- Bestätigen der Anmeldung als kompromittiert

- Bestätigen der Anmeldung als sicher

Risikoerkennungen

Der Bericht „Risikoerkennungen“ enthält filterbare Daten der letzten 90 Tage (3 Monate).

Mit den Informationen im Bericht „Risikoerkennungen“ können Administratoren folgendes ermitteln:

- Informationen zu den einzelnen Risikoerkennungen, einschließlich des Typs.

- Andere, gleichzeitig ausgelöste Risiken.

- Ort des Anmeldeversuchs.

Administratoren können dann zum Risiko- oder Anmeldebericht des Benutzers zurückkehren, um basierend auf gesammelten Informationen Aktionen auszuführen.

Der Risikoerkennungsbericht enthält außerdem einen anklickbaren Link zu der Erkennung im MDCA-Portal (Microsoft Defender für Cloud-Apps), wo Sie zusätzliche Protokolle und Warnungen einsehen können.

Hinweis

Unser System erkennt, dass das Risikoereignis, das zur Risikobewertung „Risikobenutzer“ beigetragen hat, falsch positiv war oder das Benutzerrisiko durch die Richtlinienerzwingung behoben wurde, beispielsweise durch das Abschließen einer MFA-Eingabeaufforderung oder durch eine sichere Kennwortänderung. In diesem Fall wird der Risikostatus von unserem System verworfen, und ein Risikodetail „Sichere Anmeldung durch KI bestätigt“ wird angezeigt. Das Ereignis trägt somit nicht mehr zum Risiko des Benutzers bei.

Behandeln von Risiken und Aufheben der Blockierung von Benutzern

Nach Abschluss Ihrer Untersuchung möchten Sie vielleicht Maßnahmen ergreifen, um das Risiko zu beheben oder die Blockierung von Benutzern aufzuheben. Organisationen haben auch die Möglichkeit, die automatische Behandlung mithilfe ihrer Risikorichtlinien zu aktivieren. Organisationen sollten versuchen, alle angezeigten Risikoerkennungen in einem für sie geeigneten Zeitraum zu schließen. Microsoft empfiehlt, Ereignisse so schnell wie möglich zu schließen, da Zeit im Umgang mit Risiken eine Rolle spielt.

Wiederherstellung

Alle aktiven Risikoerkennungen fließen in die Berechnung eines Werts ein, der als Benutzerrisikostufe bezeichnet wird. Die Benutzerrisikostufe ist ein Indikator (niedrig, mittel, hoch) für die Wahrscheinlichkeit, dass ein Konto kompromittiert wurde. Als Administrator sollten Sie dafür sorgen, dass alle Risikoerkennungen geschlossen werden, damit die betroffenen Benutzer nicht mehr gefährdet sind.

Einige Risikoerkennungen werden von Identity Protection als „Geschlossen (System)“ gekennzeichnet, weil die Ereignisse nicht mehr als riskant eingestuft werden.

Administratoren stehen die folgenden Optionen zum Beheben von Risiken zur Verfügung:

- Eigenwartung mit Risikorichtlinie

- Manuelles Zurücksetzen des Kennworts

- Verwerfen des Benutzerrisikos

- Manuelles Schließen einzelner Risikoerkennungen

Eigenwartung mit Risikorichtlinie

Wenn Sie Benutzer*innenn in Ihren Risikorichtlinien die Eigenwartung mit der Multi-Faktor-Authentifizierung (MFA) und Self-Service-Kennwortzurücksetzung (SSPR) erlauben, können die Benutzer*innen ihre bei Erkennung eines Risikos erfolgte Blockierung selbst aufheben. Diese Erkennungen werden dann als geschlossen betrachtet. Benutzer müssen sich zuvor für MFA und SSPR registriert haben, um diese Aktionen zu verwenden, wenn Risiken erkannt werden.

Einige Erkennungen lösen keine Risiken in der Stufe aus, in der eine Eigenwartung durch den Benutzer erforderlich ist, aber Administratoren sollten diese Erkennungen trotzdem auswerten. Administratoren stellen fest, dass zusätzliche Maßnahmen erforderlich sind, wie das Blockieren des Zugriffs von bestimmten Standorten oder das Reduzieren des akzeptablen Risikos in ihren Richtlinien.

Manuelles Zurücksetzen des Kennworts

Wenn keine Kennwortzurücksetzung durch eine Benutzerrisikorichtlinie angefordert werden kann, können Administratoren alle Risikoerkennungen für einen Benutzer durch eine manuelle Kennwortzurücksetzung schließen.

Administratoren erhalten beim Zurücksetzen eines Kennworts für Ihre Benutzer zwei Optionen:

Temporäres Kennwort generieren: Durch das Generieren eines temporären Kennworts können Sie eine Identität umgehend in einen sicheren Status zurückversetzen. Diese Methode erfordert eine Kontaktaufnahme mit den betroffenen Benutzern, weil diese das temporäre Kennwort kennen müssen. Da das Kennwort temporär ist, wird der Benutzer bei der nächsten Anmeldung aufgefordert, ein neues Kennwort festzulegen.

Benutzer zum Zurücksetzen des Kennworts auffordern: Wenn der Benutzer zum Zurücksetzen von Kennwörtern aufgefordert wird, ist eine Self-Service-Wiederherstellung ohne Kontakt mit dem Helpdesk oder einem Administrator möglich. Diese Methode gilt nur für Benutzer, die für MFA und SSPR registriert sind. Für Benutzer, die nicht registriert sind, ist diese Option nicht verfügbar.

Benutzerrisiko verwerfen

Wenn eine Kennwortzurücksetzung für Sie keine Option darstellt, weil der Benutzer z. B. gelöscht wurde, können Sie die Benutzerrisikoerkennungen verwerfen.

Wenn Sie auf Benutzerrisiko verwerfen klicken, werden alle Ereignisse geschlossen, und der betroffene Benutzer ist nicht mehr gefährdet. Da diese Methode jedoch keine Auswirkungen auf das vorhandene Kennwort hat, bringt sie die zugehörige Identität nicht wieder in einen sicheren Zustand.

Einzelne Risikoerkennungen manuell schließen

Durch das manuelle Schließen einzelner Risikoerkennungen können Sie die Benutzerrisikostufe herabsetzen. In der Regel werden Risikoerkennungen als Reaktion auf eine entsprechende Untersuchung manuell geschlossen, z. B. wenn sich bei einem Gespräch mit einem Benutzer herausstellt, dass eine aktive Risikoerkennung nicht mehr erforderlich ist.

Beim manuellen Schließen von Risikoerkennungen können Sie die folgenden Aktionen ausführen, um den Status einer Risikoerkennung zu ändern:

- Bestätigen der Kompromittierung des Benutzers

- Verwerfen des Benutzerrisikos

- Bestätigen der Anmeldung als sicher

- Bestätigen der Anmeldung als kompromittiert

Benutzer werden entsperrt

Ein Administrator blockiert eine Anmeldung basierend auf seiner Risikorichtlinie oder seinen Untersuchungen. Eine Block kann auf der Grundlage eines Anmelde- oder Benutzerrisikos erfolgen.

Aufheben einer auf Benutzerrisiken basierenden Blockierung

Zum Aufheben einer Blockierung eines Kontos, das aufgrund eines Benutzerrisikos blockiert wurde, können Administratoren die folgenden Optionen verwenden:

- Zurücksetzen des Kennworts: Sie können das Kennwort des Benutzers zurücksetzen.

- Benutzerrisiko verwerfen: Die Benutzerrisikorichtlinie blockiert einen Benutzer, wenn die konfigurierte Benutzerrisikostufe für die Blockierung des Zugriffs erreicht wurde. Sie können die Risikostufe eines Benutzers verringern, indem Sie das Benutzerrisiko verwerfen oder gemeldete Risikoerkennungen manuell schließen.

- Benutzer von der Richtlinie ausschließen: Wenn Sie vermuten, dass die aktuelle Konfiguration Ihrer Anmelderichtlinie Probleme für bestimmte Benutzer verursacht, können Sie diese Benutzer von der Richtlinie ausschließen.

- Deaktivieren der Richtlinie: Wenn Sie vermuten, dass Ihre Richtlinienkonfiguration Probleme für alle Benutzer verursacht, können Sie die Richtlinie deaktivieren.

Aufheben einer auf Anmelderisiken basierenden Blockierung

Zum Aufheben einer Blockierung eines Kontos, das basierend auf Anmelderisiken blockiert wurde, können Administratoren die folgenden Optionen verwenden:

- Anmelden über einen bekannten Ort oder ein bekanntes Gerät: Die Blockierung einer verdächtigen Anmeldung ist häufig auf Anmeldeversuche über einen unbekannten Ort oder ein unbekanntes Gerät zurückzuführen. Um zu ermitteln, ob dies die Ursache für die Blockierung ist, muss sich der betroffene Benutzer lediglich über einen bekannten Ort oder über ein bekanntes Gerät anmelden.

- Benutzer von der Richtlinie ausschließen: Wenn Sie vermuten, dass die aktuelle Konfiguration Ihrer Anmelderichtlinie Probleme für bestimmte Benutzer verursacht, können Sie diese Benutzer von der Richtlinie ausschließen.

- Deaktivieren der Richtlinie: Wenn Sie vermuten, dass Ihre Richtlinienkonfiguration Probleme für alle Benutzer verursacht, können Sie die Richtlinie deaktivieren.

Vorschauversion von PowerShell

Mithilfe des PowerShell SDK-Vorschaumoduls von Microsoft Graph können Organisationen das Risiko unter Verwendung von PowerShell verwalten. Die Vorschaumodule und der Beispielcode befinden sich im GitHub-Repository für Azure.

Verwenden der Microsoft Graph-API

Microsoft Graph ist der einheitliche Microsoft-API-Endpunkt und enthält die Microsoft Entra Identity Protection-APIs. Es gibt drei APIs, die Informationen zu riskanten Benutzern und Anmeldungen verfügbar machen: riskDetection, riskyUsers, and signIn.

Mit riskDetection können Sie in Microsoft Graph eine Liste mit Risikoerkennungen für Benutzer und Anmeldungen sowie Informationen zu den einzelnen Erkennungen abfragen.

Mit riskyUsers können Sie in Microsoft Graph Informationen zu Benutzern abfragen, die von Identity Protection als Risiko eingestuft werden.

Mit signIn können Sie in Microsoft Graph Informationen zu Microsoft Entra ID-Anmeldungen mit bestimmten Eigenschaften in Bezug auf Risikozustand, Risikodetail und Risikostufe abfragen.

In diesem Abschnitt erfahren Sie, wie Sie eine Verbindung mit Microsoft Graph herstellen und diese APIs abfragen. Eine ausführliche Einführung, die vollständige Dokumentation sowie Zugang zum Graph-Explorer finden Sie auf der Microsoft Graph Website (https://graph.microsoft.io/) oder in der spezifischen Referenzdokumentation für die riskDetection, riskyUsers, and signIn-APIs.

Herstellen einer Verbindung mit Microsoft Graph

Für den Zugriff auf Identity Protection-Daten über Microsoft Graph sind vier Schritte durchzuführen: Abrufen Ihres Domänennamens, Erstellen einer neuen App-Registrierung, Konfigurieren von API-Berechtigungen und Konfigurieren gültiger Anmeldeinformationen.

Abrufen Ihres Domänennamens

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Identitäts, öffnen Sie dann Einstellungen und wählen Sie den Domänennamen aus.

- Notieren Sie sich die .onmicrosoft.com-Domäne. Sie benötigen diese Informationen in den späteren Schritten.

Erstellen einer neuen App-Registrierung

Navigieren Sie im Microsoft Entra Admin Center zu Identität und Anwendungen, dann zu App-Registrierungen.

Wählen Sie Neue Registrierung aus.

Führen Sie auf der Seite Erstellen die folgenden Schritte aus:

- Geben Sie im Textfeld Name einen Namen für Ihre Anwendung ein (Beispiel: Microsoft Entra-Risikoerkennungs-API).

- Wählen Sie unter Unterstützte Kontotypen den Kontotyp aus, der die APIs verwenden wird.

- Wählen Sie Registrieren.

Kopieren Sie die Anwendungs-ID.

Konfigurieren von API-Berechtigungen

Klicken Sie in der von Ihnen erstellten Anwendung auf API-Berechtigungen.

Wählen Sie auf der Seite Konfigurierte Berechtigungen in der Symbolleiste oben die Option Berechtigung hinzufügen.

Wählen Sie auf der Seite API-Zugriff hinzufügen die Option API wählen.

Wählen Sie auf der Seite API auswählenMicrosoft Graph aus, und wählen Sie dann Auswählen.

Auf der Seite API-Berechtigungen anfordern:

- Wählen Sie Anwendungsberechtigungen.

- Aktivieren Sie die Kontrollkästchen neben „IdentityRiskEvent.Read.All“ und „IdentityRiskyUser.Read.All“.

- Wählen Sie Berechtigungen hinzufügen aus.

Klicken Sie auf Administratorzustimmung für Domäne erteilen.

Konfigurieren von gültigen Anmeldeinformationen

Wählen Sie in der von Ihnen erstellten AnwendungZertifikate und Geheimnisse.

Wählen Sie unter Geheime Clientschlüssel die Option Neuer geheimer Clientschlüssel.

Legen Sie für den geheimen Clientschlüssel eine Beschreibung und den Ablaufzeitpunkt gemäß den Richtlinien Ihrer Organisation fest.

Wählen Sie Hinzufügen.

Hinweis

Wenn Sie diesen Schlüssel verlieren, müssen Sie zu diesem Abschnitt zurückkehren und einen neuen Schlüssel erstellen. Geben Sie den Schlüssel nicht weiter: Jeder, der diesen Schlüssel kennt, kann auf Ihre Daten zugreifen.

Authentifizieren bei Microsoft Graph und Abfragen der Identity Protection-Risikoerkennungs-API

Sie sollten jetzt über Folgendes verfügen:

- Den Namen der Domäne Ihres Mandanten

- Die Anwendungs-ID (Client)

- Der geheime Clientschlüssel oder das Zertifikat

Senden Sie für die Authentifizierung eine POST-Anforderung an https://login.microsoft.com. Fügen Sie die folgenden Parameter in den Anforderungstext ein:

- grant_type:

client_credentials - resource:

https://graph.microsoft.com - client_id:

- client_secret:

Ist die Anforderung erfolgreich, wird ein Authentifizierungstoken zurückgegeben. Erstellen Sie zum Aufrufen der API einen Header mit dem folgenden Parameter:

Authorization`="<token_type> <access_token>"

Bei der Authentifizierung können Sie den Tokentyp und das Zugriffstoken anhand des zurückgegebenen Tokens ermitteln.

Senden Sie diesen Header als Anforderung an die folgende API-URL: https://graph.microsoft.com/v1.0/identityProtection/riskDetections

Wenn die Anforderung erfolgreich ausgeführt wurde, wird als Antwort eine Sammlung der Identitätsrisikoerkennungen und zugehöriger Daten im OData-JSON-Format zurückgegeben. Die Antwort kann nach Bedarf analysiert und verarbeitet werden.

Beispiel

Dieses Beispiel zeigt die Verwendung eines gemeinsamen geheimen Schlüssels zur Authentifizierung. In einer Produktionsumgebung wird das Speichern von Geheimnissen in Code allgemein missbilligt. Organisationen können diese Anmeldeinformationen mithilfe von verwalteten Identitäten für Azure-Ressourcen sichern.

Hier sehen Sie Beispielcode für das Authentifizieren und Aufrufen der API mit PowerShell. Fügen Sie einfach Ihre Client-ID, den geheimen Schlüssel und die Mandantendomäne hinzu.

$ClientID = "<your client ID here>" # Should be a ~36 hex character string; insert your info here

$ClientSecret = "<your client secret here>" # Should be a ~44 character string; insert your info here

$tenantdomain = "<your tenant domain here>" # For example, contoso.onmicrosoft.com

$loginURL = "https://login.microsoft.com"

$resource = "https://graph.microsoft.com"

$body = @{grant_type="client_credentials";resource=$resource;client_id=$ClientID;client_secret=$ClientSecret}

$oauth = Invoke-RestMethod -Method Post -Uri $loginURL/$tenantdomain/oauth2/token?api-version=1.0 -Body $body

Write-Output $oauth

if ($oauth.access_token -ne $null) {

$headerParams = @{'Authorization'="$($oauth.token_type) $($oauth.access_token)"}

$url = "https://graph.microsoft.com/v1.0/identityProtection/riskDetections"

Write-Output $url

$myReport = (Invoke-WebRequest -UseBasicParsing -Headers $headerParams -Uri $url)

foreach ($event in ($myReport.Content | ConvertFrom-Json).value) {

Write-Output $event

}

} else {

Write-Host "ERROR: No Access Token"

}

Abrufen aller Offlinerisikoerkennungen (riskDetection-API)

Mit Anmelderisiko-Richtlinien von Identity Protection können Bedingungen angewendet werden, wenn in Echtzeit ein Risiko erkannt wird. Aber was ist mit Erkennungen, die nicht in Echtzeit erfolgen? Um herauszufinden, welche Erkennungen offline stattgefunden haben und somit die Risikorichtlinie für die Anmeldung nicht ausgelöst hätten, können Sie die API riskDetection abfragen.

GET https://graph.microsoft.com/v1.0/identityProtection/riskDetections?$filter=detectionTimingType eq 'offline'

Abrufen aller Benutzer, die eine MFA-Überprüfung bestanden haben, die durch eine Richtlinie für riskante Anmeldungen ausgelöst wurde (riskyUsers-API)

Um den Wert zu verstehen, die risikobasierte Identity Protection-Richtlinien auf Ihre Organisation haben, können Sie alle Benutzer abfragen, die eine MFA-Überprüfung bestanden haben, die durch eine Richtlinie für riskante Anmeldungen ausgelöst wurde. Diese Informationen können Aufschluss darüber geben, welche Benutzer von Identity Protection ggf. fälschlicherweise als Risiko eingestuft wurden und welche rechtmäßigen Benutzer möglicherweise Aktionen ausführen, die die KI als riskant betrachtet.

GET https://graph.microsoft.com/v1.0/identityProtection/riskyUsers?$filter=riskDetail eq 'userPassedMFADrivenByRiskBasedPolicy'