Implementieren und Verwalten einer Benutzerrisiko-Richtlinie

Es gibt zwei Risikorichtlinien, die im Verzeichnis aktiviert werden können:

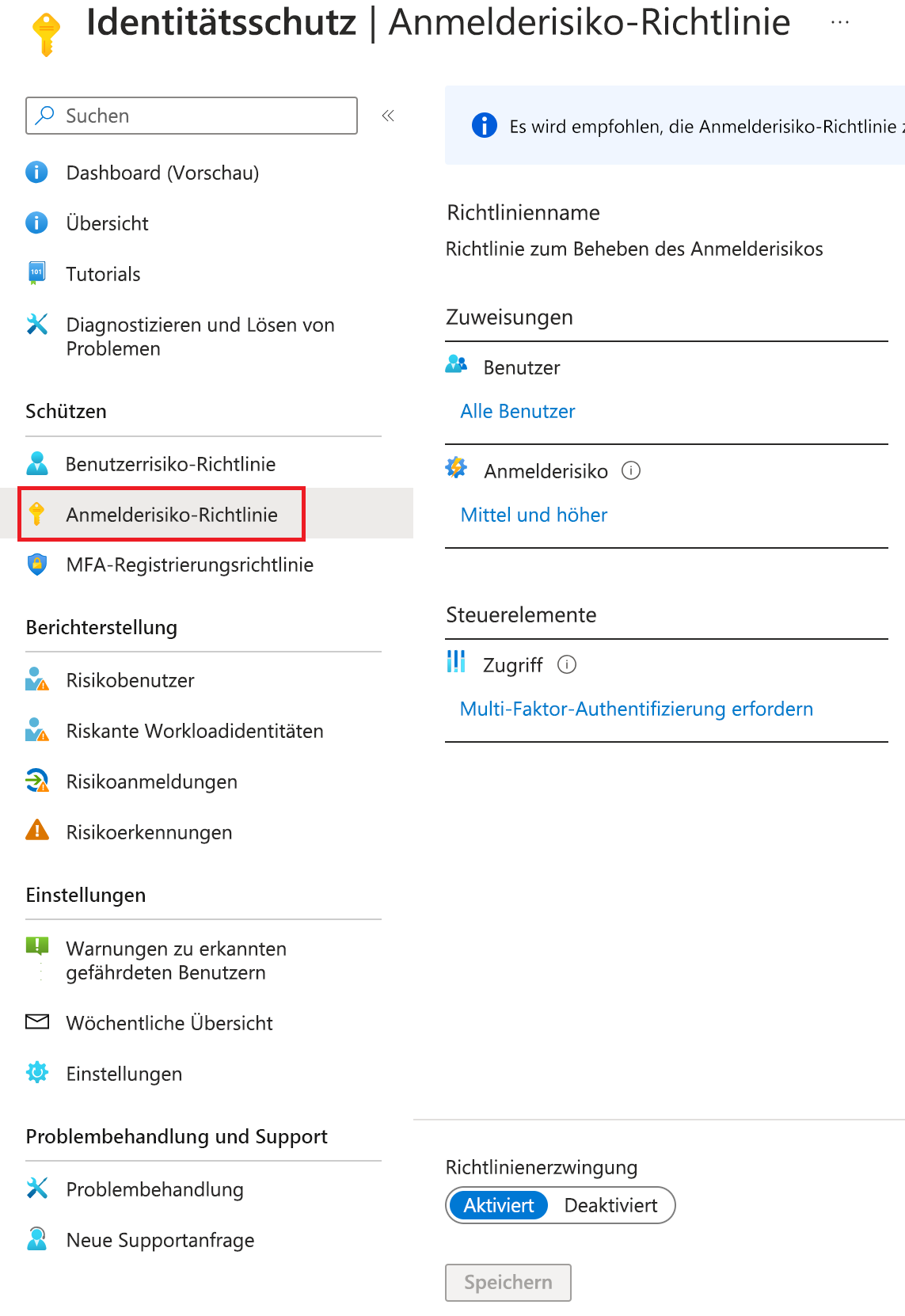

Anmelderisiko-Richtlinie: Die Anmelderisiko-Richtlinie erkennt verdächtige Aktionen, die mit der Anmeldung einhergehen. Es konzentriert sich auf die Anmeldeaktivitäten und analysiert die Wahrscheinlichkeit, dass die Anmeldung von einem anderen als dem/der Benutzer*in ausgeführt wurde.

Benutzerrisiko-Richtlinie: Die Benutzerrisiko Richtlinie ermittelt die Wahrscheinlichkeit, dass ein Benutzerkonto kompromittiert wurde, indem sie für das Verhalten eines Benutzers untypische Risikoereignisse erkennt.

Beide Richtlinien dienen dazu, die Reaktion auf Risikoerkennungen in Ihrer Umgebung zu automatisieren und Benutzern die Eigenwartung erkannter Risiken zu ermöglichen.

Video ansehen

In diesem Video erfahren Sie, wie Sie Microsoft Entra Identity Protection bereitstellen, indem Sie risikobasierte Richtlinien (Benutzerrisiko und Anmelderisiko) in Ihrer Organisation konfigurieren. Außerdem lernen Sie bewährte Methoden für die schrittweise Einführung dieser Richtlinien und der MFA-Registrierung in Ihrer Organisation kennen.

Voraussetzungen

Wenn Ihre Organisation den Benutzer*innen die Möglichkeit zur Eigenwartung erkannter Risiken geben möchte, müssen Benutzer*innen sowohl für die Self-Service-Kennwortzurücksetzung als auch für die Multi-Faktor-Authentifizierung registriert sein. Wir empfehlen die Aktivierung der kombinierten Funktionalität zur Registrierung von Sicherheitsinformationen. Wenn Sie Benutzern eine Eigenwartung erlauben, erreichen diese schneller wieder einen produktiven Zustand, ohne dass ein Eingriff durch einen Administrator erforderlich ist. Administratoren können diese Ereignisse weiterhin sehen und im Anschluss untersuchen.

Auswählen akzeptabler Risikostufen

Organisationen müssen entscheiden, welche Stufe von Risiken sie zu akzeptieren bereit sind. Dabei müssen sie zwischen Benutzererfahrung und Sicherheitsstatus abwägen.

Die Empfehlung von Microsoft lautet, den Schwellenwert für die Benutzerrisikorichtlinie auf Hoch und für die Anmelderisikorichtlinie auf Mittel und höher festzulegen.

Wenn Sie den Schwellenwert Hoch auswählen, wird die Richtlinie weniger häufig ausgelöst, und die Herausforderungen für Benutzer verringern sich. Hierbei sind aber Risikoerkennungen der Stufen Niedrig und Mittel aus der Richtlinie ausgeschlossen. Für einen Angreifer wird das Ausnutzen einer gefährdeten Identität so nicht blockiert. Wenn Sie für den Schwellenwert Niedrig auswählen, erhöht sich die Anzahl der Unterbrechungen für die zusätzlichen Benutzer, aber der Sicherheitsstatus wird verbessert.

Ausschlüsse

Alle Richtlinien ermöglichen das Ausschließen von Benutzern, wie z.B. Benutzer- oder Administratorkonten für den Notfallzugriff. Organisationen legen fest, wenn sie andere Konten basierend auf der Art und Weise, wie die Konten verwendet werden, aus bestimmten Richtlinien ausschließen müssen. Alle Ausschlüsse sollten regelmäßig überprüft werden, um festzustellen, ob Sie weiterhin angewendet werden sollen.

Konfigurierte vertrauenswürdige Netzwerkadressen werden von Identity Protection bei einigen Risikoerkennungen verwendet, um falsch positive Ergebnisse zu reduzieren.