Verwalten der Sicherheit einer Azure KI-Suche-Lösung

Organisationen müssen Vertrauen in die Sicherheit ihrer Suchlösungen haben. Mit der Azure KI-Suche können Sie steuern, wie die Daten geschützt werden sollen, nach denen Sie suchen.

Hier erfahren Sie, wie Sie Ihre Suchlösung schützen. Der Fokus liegt darauf, wo Daten verschlüsselt und wie die eingehenden und ausgehenden Datenflüsse geschützt werden. Schließlich lernen Sie, wie Sie den Zugriff auf Suchergebnisse für bestimmte Benutzer*innen oder Gruppen beschränken.

Übersicht über Sicherheitsansätze

Die Sicherheit der KI-Suche basiert auf den vorhandenen Netzwerksicherheitsfeatures von Azure. Wenn Sie sich Gedanken zum Schutz Ihrer Suchlösung machen, können Sie sich auf drei Bereiche konzentrieren:

- Eingehende Suchanforderungen von Benutzer*innen an Ihre Suchlösung

- Ausgehende Anforderungen Ihrer Suchlösung an andere Server zum Indizieren von Dokumenten

- Beschränken des Zugriffs auf Dokumentebene pro Benutzersuchanforderung

Datenverschlüsselung

Der Azure KI-Suche-Dienst verschlüsselt ruhende Daten wie alle Azure-Dienste mit dienstseitig verwalteten Schlüsseln. Diese Verschlüsselung umfasst Indizes, Datenquellen, Synonymzuordnungen, Skillsets und sogar Indexerdefinitionen.

Daten werden während der Übertragung mithilfe der HTTPS TLS 1.3-Standardverschlüsselung über Port 443 verschlüsselt.

Wenn Sie Ihre eigenen Verschlüsselungsschlüssel verwenden möchten, unterstützt ACS die Nutzung von Azure Key Vault. Ein Vorteil der Verwendung Ihrer eigenen kundenseitig verwalteten Schlüssel ist, dass die Mehrfachverschlüsselung für alle Objekte aktiviert wird, für die Sie Ihre benutzerdefinierten Schlüssel nutzen.

Tipp

Die ausführlichen Schritte zur Verwendung kundenseitig verwalteter Schlüssel für die Verschlüsselung finden Sie unter Konfigurieren von kundenseitig verwalteten Schlüsseln für die Datenverschlüsselung in der Azure KI-Suche.

Schützen des eingehenden Datenverkehrs

Wenn extern über das Internet oder Apps auf Ihre Suchlösung zugegriffen werden kann, können Sie die Angriffsoberfläche reduzieren. Mit der Azure KI-Suche können Sie den Zugriff auf den öffentlichen Endpunkt mithilfe einer Firewall kostenlos beschränken, um den Zugriff über bestimmte IP-Adressen zuzulassen.

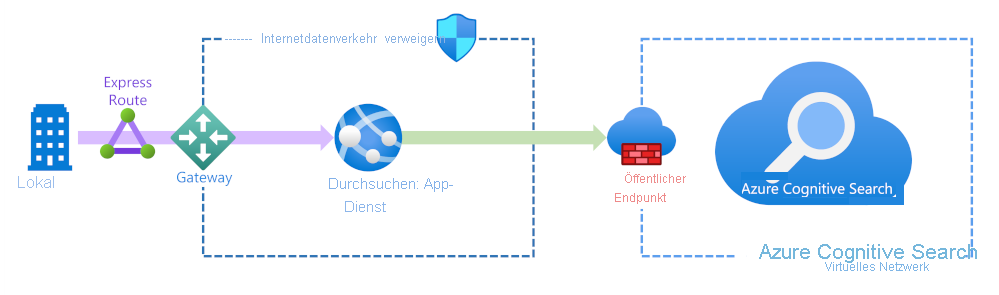

Wenn Ihr Suchdienst nur von lokalen Ressourcen genutzt wird, können Sie die Sicherheit mit einer ExpressRoute-Verbindung, Azure Gateway und einem App-Dienst härten. Zudem besteht die Möglichkeit, den öffentlichen Endpunkt so zu ändern, dass eine private Azure-Verbindung verwendet wird. Außerdem müssen Sie ein virtuelles Azure-Netzwerk und weitere Ressourcen einrichten. Die Verwendung eines privaten Endpunkts ist die sicherste Lösung, obwohl zusätzliche Kosten für die Nutzung der Dienste anfallen, die auf der Azure-Plattform gehostet werden müssen.

Tipp

Weitere Informationen zu privaten Endpunkten finden Sie unter Erstellen eines privaten Endpunkts für sichere Verbindungen mit der Azure KI-Suche.

Authentifizieren von Anforderungen an Ihre Suchlösung

Dank der vorhandenen Infrastruktur zum Reduzieren der Angriffsoberfläche Ihrer Suchlösung können Sie Ihren Fokus darauf lenken, wie Suchanforderungen von Benutzer*innen und Apps authentifiziert werden.

Die schlüsselbasierte Authentifizierung ist die Standardoption beim Erstellen Ihrer ACS-Instanz. Es gibt zwei verschiedene Arten von Schlüsseln:

- Administratorschlüssel gewähren Ihre Schreibberechtigungen und das Recht zum Abfragen von Systeminformationen. (Pro Suchdienst können maximal zwei Administratorschlüssel erstellt werden.)

- Abfrageschlüssel gewähren Leseberechtigungen und werden von Ihren Benutzer*innen oder Apps zum Abfragen von Indizes verwendet. (Pro Suchdienst können maximal 50 Abfrageschlüssel erstellt werden.)

Wichtig

Die rollenbasierte Zugriffssteuerung für Vorgänge auf Datenebene befindet sich derzeit in der Vorschau, und es gelten zusätzliche Nutzungsbedingungen. Die Rollen sind nur in der öffentlichen Azure-Cloud verfügbar, und ihre Nutzung kann die Latenz von Suchanforderungen erhöhen.

Die rollenbasierte Zugriffssteuerung (RBAC) wird von der Azure-Plattform als globales System zum Steuern des Zugriffs auf Ressourcen bereitgestellt. Sie können die RBAC in der Azure KI-Suche auf folgende Arten verwenden:

- Rollen kann der Zugriff zum Verwalten des Diensts gewährt werden.

- Definieren Sie Rollen mit Zugriff auf Indizes zum Erstellen, Laden und Abfragen.

Hier sehen Sie die integrierten Rollen, die Sie zum Verwalten des Azure KI-Suche-Diensts zuweisen können:

- Besitzer: Vollzugriff auf alle Suchressourcen

- Mitwirkender: Gleiche Zugriffsberechtigungen wie bei der Rolle „Besitzer“, allerdings ohne die Möglichkeit zum Zuweisen von Rollen oder Ändern von Autorisierungen

- Leser: Anzeigen eines Teils der Dienstinformationen

Wenn Sie eine Rolle benötigen, die auch die Datenebene für Beispielsuchindizes oder Datenquellen verwalten kann, verwenden Sie eine der folgenden Rollen:

- Suchdienstmitwirkender: Rolle für Ihre Suchdienstadministrator*innen (gleicher Zugriff wie die zuvor erläuterte Rolle „Mitwirkender“) und Inhalte (Indizes, Indexer, Datenquellen und Skillsets)

- Mitwirkender an Suchindexdaten: Rolle für Entwickler*innen oder Indexbesitzer*innen, die die Dokumentsammlung eines Indexes importieren, aktualisieren oder abfragen

- Leser von Suchindexdaten: Rolle für schreibgeschützten Zugriff für Apps und Benutzer*innen, die nur Abfragen ausführen müssen

Tipp

Weitere Informationen zur Authentifizierung mit der RBAC finden Sie unter Verwenden der rollenbasierte Zugriffssteuerung von Azure (Azure RBAC) in der Azure KI-Suche.

Schützen des ausgehenden Datenverkehrs

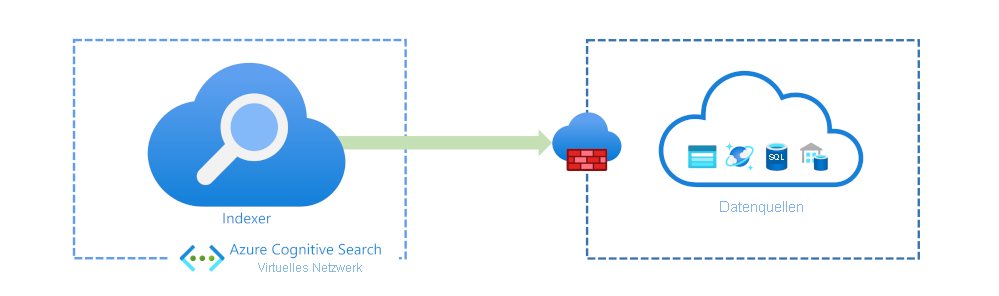

In der Regel indiziert Ihr ausgehender Datenverkehr Quelldaten oder reichert diese mithilfe von künstlicher Intelligenz (KI) an. Die ausgehenden Verbindungen unterstützen eine schlüsselbasierte Authentifizierung, Datenbankanmeldungen oder Microsoft Entra-Anmeldungen, wenn Microsoft Entra ID genutzt werden kann.

Wenn Ihre Datenquellen auf der Azure-Plattform gehostet werden, können Sie Verbindungen auch mithilfe einer systemseitig oder benutzerseitig zugewiesenen verwalteten Identität schützen.

Azure-Dienste können den Zugriff darauf mithilfe einer Firewall beschränken. Ihre Firewall kann so konfiguriert werden, dass nur die IP-Adresse Ihres Azure KI-Suche-Diensts zugelassen wird. Wenn Sie Ihre Indizes mithilfe von KI anreichern, müssen Sie auch alle IP-Adressen im Diensttag AzureCognitiveSearch zulassen.

Sie können Ihre Quelldaten mit einer freigegebenen privaten Verbindung schützen, die Ihre Indexer verwenden.

Wichtig

Eine freigegebene private Verbindung erfordert entweder den Basic-Tarif für die textbasierte Indizierung oder den S2-Tarif (Standard 2) für die skillbasierte Indizierung. Ausführliche Preisinformationen finden Sie unter Azure Private Link – Preise.

Schützen von Daten auf Dokumentebene

Sie können die Azure KI-Suche so konfigurieren, dass die Suche nach Dokumenten eingeschränkt wird und beispielsweise nur Personen in Ihrer Rechtsabteilung nach PDFs mit Vertragsinhalten suchen können.

Für das Steuern des Zugriffs auf Dokumentebene müssen Sie jedes Dokument in Ihrem Suchindex aktualisieren. Sie müssen jedem Dokument, das die Benutzer- oder Gruppen-IDs enthält, für die der Zugriff zulässig ist, ein neues Sicherheitsfeld hinzufügen. Das Sicherheitsfeld muss filterbar sein, sodass Sie Suchergebnisse im Feld filtern können.

Wenn dieses Feld vorhanden ist und mit den zulässigen Benutzer*innen oder Gruppen aufgefüllt wird, können Sie die Ergebnisse eingrenzen, indem Sie den search.in-Filter zu allen Suchanforderungen hinzufügen. Wenn Sie HTTP POST-Anforderungen verwenden, sollte der Textkörper wie folgt aussehen:

{

"filter":"security_field/any(g:search.in(g, 'user_id1, group_id1, group_id2'))"

}

Hiermit werden die zurückgegebenen Suchergebnisse für die Benutzer-ID und Gruppen gefiltert, zu denen diese*r Benutzer*in gehört. Wenn Ihre Anwendung Microsoft Entra ID nutzen kann, können Sie die dort verfügbaren Identitäten und Gruppenmitgliedschaften von Benutzer*innen verwenden.

Tipp

Eine Schritt-für-Schritt-Anleitung zur Verwendung von Microsoft Entra ID finden Sie unter Sicherheitsfilter zum Kürzen von Ergebnissen der Azure KI-Suche mit Active Directory-Identitäten.