Sicherer Netzwerkzugriff

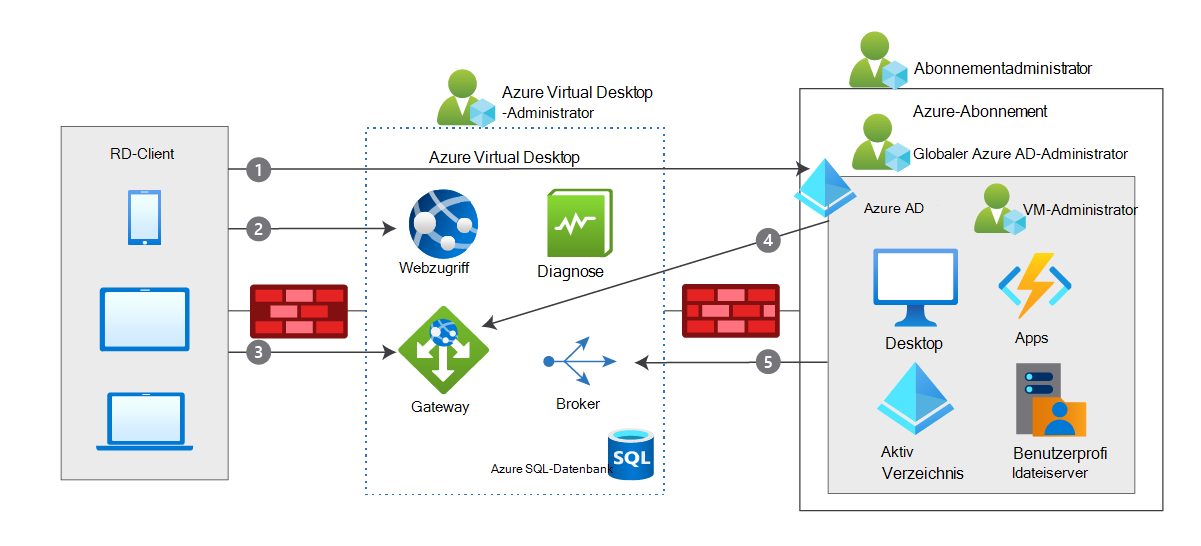

Wie zuvor erläutert, ist Azure Virtual Desktop ein Angebot für gemeinsame Dienste. Microsoft verwaltet Teile des Diensts im Namen des Kunden und stellt sichere Endpunkte für die Verbindung von Clients und Sitzungshosts zur Verfügung.

Azure Virtual Desktop stellt mittels RDP (Remote Desktop Protocol) Remoteanzeige- und Eingabefunktionen über Netzwerkverbindungen zur Verfügung. Der Verbindungsdatenfluss für Azure Virtual Desktop beginnt mit einer DNS-Suche nach dem nächstgelegenen Azure-Rechenzentrum.

- Bei der Authentifizierung in Microsoft Entra ID wird ein Token an den Remotedesktopdienste-Client zurückgegeben.

- Das Gateway überprüft das Token beim Verbindungsbroker.

- Der Broker fragt die Azure SQL-Datenbank nach Ressourcen ab, die dem Benutzer zugewiesen sind.

- Das Gateway und der Broker wählen den Sitzungshost für den verbundenen Client aus.

- Der Sitzungshost erstellt mithilfe des Azure Virtual Desktop-Gateways eine umgekehrte Verbindung zum Client.

Es werden keine eingehenden Ports geöffnet. In dieser Version handelt das Gateway als intelligenter Reverseproxy. Das Gateway verwaltet alle Sitzungsverbindungen, und den Client erreichen nur Pixel. In der folgenden Abbildung ist der fünfstufige Verbindungsprozess für Azure Virtual Desktop, der in Azure ausgeführt wird, dargestellt.

Einschränken des Azure Virtual Desktop-Datenverkehrs mit NSG-Dienstkennungen

Dienstkennungen erleichtern es, für die Sicherheit virtueller Azure-Computer zu sorgen. Da virtuelle Azure-Netzwerke in einer Azure Virtual Desktop-Bereitstellung verwendet werden, machen es Dienstkennungen einfach, den Netzwerkzugriff auf die Azure-Dienste einzuschränken. Sie können Dienstkennungen in Ihren NSG-Regeln (Network Security Group, Netzwerksicherheitsgruppe) verwenden, um den Datenverkehr zu einem bestimmten Azure-Dienst global oder pro Azure-Region zu erlauben oder zu verweigern.

NSGs

Eine NSG ist eine Sammlung von Sicherheitsregeln, mit denen der Netzwerkdatenverkehr zu oder aus Azure-Ressourcen zugelassen oder verweigert wird. In jeder Regel können die folgenden Eigenschaften angegeben werden: Name, Priorität, Quelle oder Ziel, Protokoll, Richtung, Portbereich und Aktion. NSGs sind ein Netzwerksicherheitsdienst der Ebene 3 und 4.

Dienstkennungen

Eine Dienstkennung stellt eine Gruppe von IP-Adresspräfixen aus einem Azure-Dienst dar. Sie trägt dazu bei, die Komplexität häufiger Aktualisierungen von Netzwerksicherheitsregeln zu minimieren. Microsoft verwaltet die in einer Dienstkennung enthaltenen Adresspräfixe und aktualisiert die Dienstkennung automatisch, wenn Adressen geändert werden. Ein Azure-Administrator kann keine eigene Dienstkennung erstellen oder angeben, welche IP-Adressen in einer Kennung enthalten sind.

Verwenden Sie Dienstkennungen in Ihren NSG-Regeln für die Feinabstimmung des Netzwerkdatenverkehrs zum Azure Virtual Desktop-Dienst auf globaler oder regionaler Ebene. Sie können die Azure Firewall-Dienstkennungen im Feld Ziel in den Netzwerkregeln verwenden. Sie können diese an Stelle bestimmter IP-Adressen verwenden.

Azure Firewall zum Schutz auf Anwendungsebene

Virtuelle Computer im Azure Virtual Desktop-Hostpool unterliegen der Sicherheitssteuerung für virtuelle Netzwerke. Sie benötigen ausgehenden Internetzugriff auf den Azure Virtual Desktop-Dienst, um ordnungsgemäß funktionieren zu können. Sie benötigen u. U. auch ausgehenden Internetzugriff für Benutzer. Sie können Azure Firewall verwenden, um Ihre Umgebung zu sperren und ausgehenden Datenverkehr zu filtern.

Damit die Azure Virtual Desktop-Hosts ordnungsgemäß funktionieren, benötigen sie Zugriff auf vollqualifizierte Domänennamen (Fully Qualified Domain Names, FQDNs). Zur Vereinfachung dieser Konfiguration stellt Azure Firewall ein Azure Virtual Desktop FQDN-Tag bereit.

Die Schritte zum Zulassen von ausgehendem Datenverkehr und zum Konfigurieren der Firewallregeln sind nicht Gegenstand dieses Moduls. Die Zusammenfassung dieses Moduls enthält Links zu weiteren Informationen.