Aktivieren von Sicherheitsdiensten für eine Azure Virtual Desktop-Bereitstellung

Als verantwortlicher Systemtechniker und Azure-Administrator, der mit der Beurteilung von Azure Virtual Desktop beauftragt ist, müssen Sie dessen Architektur und Sicherheitsfunktionen kennen und verstehen. Außerdem müssen Sie die Zuständigkeiten von Microsoft und des Kunden klar verstehen.

Azure Virtual Desktop

Azure Virtual Desktop ist ein Desktop- und App-Virtualisierungsdienst, der in Azure ausgeführt wird. Der Dienst:

- Eine Virtualisierungsinfrastruktur als verwalteten Dienst

- Die Möglichkeit der Verwaltung virtueller Computer, die in Ihrem Azure-Abonnement bereitgestellt werden

- Verwendet Microsoft Entra ID zum Verwalten der Identitätsdienste.

- Unterstützung für vorhandene Tools wie Microsoft Endpoint Manager.

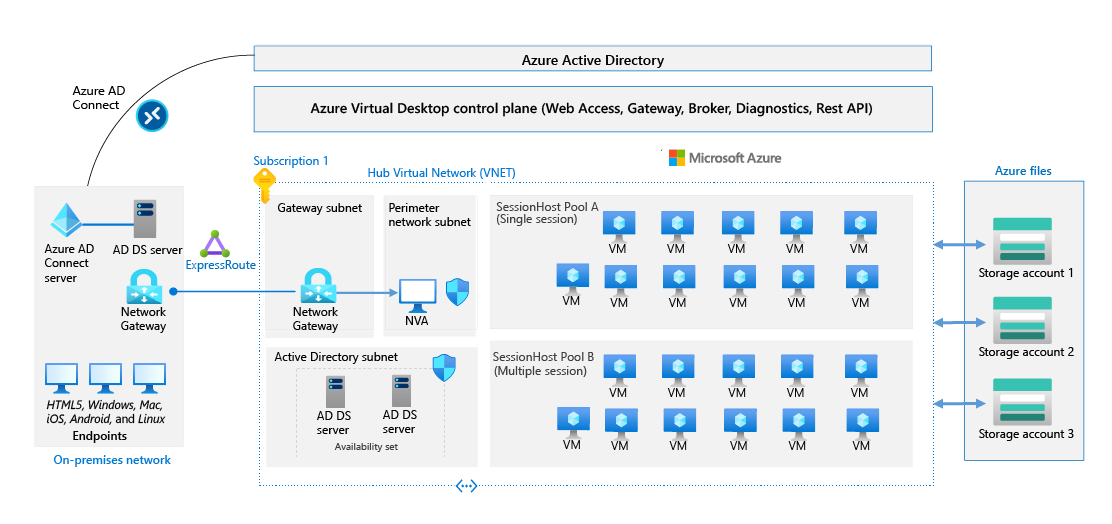

Im folgenden Bild sind die Komponenten einer typischen Unternehmensbereitstellungsarchitektur dargestellt.

Azure Virtual Desktop wird in einem hierarchischen Arbeitsbereich bereitgestellt. Bei einer herkömmlichen VDI-Bereitstellung (Virtuelle Desktopinfrastruktur) ist der Kunde für alle Sicherheitsaspekte verantwortlich. Bei Azure Virtual Desktop teilen sich der Kunde und Microsoft diese Zuständigkeiten.

Microsoft hilft beim Sichern der physischen Rechenzentren, des physischen Netzwerks und der physischen Hosts, auf denen Azure ausgeführt wird. Microsoft ist darüber hinaus für die Sicherung der Virtualisierungssteuerungsebene zuständig, einschließlich der Azure Virtual Desktop-Dienste, die in Azure ausgeführt werden.

Wenn Sie Azure Virtual Desktop verwenden, ist es wichtig zu wissen, dass Microsoft bereits dabei geholfen hat, einige Dienste zu sichern. Jeder Kunde muss weitere Bereiche entsprechend den Sicherheitsanforderungen seiner Organisation konfigurieren. Bei Bedarf kann Microsoft seinen Kunden jedoch Anleitungen zu bewährten Vorgehensweisen für die Dienste bereitstellen, für die sie verantwortlich sind.

Von Microsoft verwaltete Dienste

Microsoft verwaltet die in der folgenden Tabelle aufgeführten Azure Virtual Desktop-Dienste.

| Dienst | Beschreibung |

|---|---|

| Azure Web Access | Dieser Dienst ermöglicht Azure Virtual Desktop-Benutzern den Zugriff auf virtuelle Desktops und Remote-Anwendungen über einen HTMLv5-kompatiblen Webbrowser. |

| Gateway | Dieser Dienst verbindet Remoteclients mit einem Gateway und stellt dann eine Rückverbindung von einem virtuellen Computer mit demselben Gateway her. |

| Broker | Der Broker-Dienst bietet Lastenausgleich und erneute Verbindung mit virtuellen Desktops und Remote-Anwendungen in bestehenden Benutzersitzungen. |

| Diagnose | Der Dienst "Remote Desktop-Diagnose" protokolliert Ereignisse von Aktionen in der Azure Virtual Desktop-Bereitstellung als erfolgreich oder fehlgeschlagen. Diese Informationen sind hilfreich bei der Problembehandlung. |

| Azure-Infrastrukturdienste | Microsoft verwaltet Azure Netzwerk-, Speicher- und Infrastrukturdienste. |

Benutzerverwaltung

Der Kunde verwaltet die folgenden Komponenten für eine erfolgreiche Bereitstellung von Azure Virtual Desktop.

| Komponente | Beschreibung |

|---|---|

| Benutzerprofilverwaltung | FSLogix und Azure Files bieten über containerisierte Benutzerprofile eine schnelle und zustandsorientierte Lösung für Benutzer. |

| Benutzerhostzugriff | Beim Erstellen eines Hostpools wird der Typ des Lastenausgleichs entweder als Tiefe oder Breite definiert. |

| Größen- und Skalierungsrichtlinien für virtuelle Computer | Zu den Komponenten zur Größenanpassung virtueller Computer zählen GPU-fähige virtuelle Computer. |

| Skalierungsrichtlinien | Über Sitzungshostpools, die in Azure VC Scale Sets integriert sind, wird eine Gruppe virtueller Computer mit Lastenausgleich verwaltet. |

| Netzwerkrichtlinien | Der Kunde definiert und weist Netzwerksicherheitsgruppen (Network Security Groups, NSGs) zum Filtern des Netzwerkdatenverkehrs zu. |

Sichere Azure Virtual Desktop-Anmeldeinformationen

Azure Virtual Desktop erfordert die Integration mit Microsoft Entra ID. Es ermöglicht die Integration von Identitäts- und Zugriffsfunktionen von Microsoft Entra ID.

Diese Integration mit Microsoft Entra ID ist der Schlüssel in einem mehrstufigen Zero Trust-Sicherheitsmodell . Das Zero Trust-Sicherheitsmodell entfernt das Konzept eines "ummauerten Gartens". Bei diesem Modell wird davon ausgegangen, dass alle Dienste, Benutzer, Anwendungen und Systeme für das Internet geöffnet sind. Der Fokus liegt bei diesem Ansatz auf der Einrichtung starker Authentifizierung, Autorisierung und Verschlüsselung; zugleich wird eine höhere betriebliche Flexibilität geboten.

Sicherheitsprozesse und -komponenten tragen zu dieser Microsoft Entra-IaaS-Architektur (Identity-as-a-Service) bei. Erwägen Sie Folgendes:

- Die Verwendung statischer und dynamischer Richtlinien für bedingten Zugriff

- Den Einsatz einer Authentifizierungsmethode, die durch mehrstufige Authentifizierung verstärkt wird

- Abonnieren von Microsoft Defender für Cloud oder Microsoft Defender für die integrierte Sicherheitsrisikobewertung.

- Die Verwendung solider Dienste und Richtlinien für die Verwaltung von Anmeldeinformationen.

Die folgenden Methoden für den Lastenausgleich stehen in Azure Virtual Desktop zur Verfügung. "Breadth-First"- und "Depth-First"-Lastenausgleich ermöglichen eine Anpassung von Azure Virtual Desktop-Hostpools an Ihre Bereitstellungsanforderungen.

- „Breite zuerst“ ist die Standardkonfiguration, die Benutzersitzungen gleichmäßig auf die Sitzungshosts in einem Hostpool verteilt. Mit der "Breadth-First"- Methode für den Lastenausgleich können Sie Benutzerverbindungen verteilen, um sie für dieses Szenario zu optimieren. Diese Methode eignet sich ideal für Organisationen, die den Benutzern, die eine Verbindung mit ihrer gepoolten virtuellen Desktopumgebung herstellen möchten, die beste Erfahrung bieten möchten.

- Bei "Depth-first" werden neue Benutzersitzungen mit einem Mehrsitzungshost verbunden, bis die maximale Anzahl von Verbindungen erreicht ist. Mit dieser Methode können Sie jeweils einen Sitzungshost sättigen, um für Szenarios mit herunterskalierter Kapazität zu optimieren. Der Load-Balancing nach Tiefe wird in der Regel verwendet, um Kosten zu senken und eine genauere Kontrolle über die Anzahl der virtuellen Maschinen zu ermöglichen, die einem Host-Pool zugewiesen werden.

Mehrere Remote Desktop-Clients und die am häufigsten verwendeten BS-Geräte von Partnern umfassen die Unterstützung von Azure Virtual Desktop. Windows Desktop- und Microsoft Store-Client sind zwei Remote Desktop-Clients, die diese Unterstützung bieten. Sie haben folgende Möglichkeiten:

- Zugriff auf einen vollständigen Desktop in Windows 10 Enterprise für mehrere Sitzungen, Windows Server 2012 R2 und neuer sowie Windows 7 Enterprise (vollständiger Desktop) für Abwärtskompatibilität.

- Zugriff nur auf die Anwendung aus einer vorkonfigurierten Anwendungsgruppe in einem Hostpool Verwenden Sie Microsoft Entra ID und rollenbasierte Zugriffssteuerungen, um eine differenzierte Autorisierung bereitzustellen.

Hinweis

Für Azure Virtual Desktop ist Active Directory Domain Services (AD DS) erforderlich. Ein in die AD DS-Domäne eingebundener Sitzungshost nutzt die Microsoft Entra-Sicherheitsfeatures. Zu diesen Features zählen bedingter Zugriff, mehrstufige Authentifizierung und Intelligent Security Graph.