Überprüfen kompromittierter Konten oder Daten

Sicherheitswarnungen von Microsoft Defender for Identity erklären verdächtige Aktivitäten, die von Microsoft Defender for Identity-Sensoren in Ihrem Netzwerk erkannt werden, sowie die Akteure und Computer, die an den jeweiligen Bedrohungen beteiligt sind. Beweislisten für Warnungen enthalten direkte Links zu den beteiligten Benutzern und Computern, um Ihre Untersuchungen einfacher und direkter zu gestalten.

Sicherheitswarnungen von Microsoft Defender for Identity werden in verschiedene Kategorien oder Phasen unterteilt, z. B. die Phasen einer typischen Cyberangriff-Kill-Chain:

- Warnungen der Phase "Reconnaissance"

- Warnungen der Phase "Kompromittierte Anmeldeinformationen"

- Warnungen der Phase "Laterale Bewegung"

- Warnungen der Phase "Domänendominanz"

- Warnungen der Phase "Exfiltration"

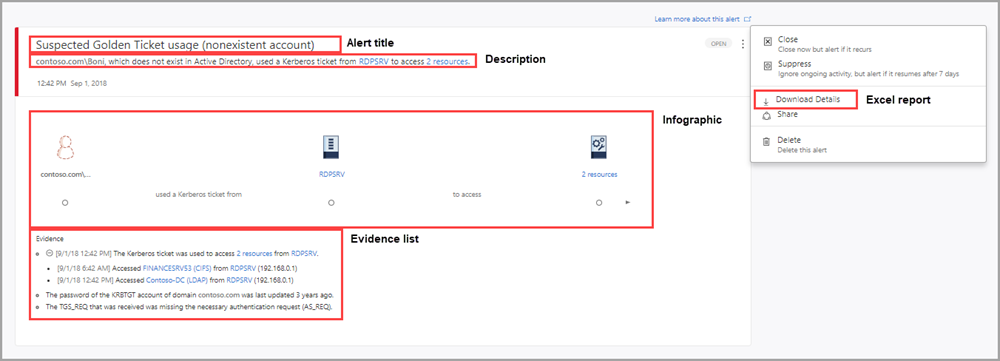

Jede Sicherheitswarnung von Microsoft Defender for Identity enthält:

- Warnungstitel. Der offizielle Name von Microsoft Defender for Identity für die Warnung.

- Eine Beschreibung. Kurze Erläuterung der Geschehnisse.

- Nachweis. Weitere relevante Informationen und verwandte Daten dazu, was beim Untersuchungsprozess passiert ist.

- Excel-Download. Detaillierter Excel-Download-Bericht für die Analyse

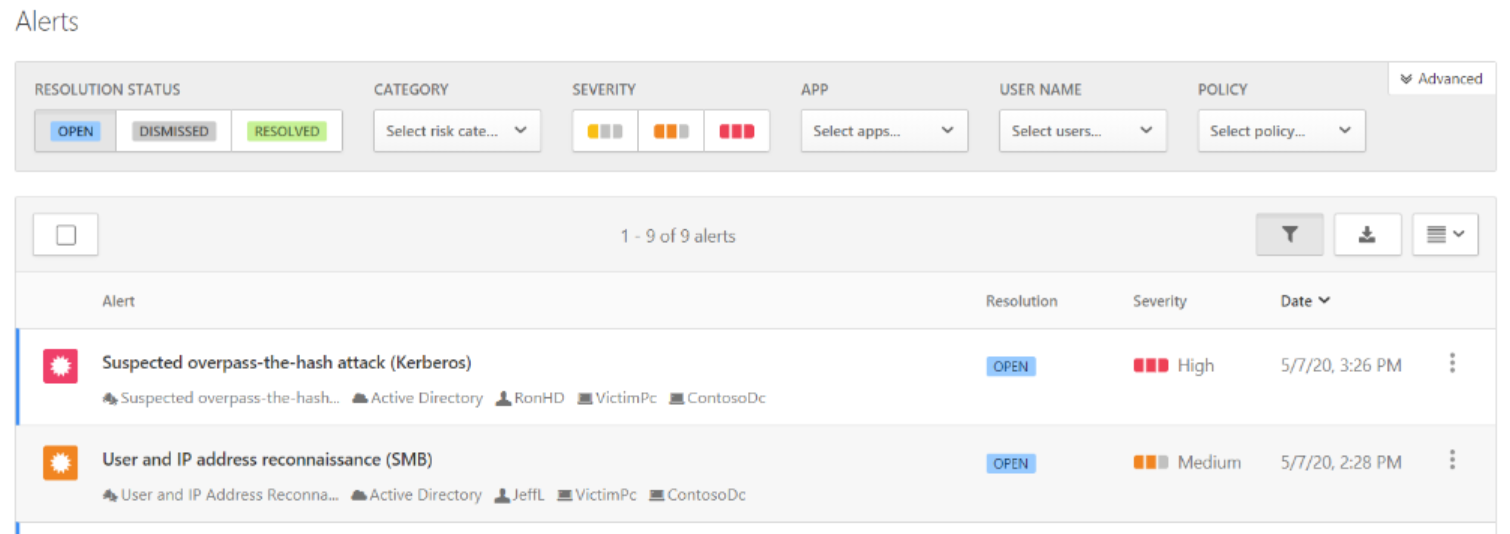

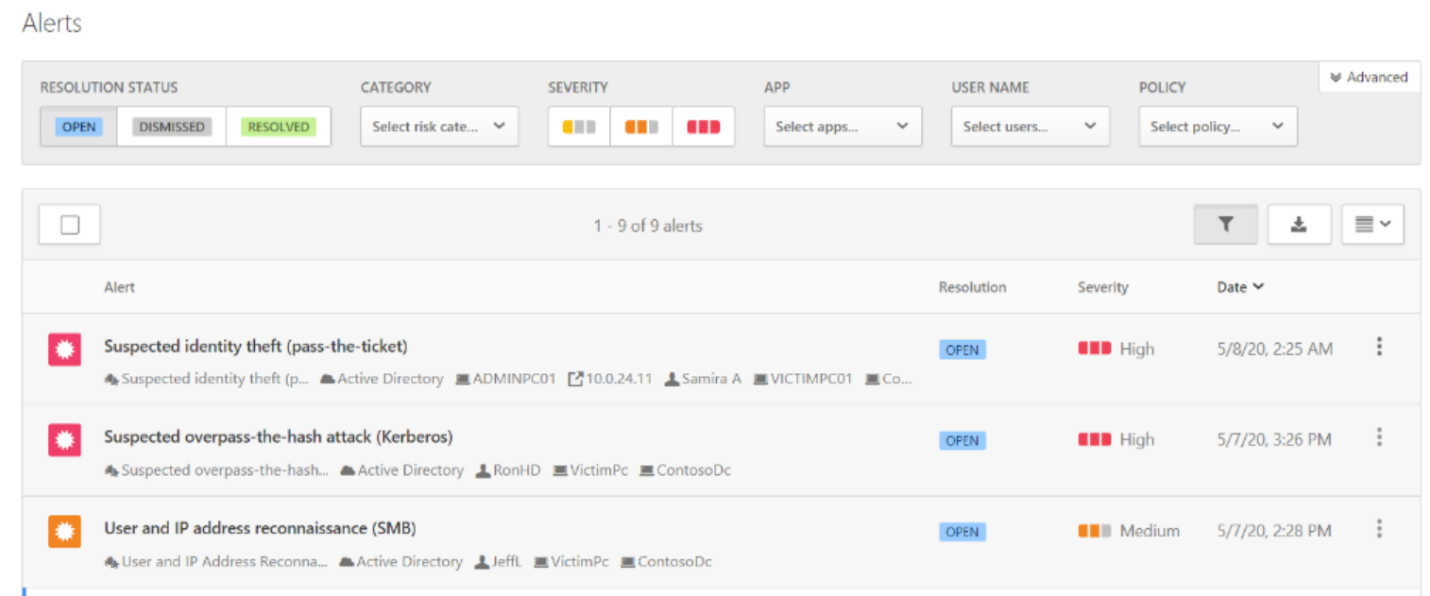

Benachrichtigungen können auch in Microsoft Defender for Cloud Apps angezeigt werden:

Das nachstehende Szenario beschreibt eine Untersuchung, bei der ein Angreifer Administratorzugriff auf den Domänencontroller erlangt und die Active Directory-Domäne und -Gesamtstruktur kompromittiert hat.

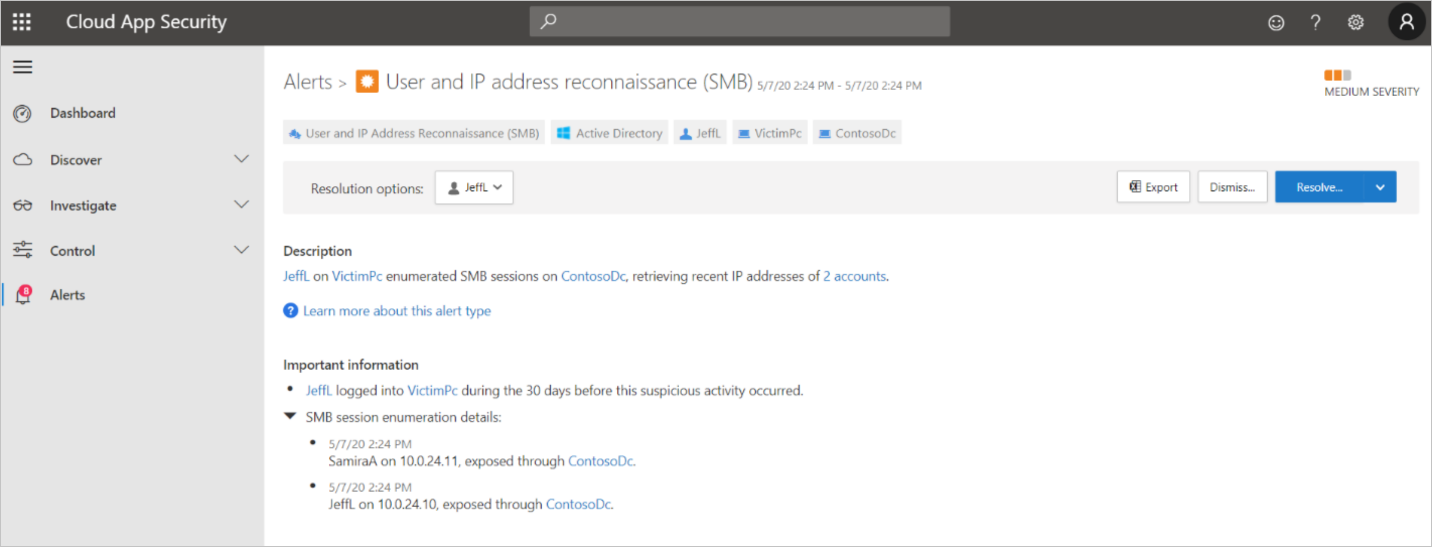

Die erste Benachrichtigung im Defender for Cloud Apps-Portal zeigt die Benutzer- und IP-Adressen-Aufklärung (SMB) an. Wenn Sie auf diese Warnung klicken, wird (unter Beschreibung) angezeigt, dass ein Benutzer die IP-Adressen von zwei Konten durch die Auflistung von KMU-Sitzungen auf dem Domänencontroller in Erfahrung bringen konnte.

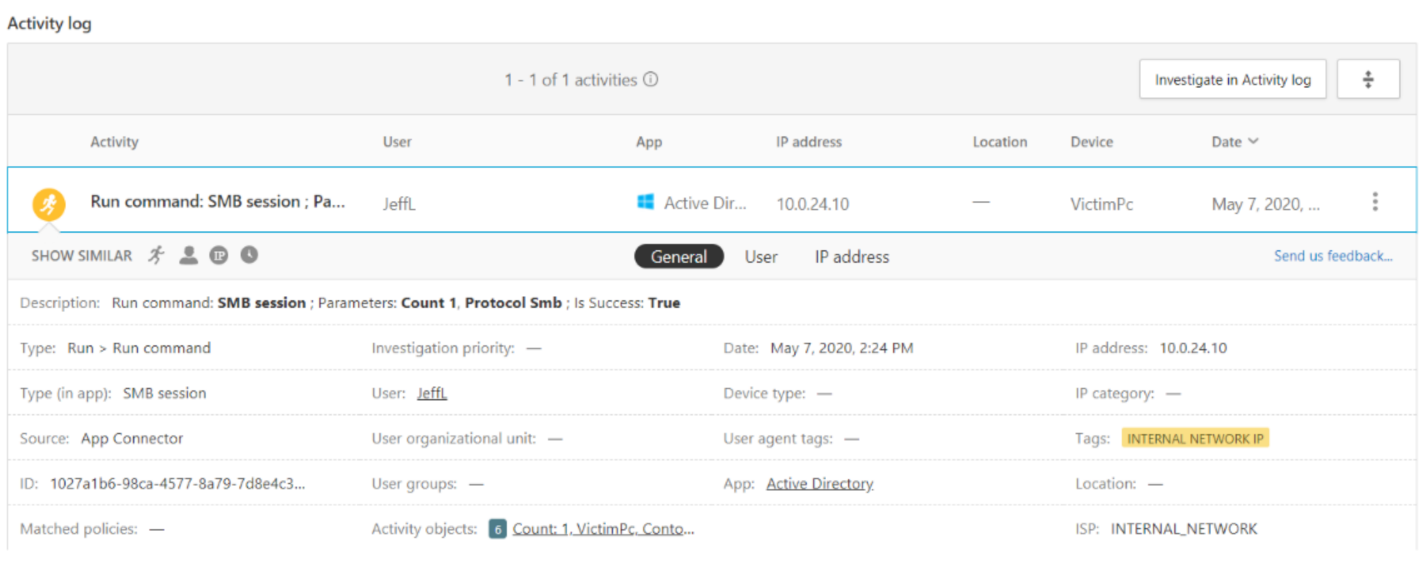

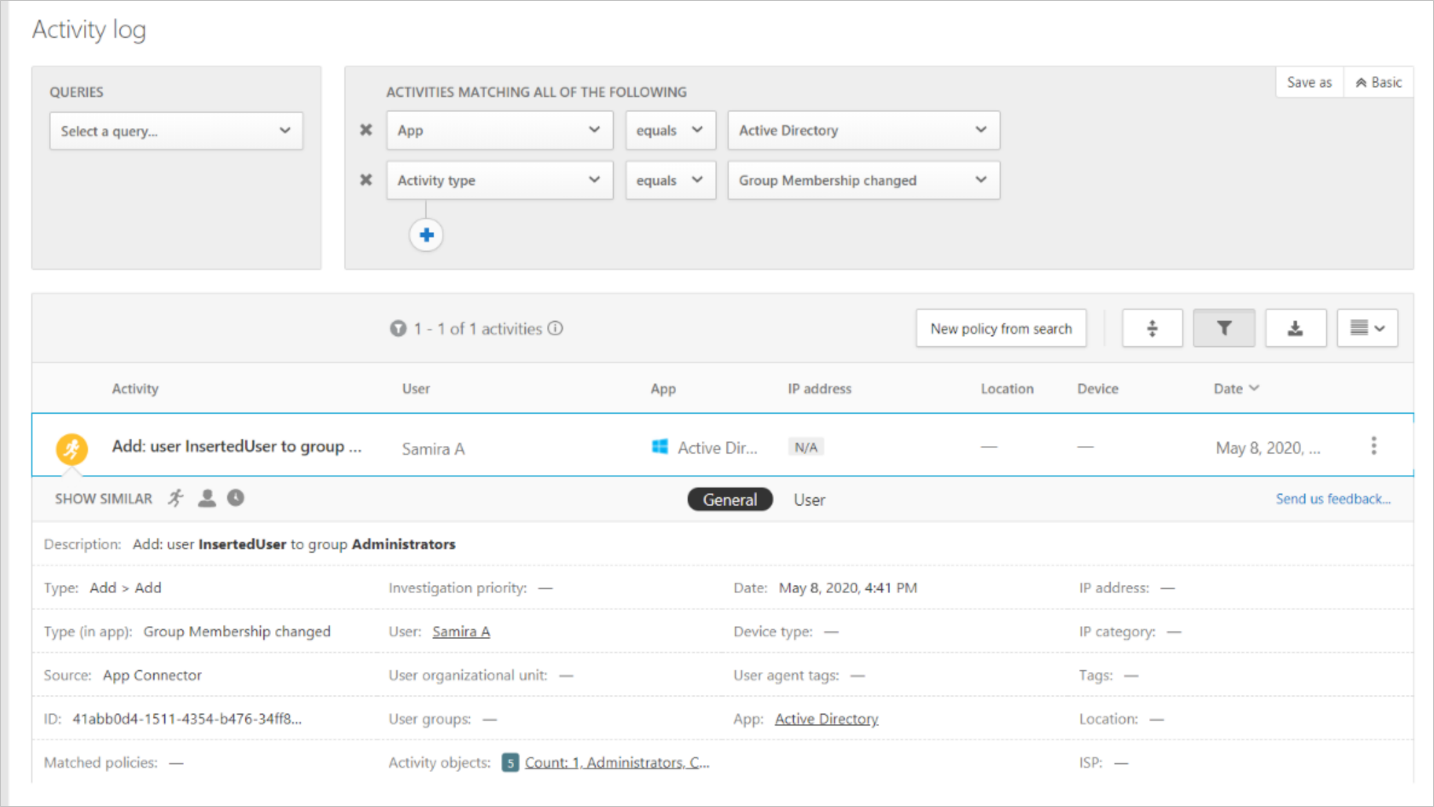

Innerhalb der Warnung finden Sie auch das Aktivitätsprotokoll, das weitere Informationen zum ausgeführten Befehl enthält.

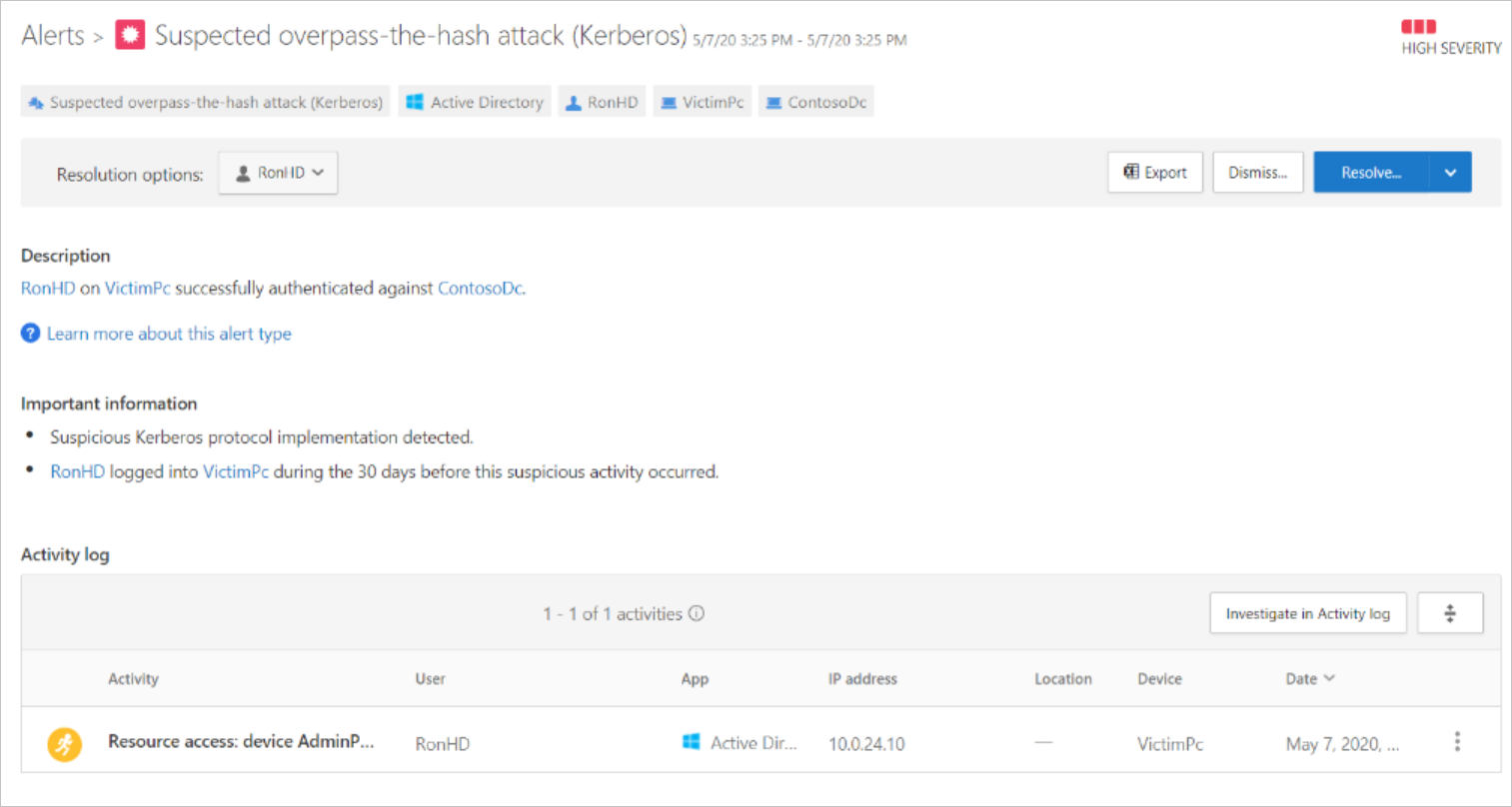

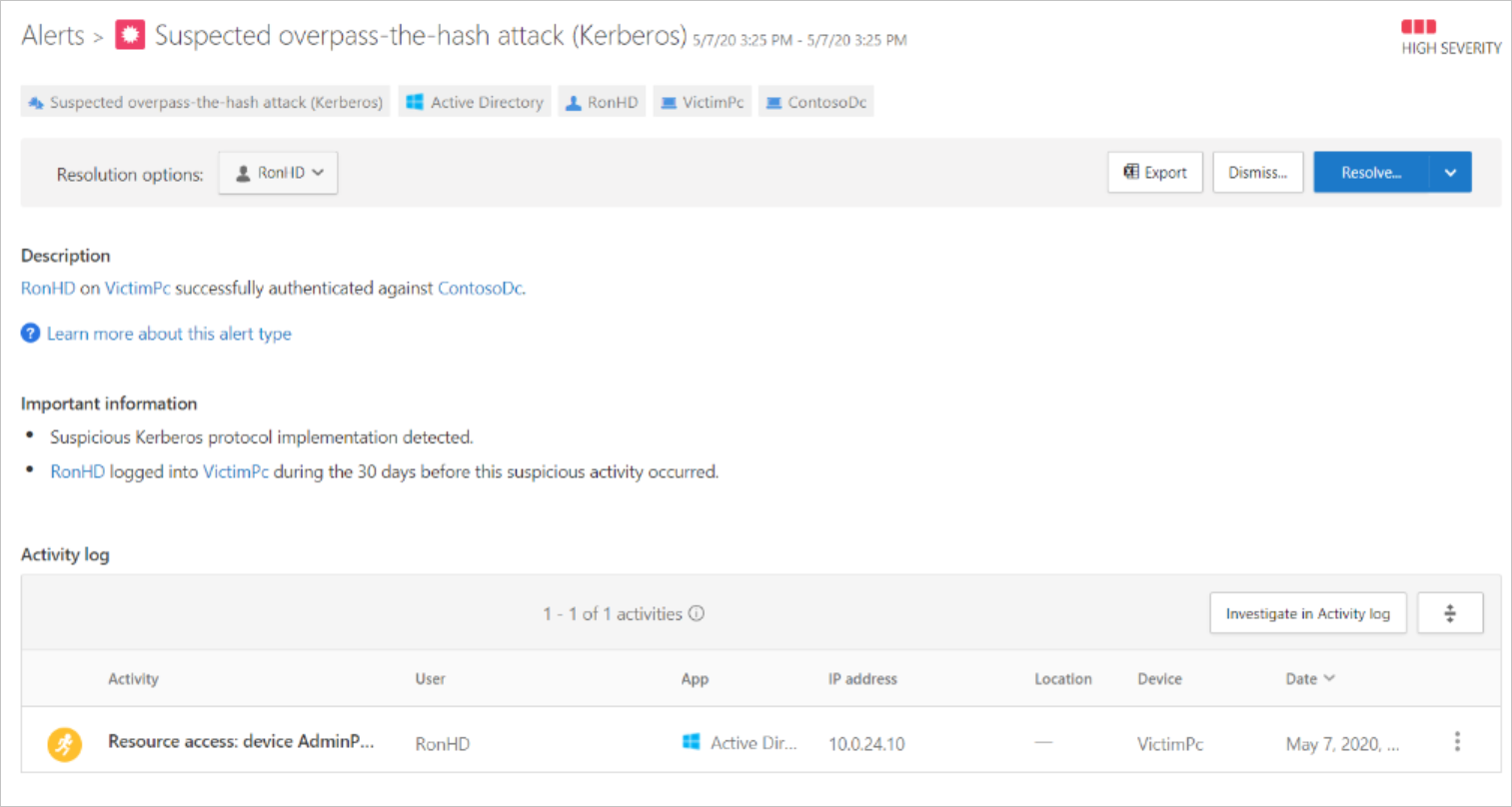

Zurück in der Warnungsübersicht sehen wir eine aktuellere Warnung bezüglich eines Overpass-the-Hash-Angriffs.

Beim Öffnen der Warnung für den mutmaßlichen Overpass-the-Hash-Angriff (Kerberos), werden Nachweise dafür angezeigt, dass das Benutzerkonto Teil des Pfads einer lateralen Bewegung war.

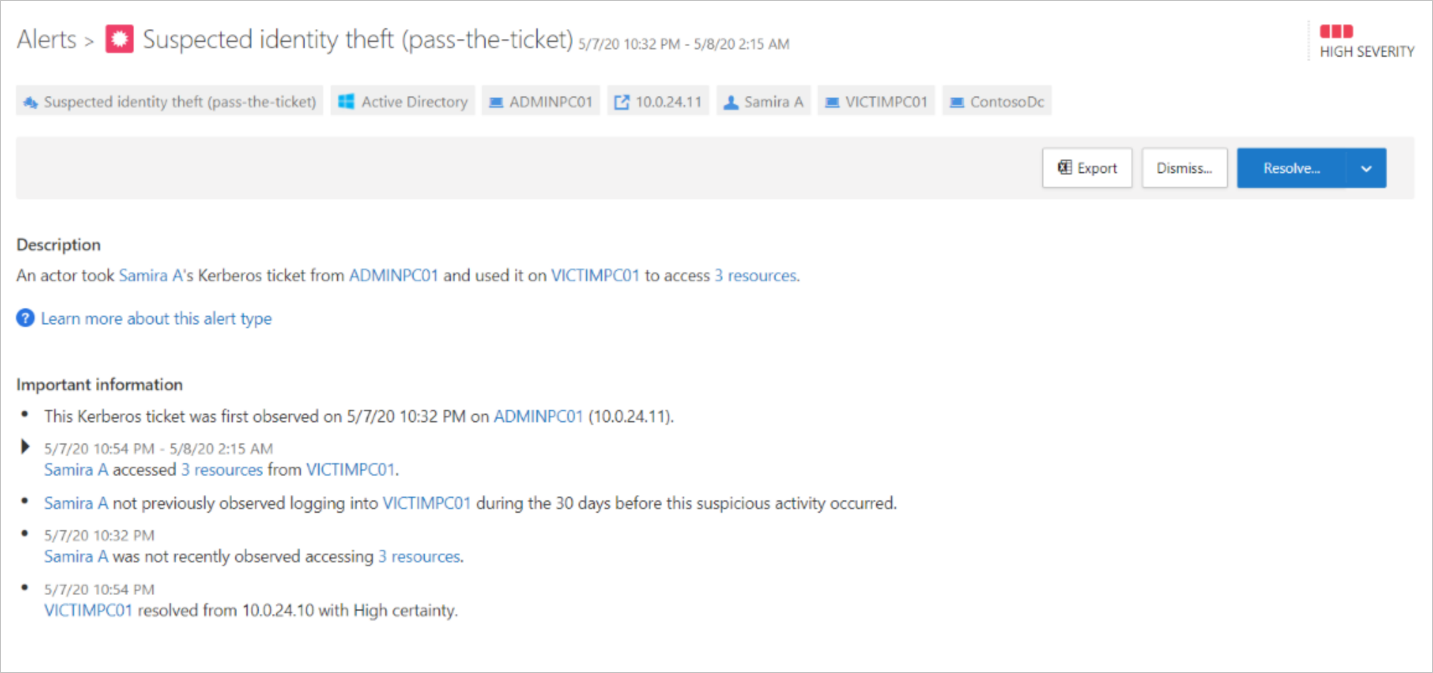

Die nächste Warnung zeigt einen Mutmaßlichen Identitätsdiebstahl (Pass-the-Ticket) an.

Microsoft Defender for Identity hat den Diebstahl eines Tickets von einem Domänenadministrator auf dem infiltrierten PC entdeckt. Das Defender for Cloud Apps-Portal zeigt exakt an, auf welche Ressourcen mithilfe der gestohlenen Tickets zugegriffen wurde.

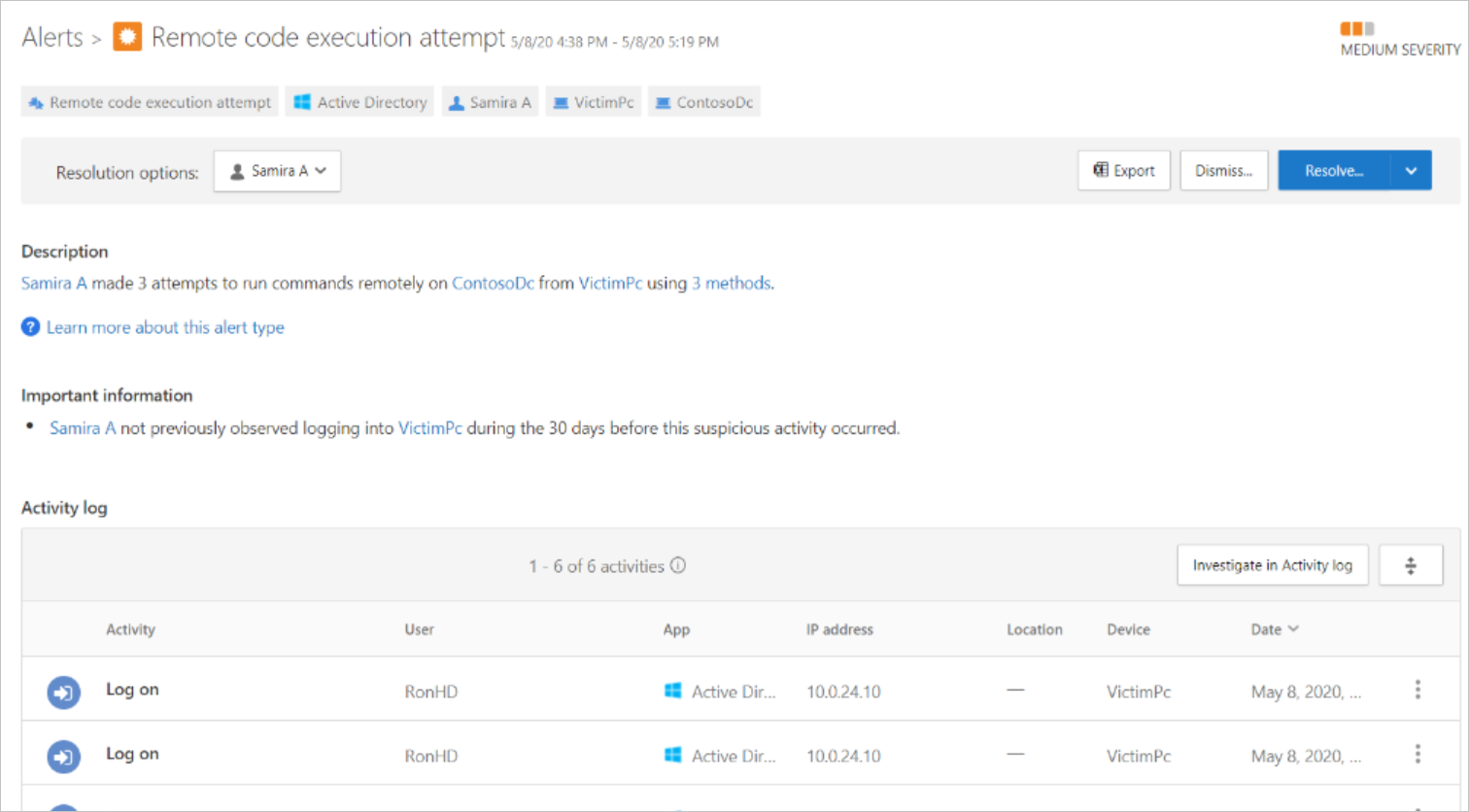

In der nächsten Warnung sehen wir, dass die gestohlenen Anmeldeinformationen verwendet wurden, um einen Remotebefehl auf dem Domänencontroller auszuführen.

Wenn Sie sich das Aktivitätsprotokoll der Warnung anschauen, sehen Sie, dass der Befehl zum Erstellen eines neuen Benutzers in der Gruppe "Administratoren" ausgeführt wurde.

Aufgrund der vorherigen Warnungen lässt sich vermuten, dass ein Angreifer:

- Einen PC infiltriert hat.

- Den PC verwendet hat, um IP-Adressen der PCs anderer Benutzer zu ermitteln, von denen einer einem Domänenadministrator gehört.

- Einen Overpass-the-Hash-Angriff durchgeführt hat, indem er das NTLM-Hash eines anderen Benutzers, der sich zuvor beim infiltrierten PC authentifiziert hat, gestohlen hat, um auf eine Ressource zuzugreifen, die dem Benutzer zur Verfügung steht. (In diesem Fall lokale Administratorrechte an zuvor exponierten IP-Adressen)

- Die gestohlenen Anmeldeinformationen verwendet hat, um Zugriff auf den PC des Domänenadministrators zu erhalten.

- Den Zugriff auf den Computer des Domänenadministrators verwendet hat, um die Identität des Domänenadministrators zu stehlen.

- Die Identität des Domänenadministrators für den Zugriff auf den Domänencontroller verwendet und ein neues Benutzerkonto mit Administratorberechtigungen für die Domäne erstellt hat.

Mit Administratorberechtigungen für die Domäne hat der Angreifer die Umgebung effektiv beschädigt. Jetzt kann er eine beliebige Anzahl von Angriffen ausführen, wie z. B. einen Skeleton Key-Angriff.