Einführung in Microsoft Defender for Identity

Microsoft Defender for Identity ist eine cloudbasierte Sicherheitslösung, die Ihre lokalen Active Directory-Signale nutzt, um komplexe Bedrohungen, kompromittierte Identitäten und bösartige, gegen Ihre Organisation gerichtete Insideraktionen zu identifizieren, zu erkennen und zu untersuchen.

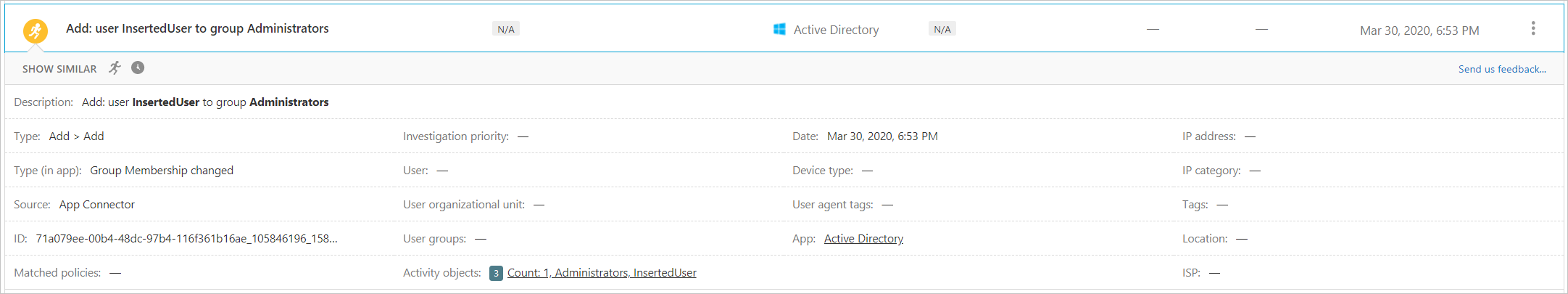

Microsoft Defender for Identity bietet die folgenden Vorteile:

- Überwachen Sie Benutzer, Entitätsverhalten und Aktivitäten mit Hilfe von lernbasierten Analysen.

- Schützt Benutzeridentitäten und Anmeldeinformationen, die in Active Directory gespeichert sind.

- Identifizieren und untersuchen Sie verdächtige Benutzeraktivitäten und fortgeschrittene Angriffe in der gesamten Abwehrkette.

- Bereitstellen klarer Vorfallinformationen auf einer einfachen Zeitachse für eine schnelle Sichtung.

Überwachung und Profilerstellung für Verhaltensweisen und Aktivitäten von Benutzern

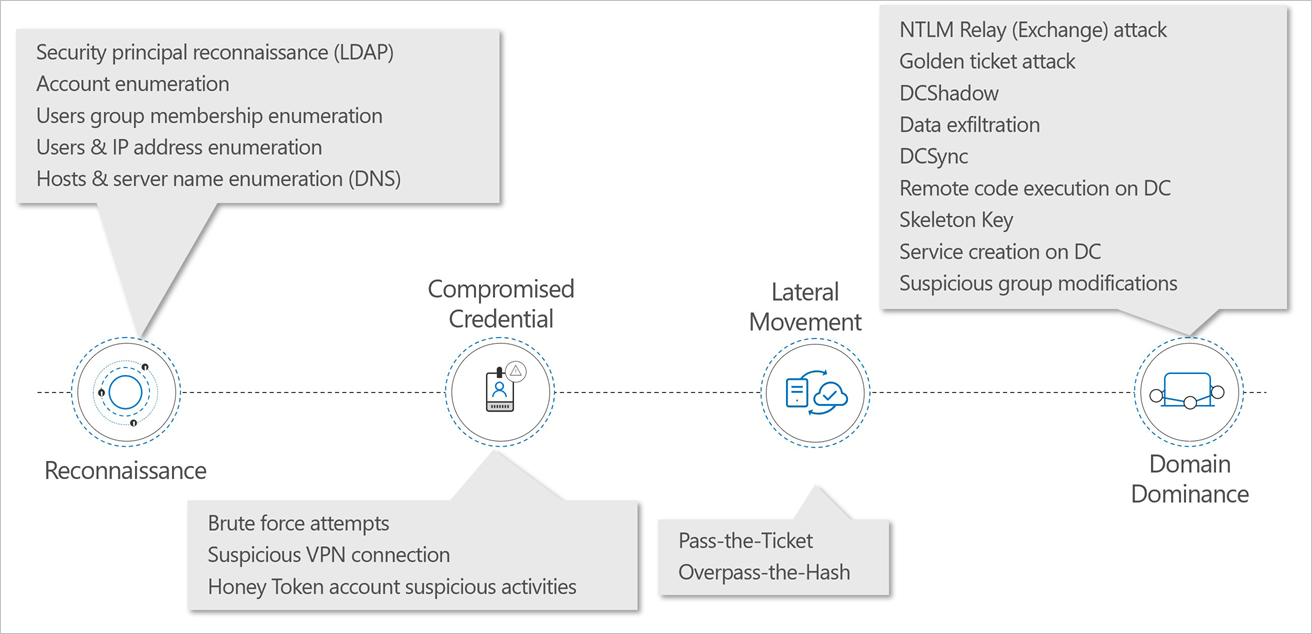

Microsoft Defender for Identity überwacht und analysiert Benutzeraktivitäten und Informationen in Ihrem gesamten Netzwerk, z. B. Berechtigungen und Gruppenmitgliedschaften. Anschließend wird eine Verhaltensbaseline für jeden Benutzer erstellt. Microsoft Defender for Identity ermittelt dann Anomalien mithilfe adaptiver, integrierter Informationen, wodurch Sie Einblicke in verdächtige Aktivitäten und Ereignisse erhalten, die erweiterte Bedrohungen, kompromittierte Benutzer und die Insiderbedrohungen offenlegen, von denen Ihre Organisation betroffen ist. Die proprietären Sensoren von Microsoft Defender for Identity überwachen die Domänencontroller der Organisation und bieten eine umfassende Übersicht über alle Benutzeraktivitäten von jedem Gerät aus.

Schützen von Benutzeridentitäten und Reduzieren der Angriffsfläche

Microsoft Defender for Identity bietet wertvolle Einblicke in Identitätskonfigurationen und empfohlene bewährte Methoden für die Sicherheit. Dank Sicherheitsberichten und Analysen von Benutzerprofilen können Sie mit Microsoft Defender for Identity die Angriffsfläche Ihrer Organisation wesentlich reduzieren, wodurch die Kompromittierung von Benutzeranmeldeinformationen und Angriffe erschwert werden. Dank der visuellen Lateral Movement-Pfade von Microsoft Defender for Identity können Sie schnell verstehen, wie sich ein Angreifer seitwärts in Ihrer Organisation bewegen kann, um vertrauliche Konten zu kompromittieren, und Sie erhalten Hilfe zur Verhinderung dieser Risiken vorab. Microsoft Defender for Identity-Sicherheitsberichte helfen bei der Identifizierung von Benutzern und Geräten, die sich mit Klartext-Kennwörtern authentifizieren, und bieten zusätzliche Einblicke zur Verbesserung der Sicherheitslage und Richtlinien Ihrer Organisation.

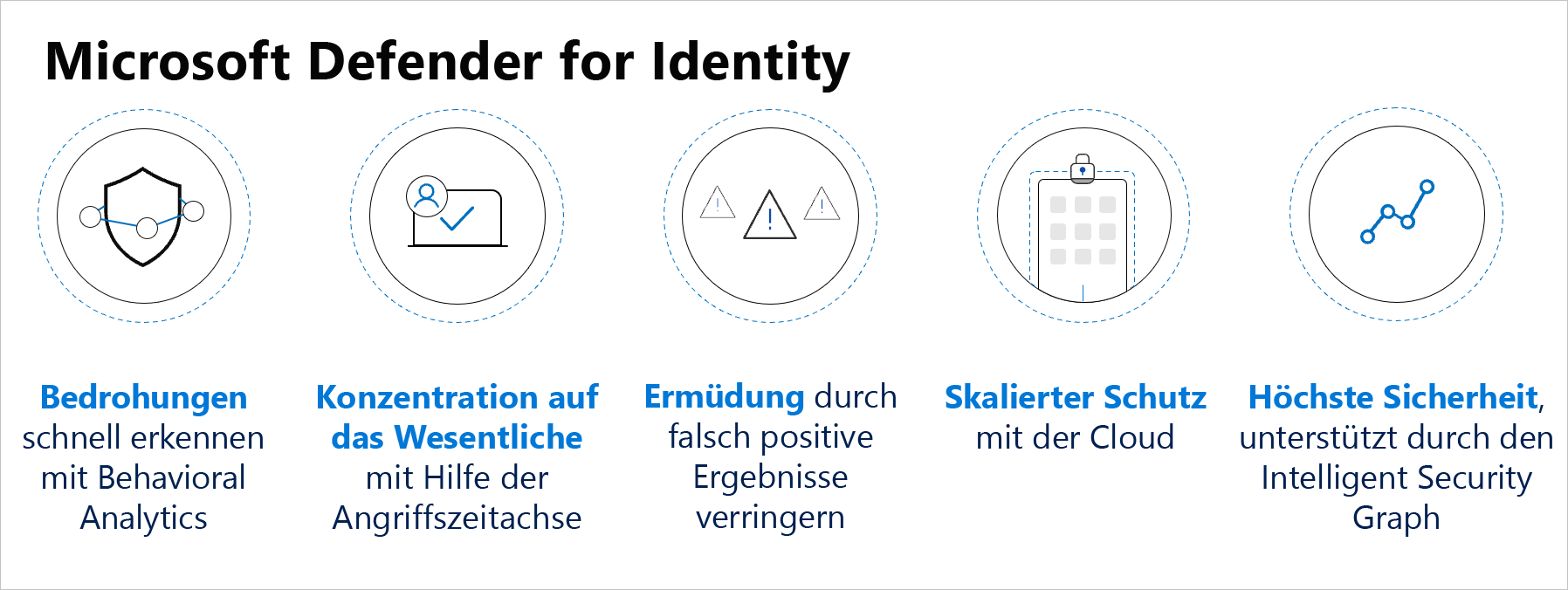

Erkennen von verdächtigen Aktivitäten und erweiterten Angriffen über die Kill-Chain von Cyberangriffen

Normalerweise zielen Angriffe auf alle zugänglichen Entitäten ab, z. B. ein Benutzer mit eingeschränkter Berechtigungsstufe. Die Angriffe bewegen sich dann seitwärts, bis der Angreifer Zugriff auf wertvolle Ressourcen erhält, z. B. vertrauliche Konten, Domänenadministratoren und streng vertrauliche Daten. Microsoft Defender for Identity kann eine breite Palette von Angriffen in der gesamten Kill-Chain entdecken, von der Reconnaissance über kompromittierte Anmeldeinformationen bis hin zu Lateral Movement-Aktionen und Domänendominanz.

In der Ausspähungsstufe wird beispielsweise die LDAP-Reconnaissance von Angreifern verwendet, um wichtige Informationen zur Domänenumgebung zu erhalten. Informationen, die Angreifer nutzen, um die Domänenstruktur zuzuordnen und privilegierte Konten für die spätere Verwendung zu identifizieren. Diese Erkennung wird basierend auf Computern ausgelöst, die verdächtige LDAP-Enumerationsabfragen oder Abfragen, die auf vertrauliche Gruppen abzielen, ausführen.

Brute-Force-Angriffe sind eine häufig verwendete Methode zur Kompromittierung von Anmeldeinformationen. Dies ist der Fall, wenn ein Angreifer versucht, sich mit mehreren Kennwörtern bei unterschiedlichen Konten zu authentifizieren, bis ein korrektes Kennwort gefunden wird, oder wenn ein Kennwort in einem groß angelegten Kennwort-Spray-Angriff verwendet wird, das für mindestens ein Konto funktioniert. Sobald es gefunden wurde, meldet sich der Angreifer mit dem authentifizierten Konto an. Microsoft Defender for Identity kann dies erkennen, wenn mehrere Authentifizierungsfehler unter Verwendung von Kerberos, NTLM oder eines Kennwortsprays auftreten.

Der nächste Schritt besteht darin, dass Angreifer versuchen, sich in Ihrer Umgebung seitwärts zu bewegen, z. B. mithilfe von Pass-the-Ticket-Angriffen. Bei Pass-the-Ticket-Angriffen handelt es sich um eine laterale Bewegungstechnik, bei der Angreifer ein Kerberos-Ticket von einem Computer stehlen und es verwenden, um auf einen anderen Computer zuzugreifen, indem sie das gestohlene Ticket wiederverwenden. Bei dieser Erkennung wird ein Kerberos-Ticket auf zwei (oder mehr) unterschiedlichen Computern verwendet.

Letztendlich möchten Angreifer Domänendominanz etablieren. Eine Methode ist zum Beispiel der DCShadow-Angriff. Dieser Angriff dient zum Ändern von Verzeichnisobjekten mithilfe bösartiger Replikation. Dieser Angriff kann von jedem beliebigen Computer durchgeführt werden, indem ein bösartiger Domänencontroller mithilfe eines Replikationsprozesses erstellt wird. In diesem Fall löst Microsoft Defender for Identity eine Warnung aus, wenn ein Computer im Netzwerk versucht, sich als nicht autorisierter Domänencontroller zu registrieren.

Dies sind nicht alle Erkennungen, zeigt aber den Umfang der Erkennungen, die Microsoft Defender for Identity abdeckt.