Einführung in bewährte Methoden

In diesem Modul werden der Artikel über Zero Trust und die Best Practice-Frameworks für Microsoft-Cybersicherheitsfunktionen behandelt.

Stellen Sie sich vor, Sie sind Cybersicherheitsarchitekt*in in einer großen Organisation. Sie sollen die Cybersicherheit der Organisation modernisieren. Sie wissen, dass Best Practices unerlässlich sind, um dieses Ziel zu erreichen, aber Sie sind sich nicht sicher, welches Framework verwendet werden soll. Sie haben von Zero Trust und seinen potenziellen Vorteilen gehört, sind sich aber nicht sicher, wie Sie damit anfangen sollen. Dieses Modul hilft Ihnen, die Best Practices zu verstehen und sie als Cybersicherheitsarchitekt*in zu nutzen. Sie erfahren außerdem etwas über das Konzept von Zero Trust und wie Sie es in einer Organisation umsetzen können.

Das Modul ist in fünf Einheiten unterteilt:

- Einführung in bewährte Methoden

- Einführung in Zero Trust

- Zero Trust-Initiativen

- Zero Trust-Technologiepfeiler Teil 1

- Zero Trust-Technologiepfeiler Teil 2

Am Ende dieses Moduls können Sie als Cybersicherheitsarchitekt Best Practices anwenden, verstehen das Konzept von Zero Trust und wie es zur Modernisierung der Cybersicherheit einer Organisation eingesetzt werden kann und wissen, wann Sie verschiedene Best Practice-Frameworks wie MCRA, CAF und WAF einsetzen sollten.

Lernziele

In diesem Modul lernen Sie Folgendes:

- Erfahren Sie, wie Sie bewährte Methoden als Cybersicherheitsarchitekt*in verwenden.

- Grundlagen des Konzepts von Zero Trust und Möglichkeiten zu seiner Nutzung für die Modernisierung der Cybersicherheit von Unternehmen.

- Erfahren Sie, wann Sie verschiedene Frameworks für bewährte Methoden wie MCRA, CAF und WAF verwenden sollten.

Die Inhalte des Moduls helfen Ihnen bei der Vorbereitung auf das Zertifizierungsexamen „SC-100: Microsoft Cybersecurity Architect“.

Voraussetzungen

- Kenntnisse der Konzepte von Sicherheitsrichtlinien, Anforderungen, Zero Trust-Architektur und der Verwaltung von Hybridumgebungen

- Praktische Erfahrung mit Zero Trust-Strategien, der Anwendung von Sicherheitsrichtlinien und der Entwicklung von Sicherheitsanforderungen auf der Grundlage von Geschäftszielen

Bewährte Methoden

Bewährte Methoden sind empfohlene Vorgehensweisen, die sich als besonders effektiv oder effizient erwiesen haben. Bewährte Methoden helfen Ihnen, Fehler zu vermeiden und sicherzustellen, dass Ihre Ressourcen nicht verschwendet werden und Ihre Bemühungen nicht vergebens sind.

Bewährte Methoden gibt es in vielen Formen:

- Genaue Anweisungen, was zu erledigen ist, warum es zu erledigen ist, wer es erledigen sollte und wie es zu erledigen ist.

- Allgemeine Prinzipien, die bei verschiedenen Arten von Entscheidungen und Aktionen helfen.

- Richtlinien, die Teil einer Referenzarchitektur sind, in der die Komponenten beschrieben werden, die in einer Lösung enthalten sein sollten und wie sie zusammen integriert werden können.

Microsoft hat die bewährten Methoden für die Sicherheit in verschiedene Anleitungen eingebettet:

- Referenzarchitektur für Microsoft-Cybersicherheit

- Microsoft Cloud Security Benchmark

- Cloud Adoption Framework (CAF)

- Microsoft Azure Well-Architected Framework (WAF)

- Microsoft Best Practices für Sicherheit

Antimuster

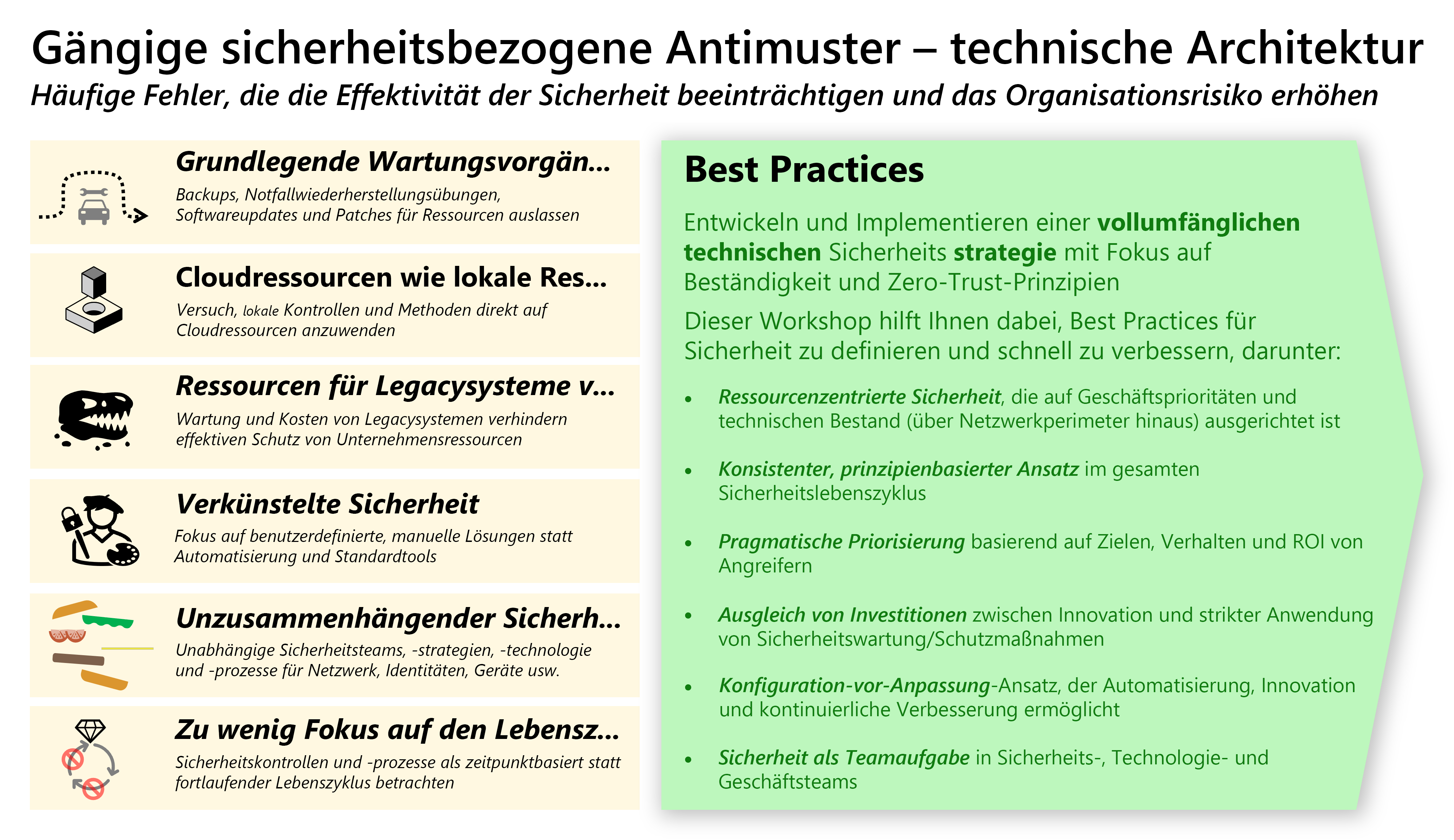

Ein Antimuster ist ein häufiger Fehler, der zu negativen Ergebnissen führt. Es ist das Gegenteil einer Best Practice. Viele bewährte Methoden sollen Ihnen helfen, Antimuster zu vermeiden.

Ein Beispiel für eine bewährte Methode, die Ihnen hilft, zahlreiche Antimuster zu überwinden, ist die regelmäßige Anwendung von Sicherheitspatches. Microsoft hat mehrere Antimuster beobachtet, die der regelmäßigen Anwendung dieser grundlegenden und äußerst wichtigen bewährten Methode im Wege stehen:

Wir patchen nicht (es sei denn, es ist kritisch) – Dieses Antimuster vermeidet die Installation von Patches, da es implizit davon ausgeht, dass Patches nicht wichtig sind. Eine andere Version davon ist die Meinung „Uns passiert das nicht“, ein Glaube, dass nicht gepatchte Sicherheitsrisiken nicht ausgenutzt werden, da es noch nie passiert ist (oder nicht entdeckt wurde).

Warten auf die Perfektionierung von Patches, anstatt für Resilienz zu sorgen – Dieses Antimuster vermeidet das Patchen, da befürchtet wird, dass mit den Patches etwas schief gehen könnte. Dieses Antimuster erhöht auch die Wahrscheinlichkeit von Downtime durch Angreifer.

Modell der nicht eingehaltenen Verantwortlichkeit – Dieses Antimuster macht die Sicherheit für die negativen Folgen von Patches verantwortlich. Dieses Verantwortlichkeitsmodell führt dazu, dass andere Teams der Sicherheitswartung weniger Priorität einräumen.

Überanpassung der Patchauswahl – Dieses Antimuster verwendet eindeutige Kriterien für Patches, anstatt alle vom Hersteller empfohlenen Patches anzuwenden. Durch diese Anpassung werden benutzerdefinierte Builds von Windows, Linux und Anwendungen erstellt, die in genau dieser Konfiguration noch nie getestet wurden.

Ausschließlicher Fokus auf Betriebssysteme – Dieses Antimuster wendet Patches nur auf Server und Workstations an, ohne auch Container, Anwendungen, Firmware und IoT/OT-Geräte zu berücksichtigen.

Wie Architekten bewährte Methoden verwenden

Bewährte Methoden im Bereich der Sicherheit müssen in die Qualifikationen und Gewohnheiten der Personen, in die organisatorischen Abläufe sowie in die technologische Architektur und Implementierung integriert werden.

Cybersecurity-Architekten helfen dabei, bewährte Methoden im Bereich der Sicherheit zu integrieren und umsetzbar zu gestalten, indem sie wie folgt vorgehen:

- Integrieren bewährter Methoden in die Sicherheitsarchitektur und -richtlinie

- Beraten von Sicherheitsverantwortlichen bei der Integration bewährter Methoden in Geschäftsprozesse, technische Abläufe und die Kultur

- Beraten der technischen Teams bei der Implementierung bewährter Methoden und bei der Frage, welche technologischen Funktionen die Implementierung bewährter Methoden erleichtern

- Beraten anderer Personen im Unternehmen, z. B. Unternehmensarchitekten, IT-Architekten, Besitzer von Anwendungen, Entwickler usw., bei der Integration bewährter Methoden im Bereich der Sicherheit in ihren Verantwortungsbereich.

Befolgen Sie bewährte Methoden, es sei denn, Sie haben einen Grund, sie zu vermeiden. Unternehmen sollten gut definierte und gut begründete bewährte Methoden befolgen, es sei denn, es gibt einen besonderen Grund, sie zu vermeiden. Auch wenn einige Unternehmen bestimmte bewährte Methoden aus guten Gründen ignorieren können, sollten Unternehmen generell vorsichtig sein, bevor sie hochwertige bewährte Methoden wie die von Microsoft ignorieren. Bewährte Methoden sind nicht perfekt auf alle Situationen anwendbar, aber sie haben sich an anderer Stelle bewährt, sodass Sie sie nicht ohne guten Grund ignorieren oder verändern sollten.

Anpassen, aber keine Überanpassung – Bewährte Methoden sind allgemeine Richtlinien, die in den meisten Unternehmen funktionieren. Möglicherweise müssen Sie die bewährten Methoden an die besonderen Umstände Ihres Unternehmens anpassen. Sie sollten darauf achten, dass Sie sie nicht so weit anpassen, dass der ursprüngliche Wert verloren geht. Ein Beispiel hierfür ist die Einführung der kennwortlosen und Multi-Faktor-Authentifizierung, wobei jedoch Ausnahmen für die wichtigsten Geschäfts- und IT-Konten gemacht werden, die für Angreifer am wichtigsten sind.

Durch die Anwendung bewährter Methoden werden häufige Fehler vermieden und die Effektivität und Effizienz der Sicherheit insgesamt verbessert. Das folgende Diagramm fasst wichtige Antipattern und bewährte Methoden zusammen.

Welches Framework sollte ich wählen?

| Framework | Zusammenfassung | Verwendung | Zielgruppe | Organisationen | Materialien |

|---|---|---|---|---|---|

| Zero Trust RaMP-Initiativen | Der Zero-Trust-Leitfaden basiert auf Initiativen, die schnelle Erfolge in Bereichen mit hohen Auswirkungen ermöglichen. Pläne sind chronologisch organisiert und identifizieren wichtige Interessengruppen. | Wenn Sie mit Zero Trust beginnen und schnell Fortschritte machen möchten. | Cloudarchitekt*innen, IT-Expert*innen und Entscheidungsträger für Unternehmen | Cloud- und Zero-Trust-Anwender*innen im Frühstadium | Projektpläne mit Checklisten |

| Ziele der Zero Trust-Bereitstellung | Zero-Trust-Leitfaden mit detaillierten Konfigurationsschritten für jede der Technologiesäulen. Umfassender als RaMP-Initiativen. | Wenn Sie einen umfassenderen Leitfaden zur Einführung von Zero Trust wünschen. | Cloudarchitekt*innen, IT-Expert*innen | Organisationen, die bereits einige Fortschritte mit Zero Trust gemacht haben und eine detaillierte Anleitung benötigen, um das Beste aus der Technologie herauszuholen. | Bereitstellungspläne mit primären und sekundären Zielen. |

| MCRA | MCRA ist eine Reihe von Diagrammen, die viele bewährte Methoden im Zusammenhang mit der Modernisierung der Zugriffssteuerung in Zero Trust RaMP enthalten | Wenn Sie: eine Vorlage für den Aufbau einer Sicherheitsarchitektur, eine Vergleichsreferenz für Sicherheitsfunktionen, Informationen über Microsoft-Funktionen, Informationen über die Integrationsinvestitionen von Microsoft benötigen | Cloudarchitekt*innen, IT-Expert*innen | Cloud- und Zero-Trust-Anwender*innen im Frühstadium | PowerPoint-Folien mit Diagrammen |

| MCSB | Ein Rahmenwerk zur Bewertung der Sicherheitslage der Cloud-Umgebung eines Unternehmens anhand von Industriestandards und bewährten Methoden. | Wenn Sie nach einer Anleitung für die Implementierung von Sicherheitskontrollen und deren Überwachung suchen. | Cloudarchitekt*innen, IT-Expert*innen | Alle | Detaillierte Spezifikationen von Steuerelementen und Dienstbaselines |

| CAF | Ein Dokumentations- und Implementierungsframework für bewährte Methoden während des gesamten Lebenszyklus der Cloudeinführung, das einen schrittweisen Ansatz für die Cloudmigration und -verwaltung mit Azure bietet. | Wenn Sie Geschäfts- und Technologiestrategien für die Cloud erstellen und implementieren möchten. | Cloudarchitekt*innen, IT-Expert*innen und Entscheidungsträger für Unternehmen | Organisationen, die eine technische Anleitung für Microsoft Azure benötigen | Bewährte Methoden, Dokumentation und Tools |

| WAF | Ein Framework, das Kunden beim Aufbau einer sicheren, leistungsstarken, resilienten und effizienten Infrastruktur für ihre Anwendungen und Workloads in Azure mithilfe von fünf Säulen unterstützt: Kostenoptimierung, operative Exzellenz, Leistungseffizienz, Zuverlässigkeit und Sicherheit. | Wenn Sie die Qualität einer Cloudworkload verbessern möchten. | Cloudarchitekt*innen, IT-Expert*innen | Alle | Azure Well-Architected Review, Azure Advisor, Dokumentation, Partner, Support und Dienste, Referenzarchitekturen, Entwurfsprinzipien |