So funktioniert Microsoft Defender für IoT

In dieser Einheit wird beschrieben, wie Microsoft Defender für IoT hinter den Kulissen funktioniert.

Flexible Bereitstellung

Defender für IoT unterstützt mehrere flexible Bereitstellungslösungen:

- Cloudbereitstellungen: OT-Sensoren, die auf physischen oder virtuellen Appliances bereitgestellt werden, stellen im Azure-Portal eine Verbindung mit Defender für IoT her. Verwenden Sie das Azure-Portal zur Verwaltung Ihrer Sensoren und Sensordaten und zur Integration in andere Microsoft-Dienste wie Microsoft Sentinel.

- Air-gapped Netzwerke: Stellen Sie Defender für IoT vollständig lokal bereit, und stellen Sie eine Verbindung mit einem lokalen Sicherheitsinformations- und Ereignisverwaltungssystem (SIEM) her. Sie können direkt in Microsoft Sentinel und eine Reihe von SOC-Tools von Partnern wie Splunk, IBM QRadar und ServiceNow integrieren.

- Hybridbereitstellungen: Um in einer Hybridumgebung zu arbeiten, können Sie Ihre lokalen Sensoren lokal verwalten und weiterhin eine Verbindung mit einem cloudbasierten SIEM wie Microsoft Sentinel herstellen.

Defender für IoT-Sensoren

Defender for IoT-Sensoren werden lokal als virtuelle oder physische Appliance bereitgestellt. Sie entdecken und überwachen kontinuierlich Netzwerkgeräte und sammeln den ICS-Netzwerkdatenverkehr (Industrial Control System).

Sensoren verwenden passive Überwachung – oder Überwachung ohne Agent – für IoT/OT-Geräte. Die Sensoren stellen eine Verbindung mit einem SPAN-Port oder Netzwerk-TAP her, um eingehende Paketüberprüfungen für IoT/OT-Netzwerkdatenverkehr auszuführen.

Alle Datensammlungen, Verarbeitungen, Analysen und Warnungen treten direkt auf dem Sensorcomputer auf, wodurch der Prozess ideal für Standorte mit geringer Bandbreite oder Konnektivität mit hoher Latenz ist. Nur die Metadaten werden zur Verwaltung an das Azure-Portal übertragen.

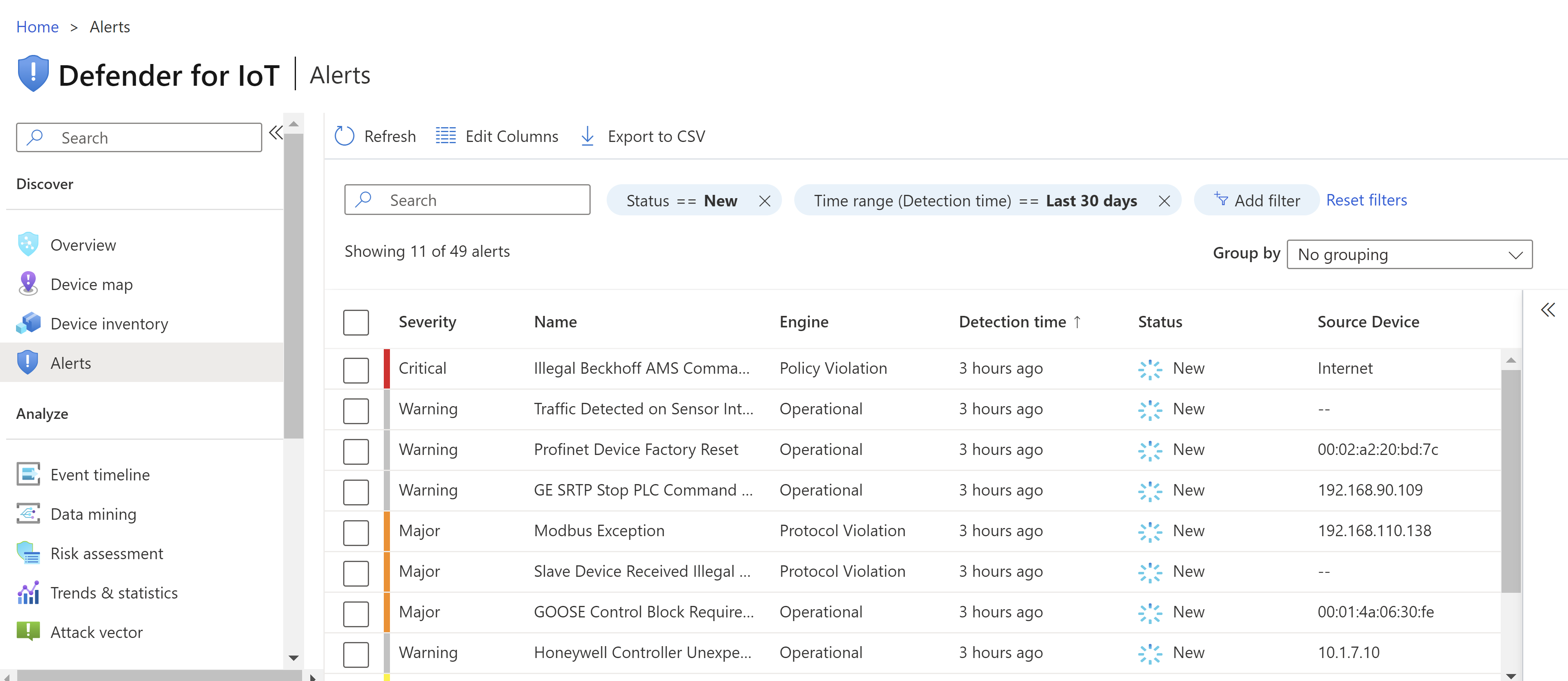

Die folgende Abbildung zeigt einen Beispielscreenshot der Seite Warnungen auf einer Sensorkonsole. Er zeigt die Warnungen, die von den Geräten ausgelöst werden, die an diesen Sensor angeschlossen sind.

Defender für IoT-Machine Learning-Engines

Dank selbstlernender – oder maschinell lernender – Analyse-Engines in Defender for IoT müssen keine Signaturen aktualisiert oder Regeln definiert werden. Die Engines nutzen ICS-spezifische Verhaltensanalysen und Data Science zur kontinuierlichen Analyse des OT-Netzwerkdatenverkehrs auf:

- Anomalien.

- Malware.

- Betriebsprobleme.

- Protokollverletzungen.

- Netzwerkaktivitätsabweichungen von der Baseline.

Defender für IoT-Sensoren umfassen auch fünf Analyseerkennungs-Engines, die Warnungen auf der Analyse von Echtzeit- und vorab aufgezeichnetem Datenverkehr basierend auslösen:

- Engine zur Erkennung von Richtlinienverletzungen: Verwendet maschinelles Lernen, um bei Abweichungen vom Baselineverhalten wie nicht autorisierter Verwendung bestimmter Funktionscodes, Zugriff auf bestimmte Objekte oder Änderungen an der Gerätekonfiguration zu warnen. Beispiele sind Warnungen bei DeltaV-Softwareversion geändert, Firmwareänderungen und nicht autorisierter SPS-Programmierung.

- Engine zur Erkennung von Protokollverletzungen: Erkennt die Verwendung von Paketstrukturen und Feldwerten, die gegen ICS-Protokollspezifikationen verstoßen. Beispiele sind Warnungen bei Modbus-Ausnahmen und Initiierung von veraltetem Funktionscode.

- Engine zur Malwareerkennung: Identifiziert Verhaltensweisen, die auf das Vorhandensein bekannter Schadsoftware hinweisen. Beispiele sind Conficker, Black Energy, Havex, WannaCry, NotPetya und Triton.

- Engine zur Anomalieerkennung: Erkennt ungewöhnliche Kommunikation zwischen Geräten und Verhaltensweisen. Beispiele sind übermäßige SMB-Anmeldeversuche oder SPS-Scans.

- Engine zur Erkennung von Betriebsvorfällen: Erkennt Betriebsprobleme wie Verbindungsunterbrechung, die frühe Anzeichen von Gerätefehlern sein können. Wenn z. B. ein Gerät nicht reagiert und getrennt werden könnte, werden Warnungen möglicherweise mit einem Siemens S7 stop PLC-Befehl gesendet.