Anwendungsfälle von Azure Firewall

Sie wissen nun, was der Azure Firewall-Dienst ist und wie er funktioniert. Nun benötigen Sie einige Kriterien, anhand derer Sie beurteilen können, ob Azure Firewall und Azure Firewall Manager für Ihr Unternehmen eine geeignete Wahl sind. Wir betrachten nun folgende Szenarios, um Ihnen bei der Entscheidung zu helfen:

- Sie möchten Ihr Netzwerk vor Angriffen schützen.

- Sie möchten Ihr Netzwerk vor Fehlern durch Benutzer schützen.

- Ihr Unternehmen umfasst E-Commerce oder Kreditkartenzahlungen.

- Sie möchten die Spoke-to-Spoke-Konnektivität konfigurieren.

- Sie möchten den eingehenden und ausgehenden Datenverkehr überwachen.

- Ihr Netzwerk erfordert mehrere Firewalls.

- Sie möchten hierarchische Firewallrichtlinien implementieren.

Im Rahmen Ihrer Auswertung von Azure Firewall und Azure Firewall Manager ist Ihnen bekannt, dass Contoso einige dieser Szenarios bereits erlebt hat. Weitere Informationen finden Sie in den folgenden zugehörigen Abschnitten.

Schützen Ihres Netzwerks vor Angriffen

Ein gängiges Ziel vieler böswilliger Akteure besteht darin, Ihr Netzwerk zu infiltrieren. Diese Eindringlinge versuchen möglicherweise, Ihre Netzwerkressourcen zu nutzen oder vertrauliche bzw. proprietäre Daten zu untersuchen, zu stehlen oder zu löschen.

Azure Firewall ist dazu konzipiert, solche Eindringversuche zu verhindern. Beispielsweise könnte ein böswilliger Hacker versuchen, das Netzwerk zu infiltrieren, indem er den Zugriff auf eine Netzwerkressource anfordert. Azure Firewall verwendet die zustandsbehaftete Untersuchung von Netzwerkpaketen, um den Kontext solcher Anforderungen zu untersuchen. Wenn eine Anforderung eine Reaktion auf eine vorherige legitime Aktivität ist, lässt die Firewall die Anforderung vermutlich zu. Wenn eine Anforderung scheinbar aus dem Nichts kommt – wie beispielsweise bei einer Anforderung von einem Angreifer der Fall – würde die Firewall die Anforderung verweigern.

Schützen Ihres Netzwerks vor Fehlern durch Benutzer

Die wohl gängigste Methode zum Infiltrieren eines Netzwerks oder zum Installieren von Malware auf einem Netzwerkcomputer besteht darin, einen Netzwerkbenutzer zu täuschen, sodass dieser auf einen Link in einer E-Mail klickt. Dieser Link leitet den Benutzer an eine Website weiter, die von einem böswilligen Hacker kontrolliert wird, die entweder Malware auf dem Computer installiert oder den Benutzer zur Eingabe seiner Netzwerkanmeldeinformationen verleitet.

Azure Firewall verhindert solche Angriffe mithilfe von Threat Intelligence, um den Zugriff auf bekannte schädliche Domänen und IP-Adressen zu verweigern.

E-Commerce und Kreditkartenzahlungen im Unternehmen

Verfügt Ihr Unternehmen über eine Komponente für E-Commerce oder verarbeitet es Online-Kreditkartenzahlungen? Wenn das der Fall ist, muss Ihr Unternehmen möglicherweise den Payment Card Industry Data Security Standard (PCI-DSS), einen Sicherheitsstandard für Kreditkartentransaktionen einhalten. Der PCI-DSS stellt eine Gruppe von Sicherheitsstandards dar, die vom PCI Security Standards Council erstellt wurde und verwaltet wird. Der PCI-DSS umfasst einige Anforderungen, die für die PCI-Compliance erfüllt werden müssen. Hier ist die erste Anforderung:

- Installieren und Verwalten einer Firewallkonfiguration zum Schützen der Daten von Kreditkartenbesitzern

Der PCI-DSS gibt an, dass Sie eine Firewallkonfiguration einrichten müssen, die den gesamten eingehenden und ausgehenden Datenverkehr von nicht vertrauenswürdigen Netzwerken und Hosts einschränkt. Außerdem muss die Firewall jeglichen anderen Datenverkehr verweigern, mit Ausnahme der Protokolle, die zum Verarbeiten von Kreditkartentransaktionen erforderlich sind.

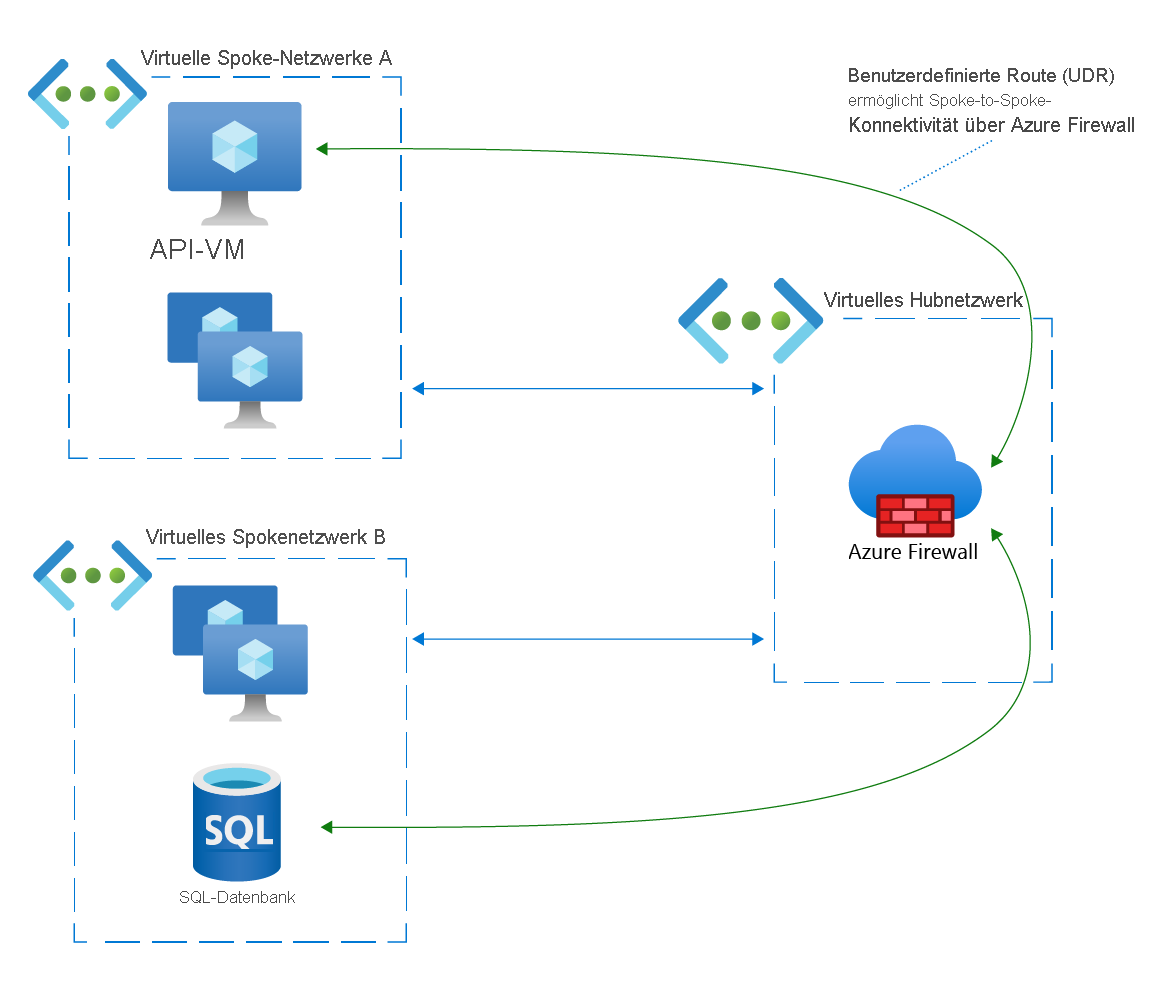

Konfigurieren der Spoke-to-Spoke-Konnektivität

Eine übliche Hub-and-Spoke-Netzwerktopologie umfasst Folgendes:

- Ein virtuelles Netzwerk, das als zentraler Verbindungspunkt fungiert: das Hub-Netzwerk.

- Mindestens ein virtuelles Netzwerk mit Peering an den Hub: die Spoke-Netzwerke. Ein lokales Netzwerk, das über eine ExpressRoute-Leitung oder ein VPN-Gateway verbunden ist, kann in dieser Topologie auch als Spoke-Netzwerk betrachtet werden.

Die Spoke-Netzwerke können Daten mit dem Hub-Netzwerk austauschen, jedoch können die Spoke-Netzwerke nicht direkt miteinander kommunizieren. Möglicherweise benötigen Sie eine solche direkte Verbindung. Beispielsweise kann ein Spoke-Netzwerk eine API (Anwendungsprogrammierschnittstelle) hosten, die Informationen von einer SQL-Datenbank erfordert, die in einem anderen Spoke-Netzwerk bereitgestellt ist.

Eine Lösung hierfür ist das Peering zwischen den Spoke-Netzwerken. Das funktioniert für einige wenige solcher Verbindungen, kann mit zunehmender Anzahl von Verbindungen jedoch schnell unpraktisch werden.

Eine einfachere und sicherere Lösung besteht darin, Azure Firewall zum Einrichten einer direkten Verbindung zwischen Spoke-Netzwerken zu verwenden. Diese Konnektivität können Sie erzielen, indem Sie zunächst eine Azure Firewall-Instanz im Hub-Netzwerk bereitstellen. Dann konfigurieren Sie die virtuellen Spoke-Netzwerke mit benutzerdefinierten Routen, die Daten spezifisch durch die Firewall zum anderen Spoke-Netzwerk leiten.

Überwachen des eingehenden und ausgehenden Datenverkehrs

Möglicherweise muss Ihr Unternehmen ausführliche Berichte zu eingehendem und ausgehendem Netzwerkdatenverkehr analysieren. Es gibt viele Gründe dafür, solche Berichte zu erfordern, z. B. die Einhaltung gesetzlicher Bestimmungen, die Erzwingung von Unternehmensrichtlinien bezüglich der Internetnutzung und die Problembehandlung.

Sie können Azure Firewall dazu konfigurieren, Diagnoseprotokolle für vier Arten von Firewallaktivitäten zu generieren:

- Anwendungsregeln

- Netzwerkregeln

- Bedrohungsanalyse

- DNS-Proxy

Das Protokoll für die Anwendungsregeln Ihrer Firewall kann beispielsweise folgende Einträge für ausgehende Anforderungen enthalten:

- HTTPS-Anforderung von 10.1.0.20:24352 an somewebsite.com:443. Aktion: Zulassen. Regelsammlung: collection100. Regel: rule105

Ebenso kann das Protokoll für die Netzwerkregeln Ihrer Firewall beispielsweise folgende Einträge für eine eingehende Anforderung enthalten:

- TCP-Anforderung von 73.121.236.17:12354 an 10.0.0.30:3389. Aktion: Verweigern

Sobald Sie die Diagnoseprotokollierung aktiviert haben, können Sie die Protokolle wie folgt überwachen und analysieren:

- Sie können die Protokolle direkt im nativen JSON-Format untersuchen.

- Sie können die Protokolle in Azure Monitor untersuchen.

- Sie können die Protokolle in der Azure Firewall-Arbeitsmappe untersuchen und analysieren.

Mehrere erforderliche Firewalls für das Netzwerk

Wenn der Azure-Speicherbedarf Ihres Unternehmens mehrere Azure-Regionen umfasst, verfügen Sie über mehrere Internetverbindungen, was bedeutet, dass Sie eine Firewallinstanz für jede dieser Verbindungen bereitstellen müssen. Sie könnten diese Firewalls separat konfigurieren und verwalten, wodurch jedoch einige Probleme entstehen:

- Die Verwaltung mehrerer Firewalls ist mit viel Arbeit verbunden.

- Änderungen an globalen Regeln und Einstellungen müssen an jede Firewall weitergegeben werden.

- Es ist schwierig, die Konsistenz über alle Firewalls hinweg aufrechtzuerhalten.

Azure Firewall Manager löst diese Probleme, indem Ihnen eine zentrale Verwaltungsbenutzeroberfläche für alle Azure Firewall-Instanzen in all Ihren Azure-Regionen und -Abonnements bereitgestellt wird. Sie können Firewallrichtlinien erstellen und dann auf jede Firewall anwenden, um die Konsistenz zu bewahren. Änderungen an einer Richtlinie werden automatisch an alle Firewallinstanzen weitergegeben.

Implementieren hierarchischer Firewallrichtlinien

Viele kleinere Unternehmen können eine universelle Firewallrichtlinie verwenden. Das bedeutet, kleine Unternehmen können oft eine einzelne Firewallrichtlinie erstellen, die für alle Benutzer und Ressourcen im Netzwerk gilt.

Für die meisten größeren Unternehmen ist jedoch ein differenzierterer und ausführlicher Ansatz erforderlich. Betrachten Sie beispielsweise die folgenden zwei Szenarios:

- Ein DevOps-Geschäft besitzt möglicherweise ein virtuelles Netzwerk zum Entwickeln einer App, ein anderes virtuelles Netzwerk für das Staging der App und ein drittes virtuelles Netzwerk für die Produktionsversion der App.

- Ein großes Unternehmen besitzt möglicherweise separate Teams für Datenbankbenutzer, Engineering und Vertrieb. Jedes dieser Teams führt eigene Anwendungen in separaten virtuellen Netzwerken aus.

Obwohl es Firewallregeln gibt, die für alle gelten, erfordern die Benutzer und Ressourcen in jedem virtuellen Netzwerk auch spezifische Firewallregeln. Daher verwenden Unternehmen fast immer hierarchische Firewallrichtlinien. Hierarchische Firewallrichtlinien bestehen aus den folgenden zwei Komponenten:

- Eine einzelne Basisfirewallrichtlinie, die die Regeln implementiert, die unternehmensweit erzwungen werden müssen

- Mindestens eine lokale Firewallrichtlinie, die spezifische Regeln für eine bestimmte App, ein Team oder einen Dienst implementiert Lokale Richtlinien erben die Basisfirewallrichtlinie und fügen dann Regeln bezüglich der zugrunde liegenden App, des Teams oder des Diensts hinzu.

Wenn Sie Azure Firewall Manager verwenden, können Sie eine Basisfirewallrichtlinie einrichten und anschließend lokale Richtlinien erstellen, die die Basisrichtlinie erben und spezifische Regeln für die zugrunde liegende Ressource implementieren.