Funktionsweise von Azure Firewall

Sie sind bereits mit den grundlegenden Features von Azure Firewall und Azure Firewall Manager vertraut. Als Nächstes erfahren Sie, wie diese Technologien zusammenarbeiten, um die Sicherheit für Ihre Azure-Ressourcen bereitzustellen. Diese Informationen unterstützen Sie dabei, zu bewerten, ob Azure Firewall das richtige Tool für die Netzwerksicherheitsstrategie von Contoso ist.

Schutz von virtuellen Azure-Netzwerken durch Azure Firewall

Sie müssen wissen, dass jede Azure Firewall-Bereitstellung zwei wichtige Aspekte aufweist, um zu verstehen, wie Azure Firewall Ihr virtuelles Netzwerk schützt:

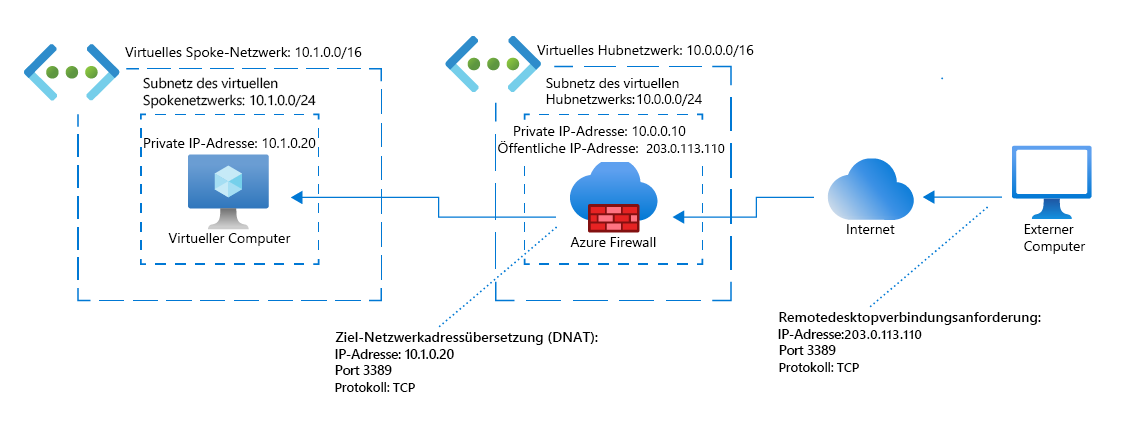

- Die Firewallinstanz verfügt über eine öffentliche IP-Adresse, an die der gesamte eingehende Datenverkehr gesendet wird.

- Die Firewallinstanz verfügt über eine private IP-Adresse, an die der gesamte ausgehende Datenverkehr gesendet wird.

Das bedeutet, der gesamte Datenverkehr – sowohl eingehend als auch ausgehend – durchläuft die Firewall. Standardmäßig verweigert die Firewall jeglichen Zugriff. Ihre Aufgabe besteht darin, die Firewall mit den Bedingungen zu konfigurieren, unter denen der Datenverkehr durch die Firewall zugelassen werden soll. Jede Bedingung ist eine sogenannte Regel, und jede Regel wendet mindestens eine Überprüfung auf die Daten an. Nur Datenverkehr, der alle Firewallregeln besteht, darf die Firewall passieren.

Wie Azure Firewall den Netzwerkdatenverkehr verwaltet hängt davon ab, woher der Datenverkehr stammt:

- Für zulässigen eingehenden Datenverkehr verwendet Azure Firewall DNAT zum Übersetzen der öffentlichen IP-Adresse der Firewall in die private IP-Adresse der entsprechenden Zielressource im virtuellen Netzwerk.

- Für zulässigen ausgehenden Datenverkehr verwendet Azure Firewall SNAT zum Übersetzen der Quell-IP-Adresse in die öffentliche IP-Adresse der Firewall.

Hinweis

Azure Firewall nutzt SNAT nur, wenn die Ziel-IP-Adresse sich außerhalb Ihres virtuellen Netzwerks befindet. Wenn die Ziel-IP-Adresse aus dem privaten Adressraum Ihres virtuellen Netzwerks stammt, verwendet Azure Firewall SNAT nicht für den Datenverkehr.

Wann sich Azure Firewall für ein virtuelles Netzwerk eignet

Damit der Azure Firewall-Dienst seine Aufgabe effektiv erfüllen kann, müssen Sie ihn als Barriere zwischen einem vertrauenswürdigen Netzwerk, das Sie schützen möchten, und einem nicht vertrauenswürdigen Netzwerk einrichten, das potenzielle Bedrohungen aufweisen kann. In den meisten Fällen wird Azure Firewall als Barriere zwischen Ihrem virtuellen Azure-Netzwerk und dem Internet bereitgestellt.

Für die Bereitstellung von Azure Firewall eignet sich eine Hub-and-Spoke-Netzwerktopologie mit den folgenden Aspekten am besten:

- Ein virtuelles Netzwerk, das als zentraler Konnektivitätspunkt fungiert: Bei diesem Netzwerk handelt es sich um das virtuelle Hub-Netzwerk.

- Mindestens ein virtuelles Netzwerk mit Peering an den Hub: Diese Peers sind die virtuellen Spoke-Netzwerke, die für die Bereitstellung von Workloadservern verwendet werden.

Sie stellen die Firewallinstanz in einem Subnetz des virtuellen Hub-Netzwerks bereit und konfigurieren dann, dass der gesamte eingehende und ausgehende Datenverkehr durch die Firewall verläuft.

Führen Sie die folgenden allgemeinen Schritte aus, um eine Azure Firewall-Instanz einzurichten:

- Erstellen Sie ein virtuelles Hub-Netzwerk, das ein Subnetz für die Bereitstellung der Firewall enthält.

- Erstellen Sie die virtuellen Spoke-Netzwerke sowie die zugehörigen Subnetze und Server.

- Richten Sie das Peering für die Hub- und Spoke-Netzwerke ein.

- Stellen Sie die Firewall im Subnetz des Hubs bereit.

- Erstellen Sie eine Standardroute für ausgehenden Datenverkehr, die den Datenverkehr von allen Subnetzen an die private IP-Adresse der Firewall übermittelt.

- Konfigurieren Sie die Firewall mit Regeln zum Filtern des eingehenden und ausgehenden Datenverkehrs.

Azure Firewall-Regeltypen

In der folgenden Tabelle werden die drei Arten von Regeln beschrieben, die Sie für eine Azure-Firewall erstellen können.

| Regeltyp | BESCHREIBUNG |

|---|---|

| NAT | Mit diesem Regeltyp wird eingehender Internetdatenverkehr anhand der öffentlichen IP-Adresse der Firewall und einer festgelegten Portnummer übersetzt und gefiltert. Zum Aktivieren einer Remotedesktopverbindung mit einem virtuellen Computer können Sie beispielsweise eine NAT-Regel verwenden, um die öffentliche IP-Adresse und den Port 3389 der Firewall in die private IP-Adresse des virtuellen Computers zu übersetzen. |

| Application | Mit diesem Regeltyp wird Datenverkehr anhand eines FQDN gefiltert. Beispielsweise können Sie eine Anwendungsregel verwenden, um dem ausgehenden Datenverkehr den Zugriff auf eine Azure SQL-Datenbank-Instanz mithilfe des FQDN server10.database.windows.net zu erlauben. |

| Netzwerk | Mit diesem Regeltyp kann der Datenverkehr nach einem der folgenden drei Netzwerkparameter gefiltert werden: IP-Adresse, Port und Protokoll. Beispielsweise können Sie eine Netzwerkregel verwenden, um dem ausgehenden Datenverkehr den Zugriff auf einen bestimmten DNS-Server unter einer angegebenen IP-Adresse mithilfe von Port 53 zu erlauben. |

Wichtig

Azure Firewall wendet Regeln nach Priorität an. Auf Threat Intelligence basierende Regeln verfügen stets über die höchste Priorität und werden daher zuerst verarbeitet. Anschließend werden die Regeln nach Typ angewendet: NAT-Regeln, dann Netzwerkregeln und abschließend Anwendungsregeln. Innerhalb jedes Typs werden die Regeln entsprechend der Prioritätswerte vom niedrigsten zum höchsten Wert verarbeitet, die Sie beim Erstellen der Regel zuweisen.

Azure Firewall-Bereitstellungsoptionen

Azure Firewall bietet viele Features, die dazu konzipiert sind, das Erstellen und Verwalten von Regeln zu vereinfachen. Diese Features werden in der folgenden Tabelle zusammengefasst.

| Funktion | BESCHREIBUNG |

|---|---|

| FQDN | Hierbei handelt es sich um einen Domänennamen eines Hosts oder um mindestens eine IP-Adresse. Durch das Hinzufügen eines FQDN zu einer Anwendungsregel wird der Zugriff auf diese Domäne zugelassen. Wenn Sie einen FQDN in einer Anwendungsregel verwenden, können Sie Platzhalter wie „*.google.com“ verwenden. |

| FQDN-Tag | Hierbei handelt es sich um eine Gruppe bekannter FQDNs von Microsoft. Durch das Hinzufügen eines FQDN-Tags zu einer Anwendungsregel wird der ausgehende Zugriff auf die FQDNs des Tags zugelassen. Es gibt FQDN-Tags für Windows Update, Azure Virtual Desktop, Windows-Diagnose, Azure Backup und mehr. Microsoft verwaltet FQDN-Tags und sie können nicht geändert oder erstellt werden. |

| Diensttag | Hierbei handelt es sich um eine Gruppe von IP-Adresspräfixen, die im Zusammenhang mit einem bestimmten Azure-Dienst stehen. Durch das Hinzufügen eines Diensttags zu einer Netzwerkregel wird der Zugriff auf den Dienst zugelassen, den das Tag darstellt. Es gibt Diensttags für viele Azure-Dienste, einschließlich Azure Backup, Azure Cosmos DB, Logic Apps und mehr. Microsoft verwaltet Diensttags und sie können nicht geändert oder erstellt werden. |

| IP-Adressgruppen | Hierbei handelt es sich um eine Gruppe von IP-Adressen, z. B. 10.2.0.0/16 oder 10.1.0.0-10.1.0.31. Sie können eine IP-Adressgruppe in NAT- oder Anwendungsregeln als Quelladresse oder in Netzwerkregeln als Quell- oder Zieladresse verwenden. |

| Benutzerdefinierter DNS | Hierbei handelt es sich um einen benutzerdefinierten DNS-Server, der Domänennamen in IP-Adressen auflöst. Wenn Sie einen benutzerdefinierten DNS-Server anstelle von Azure DNS verwenden, müssen Sie Azure Firewall auch als DNS-Proxy konfigurieren. |

| DNS-Proxy | Sie können Azure Firewall als DNS-Proxy konfigurieren, was bedeutet, dass alle DNS-Anforderungen des Clients die Firewall durchlaufen, bevor sie an den DNS-Server weitergeleitet werden. |