Funktionsweise von Microsoft Sentinel

Microsoft Sentinel unterstützt Sie bei End-to-End-Sicherheitsvorgängen. Am Anfang steht die Protokollerfassung gefolgt von der automatisierten Reaktion auf Sicherheitswarnungen.

Im Folgenden werden die wichtigsten Features und Komponenten von Microsoft Sentinel vorgestellt.

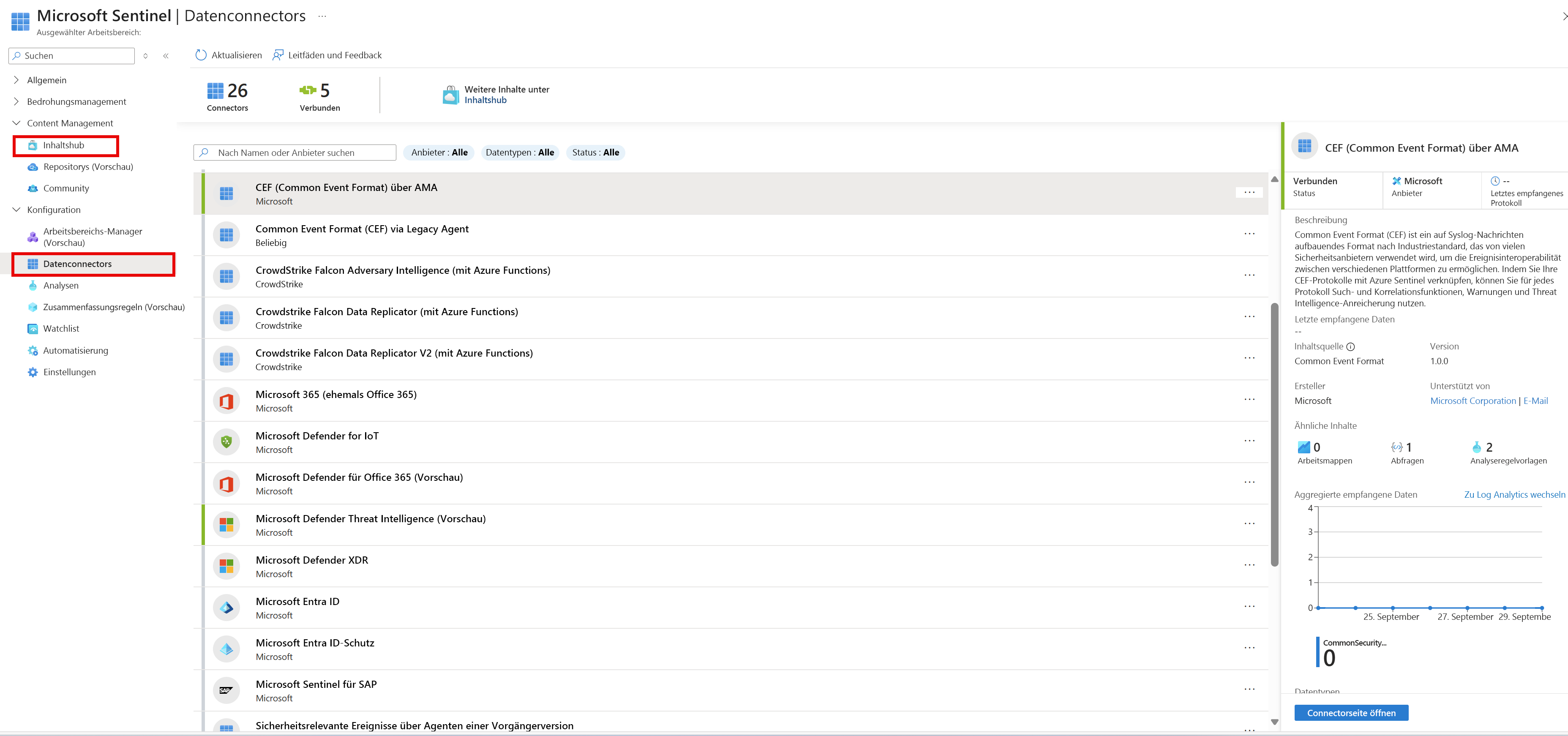

Datenconnectors

Als Erstes müssen Sie Ihre Daten in Microsoft Sentinel erfassen. Genau das ermöglichen Datenconnectors. Sie verbinden Datenconnectors, indem Sie zunächst Inhaltshublösungen installieren. Nach der Installation können Sie einige Dienste hinzufügen, z. B. Azure-Aktivitätsprotokolle, indem Sie einfach eine Schaltfläche auswählen. Für andere (z. B. Syslog) ist mehr Konfiguration erforderlich. Es gibt Datenconnectors, die eine Vielzahl von Szenarien und Quellen abdecken. Beispiele hierfür sind:

- Syslog

- Common Event Format (CEF)

- Trusted Automated eXchange of Indicator Information (TAXII) (für Threat Intelligence)

- Azure-Aktivität

- Microsoft Defender-Dienste

- Amazon Web Services (AWS) und Google Cloud Platform (GCP)

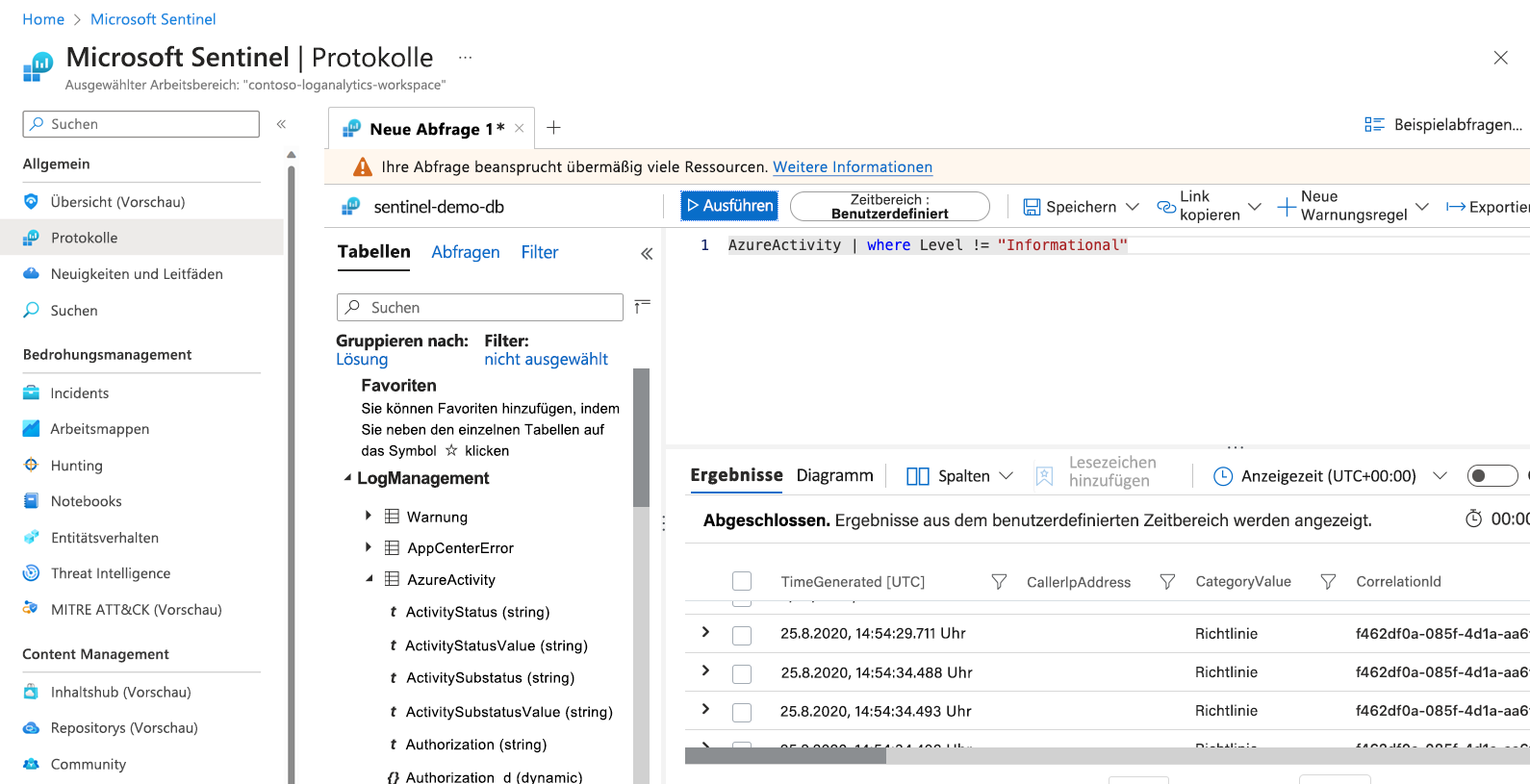

Protokollaufbewahrung

Nachdem Daten in Microsoft Sentinel erfasst wurden, werden sie im Log Analytics-Arbeitsbereich gespeichert. Zu den Vorteilen von Log Analytics gehört die Möglichkeit, KQL (Kusto Query Language) zum Abfragen Ihrer Daten zu verwenden. KQL ist eine umfangreiche Abfragesprache mit vielen Möglichkeiten zum Untersuchen Ihrer Daten und Gewinnen von Erkenntnissen.

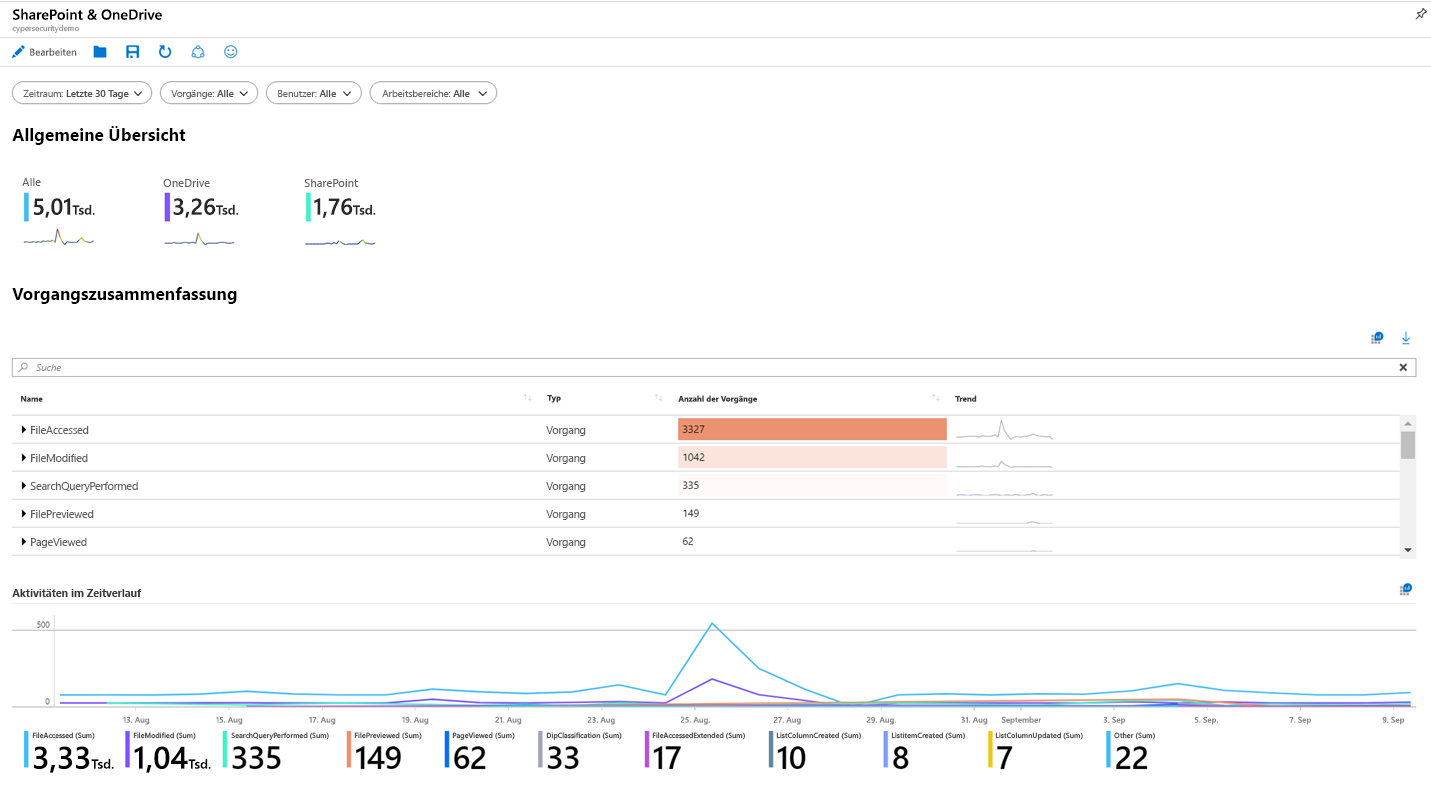

Arbeitsmappen

Sie können Arbeitsmappen verwenden, um Ihre Daten in Microsoft Sentinel zu visualisieren. Arbeitsmappen sind vergleichbar mit Dashboards. Jede Komponente im Dashboard wird unter Verwendung einer zugrunde liegenden KQL-Abfrage Ihrer Daten erstellt. Sie können die in Microsoft Sentinel integrierten Arbeitsmappen nutzen, und sie entsprechend Ihrer Anforderungen bearbeiten oder selbst Arbeitsmappen erstellen. Wenn Sie bereits mit Azure Monitor-Arbeitsmappen vertraut sind, wird Ihnen dieses Feature bekannt vorkommen, da es sich um die Azure Sentinel-Implementierung von Azure Monitor-Arbeitsmappen handelt.

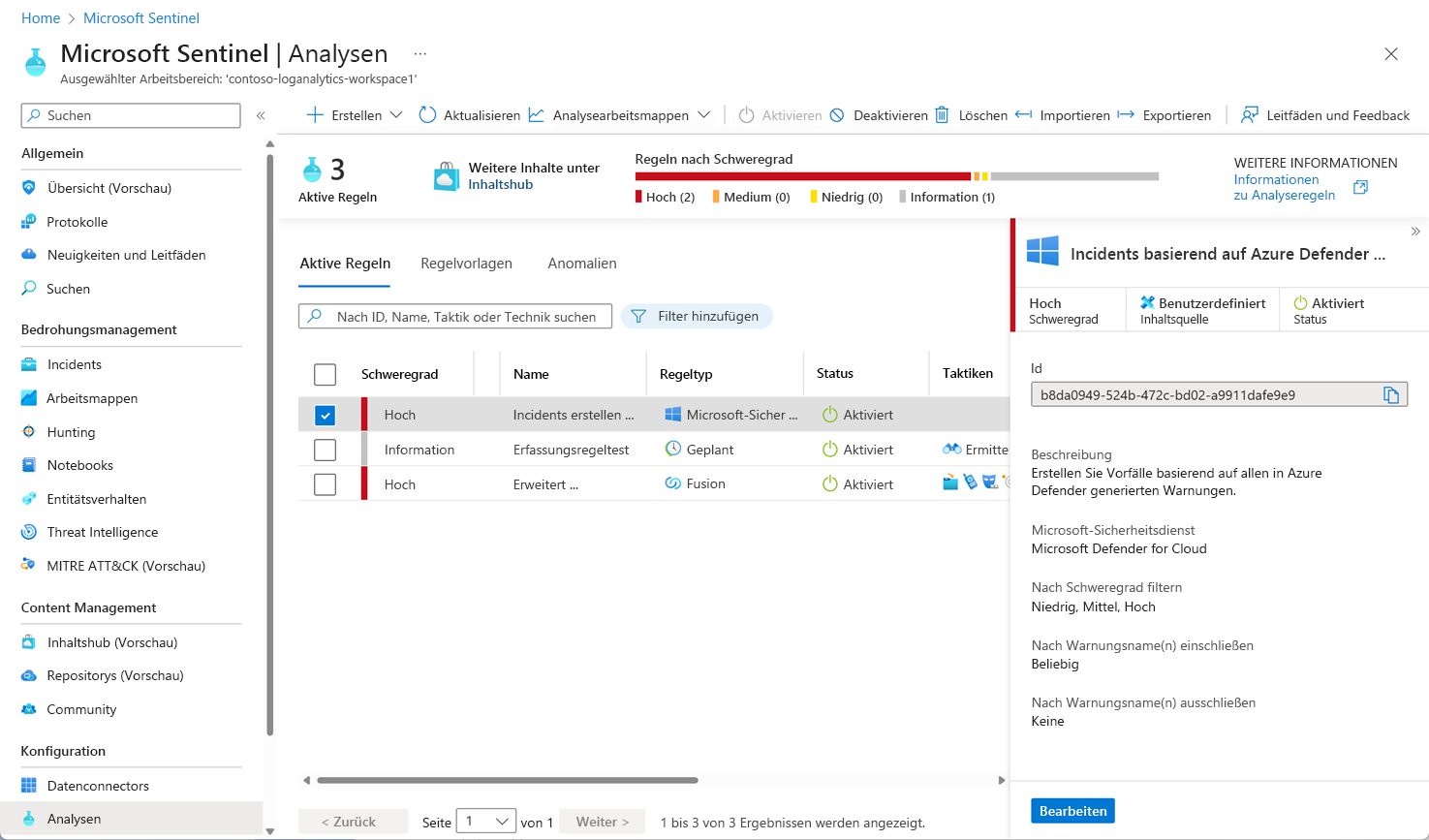

Analysebenachrichtigungen

Derzeit haben Sie also Ihre Protokolle und einige Datenvisualisierungen. Jetzt wäre es sinnvoll, Ihre Daten proaktiv zu analysieren, damit Sie benachrichtigt werden, sobald etwas Verdächtiges passiert. Sie können in Ihren Sentinel-Arbeitsbereich integrierte Analysebenachrichtigungen aktivieren. Es gibt verschiedene Arten von Benachrichtigungen, von denen einige an Ihre Anforderungen angepasst werden können. Andere Benachrichtigungen basieren auf proprietären Machine Learning-Modellen von Microsoft. Sie können auch benutzerdefinierte geplante Benachrichtigungen von Grund auf erstellen.

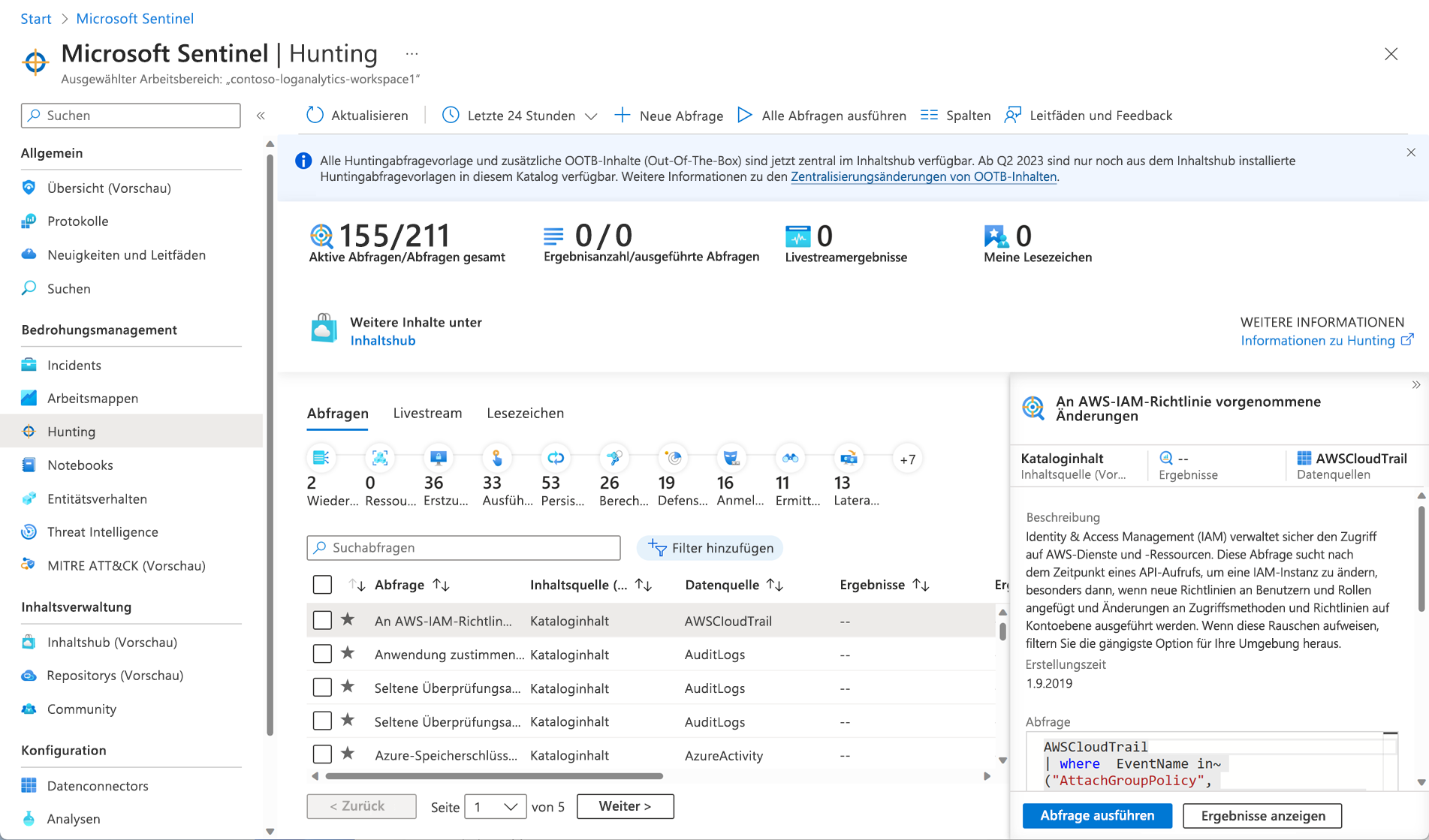

Bedrohungssuche

Wir werden uns in diesem Modul nicht ausführlich mit der Suche nach Bedrohungen beschäftigen. Wenn SOC-Analysten jedoch verdächtige Aktivitäten suchen müssen, bieten viele Inhaltshublösungen integrierte Suchabfragen, die sie verwenden können. Analysten können auch eigene Abfragen erstellen. Sentinel ist auch in Azure Notebooks integriert. Geboten werden Beispielnotebooks für erweiterte Suchvorgänge, bei denen die volle Leistungsfähigkeit einer Programmiersprache beim Durchsuchen von Daten zum Tragen kommt.

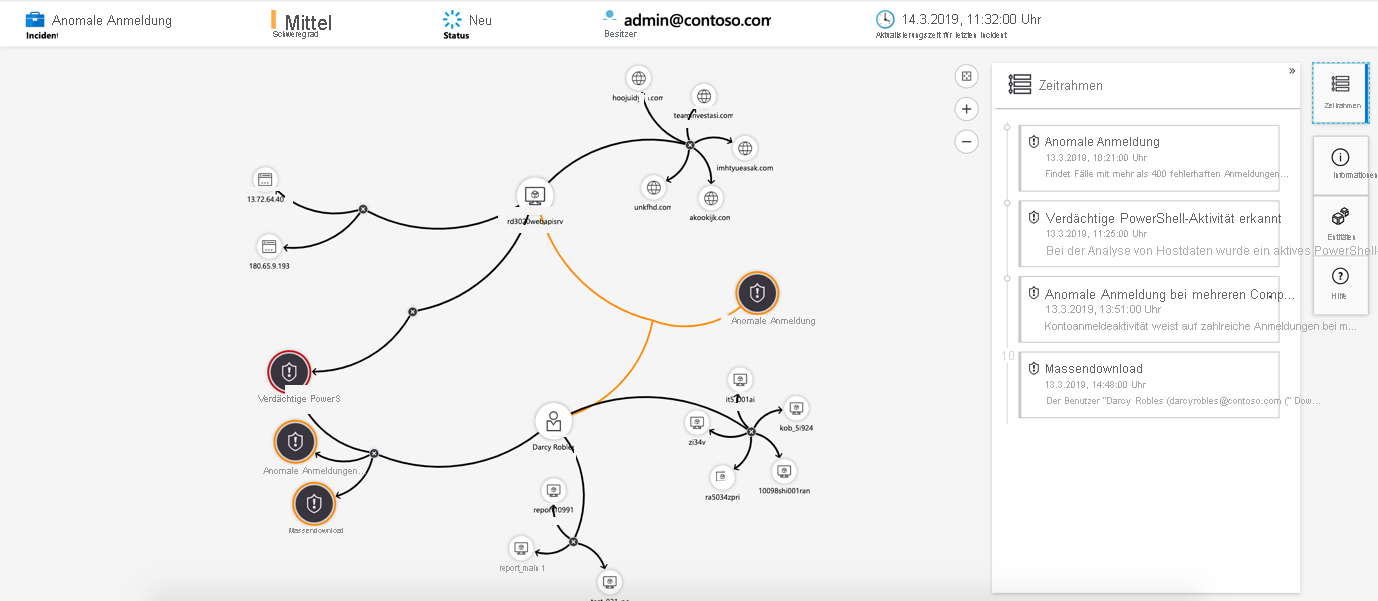

Incidents und Untersuchungen

Ein Incident wird erstellt, wenn eine Warnung ausgelöst wird. In Microsoft Sentinel können Sie Standardaufgaben beim Incidentmanagement erledigen, wie z. B. das Ändern des Status oder das Zuweisen von Incidents zu Personen zur Untersuchung. Microsoft Sentinel bietet außerdem Untersuchungsfeatures, sodass Sie Incidents visuell untersuchen können, indem Entitäten Protokolldaten entlang einer Zeitskala zugeordnet werden.

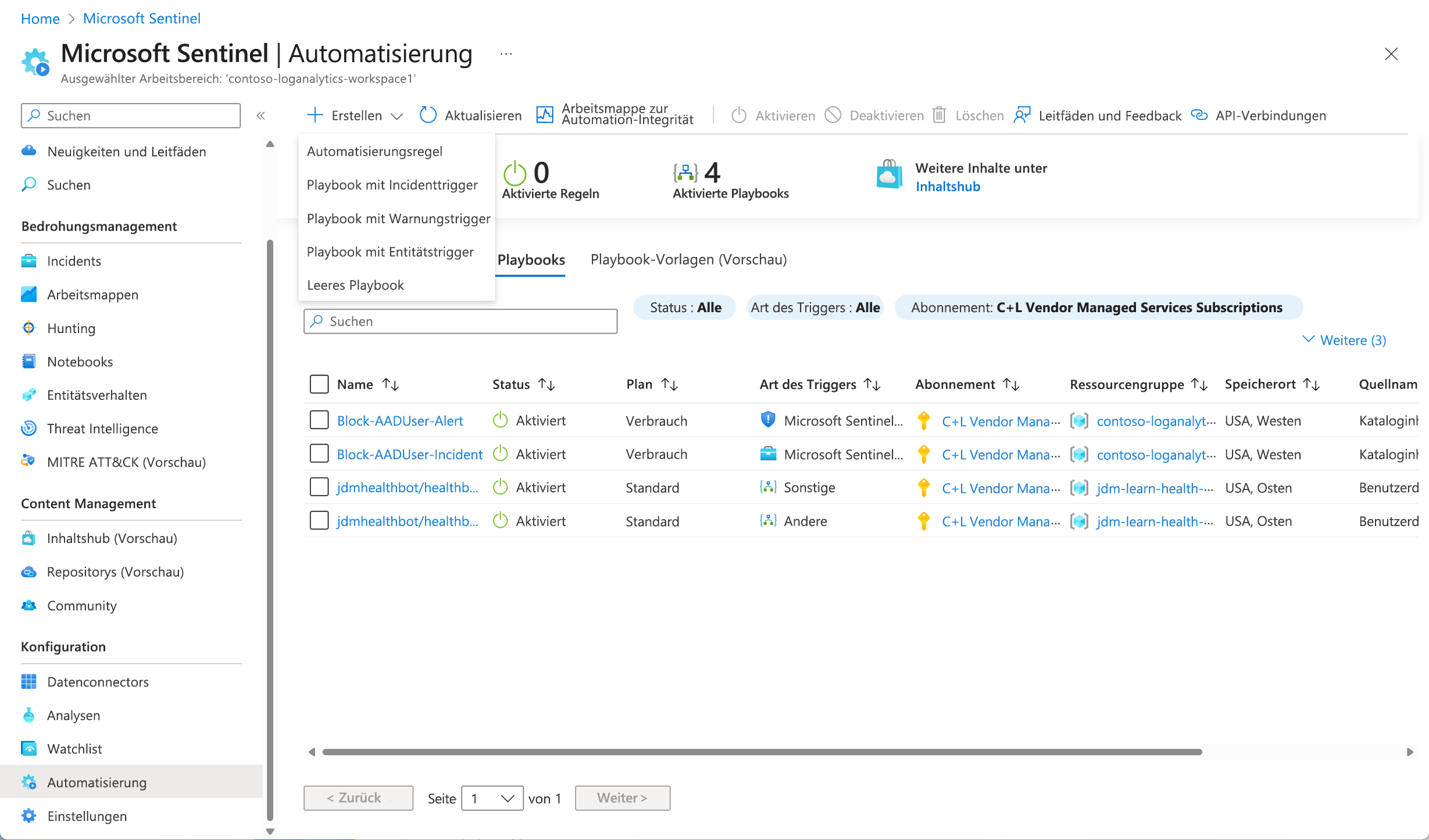

Automatisierungsplaybooks

Dank der Fähigkeit, automatisch auf Incidents zu reagieren, können Sie einige Ihrer sicherheitsrelevanten Vorgänge automatisieren und die Produktivität Ihres SOC steigern. Microsoft Sentinel ermöglicht Ihnen, automatisierte Workflows bzw. Playbooks als Reaktion auf Ereignisse zu erstellen. Diese Funktionalität kann für das Incidentmanagement sowie zur Anreicherung, Untersuchung oder Behebung verwendet werden. Diese Funktionen werden häufig als SOAR (Sicherheitsorchestrierung, -automatisierung und -reaktion) bezeichnet.

Als SOC-Analyst beginnen Sie nun zu verstehen, wie Microsoft Sentinel Ihnen helfen kann, Ihre Ziele zu erreichen. Beispielsweise ist Folgendes möglich:

- Erfassen von Daten aus Ihren Cloud- und lokalen Umgebungen

- Anwenden von Analysen auf diese Daten

- Verwalten und Untersuchen auftretender Incidents

- Automatisches Reagieren mithilfe von Playbooks

Mit anderen Worten bietet Ihnen Microsoft Sentinel eine vollumfassende Lösung für Ihre sicherheitsrelevanten Vorgänge.