Funktionsweise von Azure Network Watcher

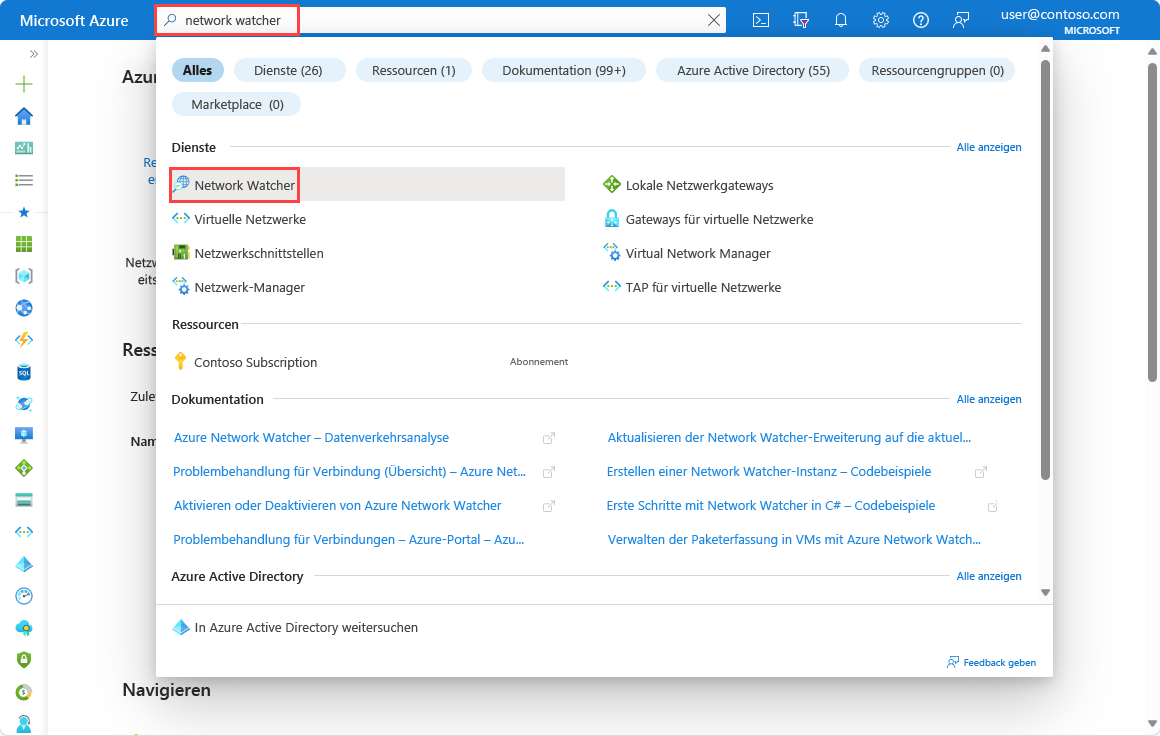

Network Watcher wird automatisch verfügbar, wenn Sie ein virtuelles Netzwerk in einer Azure-Region in Ihrem Abonnement erstellen. Sie können direkt im Azure-Portal auf Network Watcher zugreifen, indem Sie Network Watcher in die Suchleiste eingeben.

Network Watcher: Topologietool

Mit der Topologiefunktion von Azure Network Watcher können Sie alle folgenden Ressourcen in einem virtuellen Netzwerk anzeigen. Einschließlich der Ressourcen, die mit Ressourcen in einem virtuellen Netzwerk verknüpft sind, und der Beziehungen zwischen den Ressourcen.

- Subnetze

- Netzwerkschnittstellen

- Netzwerksicherheitsgruppen

- Load Balancer

- Lastenausgleichs-Integritätstests

- Öffentliche IP-Adressen

- Peering in virtuellen Netzwerken

- Gateways des virtuellen Netzwerks

- VPN Gateway-Verbindungen

- Virtuelle Computer

- Virtual Machine Scale Sets

Alle in einer Topologie zurückgegebenen Ressourcen haben die folgenden Eigenschaften:

- Name: Der Name der Ressource.

- Id: der URI der Ressource

- Standort: Die Azure-Region, in der sich die Ressource befindet.

- Associations: eine Liste der Zuordnungen für das referenzierte Objekt. Jede Zuordnung weist die folgenden Eigenschaften auf:

- AssociationType: verweist auf die Beziehung zwischen dem untergeordneten und dem übergeordneten Objekt. Gültige Werte sind

ContainsundAssociated. - Name: der Name der referenzierten Ressource

- ResourceId: der URI der Ressource, auf die in der Zuordnung verwiesen wird.

- AssociationType: verweist auf die Beziehung zwischen dem untergeordneten und dem übergeordneten Objekt. Gültige Werte sind

Verbindungsmonitortool

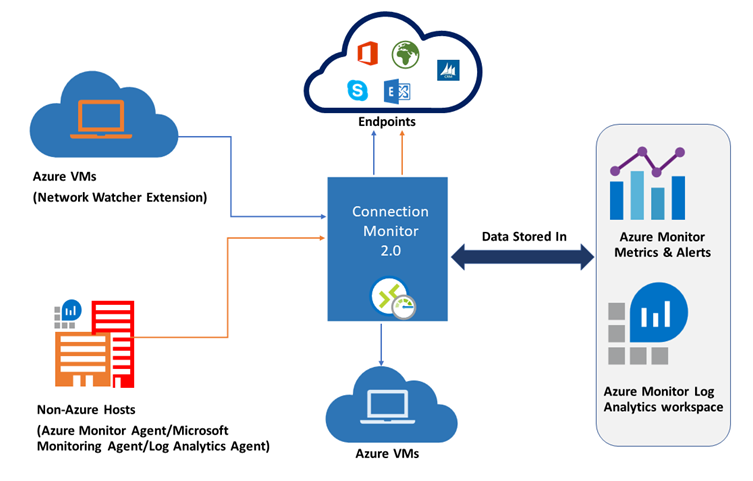

Der Verbindungsmonitor bietet eine einheitliche End-to-End-Verbindungsüberwachung in Azure Network Watcher. Der Verbindungsmonitor unterstützt sowohl Hybrid- als auch Azure-Cloudbereitstellungen. Sie können das Verbindungsmonitortool verwenden, um die Wartezeit zwischen Ressourcen zu messen. Der Verbindungsmonitor kann Änderungen erkennen, die sich auf die Konnektivität auswirken, z. B. Änderungen der Netzwerkkonfiguration oder an NSG-Regeln. Sie können den Verbindungsmonitor so konfigurieren, dass er die virtuellen Computer in regelmäßigen Abständen auf Fehler oder Änderungen hin überprüft. Der Verbindungsmonitor kann Probleme diagnostizieren und Erklärungen dazu liefern, warum das Problem aufgetreten ist und welche Schritte Sie zur Behebung unternehmen können.

Um den Verbindungsmonitor für die Überwachung zu verwenden, müssen Sie Überwachungs-Agents auf den überwachten Hosts installieren. Der Verbindungsmonitor verwendet einfache ausführbare Dateien, um Konnektivitätsprüfungen durchzuführen, unabhängig davon, ob sich ein Host in einem virtuellen Azure-Netzwerk oder in einem lokalen Netzwerk befindet. Mit virtuellen Azure-Computern können Sie die Network Watcher-Agent-VM installieren, auch bekannt als „Network Watcher-Erweiterung“. Bei lokalen Computern können Sie diese Funktion aktivieren, indem Sie den Log Analytics-Agent installieren.

Überprüfen des IP-Flusses

Dieses Tool zur IP-Datenflussüberprüfung verwendet einen Überprüfungsmechanismus, der auf Fünf-Tupel-Paketparametern basiert. Damit wird erkannt, ob eingehende oder ausgehende Pakete einer VM zugelassen oder abgelehnt werden. Mit dem Tool können Sie Folgendes festlegen: einen lokalen Port und einen Remoteport, das Protokoll (TCP oder UDP), die lokale IP-Adresse, die Remote-IP-Adresse, die VM und den VM-Netzwerkadapter.

Nächster Hop

Der Datenverkehr von einer IaaS-VM wird auf der Grundlage der effektiven Routen, die einer Netzwerkschnittstelle (NIC) zugeordnet sind, an ein Ziel gesendet. „Nächster Hop“ ruft den Typ und die IP-Adresse des nächsten Hops eines Pakets von einer angegebenen VM und der Netzwerkschnittstelle ab. Wenn Sie den nächsten Hop kennen, können Sie leichter festzustellen, ob Datenverkehr an das beabsichtigte Ziel geleitet wird oder nicht. Eine unsachgemäße Routenkonfiguration, bei der der Datenverkehr an einen lokalen Standort oder an ein virtuelles Gerät geleitet wird, kann zu Verbindungsproblemen führen. Nächster Hop gibt auch die Routentabelle, die dem nächsten Hop zugeordnet ist, zurück. Wenn die Route als benutzerdefinierte Route definiert ist, wird diese Route zurückgegeben. Andernfalls gibt der nächste Hop System Route zurück.

Effektive Sicherheitsregeln

Netzwerksicherheitsgruppen (NSG) filtern Pakete auf der Grundlage ihrer Quell- und Ziel-IP-Adressen und Portnummern. Für eine IaaS-Ressource in einem virtuellen Azure-Netzwerk können mehrere Netzwerksicherheitsgruppen gelten. Unter Berücksichtigung aller Regeln, die auf alle NSGs für eine Ressource angewendet werden, können Sie mit dem Tool „Effektive Sicherheitsregeln“ ermitteln, warum Datenverkehr verweigert oder zugelassen wird.

Paketerfassung

Paketerfassung ist eine Erweiterung des virtuellen Computers, die remote über Network Watcher gestartet wird. Diese Funktion erleichtert das manuelle Ausführen einer Paketerfassung auf einem bestimmten virtuellen Computer mithilfe von Betriebssystemtools oder Hilfsprogrammen von Drittanbietern. Die Paketerfassung kann über das Portal, PowerShell, die Azure CLI oder die REST-API ausgelöst werden. Mit Network Watcher können Sie Filter für die Erfassungssitzung konfigurieren, um sicherzustellen, dass Sie den Datenverkehr erfassen, den Sie überwachen möchten. Filter basieren auf 5-Tupel-Informationen (Protokoll, lokale IP-Adresse, Remote-IP-Adresse, lokaler Port und Remoteport). Die erfassten Daten werden auf dem lokalen Datenträger oder in einem Speicherblob gespeichert.

Problembehandlung für Verbindung

Mit dem Tool „Problembehandlung für Verbindung“ werden die TCP-Verbindungen zwischen einer Quell- und einer Ziel-VM überprüft. Sie können den virtuellen Zielcomputer mithilfe eines vollqualifizierten Domänennamens, einem URI oder einer IP-Adresse angeben. Wenn erfolgreich eine Verbindung hergestellt wird, werden u. a. folgende Informationen zur Kommunikation angezeigt:

- Die Latenz in Millisekunden.

- Die Anzahl der gesendeten Testpakete.

- Die Anzahl der Hops in der vollständigen Route zum Ziel.

Wenn die Verbindung nicht erfolgreich hergestellt wird, zeigt das Tool Details zum Fehler an. Die folgenden Fehlertypen können auftreten:

- CPU: Die Verbindung konnte aufgrund einer hohen CPU-Auslastung nicht hergestellt werden.

- Arbeitsspeicher: Die Verbindung konnte aufgrund einer hohen Arbeitsspeicherauslastung nicht hergestellt werden.

- GuestFirewall: Eine Firewall außerhalb von Azure hat die Verbindung blockiert.

- DNSResolution: Die Ziel-IP-Adresse konnte nicht aufgelöst werden.

- NetworkSecurityRule: Eine NSG hat die Verbindung blockiert.

- UserDefinedRoute: Eine Routingtabelle enthält eine benutzerdefinierte Route, die falsch konfiguriert ist.

VPN-Problembehandlung

Network Watcher bietet Funktionen zur Problembehandlung bei Gateways und Verbindungen. Die Funktion kann über das Portal, PowerShell, die Azure CLI oder die REST-API aufgerufen werden. Beim Aufruf diagnostiziert Network Watcher die Integrität des Gateways oder der Verbindung und gibt dann die entsprechenden Ergebnisse zurück. Die Anforderung ist eine lang andauernde Transaktion. Die zurückgegebenen vorläufigen Ergebnisse geben einen Überblick über die Integrität der Ressource.

In der folgenden Liste werden die Werte beschrieben, die durch Aufrufen der API für die VPN-Problembehandlung zurückgegeben werden:

- startTime: Der Zeitpunkt, zu dem die Problembehandlung gestartet wurde.

- endTime: Der Zeitpunkt, zu dem die Problembehandlung beendet wurde.

- code: Dieser Wert ist

UnHealthy, wenn ein einzelner Diagnosefehler vorliegt. - results: Eine Sammlung von Ergebnissen, die über die Verbindung oder das virtuelle Netzwerkgateway zurückgegeben werden.

- ID: Der Fehlertyp.

- summary: Eine Zusammenfassung des Fehlers.

- detailed: Eine detaillierte Beschreibung des Fehlers.

- recommendedActions: Eine Sammlung empfohlener Maßnahmen.

- actionText: Text, der beschreibt, welche Maßnahme ergriffen werden sollte.

- actionUri: Der URI für die Dokumentation, die beschreibt, welche Maßnahme ergriffen werden sollte.

- actionUriText: Eine kurze Beschreibung des Maßnahmentexts.