Was ist Azure Firewall Manager?

Hier erhalten Sie eine Definition und eine Übersicht über die wichtigsten Firewall Manager-Features. Diese Übersicht sollte Ihnen die Entscheidung erleichtern, wann Azure Firewall Manager zu verwenden ist, und ob der Dienst für Ihre organisatorischen Anforderungen geeignet ist.

Was ist eine zentrale Firewallverwaltung?

Bei einer zentralen Firewallverwaltung werden mehrere Firewalls gleichzeitig verwaltet. Es kann schwierig sein, mehrere Firewalls einzeln zu verwalten. Wenn sich Ihre Sicherheitsanforderungen ändern, müssen Sie möglicherweise alle Firewalls neu konfigurieren, um synchrone Einstellungen sicherzustellen. Ebenso müssen Sie bei zunehmenden Sicherheitsanforderungen ggf. alle Firewalls aktualisieren. Mit Azure Firewall Manager wird die Firewallverwaltung vereinfacht.

Definition von Azure Firewall Manager

Azure Firewall Manager ermöglicht die zentrale Verwaltung mehrerer Instanzen von Azure Firewall. Azure Firewall ist ein vollständig verwalteter cloudbasierter Netzwerksicherheitsdienst. Durch die Implementierung von Azure Firewall können Sie Ihre Azure-Ressourcen besser schützen.

Ihr Sicherheitsteam muss Regeln für das Filtern des Datenverkehrs auf Netzwerk- und Anwendungsebene konfigurieren und verwalten. Wenn Ihr Unternehmen über mehrere Azure Firewall-Instanzen verfügt, profitieren Sie davon, diese zentral konfigurieren zu können. Azure Firewall Manager bietet folgende Möglichkeiten:

- Zentrale Firewallverwaltung

- Abonnementübergreifende Verwendung (für mehrere Azure-Abonnements)

- Regionsübergreifende Verwendung (für verschiedene Azure-Regionen)

- Implementieren von Hub-and-Spoke-Architekturen zum Bereitstellen von Governance und Schutz für den Datenverkehr

Firewallrichtlinie

Eine Firewallrichtlinie bilder den Grundbaustein von Azure Firewall Manager. Eine Firewallrichtlinie kann Folgendes enthalten:

- NAT-Einstellungen

- Netzwerkregelsammlungen

- Anwendungsregelsammlungen

- Threat Intelligence-Einstellungen

Firewallrichtlinien werden auf Firewalls angewendet. Nach dem Erstellen der Richtlinien können Sie diese einem oder mehreren virtuellen Netzwerken oder virtuellen Hubs zuordnen.

Tipp

Azure Firewall-Richtlinien werden im Azure-Portal, mit der REST-API sowie mithilfe von Vorlagen, der Azure PowerShell oder der Azure CLI erstellt und verwaltet.

Zentrale Verwaltung Ihrer Firewalls

Um Ihre Azure Firewalls zentral zu verwalten, stellen Sie Firewall Manager bereit. Er zeichnet sich durch Folgendes aus:

Zentralisierte Bereitstellung und Konfiguration

Sie können mehrere Azure Firewall-Instanzen konfigurieren. Mehrere Instanzen können sich möglicherweise über mehrere Azure-Abonnements und -Regionen erstrecken.Zentralisierte Routenverwaltung

Hierdurch kann die Notwendigkeit zum manuellen Erstellen von benutzerdefinierten Routen in den virtuellen Spoke-Netzwerken umgangen werden.Wichtig

Die zentrale Routenverwaltung ist nur in einer Architektur mit geschütztem virtuellen Hub verfügbar.

Hierarchische Richtlinien

Diese ermöglichen die zentrale Verwaltung von Azure Firewall-Richtlinien übergreifend über mehrere geschützte virtuelle Hubs. Ihr IT-Sicherheitsteam kann dann globale Firewallrichtlinien erstellen und sie in Ihrer gesamten Organisation anwenden.Integration von Drittanbietern

Unterstützt die Integration von SECaaS-Drittanbietern (Security as a Service).Regionsübergreifende Verfügbarkeit

Sie können Azure Firewall-Richtlinien in einer Region erstellen und in anderen Regionen anwenden.DDoS-Schutzplan

Sie können Ihren virtuellen Netzwerken einen DDoS-Schutzplan in Azure Firewall Manager zuordnen.Verwalten von Web Application Firewall-Richtlinien

Sie können WAF-Richtlinien (Web Application Firewall) für Ihre Anwendungsbereitstellungsplattformen, beispielsweise Azure Front Door und Azure Application Gateway, zentral erstellen und zuordnen.

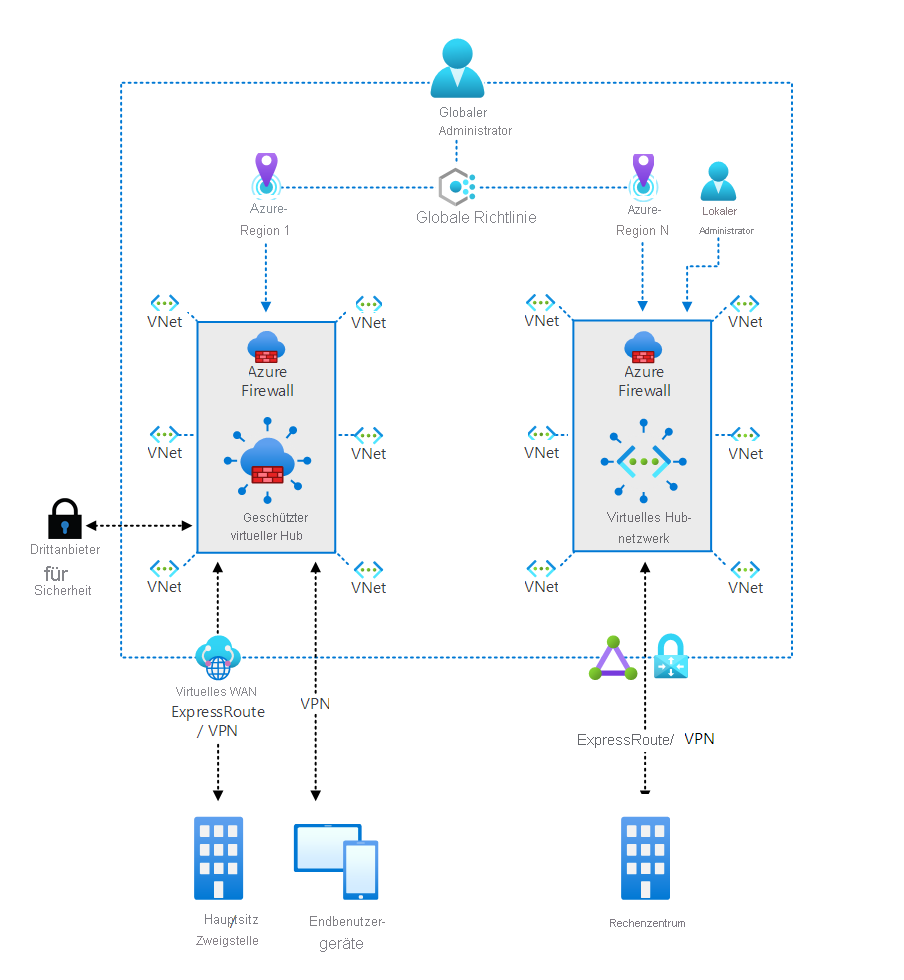

Zum Implementieren von Azure Firewall Manager stehen zwei Architekturen zur Auswahl, wie in der folgenden Tabelle beschrieben.

| Architekturtyp | Beschreibung |

|---|---|

| Virtuelles Hubnetzwerk | Hierbei handelt es sich um ein virtuelles Azure-Standardnetzwerk, das Sie selbst erstellen und verwalten. Wenn Sie diesem Hubtyp Firewallrichtlinien zuordnen, erstellen Sie ein virtuelles Hubnetzwerk. Die Ressource, die dieser Architektur zugrunde liegt, ist ein virtuelles Netzwerk. |

| Geschützter virtueller Hub | Eine von Microsoft verwaltete Ressource, mit der Sie ganz einfach Hub-and-Spoke-Architekturen erstellen können. Wenn Sie Richtlinien zuordnen, verwenden Sie einen geschützten virtuellen Hub. Die zugrunde liegende Ressource ist ein Virtual WAN-Hub. |

Im folgenden Diagramm werden die einzelnen Architekturtypen dargestellt. Ein Unternehmensadministrator hat die übergeordnete Richtlinienkontrolle über die Sicherheitsrichtlinien einer Organisation. Ein lokaler Administrator hat eine gewisse Kontrolle über Richtlinien, die einem virtuellen Hubnetzwerk zugeordnet sind.