Funktionsweise von Azure Bastion

RDP und SSH werden häufig als primäre Methode verwendet, um eine Verbindung zu IaaS-Remote-VMs herzustellen. Das Verfügbarmachen der Verwaltungsports für das Internet birgt jedoch ein erhebliches Sicherheitsrisiko. In dieser Lerneinheit wird beschrieben, wie Sie Azure Bastion auf der öffentlichen Seite des Perimeternetzwerks bereitstellen und so mit diesen Protokollen eine sichere Verbindung herstellen. In dieser Lerneinheit lernen Sie Folgendes:

- Die Architektur von Azure Bastion.

- Die Bereitstellung sicherer RDP/SSH-Verbindungen zu gehosteten virtuellen Computern durch Azure Bastion.

- Die Anforderungen für Azure Bastion, damit Sie die Relevanz für Ihre Organisation bewerten können.

Azure Bastion-Architektur

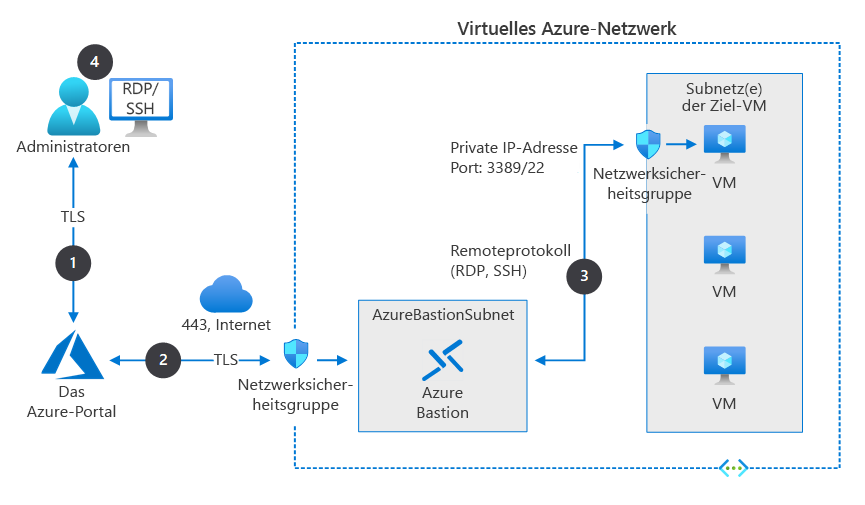

Das folgende Diagramm zeigt die Architektur einer typischen Azure Bastion-Bereitstellung und beschreibt den End-to-End-Verbindungsprozess. In diesem Diagramm:

- Azure Bastion ist in einem virtuellen Netzwerk bereitgestellt, das mehrere virtuelle Azure-Computer enthält.

- Netzwerksicherheitsgruppen (NSGs) schützen die Subnetze im virtuellen Netzwerk.

- Die NSG, die das Subnetz mit den virtuellen Computern schützt, erlaubt RDP- und SSH-Datenverkehr aus dem Azure Bastion-Subnetz.

- Azure Bastion unterstützt Kommunikation nur über TCP-Port 443 über das Azure-Portal oder über native Clients (nicht dargestellt).

Hinweis

Die geschützten virtuellen Computer und der Azure Bastion-Host befinden sich zwar in unterschiedlichen Subnetzen, sind aber mit dem gleichen virtuellen Netzwerk verbunden.

Der typische Verbindungsprozess in Azure Bastion stellt sich wie folgt dar:

- Ein Administrator stellt mithilfe eines HTML5-Browsers eine durch TLS geschützte Verbindung zum Azure-Portal her. Der Administrator wählt den virtuellen Computer aus, zu dem eine Verbindung hergestellt werden soll.

- Im Portal wird über eine sichere Verbindung und eine Netzwerksicherheitsgruppe, die das virtuelle Netzwerk (das den virtuellen Zielcomputer hostet) schützt, eine Verbindung zu Azure Bastion hergestellt.

- Azure Bastion stellt eine Verbindung zum virtuellen Zielcomputer her.

- Die RDP- oder SSH-Sitzung wird im Browser in der Verwaltungskonsole geöffnet. Azure Bastion streamt die Sitzungsinformationen über benutzerdefinierte Pakete. Diese Pakete sind durch TLS geschützt.

Durch die Verwendung von Azure Bastion umgehen Sie die Notwendigkeit, RDP/SSH direkt über eine öffentliche IP-Adresse für das Internet verfügbar zu machen. Stattdessen stellen Sie mit SSL (Secure Sockets Layer) eine sichere Verbindung zu Azure Bastion her, und Azure Bastion wiederum stellt mithilfe einer privaten IP-Adresse die Verbindung zu den virtuellen Zielcomputern her.

Nutzungsanforderungen

Administratoren, die über Azure Bastion eine Verbindung zu IaaS-VMs in Azure herstellen möchten, benötigen für folgende Ressourcen die Leserolle:

- Virtueller Zielcomputer.

- Netzwerkschnittstelle mit privater IP-Adresse auf dem virtuellen Zielcomputer.

- Azure Bastion-Ressource.

Die Bereitstellung von Azure Bastion erfolgt in einem virtuellen Netzwerk bzw. Peeringnetzwerk in einem eigenen Subnetz.

Tipp

Der Name des Subnetzes muss AzureBastionSubnet lauten.

Da Azure Bastion durch die NSG des virtuellen Netzwerks geschützt ist, muss die NSG den folgenden Datenverkehrsfluss unterstützen:

- Eingehend:

- RDP- und SSH-Verbindungen aus dem Azure Bastion-Subnetz zum Zielsubnetz des virtuellen Computers

- Zugriff aus dem Internet über TCP-Port 443 auf die öffentliche IP-Adresse von Azure Bastion

- TCP-Zugriff von Azure Gateway Manager über Port 443 oder 4443

- Ausgehend:

- TCP-Zugriff von der Azure-Plattform über Port 443 zur Unterstützung der Diagnoseprotokollierung

Hinweis

Der Azure-Gateway-Manager verwaltet Portalverbindungen mit dem Azure Bastion-Dienst.