Übung: Untersuchen eines Incidents

Als Contoso-Sicherheitsfachkraft müssen Sie die Löschungen von virtuellen Computern (VMs) aus dem Azure-Abonnement von Contoso analysieren und benachrichtigt werden, wenn in Zukunft eine ähnliche Aktivität auftritt. Sie beschließen, eine Analyseregel so zu implementieren, dass ein Incident erstellt wird, sobald jemand eine vorhandene VM löscht. Anschließend können Sie den Incident untersuchen, um die Incidentdetails zu ermitteln, und dann den Incident schließen.

In dieser Übung erstellen Sie eine Microsoft Sentinel-Analyseregel, um zu erkennen, wann ein virtueller Computer gelöscht wird. Anschließend löschen Sie den virtuellen Computer, den Sie zu Beginn dieses Moduls erstellt haben, und untersuchen und beheben den Incident, den die Regel erstellt hat.

Stellen Sie zum Abschließen dieser Übung sicher, dass Sie die Einrichtungsübung am Anfang des Moduls abgeschlossen haben und dass der Azure-Aktivitätsconnector nun den Status Verbunden anzeigt.

Erstellen einer Analyseregel im Assistenten

Erstellen Sie eine Analyseregel, die einen Incident erstellt, wenn eine VM im Azure-Abonnement von Contoso gelöscht wird.

- Suchen Sie im Azure-Portal nach Microsoft Sentinel, wählen Sie diese Option aus, und wählen Sie dann den zuvor erstellten Microsoft Sentinel-Arbeitsbereich aus.

- Wählen Sie auf Ihrer Microsoft Sentinel-Seite im linken Menü unter Konfiguration die Option Analyse aus.

- Wählen Sie auf der Seite Analyse die Option Erstellen>Geplante Abfrageregel aus.

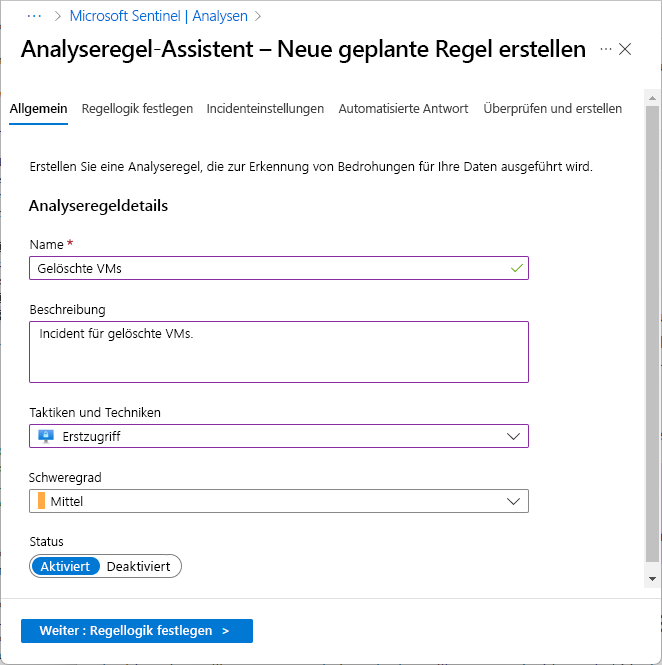

Registerkarte „Allgemein“

Geben Sie auf der Registerkarte Allgemein des Assistenten die folgenden Informationen an.

- Name: Geben Sie Gelöschte VMs ein.

- Beschreibung: Fügen Sie eine Beschreibung ein, damit andere Benutzer*innen verstehen können, was die Regel bewirkt.

- Taktiken und Techniken: Wählen Sie Erster Zugriff aus.

- Schweregrad: Wählen Sie Mittel aus.

- Status: Wählen Sie Aktiviert aus.

Klicken Sie auf Weiter: Regellogik festlegen.

Registerkarte „Regellogik festlegen“

Geben Sie auf der Registerkarte Regellogik festlegen im Abschnitt Regelabfrage die folgende Abfrage ein:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressScrollen Sie nach unten, um die folgenden Konfigurationsoptionen anzuzeigen oder festzulegen:

- Erweitern Sie den Abschnitt Entitätszuordnung, um die Entitäten zu definieren, die als Teil der Abfrageregel zurückgegeben werden und die Sie für eine detaillierte Analyse verwenden können. Verwenden Sie in dieser Übung die Standardwerte.

- Konfigurieren Sie im Abschnitt Abfrageplanung, wie oft die Abfrage ausgeführt und wie weit zurück im Verlauf gesucht werden soll. Legen Sie Abfrage ausführen alle: auf 5 Minuten fest.

- Im Abschnitt Warnungsschwellenwert können Sie die Anzahl positiver Ergebnisse angeben, die für die Regel zurückgegeben werden kann, ehe eine Warnung generiert wird. Verwenden Sie den Standardwert Ist größer als 0.

- Übernehmen Sie im Abschnitt Ereignisgruppierung die Standardoption Alle Ereignisse in einer einzelnen Warnung gruppieren.

- Behalten Sie im Abschnitt Unterdrückung für Beenden der Ausführung der Abfrage nach dem Generieren der Warnung den Standardwert Aus bei.

- Klicken Sie im Abschnitt Ergebnissimulation auf die Option Mit aktuellen Daten testen, und beobachten Sie die Ergebnisse.

Klicken Sie auf Weiter: Incidenteinstellungen.

Registerkarte „Incidenteinstellungen“

- Vergewissern Sie sich auf der Registerkarte Incidenteinstellung, dass Incidents aus Warnungen erstellen, die von dieser Analyseregel ausgelöst werden auf Aktiviert festgelegt ist.

- Wählen Sie im Abschnitt Warnungsgruppierung die Option Aktiviert aus, um verwandte Warnungen in Incidents zu gruppieren. Stellen Sie sicher, dass Gruppieren von Warnungen in einem einzigen Incident, wenn alle Entitäten übereinstimmen (empfohlen) ausgewählt ist.

- Stellen Sie sicher, dass Geschlossene übereinstimmende Incidents erneut öffnen auf Deaktiviert festgelegt ist.

- Wählen Sie Weiter: Automatisierte Antwort aus.

Überprüfen und erstellen

- Klicken Sie auf Weiter: Review (Weiter: Überprüfen).

- Wählen Sie auf der Registerkarte Überprüfen und erstellen die Option Erstellen aus, wenn die Überprüfung erfolgreich war.

Löschen einer VM

Um die Regelerkennung und die Erstellung von Incidents zu testen, löschen Sie den virtuellen Computer, den Sie während des Setups erstellt haben.

- Suchen Sie im Azure-Portal nach Virtuelle Computer, und klicken Sie darauf.

- Aktivieren Sie auf der Seite Virtuelle Computer das Kontrollkästchen neben simple-vm, und klicken Sie dann auf der Symbolleiste auf Löschen.

- Geben Sie im Bereich Ressourcen löschen im Feld Zur Bestätigung des Löschvorgangs „delete“ eingebendelete ein, und wählen Sie dann Löschen aus.

- Wählen Sie nochmals Delete aus.

Warten Sie einige Minuten, bevor Sie den nächsten Schritt ausführen.

Untersuchen des Incidents

In diesem Schritt untersuchen Sie den Incident, den Microsoft Sentinel beim Löschen des virtuellen Computers erstellt hat. Es kann bis zu 30 Minuten dauern, bis der Incident in Microsoft Sentinel angezeigt wird.

- Suchen Sie im Azure-Portal nach Microsoft Sentinel, wählen Sie diese Option aus, und wählen Sie dann Ihren Microsoft Sentinel-Arbeitsbereich aus.

- Wählen Sie auf Ihrer Microsoft Sentinel-Seite im linken Navigationsbereich unter Bedrohungsmanagement die Option Incidents aus.

- Wählen Sie auf der Seite Incidents den Incident mit dem Titel Gelöschte VMs aus.

- In der Detailansicht Gelöschte VMs auf der rechten Seite sehen Sie die Details des Incidents, einschließlich Besitzer, Status und Schweregrad. Wenden Sie die folgenden Updates an:

- Wählen Sie Besitzer>Mir zuweisen>Anwenden aus.

- Wählen Sie Status>Aktiv>Anwenden aus.

- Wählen Sie Alle Informationen anzeigen aus.

- Beachten Sie im linken Bereich der Seite Incident die Summen für Ereignisse, Warnungen und Lesezeichen im Abschnitt Beweise.

- Klicken Sie unten auf der Seite auf Untersuchen.

- Wählen Sie auf der Seite Untersuchung die folgenden Elemente im Untersuchungsdiagramm aus:

- Das Incidentelement Gelöschte VMs in der Mitte der Seite zeigt die Details des Incidents an.

- Die Benutzerentität, die Ihr Benutzerkonto darstellt und angibt, dass Sie den virtuellen Computer gelöscht haben.

- Wählen Sie oben auf der Seite Untersuchen die Option Status>Geschlossen aus.

- Wählen Sie im Dropdownmenü Klassifizierung auswählen die Option Unschädlich positiv – verdächtig, aber erwartet aus.

- Geben Sie in das Feld KommentarTest der Schritte zum Erstellen und Auflösen von Incidents, und klicken Sie dann auf Anwenden.

- Wählen Sie die Schließen-Symbole aus, um die Seiten Untersuchen und Incident zu schließen.

- Beachten Sie, dass auf der Seite Incidents für Offene Incidents und Aktive Incidents nun jeweils der Wert 0 (null) angezeigt wird.

Sie haben erfolgreich eine Microsoft Sentinel-Analyseregel erstellt, einen virtuellen Computer gelöscht, um einen Incident zu erstellen, und den von der Regel erstellten Incident untersucht und geschlossen.

Bereinigen von Ressourcen

Um Kosten zu vermeiden, sollten Sie die Azure-Ressourcen löschen, die Sie in diesem Modul erstellt haben, wenn Sie sie nicht mehr benötigen. Führen Sie die folgenden Schritte aus, um die Ressourcen zu löschen:

- Suchen Sie im Azure-Portal nach Ressourcengruppen.

- Wählen Sie auf der Seite Ressourcengruppen die Option azure-sentinel-rg aus.

- Wählen Sie auf der Seite azure-sentinel-rg die Option Ressourcengruppe löschen in der oberen Menüleiste aus.

- Geben Sie auf der Seite Ressourcengruppe löschen unter Ressourcengruppennamen eingeben, um den Löschvorgang zu bestätigenazure-sentinel-rg ein.

- Wählen Sie Löschen und dann erneut Löschen aus.