Prüfen Sie die Anforderungen zur Erstellung einer Vertraulichkeitsbezeichnung

Wenn ein Unternehmen bereit ist, seine Daten durch die Verwendung von Vertraulichkeitsbezeichnungen zu schützen, muss es die folgenden grundlegenden Schritte ausführen, um Bezeichnungen zu erstellen und zu veröffentlichen:

- Erstellen Sie Vertraulichkeitsbezeichnungen. Erstellen und benennen Sie Ihre Vertraulichkeitsbezeichnungen gemäß der Klassifizierungstaxonomie Ihrer Organisation für unterschiedliche Vertraulichkeitsstufen von Inhalten. Verwenden Sie allgemeine Namen oder Ausdrücke, die für Ihre Benutzer leicht verständlich sind. In der nächsten Lektion wird untersucht, wie ein Datenklassifizierungsrahmen erstellt wird, um eine Taxonomie zu erstellen, die den Anforderungen Ihres Unternehmens entspricht. Wenn Ihr Unternehmen über keine etablierte Taxonomie verfügt, sollten Sie mit einfachen Bezeichnungen wie Persönlich, Öffentlich, Allgemein, Vertraulich und Streng Vertraulich beginnen. Danach können Sie Unterbezeichnungen verwenden, um ähnliche Bezeichnungen nach Kategorien zu gruppieren. Verwenden Sie bei der Erstellung einer Bezeichnung den QuickInfo-Text, um den Benutzer*innen die Auswahl der richtigen Bezeichnung zu erleichtern.

- Definieren Sie, was jede Vertraulichkeitsbezeichnung kann. Konfigurieren Sie die Schutzeinstellungen, die mit den einzelnen Bezeichnungen verknüpft werden sollen. Sie möchten beispielsweise, dass für weniger vertrauliche Inhalte (wie z. B. „Allgemein“) nur eine Kopf- oder Fußzeile verwendet wird. Umgekehrt möchten Sie vielleicht, dass Ihre vertraulicheren Inhalte (z. B. eine Bezeichnung mit der Aufschrift „Streng vertraulich“) mit einem Wasserzeichen und einer Verschlüsselung versehen werden.

- Veröffentlichen Sie die Vertraulichkeitsbezeichnungen. Nachdem Sie Ihre Vertraulichkeitsbezeichnungen konfiguriert haben, veröffentlichen Sie sie mit Hilfe einer Bezeichnungsrichtlinie. Legen Sie fest, welche Benutzer und Gruppen die Bezeichnungen haben sollen und welche Richtlinieneinstellungen verwendet werden. Eine einzelne Bezeichnung kann wiederverwendet werden – Sie definieren eine Bezeichnung nur einmal und können sie anschließend in mehrere Bezeichnungsrichtlinien einfügen, die unterschiedlichen Benutzern zugewiesen sind. So können Sie beispielsweise Ihre Vertraulichkeitsbezeichnungen steuern, indem Sie nur einigen wenigen Benutzer*innen eine Bezeichnungsrichtlinie zuweisen. Wenn Sie dann bereit sind, die Bezeichnungen für Ihre gesamte Organisation bereitzustellen, können Sie eine neue Bezeichnungsrichtlinie für Ihre Bezeichnungen erstellen und dieses Mal alle Benutzer angeben.

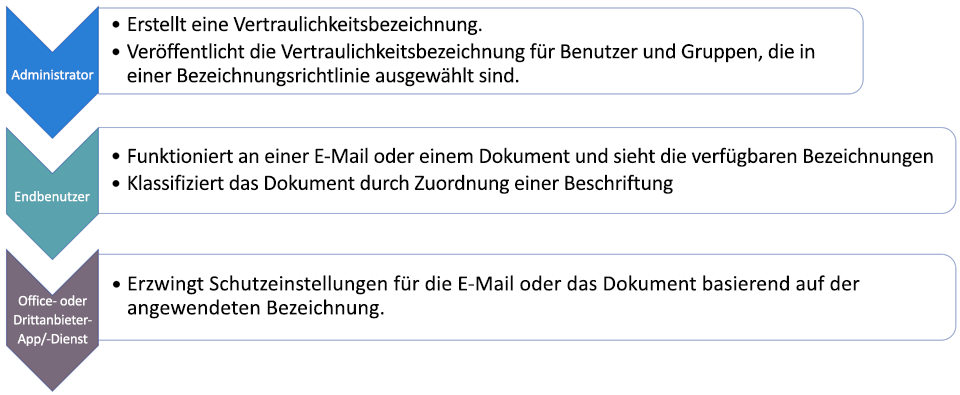

Das folgende Diagramm zeigt den grundlegenden Ablauf für die Bereitstellung und Anwendung von Vertraulichkeitsbezeichnungen. Die drei zuvor beschriebenen Schritte umfassen die erste Aufgabe in diesem Arbeitsablaufdiagramm. Diese Aufgabe konzentriert sich auf die administrativen Schritte, die zum Erstellen und Veröffentlichen von Vertraulichkeitsbezeichnungen erforderlich sind.

Abonnement- und Lizenzierungsanforderungen für Vertraulichkeitsbezeichnungen

Viele verschiedene Abonnements unterstützen Vertraulichkeitsbezeichnungen. Die Lizenzanforderungen für Benutzer*innen hängen von den von Ihnen verwendeten Funktionen ab.

Die Optionen für die Lizenzierung Ihrer Benutzer zur Nutzung der Microsoft Purview-Features finden Sie im Microsoft 365-Lizenzierungsleitfaden für Sicherheit und Compliance. Informationen zu Vertraulichkeitsbezeichnungen finden Sie im Abschnitt Informationsschutz und im zugehörigen PDF- oder Excel-Download.

Für das Erstellen und Verwalten von Vertraulichkeitsbezeichnungen erforderliche Berechtigungen

Mitglieder des Compliance-Teams eines Unternehmens, die Vertraulichkeitsbezeichnungen erstellen, benötigen Berechtigungen für das Microsoft Purview-Complianceportal.

Standardmäßig haben globale Administrator*innen Zugriff auf das Microsoft Purview-Complianceportal. Im Gegenzug können sie Compliance-Beauftragten und anderen Personen Zugriff gewähren, ohne ihnen alle Berechtigungen eines Mandanten-Administrators zu geben. Für diesen delegierten eingeschränkten Admin-Zugriff fügen Sie Benutzer*innen zu einer der folgenden Rollengruppen hinzu:

- Informationsschutz

- Information Protection-Administratoren

- Information Protection-Analysten

- Information Protection-Ermittler

- Information Protection-Leser

Anstatt die Standardrollen zu verwenden, können Sie eine neue Rollengruppe erstellen und dieser Gruppe entweder die Rollen „Vertraulichkeitsbezeichnungsadministrator“ oder „Organisationskonfiguration“ hinzufügen. Verwenden Sie für eine schreibgeschützte Rolle den Vertraulichkeitsbezeichnungen-Leser. Eine weitere Möglichkeit besteht darin, Benutzer*innen der Rollengruppe „Compliance Datenadministrator“, „Complianceadministrator“ oder „Sicherheitsadministrator“ hinzuzufügen.

Das System erfordert diese Berechtigungen für Benutzer*innen, die Vertraulichkeitsbezeichnungen und ihre Bezeichnungsrichtlinien erstellen und konfigurieren möchten. Die Benutzer*innen benötigen diese Berechtigungen nicht, um die Bezeichnungen in Anwendungen oder Diensten anzuwenden.

Wissenscheck

Wählen Sie für jede der folgenden Fragen die beste Antwort aus.