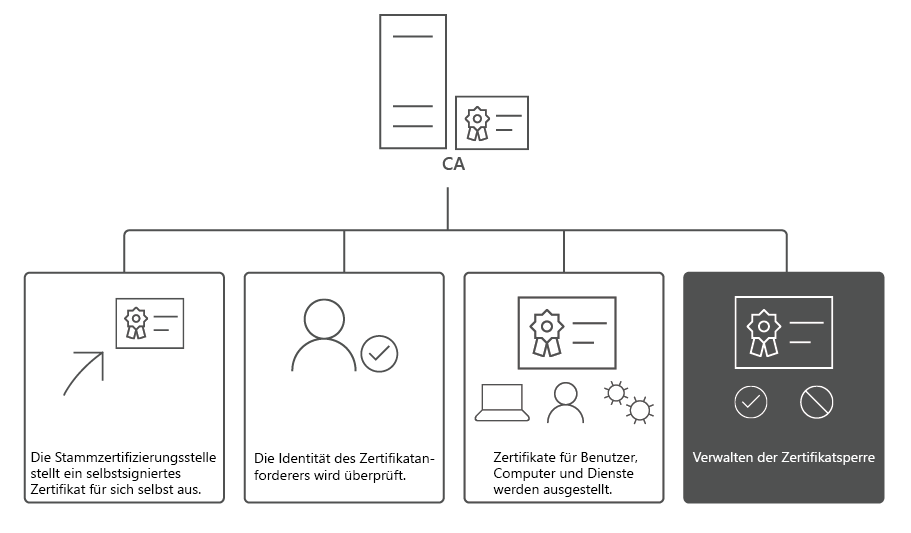

Verwalten der Zertifikatsperre

Bei der Verwaltung eines Zertifikatlebenszyklus müssen Sie nicht nur die Ausstellung steuern, sondern auch die Verwendung nachverfolgen und ggf. eine Sperre erzwingen. Dies ist wichtig, um eine potenzielle Kompromittierung der zertifikatbasierten Sicherheit zu vermeiden und zu beheben.

Was ist eine Zertifikatsperre?

Eine Sperre ist der Prozess, bei dem Sie die Gültigkeit eines oder mehrerer Zertifikate deaktivieren. Wenn Sie den Sperrprozess initiieren, veröffentlichen Sie in der entsprechenden Zertifikatsperrliste einen Zertifikatfingerabdruck. Dieser weist darauf hin, dass ein bestimmtes Zertifikat nicht mehr gültig ist.

Wichtig

Jedes Zertifikat verfügt über eine eigene Gültigkeitsdauer, nach der es als nicht mehr gültig betrachtet wird. Mit einer Sperre können Sie das Zertifikat vor Ablauf der Gültigkeitsdauer ungültig machen, z. B. um eine Kompromittierung des Zertifikats zu beheben.

Der Sperrprozess umfasst in der Regel die folgende Abfolge von Schritten:

- Sperren eines Zertifikats und Angeben des Grunds sowie des Zieldatums und der Uhrzeit. Sie können diese Aufgabe über die Zertifizierungsstellenkonsole ausführen.

- Veröffentlichen einer Zertifikatsperrliste Sie haben die Möglichkeit, die Veröffentlichung über die Zertifizierungsstellenkonsole zu initiieren oder die automatische Veröffentlichung in regelmäßigen Abständen zu planen. Sie können Zertifikatsperrlisten in AD DS, in einem freigegebenen Ordner oder auf einer Website veröffentlichen.

- Wenn Betriebssysteme, Anwendungen oder Dienste mithilfe eines Zertifikats eine sichere Aktion initiieren, erfolgt eine automatische Überprüfung des Sperrstatus dieses Zertifikats. Dazu werden die ausstellende Zertifizierungsstelle und der entsprechende CDP-Speicherort abgefragt. Anhand dieses Vorgangs wird bestimmt, ob das Zertifikat gesperrt wird.

Wichtig

Ob die automatische Überprüfung eines Zertifikatsperrstatus unterstützt wird, hängt von der Art und Weise ab, wie das Betriebssystem, die Anwendung oder der Dienst implementiert wurde. Die meisten modernen kommerziellen Softwareanwendungen unterstützen diese Funktionalität.

Windows-Betriebssysteme beinhalten CryptoAPI, eine API, die bei Zertifikaten für die Sperr- und Statusüberprüfungsprozesse zuständig ist. Der Zertifikatsüberprüfungsprozess der CryptoAPI besteht aus folgenden Phasen:

- Zertifikatsermittlung. Bei der Zertifikatsermittlung werden Zertifizierungsstellenzertifikate, AIA-Informationen in ausgestellten Zertifikaten und Einzelheiten des Zertifikatregistrierungsprozesses erfasst.

- Pfadüberprüfung. Bei der Pfadüberprüfung wird das Zertifikat entlang der Zertifizierungsstellenkette bzw. des Pfads überprüft, bis das Zertifikat der Stammzertifizierungsstelle erreicht ist.

- Sperrüberprüfung. Jedes Zertifikat in der Zertifikatskette wird überprüft, um sicherzustellen, dass kein Zertifikat gesperrt ist.

- Netzwerkabruf und Cache. Der Netzwerkabruf erfolgt mithilfe von OCSP. CryptoAPI ist dafür verantwortlich, zuerst den lokalen Cache auf Sperrinformationen zu überprüfen und, wenn kein Treffer vorhanden ist, mithilfe von OCSP (das auf der vom ausgestellten Zertifikat bereitstellten URL basiert) einen Netzwerkaufruf auszuführen.

Was ist ein Online-Responder-Dienst?

Ein Online-Responder-Dienst bietet eine sehr effiziente Möglichkeit, den Sperrstatus von Zertifikaten zu überprüfen. Der Online-Responder-Dienst nutzt OCSP, um den Sperrstatus eines Zertifikats zu bestimmen. OCSP übermittelt Zertifikatstatusanforderungen mithilfe von HTTP.

Clients greifen auf Zertifikatsperrlisten zu, um den Sperrstatus eines Zertifikats zu bestimmen. Zertifikatsperrlisten können sehr groß sein, und Clients benötigen möglicherweise sehr viel Zeit zum Durchsuchen der Liste. Ein Online-Responder-Dienst kann diese Zertifikatsperrlisten dynamisch für die Clients durchsuchen und eine Antwort mit dem Status des angeforderten Zertifikats bereitstellen. Sie können mit einem einzelnen Online-Responder Sperrstatusinformationen für Zertifikate ermitteln, die von einer oder mehreren Zertifizierungsstellen ausgestellt wurden. Sie können aber auch mehrere Online-Responder implementieren, um Sperrabfragen bei der Zertifizierungsstelle zu verteilen.

Sie müssen die Zertifizierungsstellen so konfigurieren, dass die URL des Online-Responders in der AIA-Erweiterung der ausgestellten Zertifikate enthalten ist. Der OCSP-Client überprüft anhand dieser URL den Zertifikatstatus. Sie müssen auch die Zertifikatvorlage „OCSP-Antwortsignatur“ ausstellen, damit Online-Responder dieses Zertifikat registrieren können.

Demo

Im folgenden Video erhalten werden folgende Aufgaben veranschaulicht:

- Konfigurieren der CRL-Veröffentlichung

- Konfigurieren des CDP-Speicherorts

Der Vorgang besteht aus folgenden Hauptschritten:

- Erstellen einer AD DS-Umgebung Erstellen einer AD DS-Gesamtstruktur mit einer Domäne

- Bereitstellen einer Unternehmens-Stammzertifizierungsstelle

- Konfigurieren der CRL-Veröffentlichung Konfigurieren der Veröffentlichung der Zertifikatsperrliste mithilfe der Zertifizierungsstellenkonsole

- Konfigurieren des CDP-Speicherorts Konfigurieren des CDP-Speicherorts mithilfe der Zertifizierungsstellenkonsole