Konfigurieren und Verwalten von Microsoft Entra-Rollen

Microsoft Entra ID ist der cloudbasierte Identitäts- und Zugriffsverwaltungsdienst von Microsoft, mit dem sich Ihre Mitarbeiter*innen anmelden und auf die folgenden Ressourcen zugreifen können:

- Externe Ressourcen wie Microsoft 365, das Azure-Portal und Tausende andere SaaS-Anwendungen.

- Interne Ressourcen (beispielsweise Apps im Netzwerk/Intranet Ihres Unternehmens oder selbst entwickelte Cloud-Apps Ihrer Organisation)

Wer verwendet Microsoft Entra ID?

Microsoft Entra ID ist für Folgendes vorgesehen:

- IT-Administrator*innen – Als IT-Administrator*in können Sie mit Microsoft Entra ID den Zugriff auf Ihre Apps und App-Ressourcen steuern, um die Anforderungen Ihres Unternehmens zu erfüllen. Beispielsweise können Sie mithilfe von Microsoft Entra ID für den Zugriff auf wichtige Organisationsressourcen die Multi-Faktor-Authentifizierung als erforderlich festlegen. Darüber hinaus können Sie mit Microsoft Entra ID die Benutzerbereitstellung zwischen Ihrer vorhandenen Windows Server AD-Instanz und Ihren Cloud-Apps (einschließlich Microsoft 365) automatisieren. Microsoft Entra ID bietet außerdem leistungsfähige Tools zum automatischen Schutz von Benutzeridentitäten und Anmeldeinformationen, um Ihre Anforderungen in puncto Zugriffssteuerung zu erfüllen.

- App-Entwickler*innen – Dank eines standardbasierten Ansatzes können Sie als App-Entwickler*in Ihre App mithilfe von Microsoft Entra ID mit einmaligem Anmelden (Single Sign-On, SSO) ausstatten und es Benutzer*innen so ermöglichen, ihre bereits vorhandenen Anmeldeinformationen zu verwenden. Microsoft Entra ID stellt außerdem APIs bereit, die Sie bei der Entwicklung personalisierter App-Umgebungen unter Verwendung vorhandener Organisationsdaten unterstützen.

- Abonnent*innen von Microsoft 365, Office 365, Azure oder Dynamics CRM Online – Als Abonnent*in verwenden Sie bereits Microsoft Entra ID. Jeder Microsoft 365-, Office 365-, Azure- und Dynamics CRM Online-Mandant ist automatisch ein Microsoft Entra-Mandant. Sie können sofort mit der Verwaltung des Zugriffs auf Ihre integrierten Cloud-Apps beginnen.

Wenn ein*e Benutzer*in in Microsoft Entra ID die Berechtigung zum Verwalten von Microsoft Entra-Ressourcen benötigt, müssen Sie ihn oder sie einer Rolle zuweisen, die die erforderlichen Berechtigungen bereitstellt.

Wenn Sie Azure noch nicht kennen, ist es vielleicht etwas schwierig, die verschiedenen Rollen in Azure zu verstehen. Im nächsten Abschnitt werden die folgenden Rollen erläutert und Sie erhalten zusätzliche Informationen zu Azure-Rollen und Microsoft Entra-Rollen:

- Administrator für klassisches Abonnement

- Azure-Rollen

- Microsoft Entra-Rollen

Microsoft Entra-Rollen

Microsoft Entra-Rollen werden verwendet, um Microsoft Entra-Ressourcen in einem Verzeichnis zu verwalten. Hierbei sind Aktionen wie das Erstellen oder Bearbeiten von Benutzern sind die gängigsten Aufgaben. Häufig müssen Sie aber auch anderen Personen Administratorrollen zuweisen, Benutzerkennwörter zurücksetzen, Benutzerlizenzen verwalten und Domänen verwalten. In der folgenden Tabelle werden einige der wichtigeren Microsoft Entra-Rollen beschrieben.

| Microsoft Entra-Rolle | Berechtigungen | Hinweise |

|---|---|---|

| Globaler Administrator | Verwalten des Zugriffs auf alle verwaltungstechnischen Features in Microsoft Entra ID und Dienste, die mit Microsoft Entra ID verbunden sind | Die Person, die sich für den Microsoft Entra-Mandanten registriert, wird automatisch ein*e globale*r Administrator*in. |

| Zuweisen von Administratorrollen für andere Personen | ||

| Zurücksetzen des Kennworts für alle Benutzer und alle anderen Administratoren | ||

| Benutzeradministrator | Erstellen und Verwalten aller Aspekte von Benutzern und Gruppen | |

| Verwalten von Supporttickets | ||

| Überwachen der Dienstintegrität | ||

| Ändern von Kennwörtern für Benutzer, Helpdeskadministratoren und andere Benutzeradministratoren | ||

| Abrechnungsadministrator | Tätigen von Einkäufen | |

| Verwalten von Abonnements | ||

| Verwalten von Supporttickets | ||

| Überwachen der Dienstintegrität |

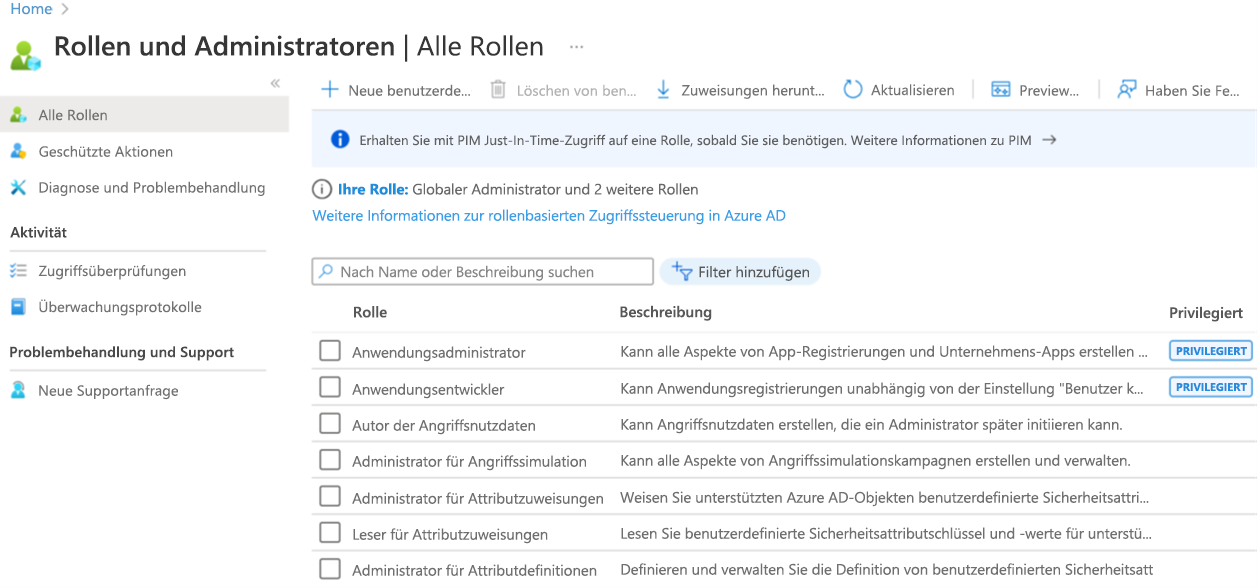

Im Azure-Portal können Sie auf dem Bildschirm Rollen und Administrator*innen die Liste mit den Microsoft Entra-Rollen anzeigen.

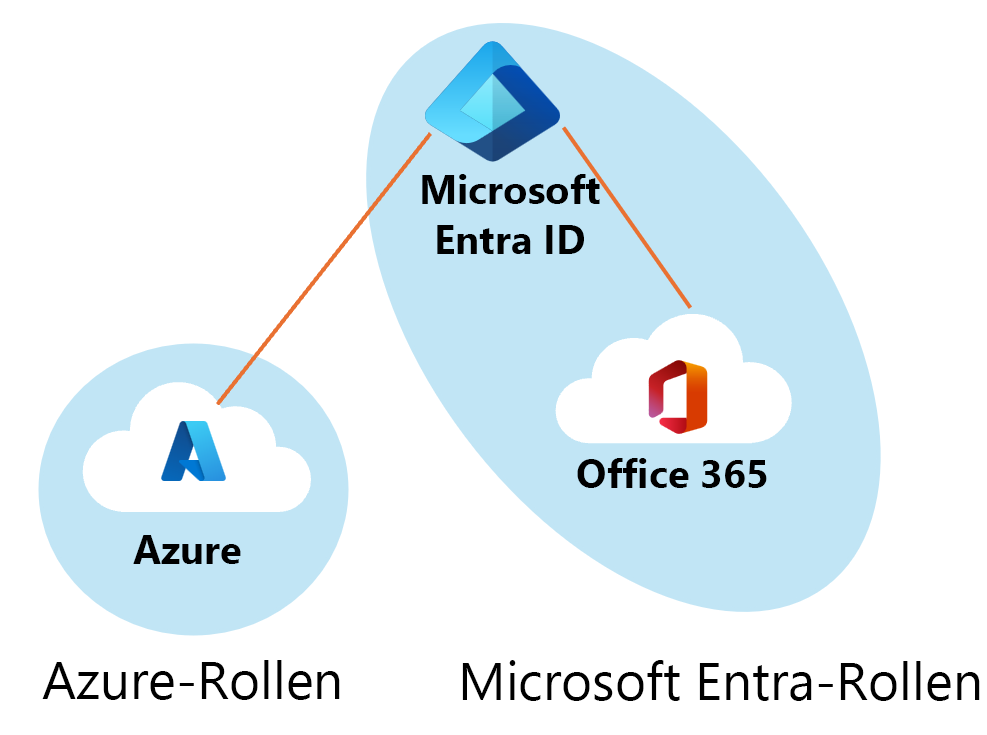

Unterschiede zwischen Azure-Rollen und Microsoft Entra-Rollen

Grob gesehen werden mit Azure-Rollen Berechtigungen zum Verwalten von Azure-Ressourcen gesteuert, während mit Microsoft Entra-Rollen Berechtigungen zum Verwalten von Microsoft Entra-Ressourcen gesteuert werden. Die folgende Tabelle enthält einen Vergleich einiger Unterschiede.

| Azure-Rollen | Microsoft Entra-Rollen |

|---|---|

| Verwalten des Zugriffs auf Azure-Ressourcen | Verwalten des Zugriffs auf Microsoft Entra-Ressourcen |

| Unterstützt benutzerdefinierte Rollen | Unterstützt benutzerdefinierte Rollen |

| Bereich kann auf mehreren Ebenen angegeben werden (Verwaltungsgruppe, Abonnement, Ressourcengruppe, Ressource) | Der Bereich bezieht sich auf Mandantenebene oder kann auf eine administrative Einheit angewendet werden. |

| Zugriff auf Rolleninformationen ist per Azure-Portal, Azure CLI, Azure PowerShell, Azure Resource Manager-Vorlagen, REST-API möglich | Rolleninformationen, die im Azure-Verwaltungsportal, im Microsoft 365 Admin Center, in Microsoft Graph und PowerShell verfügbar sind |

Überlappen sich Azure-Rollen und Microsoft Entra-Rollen?

Standardmäßig umfassen Azure-Rollen und Microsoft Entra-Rollen nicht Azure und Microsoft Entra ID. Aber wenn ein globaler Administrator den Zugriff erweitert, indem er im Azure-Portal den Switch Zugriffsverwaltung für Azure-Ressourcen auswählt, wird dem globalen Administrator die Rolle Benutzerzugriffsadministrator (eine Azure-Rolle) für alle Abonnements eines bestimmten Mandanten gewährt. Die Rolle „Benutzerzugriffsadministrator“ ermöglicht es dem Benutzer, anderen Benutzern Zugriff auf Azure-Ressourcen zu gewähren. Dieser Switch kann hilfreich sein, um wieder Zugriff auf das Abonnement zu erlangen.

Mehrere Microsoft Entra-Rollen umfassen Microsoft Entra ID und Microsoft 365, z. B. die Rollen „Globaler Administrator“ und „Benutzeradministrator“. Wenn Sie beispielsweise Mitglied der Rolle „Globaler Administrator“ sind, verfügen Sie über globale Administratorfunktionen in Microsoft Entra ID und Microsoft 365, z. B. Vornehmen von Änderungen an Microsoft Exchange und Microsoft SharePoint. Standardmäßig hat der globale Administrator aber keinen Zugriff auf Azure-Ressourcen.

Zuweisen von Rollen

Es gibt mehrere Möglichkeiten zum Zuweisen von Rollen innerhalb von Microsoft Entra ID. Sie müssen die Rollen auswählen, die Ihren Anforderungen am besten entsprechen. Die Benutzeroberfläche kann für jede Methode geringfügig unterscheiden, die Konfigurationsoptionen sind jedoch ähnlich. Die Methoden zum Zuweisen von Rollen sind folgende:

Zuweisen einer Rolle zu einem Benutzer oder einer Gruppe

- Microsoft Entra ID - Rollen und Verwaltung - Rolle auswählen - + Zuweisung hinzufügen

Zuweisen eines Benutzers oder einer Gruppe zu einer Rolle

- Microsoft Entra – Benutzer (oder „Gruppen“) öffnen – einen Benutzer (oder eine „Gruppe“) auswählen – Zugewiesene Rollen - + Zuweisung hinzufügen

Zuweisen einer Rolle zu einem breiten Spektrum, z. B. einem Abonnement, einer Ressourcengruppe oder einer Verwaltungsgruppe

- Zuweisung erfolgt über Zugriffssteuerung (IAM) auf jedem Einstellungsbildschirm

Zuweisen einer Rolle mithilfe von PowerShell oder der Microsoft Graph-API

Zuweisen einer Rolle mithilfe von Privileged Identity Management (PIM)

Sie können die beste Methode für Ihre Konfigurationsanforderungen verwenden, aber Sie müssen vorsichtig sein, da es keine integrierten Einschränkungen gibt. Sie könnten einer Gruppe mit Benutzern, die keinen Administratorzugriff benötigen, versehentlich eine Administratorrolle zuweisen. Zusätzliche Berechtigungen könnten dazu führen, dass ein Benutzer eine Lösung ändert, ohne sich der genauen Auswirkungen bewusst zu sein, oder sogar ein potenzielles Einfallstor für Angreifer darstellen. Die richtige Identity Governance ist der Schlüssel.

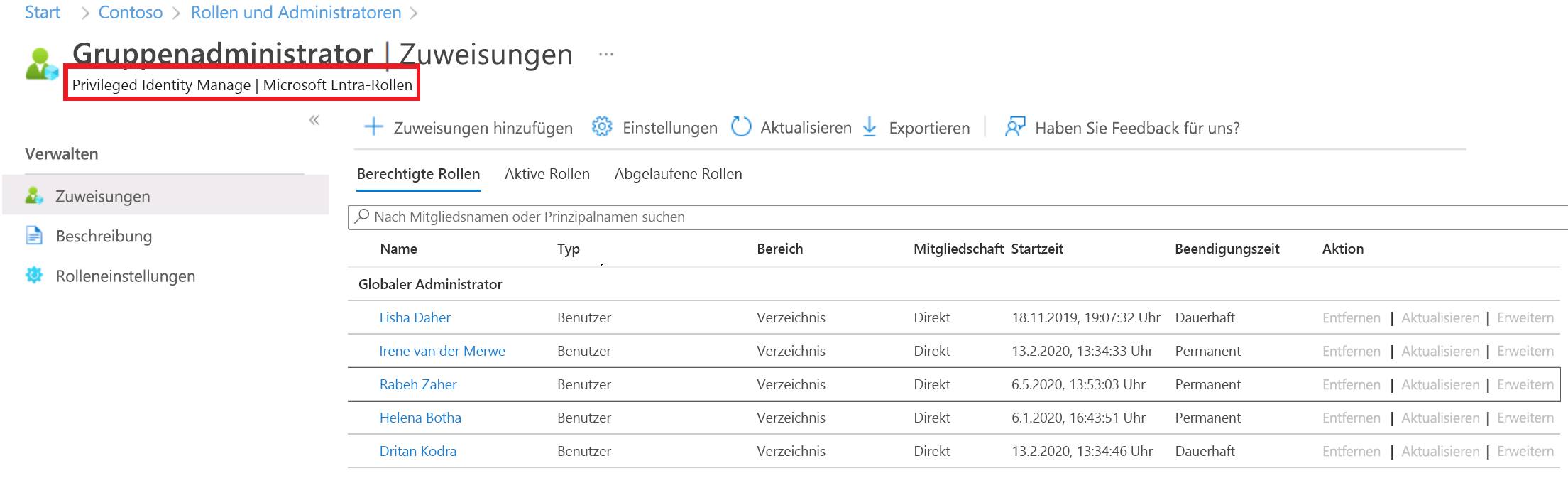

Beispiel: Verwenden von PIM zum Zuweisen einer Rolle

Eine gängige Methode zum Zuweisen von Microsoft Entra-Rollen zu einem oder einer Benutzer*in ist die Nutzung der Seite „Zugewiesene Rollen“ für diese*n Benutzer*in. Sie können auch die Benutzerberechtigung zur Just-In-Time-Erhöhung für eine Rolle mit Privileged Identity Management (PIM) konfigurieren.

Hinweis

Wenn Sie über einen Microsoft Entra ID Premium P2-Lizenzplan verfügen und PIM bereits nutzen, werden alle Rollenverwaltungsaufgaben in „Privileged Identity Management“ ausgeführt. Diese Funktion ist zurzeit auf das Zuweisen jeweils nur einer Rolle beschränkt. Sie können derzeit nicht mehrere Rollen auswählen und einem Benutzer gleichzeitig zuweisen.

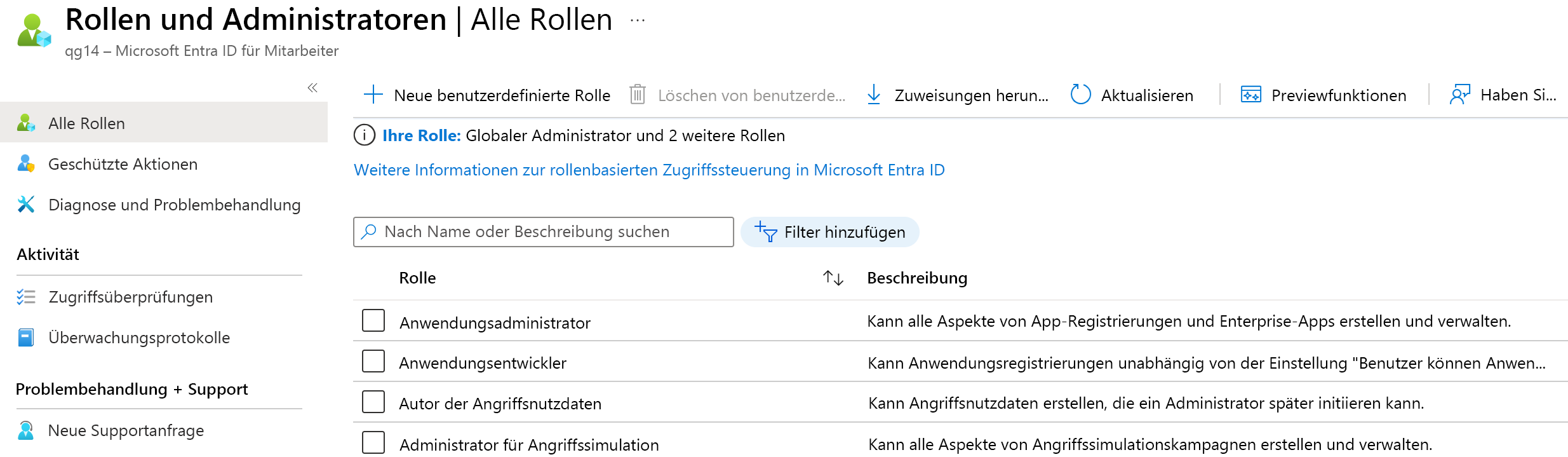

Erstellen und Zuweisen einer benutzerdefinierten Rolle in Microsoft Entra ID

In diesem Abschnitt wird beschrieben, wie Sie neue benutzerdefinierte Rollen in Microsoft Entra ID erstellen. Weitere Informationen zu den Grundlagen benutzerdefinierter Rollen finden Sie in der Übersicht über benutzerdefinierte Rollen. Die Rolle kann entweder für den Bereich der Verzeichnisebene oder nur für den Ressourcenbereich einer App-Registrierung zugewiesen werden.

Benutzerdefinierte Rollen können auf der Übersichtsseite für Microsoft Entra ID auf der Registerkarte Rollen und Administrator*innen erstellt werden.

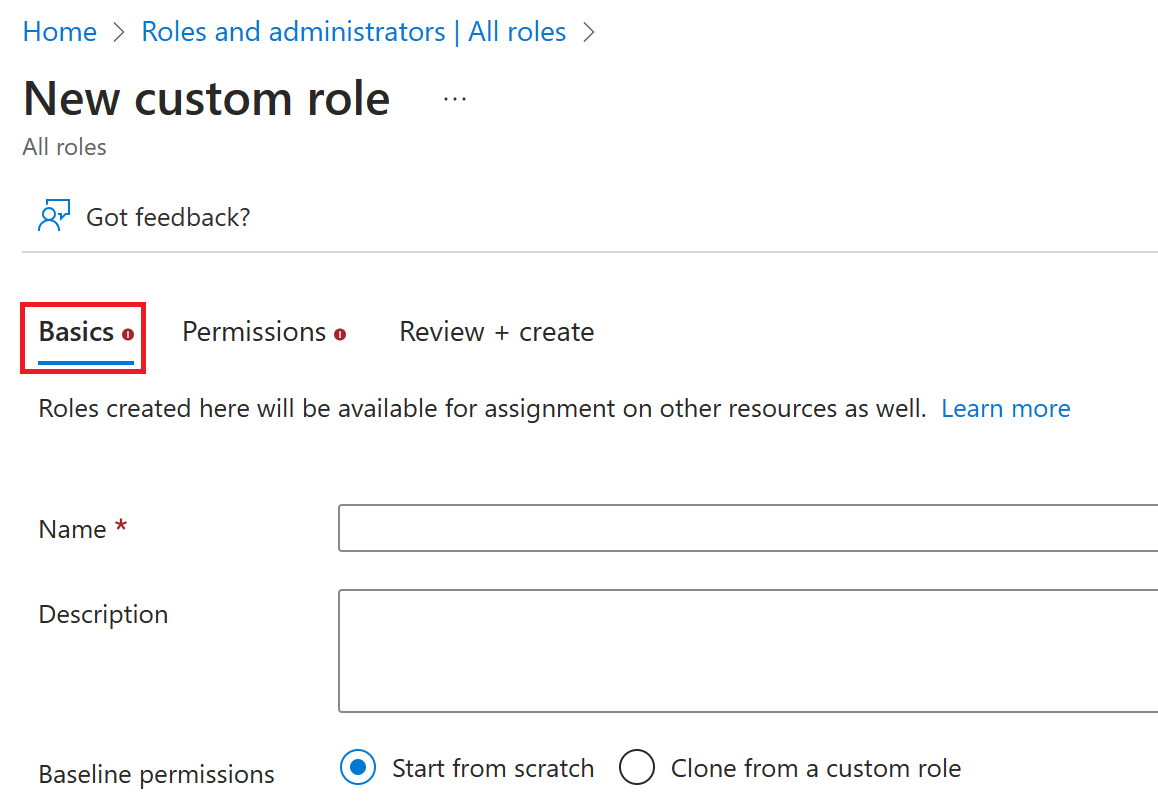

Wählen Sie Microsoft Entra ID - Rollen und Administrator*innen - Neue benutzerdefinierte Rolle aus.

Geben Sie auf der Registerkarte Grundlagen einen Namen und eine Beschreibung für die Rolle ein, und klicken Sie dann auf Weiter.

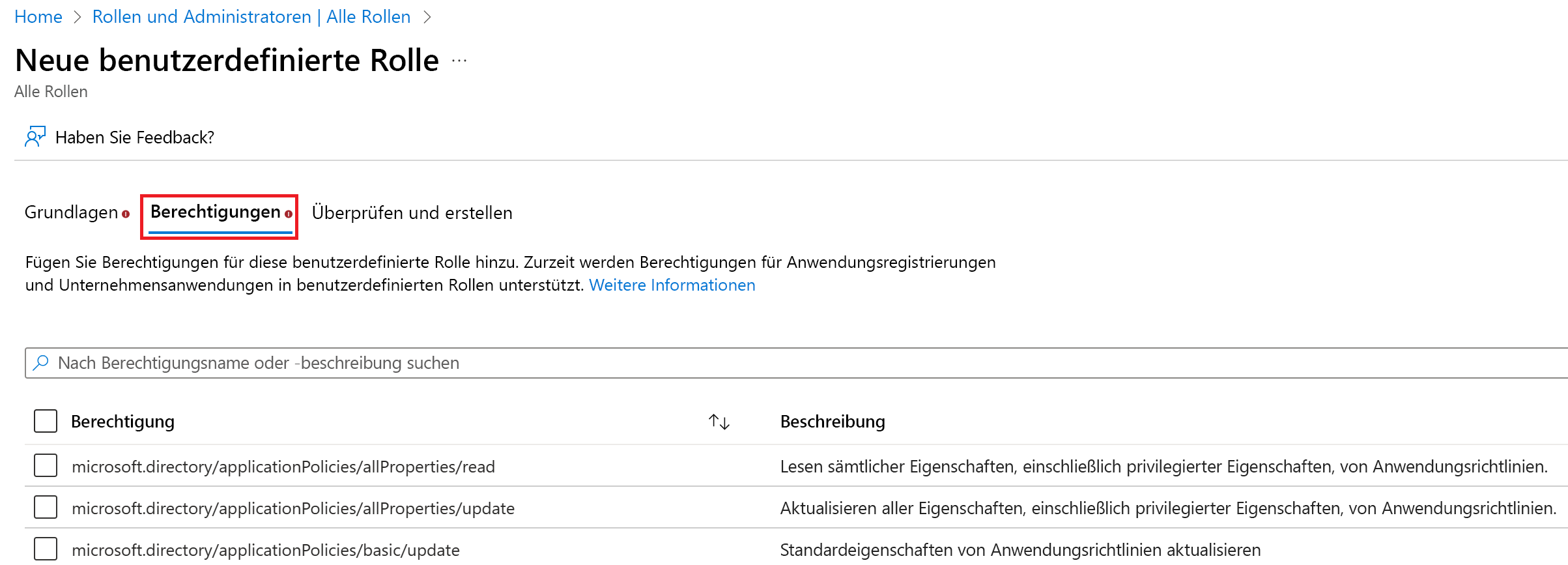

Wählen Sie auf der Registerkarte Berechtigungen die Berechtigungen aus, die zum Verwalten von grundlegenden Eigenschaften und Anmeldeinformationen für App-Registrierungen erforderlich sind.

Geben Sie zunächst „credentials“ in die Suchleiste ein, und wählen Sie die Berechtigung

microsoft.directory/applications/credentials/updateaus.

Geben Sie dann „basic“ in die Suchleiste ein, und wählen Sie die Berechtigung

microsoft.directory/applications/basic/updateund anschließend Weiter aus.Überprüfen Sie die Berechtigungen auf der Registerkarte Überprüfen + erstellen, und wählen Sie Erstellen aus.

Die benutzerdefinierte Rolle wird in der Liste der für die Zuweisung verfügbaren Rollen angezeigt.