Azure-Netzwerktopologien

Contoso verfügt über ein umfangreiches lokales Netzwerk, das die Basis für die Kommunikation zwischen in verschiedenen Rechenzentren und Filialen bereitgestellten Ressourcen bildet. Es ist wichtig, dass IT-Mitarbeiter Netzwerkkomponenten in Azure bereitstellen können, um die Kommunikation zwischen Azure-Ressourcen sowie zwischen Azure-Ressourcen und lokalen Ressourcen zu ermöglichen.

Als Lead System Engineer stellen Sie fest, dass Microsoft Azure-Netzwerke Konnektivität mit Ressourcen in Azure, zwischen Diensten in Azure und zwischen Azure und Ihrer lokalen Umgebung bieten. Ein weiterer Vorteil sind die vielen Azure-Netzwerkkomponenten, die Anwendungen bereitstellen, Sie beim Schutz Ihrer Anwendungen unterstützen und die Sicherheit Ihres Netzwerks verbessern können.

Was ist ein virtuelles Netzwerk?

Wenn Sie Computer in Ihrer lokalen Umgebung bereitstellen, verbinden Sie sie in der Regel mit einem Netzwerk, damit sie direkt miteinander kommunizieren können. Virtuelle Azure-Netzwerke (VNETs) erfüllen denselben grundlegenden Zweck.

Indem Sie eine VM demselben VNET wie andere VMs hinzufügen, ist zwischen diesen eine direkte IP-Konnektivität innerhalb desselben privaten IP-Adressraums möglich. Sie können auch verschiedene VNETs miteinander vernetzen. Darüber hinaus können VNETs in Azure auch mit lokalen Netzwerken verbunden werden, sodass Azure letztendlich eine Erweiterung des eigenen Rechenzentrums darstellt.

Ein Azure-VNET bildet eine logische Grenze, die durch einen privaten IP-Adressraum Ihrer Wahl definiert wird. Dieser IP-Adressraum wird genau wie bei einem lokalen Netzwerk in ein oder mehrere Subnetze aufgeteilt. Allerdings gestalten sich in Azure alle zusätzlichen Netzwerkverwaltungsaufgaben einfacher.

Beispielsweise sind einige Netzwerkfeatures wie das Routing zwischen Subnetzen im selben VNET automatisch verfügbar. Analog dazu kann jede VM standardmäßig auf das Internet zugreifen, was unter anderem die Unterstützung ausgehender Verbindungen und der DNS-Namensauflösung umfasst.

Was ist eine Netzwerkschnittstelle?

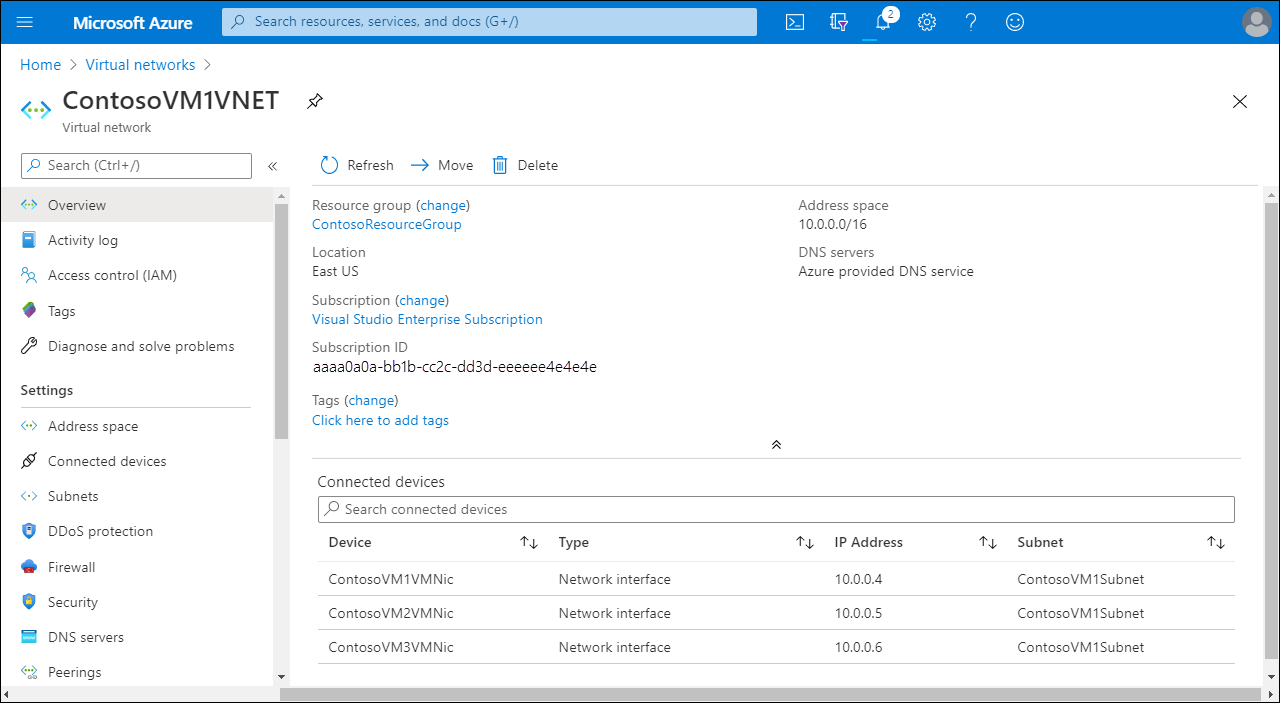

Eine Netzwerkschnittstelle ist die Verbindung zwischen einer VM und einem VNET. Eine VM muss über mindestens eine (mit einem VNET verbundene) Netzwerkschnittstelle verfügen. Je nach Größe der erstellten VM sind jedoch auch mehrere möglich. Sie können eine VM mit mehreren Netzwerkschnittstellen erstellen und über den Lebenszyklus einer VM Netzwerkschnittstellen hinzufügen oder entfernen. Wenn mehrere Netzwerkschnittstellen vorhanden sind, kann eine VM Verbindungen mit verschiedenen Subnetzen im selben VNET herstellen und Datenverkehr über die am besten geeignete Schnittstelle senden oder empfangen.

Für an eine VM angefügte Netzwerkschnittstellen gilt Folgendes:

- Sie müssen am selben Standort und im selben Abonnement wie die VM sein.

- Sie müssen mit einem VNET verbunden sein, das sich am selben Azure-Standort und im selben Abonnement wie die VM befindet.

Was ist eine Netzwerksicherheitsgruppe?

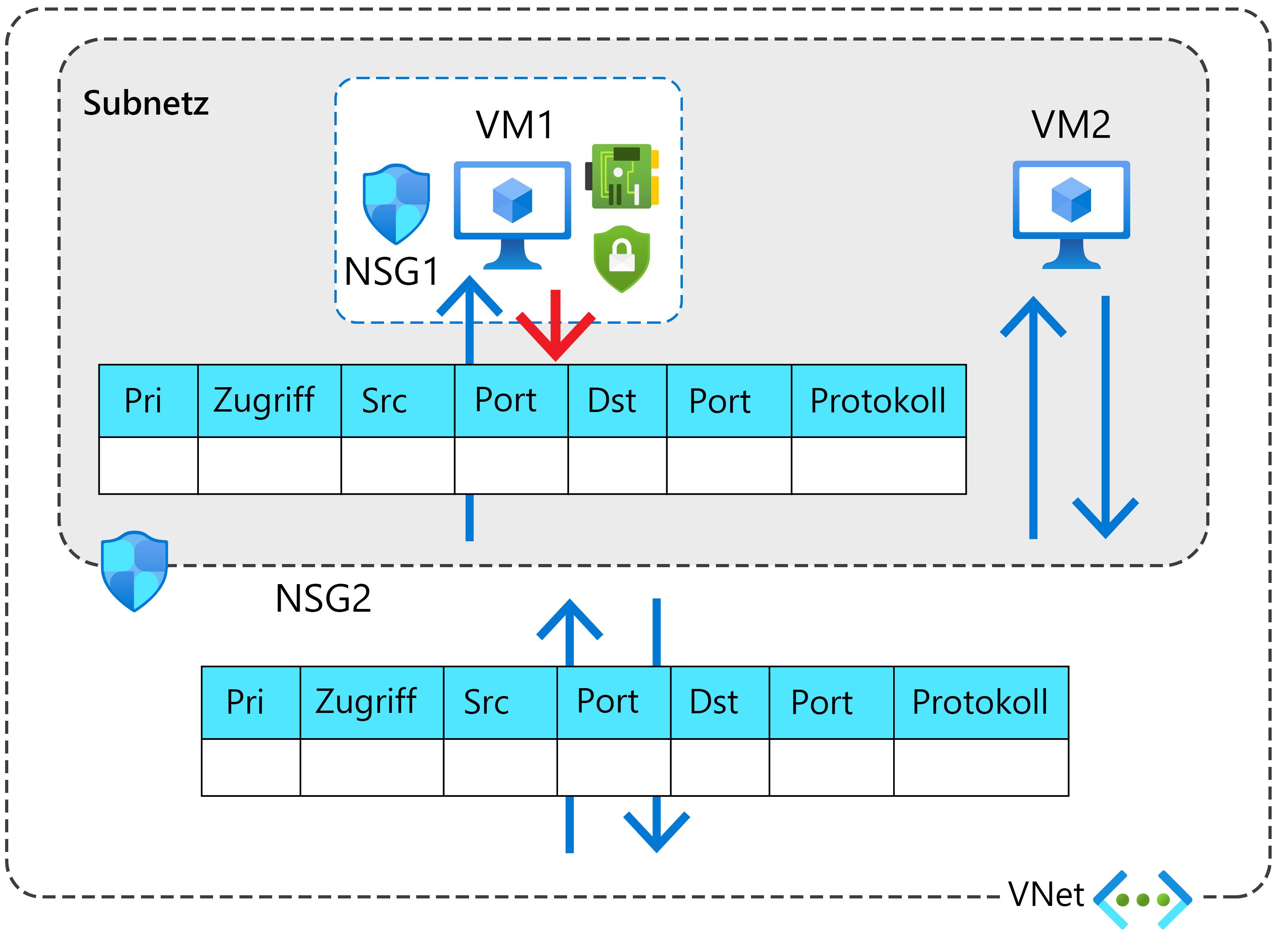

Eine Netzwerksicherheitsgruppe (NSG) filtert den eingehenden und ausgehenden Netzwerkdatenverkehr und enthält Sicherheitsregeln, mit denen gefilterter Netzwerkdatenverkehr zugelassen oder abgelehnt wird. Durch das Konfigurieren dieser NSG-Sicherheitsregeln können Sie den Netzwerkdatenverkehr steuern, indem Sie bestimmte Arten von Datenverkehr zulassen oder ablehnen.

NSGs können Folgendem zugewiesen werden:

- Einer Netzwerkschnittstelle, um nur den Netzwerkdatenverkehr für diese zu filtern

- Einem Subnetz, um den Datenverkehr für alle verbundenen Netzwerkschnittstellen im Subnetz zu filtern

Sie können auch sowohl Netzwerkschnittstellen als auch Subnetzen NSGs zuweisen. In diesem Fall wird jede NSG separat ausgewertet.

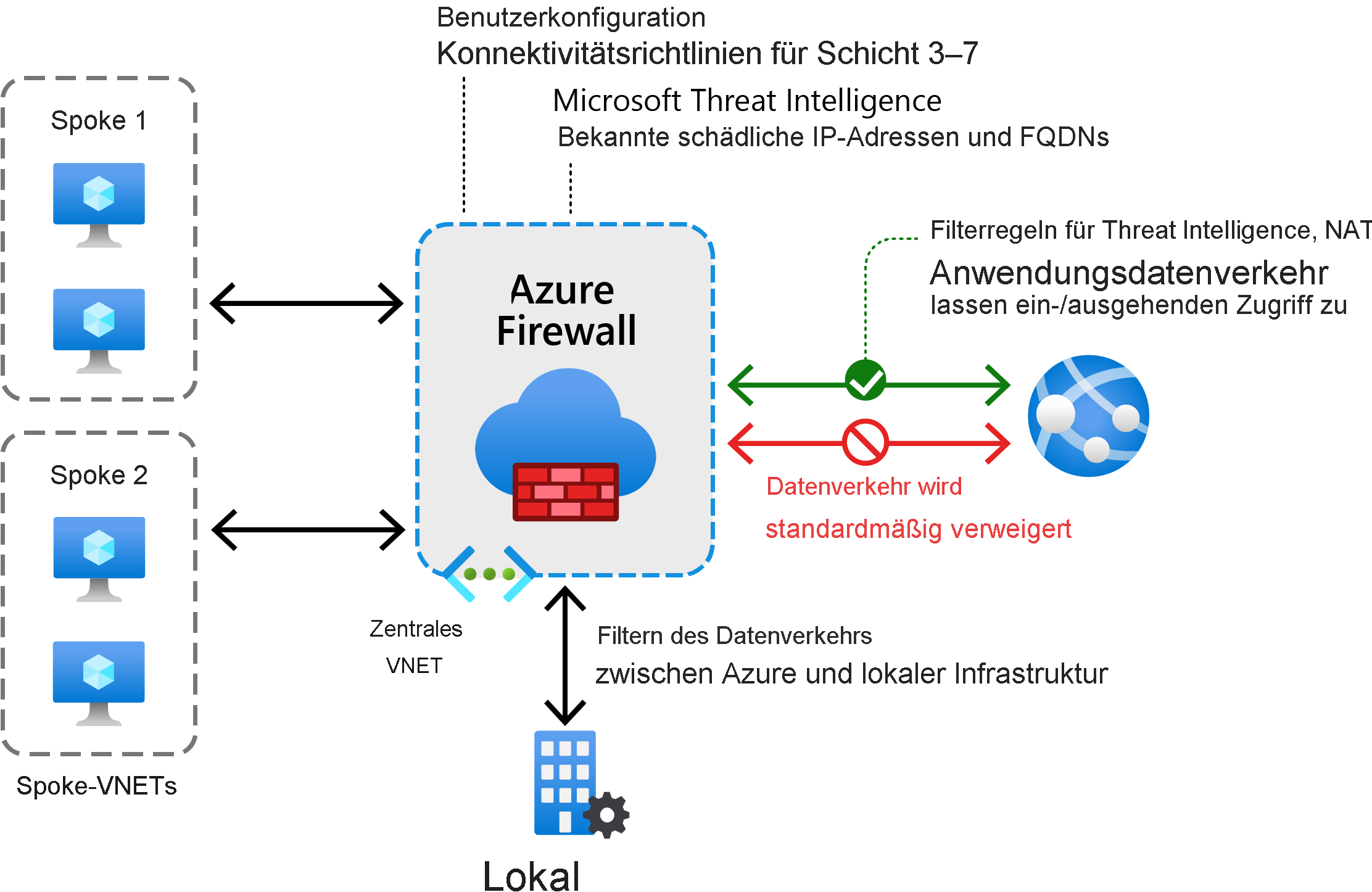

Was ist Azure Firewall?

Azure Firewall ist ein cloudbasierter Netzwerksicherheitsdienst, der zum Schutz Ihrer VNET-Ressourcen beiträgt. Mit Azure Firewall können Sie Netzwerkkonnektivitätsprofile für die gesamte Organisation zentral erstellen und verwalten.

Azure Firewall verwendet für Ihre VNET-Ressourcen eine statische öffentliche IP-Adresse. Folglich können externe Firewalls Datenverkehr identifizieren, der aus dem VNET Ihrer Organisation stammt. Azure Firewall ist außerdem vollständig mit Azure Monitor integriert, was eine Unterstützung von Protokollierung und Analysen ermöglicht.

Was ist Azure VPN Gateway?

Ein VPN-Gateway ist eine bestimmte Art von VNET-Gateway, mit dem verschlüsselter Datenverkehr zwischen Standorten gesendet werden kann. Sie können Azure VPN Gateway beispielsweise zum Senden von verschlüsseltem Datenverkehr zwischen Folgendem verwenden:

- Einem Azure-VNET und Ihrem lokalen Standort über das Internet

- Azure-VNETs und anderen Azure-VNETs über das Microsoft-Netzwerk

Ein VNET kann immer nur über ein VPN-Gateway verfügen, mehrere Verbindungen mit demselben VPN-Gateway sind jedoch möglich.

Was ist Azure ExpressRoute?

Mit ExpressRoute können Sie Ihre lokalen Netzwerke in die Microsoft-Cloud erweitern. Im Gegensatz zu einer VPN-Verbindung verwendet ExpressRoute eine private Verbindung mit Unterstützung durch einen Telekommunikationsanbieter. Sie können ExpressRoute verwenden, um Verbindungen mit Microsoft Cloud Services herzustellen, z. B. Azure und Microsoft Office 365.

Was ist Azure Virtual WAN?

Azure Virtual WAN ist ein Netzwerkdienst, der Netzwerk-, Sicherheits- und Routingfunktionalitäten bietet. Dieser Dienst verwendet eine Hub-and-Spoke-Architektur mit integrierter Skalierung und Leistung. Azure-Regionen dienen als Hubs, die Sie auswählen können, um sich mit ihnen zu verbinden. Alle Hubs sind mit Virtual WAN Standard vollständig miteinander vernetzt, was Benutzern die Verwendung des Microsoft-Backbone für Any-to-Any-Konnektivität (alle Spokes) erleichtert.

Azure Virtual WAN bietet die folgenden Funktionalitäten:

- Konnektivität mit Filialen

- Site-to-Site-VPN-Konnektivität (S2S)

- Point-to-Site-VPN-Konnektivität (P2S) (Remotebenutzer)

- ExpressRoute-Konnektivität

- Konnektivität innerhalb der Cloud

- ExpressRoute-Konnektivität zwischen VPNs

- Routing

- Azure Firewall

- Verschlüsselung

Sie müssen nicht alle diese Funktionalitäten aktivieren und verwenden, um mit der Nutzung von Virtual WAN zu beginnen. Vielmehr ist es so, dass Sie die Funktionalität auswählen können, die Sie jetzt benötigen, und später weitere den Anforderungen Ihrer Organisation entsprechend hinzufügen können.

Azure-Subnetzerweiterung

Als sich die Mitarbeiter von Contoso über Möglichkeiten für die Erweiterung ihrer Workloads in die Cloud informiert haben, haben sie sich auch zahlreiche Azure-Lösungen angesehen, z. B. Azure-Subnetzerweiterungen. Durch das Erweitern eines Subnetzes können Sie Azure-Ressourcen in Ihre eigenen lokalen Subnetze einschließen, wodurch diese getrennten Standorte im Prinzip Teil derselben IP-Broadcastdomäne werden. Ein besonders attraktives Feature der Subnetzerweiterung besteht darin, dass das Infrastrukturpersonal von Contoso nicht unbedingt die lokale Netzwerktopologie neu strukturieren muss.

Achtung

Sie sollten Subnetzerweiterungen vermeiden, außer vielleicht als temporäre Maßnahme, um ein bestimmtes Problem zu lösen.

Sie können ein lokales Subnetz mithilfe einer netzwerkbasierten Schicht-3-Overlaylösung in Azure erweitern. In der Regel verwenden Sie eine VXLAN-Lösung, um das Schicht-2-Netzwerk mithilfe eines Schicht-3-Overlaynetzwerks zu erweitern.

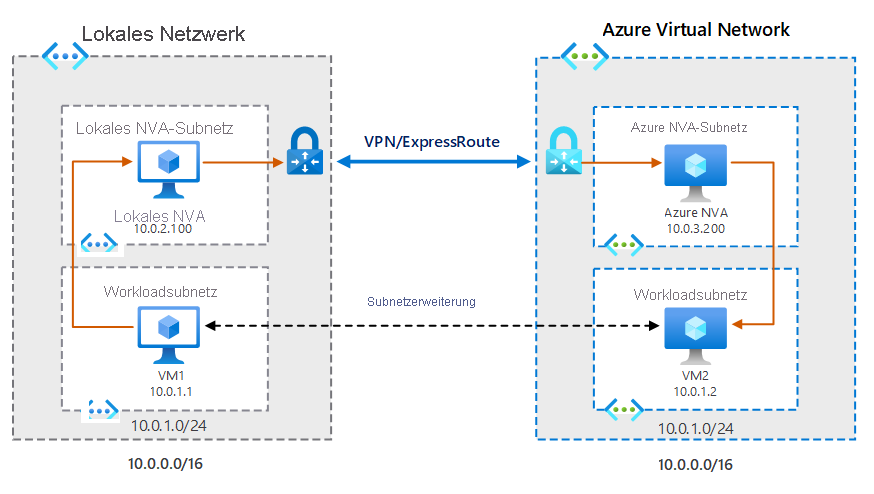

Das folgende Diagramm zeigt ein generalisiertes Szenario. In diesem Szenario ist das Subnetz 10.0.1.0/24 auf beiden Seiten vorhanden, also sowohl in Azure als auch im lokalen Netzwerk. Beide Subnetze enthalten virtualisierte Workloads. Die Subnetzerweiterung verbindet diese beiden Teile desselben Subnetzes. Das Infrastrukturteam hat IP-Adressen aus diesem Subnetz sowohl Azure-VMs als auch lokalen VMs zugewiesen.

An anderer Stelle in der Infrastruktur, und zwar in der lokalen Umgebung, verbindet sich ein virtuelles Netzwerkgerät (Network Virtual Appliance, NVA) über eine ExpressRoute-Verbindung mit einem NVA in einem anderen Subnetz in Azure. Wenn eine VM im lokalen Netzwerk versucht, mit einer Azure-VM zu kommunizieren, erfasst das lokale NVA dieses Paket, kapselt es und sendet es über eine VPN-/ExpressRoute-Verbindung an das Azure-Netzwerk. Das Azure-NVA empfängt das Paket, entkapselt es und leitet es an den vorgesehenen Empfänger in seinem Netzwerk weiter. Der Datenverkehr zurück funktioniert gleich, jedoch in umgekehrter Reihenfolge.