Onboarden von Geräten in Microsoft Defender for Endpoint

Wenn eine Organisation die Unterstützung für Microsoft Defender for Endpoint in Intune aktiviert, wird eine Dienst-zu-Dienst-Verbindung zwischen Microsoft Intune und Microsoft Defender for Endpoint eingerichtet. Die Organisation kann dann die mit Intune verwalteten Geräte in Microsoft Defender for Endpoint integrieren. Das Onboarding wiederum ermöglicht das Sammeln von Daten zu Geräterisikostufen.

In der vorherigen Lerneinheit wurde erläutert, wie Sie Microsoft Defender for Endpoint aktivieren und für die Integration in Intune konfigurieren. In dieser Lerneinheit wird der Integrationsprozess fortgesetzt. Es werden die folgenden Schritte zum Onboarden von Geräten und Konfigurieren von Richtlinien für Konformität und bedingten Zugriff untersucht:

Onboarding von Android-, iOS-/iPadOS- und Windows 10/11-Geräten.

Verwenden von Konformitätsrichtlinien zum Festlegen von Geräterisikostufen.

Verwenden Sie Konformitätszugriffsrichtlinien, um Geräte zu blockieren, die die erwarteten Risikostufen überschreiten.

Hinweis

Android- und iOS-/iPadOS-Geräte verwenden App-Schutzrichtlinien , die Geräterisikostufen festlegen. App-Schutzrichtlinien können sowohl für registrierte als auch für nicht registrierte Geräte verwendet werden.

In den folgenden Abschnitten werden diese Schritte beschrieben.

Onboarding von Windows-Geräten

Nachdem eine Organisation eine Verbindung zwischen Intune und Microsoft Defender for Endpoint hergestellt hat, empfängt Intune ein Onboardingkonfigurationspaket von Microsoft Defender for Endpoint. Die Organisation stellt das Paket dann mithilfe eines Gerätekonfigurationsprofils für Microsoft Defender for Endpoint auf seinen Windows-Geräten bereit.

Das Konfigurationspaket konfiguriert Geräte für die Kommunikation mit Microsoft Defender für Endpunkt-Diensten, um Dateien zu überprüfen und Bedrohungen zu erkennen. Die Geräte melden ihre Risikostufen auch an Microsoft Defender for Endpoint. Die Risikostufen basieren auf den Konformitätsrichtlinien der Organisation.

Hinweis

Nach dem Onboarding eines Geräts mithilfe des Konfigurationspakets müssen Sie diesen Schritt nicht noch mal ausführen.

Organisationen können das Onboarding für Geräte auch wie folgt durchführen:

- EDR-Richtlinie (Endpunkterkennung und -reaktion). Die Intune-EDR-Richtlinie ist Teil der Endpunktsicherheit in Intune. Die Seite Microsoft Defender for Endpoint im Intune Admin Center enthält einen Link, über den direkt der Workflow zum Erstellen von EDR-Richtlinien geöffnet wird, der Teil der Endpunktsicherheit in Intune ist. Organisationen können EDR-Richtlinien verwenden, um die Gerätesicherheit zu konfigurieren, ohne den Mehraufwand für den größeren Teil der Einstellungen in Gerätekonfigurationsprofilen zu verursachen. Sie können auch die EDR-Richtlinie für an Mandanten angefügte Geräte verwenden. Organisationen verwenden Configuration Manager, um diese Geräte zu verwalten. Wenn eine Organisation eine EDR-Richtlinie nach dem Herstellen einer Verbindung mit Intune und Microsoft Defender for Endpoint konfiguriert, verfügt die Richtlinieneinstellung Pakettyp für die Microsoft Defender for Endpoint-Clientkonfiguration über eine neue Konfigurationsoption: Automatisch vom Connector. Mit dieser Option ruft Intune automatisch das Onboardingpaket (Blob) aus Ihrer Defender für Endpunkt-Bereitstellung ab und ersetzt die Notwendigkeit, ein Onboarding-Paket manuell zu konfigurieren.

- Gerätekonfigurationsrichtlinie. Wählen Sie beim Erstellen einer Gerätekonfigurationsrichtlinie zum Integrieren von Windows-Geräten die vorlage Microsoft Defender for Endpoint aus. Als Sie Intune mit Defender verbunden haben, Intune ein Onboardingkonfigurationspaket von Defender erhalten. Dieses Paket wird von der Vorlage verwendet, um Geräte für die Kommunikation mit Microsoft Defender for Endpoint Diensten zu konfigurieren und Dateien zu überprüfen und Bedrohungen zu erkennen. Die integrierten Geräte melden auch ihre Risikostufe an Microsoft Defender for Endpoint basierend auf Ihren Konformitätsrichtlinien. Nach dem Onboarding eines Geräts mithilfe des Konfigurationspakets müssen Sie diesen Schritt nicht noch mal ausführen.

- Eine Gruppenrichtlinie oder Microsoft Endpoint Configuration Manager. Weitere Informationen zu den Microsoft Defender for Endpoint Einstellungen finden Sie unter Onboarding von Windows-Computern mit Microsoft Configuration Manager.

Tipp

Sie können Richtlinienkonflikte für Geräte erstellen, wenn Sie mehrere Richtlinien oder Richtlinientypen wie Gerätekonfigurationsrichtlinien und Endpunkterkennungs- und -antwortrichtlinien verwenden, um die gleichen Geräteeinstellungen zu verwalten (z. B. das Onboarding in Defender für Endpunkt). Weitere Informationen finden Sie unter Verwalten von Konflikten im Artikel Verwalten von Sicherheitsrichtlinien .

Erstellen des Gerätekonfigurationsprofils zum Integrieren von Windows-Geräten

Navigieren Sie zunächst zum Microsoft Intune Admin Center. Wählen Sie dazu im Navigationsbereich des Microsoft 365 Admin Center die Option Alle anzeigen aus. Wählen Sie unter der Gruppe Admin Centers die Option Endpoint Manager aus.

Wählen Sie im Microsoft Intune Admin Center im linken Navigationsbereich Endpunktsicherheit aus.

In der Endpunktsicherheit | Seite "Übersicht " wählen Sie im mittleren Bereich im Abschnitt Verwalten die Option Endpunkterkennung und -antwort aus.

In der Endpunktsicherheit | Wählen Sie auf der Seite Endpunkterkennung und -antwort auf der Menüleiste +Richtlinie erstellen aus.

Wählen Sie im angezeigten Bereich Profil erstellen im Feld Plattform die Option Windows 10 und Später aus.

Wählen Sie im Feld Profil die Option Endpunkterkennung und -antwort aus.

Wählen Sie Erstellen aus. Dadurch wird der Assistent zum Erstellen von Profilen initiiert.

Geben Sie im Assistenten zum Erstellen von Profilen auf der Registerkarte Grundlagen einen Namen und eine Beschreibung (optional) für das Profil ein, und wählen Sie dann Weiter aus.

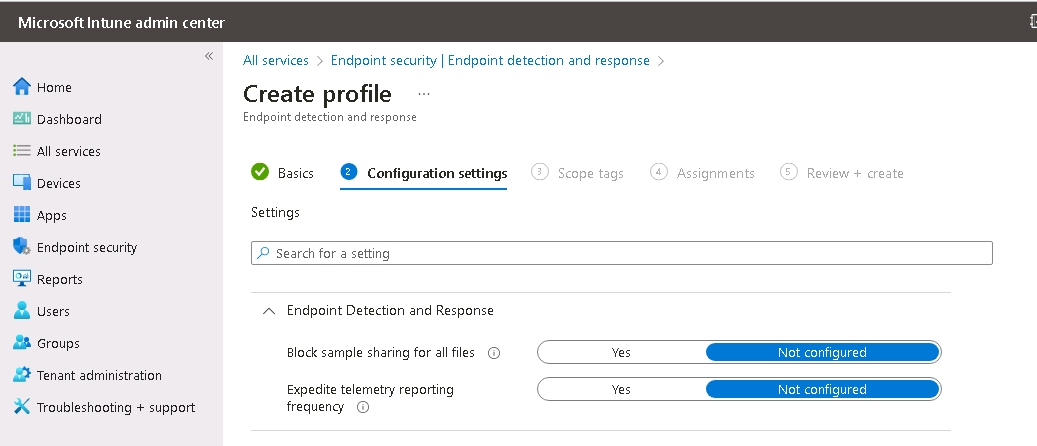

Konfigurieren Sie auf der Registerkarte Konfigurationseinstellungen die folgenden Optionen für Endpunkterkennung und -antwort , und wählen Sie dann Weiter aus:

- Microsoft Defender for Endpoint Typ des Clientkonfigurationspakets. Wählen Sie Automatisch vom Connector aus , um das Onboardingpaket (Blob) aus Ihrer Defender für Endpunkt-Bereitstellung zu verwenden. Wenn Sie das Onboarding in eine andere oder nicht verbundene Defender für Endpunkt-Bereitstellung durchführen, wählen Sie Onboarding aus, und fügen Sie den Text aus der Blobdatei WindowsDefenderATP.onboarding in das Feld Onboarding (Gerät) ein.

- Beispielfreigabe. Dient zum Zurückgeben oder Festlegen der Konfigurationsparameter für die Microsoft Defender for Endpoint-Beispielfreigabe.

- [Veraltet] Telemetrieberichtshäufigkeit. Aktivieren Sie diese Einstellung für Geräte mit hohem Risiko, damit sie häufiger Telemetriedaten an den Microsoft Defender for Endpoint-Dienst meldet.

Weitere Informationen zu Microsoft Defender for Endpoint-Einstellungen finden Sie unter Onboarding von Windows-Computern mit Microsoft Endpoint Configuration Manager.

Wählen Sie Weiter aus, um die Seite Bereichstags zu öffnen. Bereichstags sind optional. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Wenn Sie die Bereitstellung in Benutzergruppen durchführen, muss sich ein Benutzer auf einem Gerät anmelden, bevor die Richtlinie angewendet wird und das Gerät das Onboarding in Defender für Endpunkt durchführen kann. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen. Wählen Sie Weiter aus.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben. Wählen Sie OK und dann Erstellen aus, um Ihre Änderungen zu speichern, wodurch das Profil erstellt wird.

Onboarding von macOS-Geräten

Nachdem Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt eingerichtet haben, können Sie macOS-Geräte per Onboarding in Microsoft Defender für Endpunkt integrieren. Beim Onboarding werden Geräte für die Kommunikation mit Microsoft Defender für Endpunkt konfiguriert, womit dann Daten zur Risikostufe von Geräten erfasst werden.

Zusätzliche Informationen. Weitere Informationen zur Konfigurationsanleitung für Intune finden Sie unter Microsoft Defender for Endpoint für macOS. Weitere Informationen zum Onboarding von macOS-Geräten finden Sie unter Microsoft Defender for Endpoint für Mac.

Durchführen des Onboardings für Android-Geräte

Nachdem Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt eingerichtet haben, können Sie Android-Geräte per Onboarding in Microsoft Defender für Endpunkt integrieren. Beim Onboarding werden Geräte für die Kommunikation mit Defender für Endpunkt konfiguriert, womit dann Daten zur Risikostufe der Geräte erfasst werden.

Es gibt kein Konfigurationspaket für Geräte unter Android. Stattdessen finden Sie unter Übersicht über Microsoft Defender for Endpoint für Android die Voraussetzungen und Onboardinganweisungen für Android. Bei Android-Geräten können Sie auch eine Intune-Richtlinie verwenden, um Microsoft Defender für Endpunkt unter Android zu ändern.

Zusätzliche Informationen. Weitere Informationen finden Sie unter Webschutz in Microsoft Defender für Endpunkt.

Onboarding von iOS-/iPadOS-Geräten

Nachdem Sie die Dienst-zu-Dienst-Verbindung zwischen Intune und Microsoft Defender für Endpunkt eingerichtet haben, können Sie iOS-/iPadOS-Geräte per Onboarding in Microsoft Defender für Endpunkt integrieren. Beim Onboarding werden Geräte für die Kommunikation mit Defender for Endpoint konfiguriert. Anschließend werden Daten über die Risikostufen der Geräte gesammelt.

Es gibt kein Konfigurationspaket für Geräte unter iOS/iPadOS. Stattdessen finden Sie unter Übersicht über Microsoft Defender for Endpoint für iOS die Voraussetzungen und Onboardinganweisungen für iOS/iPadOS.

Für Geräte, die iOS/iPadOS (im überwachten Modus) ausführen, gibt es aufgrund der erweiterten Verwaltungsfunktionen der Plattform auf diesen Gerätetypen spezielle Möglichkeiten. Damit diese Funktionen verwendet werden können, muss die Defender-App wissen, ob Geräte sich im überwachten Modus befinden. Intune können Sie die Defender für iOS-App über eine App Configuration-Richtlinie (für verwaltete Geräte) konfigurieren. Als bewährte Methode sollte diese Richtlinie auf alle iOS-Geräte ausgerichtet sein. Weitere Informationen finden Sie unter Abschließen der Bereitstellung für überwachte Geräte.

- Navigieren Sie wie zuvor beschrieben zum Microsoft Intune Admin Center.

- Wählen Sie im Microsoft Intune Admin Center im linken Navigationsbereich Apps aus.

- Auf den Apps | Seite "Übersicht " wählen Sie im mittleren Bereich im Abschnitt Richtlinie die Option App-Konfigurationsrichtlinien aus.

- Auf den Apps | Wählen Sie auf der Seite App-Konfigurationsrichtlinien auf der Menüleiste +Hinzufügen aus. Wählen Sie im daraufhin angezeigten Dropdownmenü Verwaltete Geräte aus. Dadurch wird der Assistent zum Erstellen von App-Konfigurationsrichtlinien initiiert.

- Geben Sie im Assistenten für App-Konfigurationsrichtlinien auf der Registerkarte Grundlagen einen Richtliniennamen und eine Beschreibung (optional) ein.

- Wählen Sie im Feld Plattformdie Option iOS/iPadOS aus.

- Wählen Sie rechts neben Ziel-App den Link App auswählen aus.

- Wählen Sie im daraufhin angezeigten Bereich Zugeordnete AppWord und dann Weiter aus.

- Wählen Sie Weiter aus.

- Legen Sie auf der Registerkarte Einstellungen das Format der Konfigurationseinstellungen auf Konfigurations-Designer verwenden fest.

- Geben Sie im angezeigten Feld Konfigurationsschlüsseldie Zeichenfolge issupervised ein.

- Wählen Sie im Feld Werttyp die Option Zeichenfolge aus.

- Geben Sie im Feld Konfigurationswertden Wert {{issupervised}} ein.

- Wählen Sie auf der Registerkarte Einstellungen die Option Weiter aus.

- Wählen Sie auf der Registerkarte Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Wählen Sie für dieses Szenario in der Menüleiste unter Eingeschlossene Gruppendie Option +Alle Geräte hinzufügen aus. Es ist eine bewährte Methode, alle Geräte als Ziel zu verwenden. Wenn ein Administrator einen Benutzer in Benutzergruppen bereitstellt, muss sich ein Benutzer auf einem Gerät anmelden, bevor die Richtlinie angewendet wird.

- Wählen Sie auf der Registerkarte Zuweisungen die Option Weiter aus.

- Wählen Sie auf der Seite Überprüfen + erstellendie Option Erstellen aus, sobald Sie die Überprüfung und Überprüfung der Details abgeschlossen haben. Die neue Richtlinie sollte in der Liste der App-Konfigurationsrichtlinien angezeigt werden. Wenn sie nicht sofort angezeigt wird, wählen Sie auf der Menüleiste die Option Aktualisieren aus.

Zusätzliche Informationen. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Erstellen und Zuweisen von Konformitätsrichtlinien zum Festlegen der Risikostufe für Geräte

Für Android-, iOS-/iPadOS- und Windows-Geräte bestimmt die Konformitätsrichtlinie die Risikostufe, die eine Organisation für ein Gerät als akzeptabel einstuft. Microsoft Defender for Endpoint führt die tatsächliche Risikobewertung für jedes Gerät durch, wobei die Konformitätsrichtlinie als einer der Bewertungsfaktoren verwendet wird.

Wenn ein Administrator eine Konformitätsrichtlinie in Microsoft Intune erstellt, um die Geräterisikostufe festzulegen, definiert er die Kriterien, die das Gerät erfüllen muss, um die Sicherheitsstandards seiner organization zu erfüllen. Die Konformitätsrichtlinie wertet den aktuellen Zustand des Geräts anhand dieser Kriterien aus. Anschließend wird ein Konformitätsbericht generiert, den er an Microsoft Defender for Endpoint sendet.

Microsoft Defender for Endpoint analysiert dann den Compliancebericht zusammen mit anderen Sicherheitsdaten und Threat Intelligence, um die Gesamtrisikostufe des Geräts zu ermitteln. Die Risikostufe basiert auf einer Vielzahl von Faktoren, darunter:

- Die Compliance-status des Geräts

- Die Software- und Hardwarekonfiguration des Geräts

- Netzwerkaktivität

- Weitere Indikatoren für potenzielle Sicherheitsbedrohungen

Zusammenfassend:

- Die Konformitätsrichtlinie definiert die Kriterien für die Gerätekonformität.

- Microsoft Defender for Endpoint führt die tatsächliche Bewertung der Risikostufe des Geräts durch.

- Microsoft Intune stellt die Richtlinie auf dem Gerät bereit und erzwingt sie.

Wenn Sie mit dem Erstellen von Konformitätsrichtlinien nicht vertraut sind, lesen Sie den Abschnitt Erstellen einer Richtlinie im Artikel Erstellen einer Konformitätsrichtlinie in Microsoft Intune. Die folgenden Informationen beziehen sich speziell auf die Konfiguration von Microsoft Defender for Endpoint im Rahmen einer Konformitätsrichtlinie:

Navigieren Sie wie zuvor beschrieben zum Microsoft Intune Admin Center.

Wählen Sie im Microsoft Intune Admin Center im linken Navigationsbereich die Option Geräte aus.

Auf den Geräten | Seite "Übersicht " wählen Sie im mittleren Bereich im Abschnitt Richtlinie die Option Konformitätsrichtlinien aus.

Auf den Konformitätsrichtlinien | Wählen Sie auf der Seite Richtlinien auf der Menüleiste +Profil erstellen aus.

Wählen Sie im daraufhin angezeigten Bereich Richtlinie erstellen die Option inim Feld Plattform und dann eine der Plattformen aus dem angezeigten Dropdownmenü aus. Wählen Sie Erstellen aus. Dadurch wird der Konformitätsrichtlinien-Assistent für [ausgewählte Plattform] initiiert.

Geben Sie im Assistenten für [ausgewählte Plattform]-Konformitätsrichtlinien auf der Registerkarte Grundlagen einen Richtliniennamen und eine Beschreibung (optional) ein. Wählen Sie Weiter aus.

Erweitern Sie auf der Registerkarte Kompatibilitätseinstellungen die Gruppe Microsoft Defender for Endpoint. Wählen Sie das Feld Gerät muss sich bei oder unter der Computerrisikobewertung befinden aus. Wählen Sie im daraufhin angezeigten Dropdownmenü Ihre bevorzugte Ebene aus. Weitere Informationen finden Sie unter Microsoft Defender for Endpoint bestimmt Klassifizierungen der Bedrohungsstufe.

- Eindeutig Diese Stufe ist die sicherste Einstellung. Solange auf einem Gerät Bedrohungen vorhanden sind, ist kein Zugriff auf Unternehmensressourcen möglich. Microsoft Defender for Endpoint bewertet Geräte mit Bedrohungen als nicht konform. (Microsoft Defender für Endpunkt verwendet den Wert Sicher.)

- Niedrig. Das Gerät ist konform, wenn nur Bedrohungen auf niedriger Stufe vorliegen. Microsoft Defender for Endpoint bewertet Geräte mit mittleren oder hohen Bedrohungsstufen als nicht konform.

- Mittel. Das Gerät ist konform, wenn auf dem Gerät Bedrohungen niedriger oder mittlerer Stufe gefunden werden. Microsoft Defender for Endpoint bewertet Geräte mit hohen Bedrohungsstufen als nicht konform.

- Hoch. Dies ist die unsicherste Stufe, die alle Bedrohungsstufen zulässt. Die Richtlinie klassifiziert Geräte mit hohen, mittleren oder niedrigen Bedrohungsstufen als konform.

Wählen Sie auf der Registerkarte Kompatibilitätseinstellungen die Option Weiter aus.

Fügen Sie auf der Registerkarte Aktionen für Nichtkonformität die Reihenfolge der Aktionen auf Nichtkonformitätsgeräten hinzu. Beachten Sie die Standardaktion "Gerät als nicht konform markieren", die Microsoft Defender for Endpoint unmittelbar nach der Bewertung eines Geräts als nicht konform ausführt. Sie können optional den Zeitplan für diese Aktion ändern, wenn Sie nicht möchten, dass die Aktion sofort ausgeführt wird. Fügen Sie alle anderen nicht konformen Aktionen gemäß den Anforderungen Ihrer organization hinzu, und wählen Sie dann Weiter aus.

Wählen Sie auf der Registerkarte Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Wählen Sie für dieses Szenario in der Menüleiste unter Eingeschlossene Gruppendie Option +Alle Geräte hinzufügen aus. Es ist eine bewährte Methode, alle Geräte als Ziel zu verwenden. Wenn ein Administrator einen Benutzer in Benutzergruppen bereitstellt, muss sich ein Benutzer auf einem Gerät anmelden, bevor die Richtlinie angewendet wird.

Wählen Sie auf der Registerkarte Zuweisungen die Option Weiter aus.

Wählen Sie auf der Seite Überprüfen + erstellendie Option Erstellen aus, sobald Sie die Überprüfung und Überprüfung der Details abgeschlossen haben. Sobald das System die Richtlinie erstellt hat, wird ein Fenster für die neu erstellte Richtlinie angezeigt.

Erstellen und Zuweisen einer App-Schutzrichtlinie zum Festlegen der Bedrohungsstufe für Geräte

Wenn Sie eine App-Schutzrichtlinie für eine geschützte App erstellen, stellt Microsoft Intune die Richtlinie auf dem Gerät bereit. Der Microsoft Intune App Protection-Dienst erzwingt dann die Richtlinie. Microsoft Defender for Endpoint führt jedoch die Bewertung der Bedrohungsstufe des Geräts durch. Dazu überwacht es das Gerät kontinuierlich auf potenzielle Sicherheitsbedrohungen und Sicherheitsrisiken.

Die App-Schutzrichtlinie trägt dazu bei, die App und ihre Daten auf dem Gerät zu schützen, wirkt sich jedoch nicht direkt auf die Bewertung der Bedrohungsstufe des Geräts aus. Stattdessen bestimmt Microsoft Defender for Endpoint die Bedrohungsstufe des Geräts basierend auf einer Vielzahl von Faktoren, einschließlich:

- Threat Intelligence

- Verhaltensanalyse

- Andere Sicherheitsdaten, die vom Microsoft Defender for Endpoint-Dienst gesammelt und analysiert werden.

Zusammenfassend:

- Microsoft Intune stellt die App-Schutzrichtlinie bereit und erzwingt sie.

- Microsoft Defender for Endpoint bewertet die Bedrohungsstufe des Geräts.

Schauen Sie sich das Verfahren zum Erstellen einer Anwendungsschutzrichtlinie für iOS/iPadOS oder Android an. Verwenden Sie dann die folgenden Informationen auf den Seiten Apps, bedingter Start und Zuweisungen:

Apps. Wählen Sie die Apps aus, auf die die App-Schutzrichtlinien ausgerichtet werden sollen. Ein Administrator kann diese Apps dann basierend auf der Geräterisikobewertung des ausgewählten Mobile Threat Defense-Anbieters blockieren oder selektiv zurücksetzen.

Bedingter Start. Wählen Sie unter Gerätebedingungen das Dropdownfeld Max. zulässige Gerätebedrohungsstufe aus. Wählen Sie eine der folgenden Optionen als Wert für die Bedrohungsstufe aus:

- Gesichert. Diese Stufe ist die sicherste Einstellung. Solange auf einem Gerät Bedrohungen vorhanden sind, ist kein Zugriff auf Unternehmensressourcen möglich. Microsoft Defender for Endpoint bewertet Geräte mit Bedrohungen als nicht konform.

- Niedrig. Das Gerät ist kompatibel, wenn nur Bedrohungen auf niedriger Stufe vorliegen. Microsoft Defender for Endpoint bewertet Geräte mit mittleren oder hohen Bedrohungsstufen als nicht konform.

- Mittel. Das Gerät ist kompatibel, wenn die auf dem Gerät gefundenen Bedrohungen niedriger oder mittlerer Stufe sind. Microsoft Defender for Endpoint bewertet Geräte mit hohen Bedrohungsstufen als nicht konform.

-

Hoch. Diese Stufe ist die am wenigsten sichere Und ermöglicht alle Bedrohungsstufen, wobei Mobile Threat Defense (MTD) nur zu Berichtzwecken verwendet wird. Auf Geräten muss die MTD-App mit dieser Einstellung aktiviert sein. Wählen Sie eine der folgenden empfohlenen Optionen aus, die der Administrator basierend auf der Aktion auf Bedrohungsstufe ausführen soll:

- Zugriff blockieren

- Daten löschen

Zuweisungen. Weisen Sie die Richtlinie Benutzergruppen zu. Intune App-Schutz wertet die Geräte aus, die von den Mitgliedern der Gruppe für den Zugriff auf Unternehmensdaten in Ziel-Apps verwendet werden.

Wichtig

Wenn Sie eine App-Schutzrichtlinie für eine geschützte App erstellen, bewertet Microsoft Defender for Endpoint die Bedrohungsstufe des Geräts. Abhängig von der Konfiguration blockiert Microsoft Intune die Geräte, die keine akzeptable Stufe erfüllen, entweder oder setzt sie selektiv zurück (durch bedingten Start). Blockierte Geräte können erst dann auf Unternehmensressourcen zugreifen, wenn der ausgewählte MTD-Anbieter die Bedrohung auf dem Gerät aufgelöst und an Intune meldet.

Erstellen einer Richtlinie für bedingten Zugriff

Richtlinien für bedingten Zugriff können Daten aus Microsoft Defender for Endpoint verwenden, um den Zugriff auf Ressourcen für Geräte zu blockieren, die die von Ihnen festgelegte Bedrohungsstufe überschreiten. Sie können den Zugriff des Geräts auf Unternehmensressourcen wie SharePoint oder Exchange Online blockieren. Dieser Dienst erzwingt Richtlinien für bedingten Zugriff für Microsoft 365- und andere Microsoft-Clouddienste. Wenn Microsoft Defender for Endpoint ein Gerät für nicht konform hält, empfängt der Dienst für bedingten Zugriff eine Benachrichtigung und kann Maßnahmen ergreifen, um den Zugriff auf Unternehmensressourcen für dieses Gerät zu blockieren.

Zusammenfassend:

- Microsoft Defender for Endpoint stellt die Threat Intelligence- und Risikobewertungsdaten bereit, die der Dienst für bedingten Zugriff verwendet, um zu bestimmen, ob ein Gerät konform ist.

- Microsoft Intune stellt Konformitätsrichtlinien auf Geräten bereit und stellt sicher, dass sie die erforderlichen Sicherheitsstandards erfüllen.

- Der Dienst für bedingten Zugriff in Microsoft Entra ID blockiert Geräte, die die von einer Organisation festgelegte Bedrohungsstufe überschreiten.

Tipp

Bedingter Zugriff ist eine Microsoft Entra Technologie. Der Knoten für bedingten Zugriff im Microsoft Intune Admin Center ist der Knoten aus Microsoft Entra.

Führen Sie die folgenden Schritte aus, um eine Richtlinie für bedingten Zugriff basierend auf der Gerätekonformität zu erstellen:

Navigieren Sie wie zuvor beschrieben zum Microsoft Intune Admin Center.

Wählen Sie im Microsoft Intune Admin Center im linken Navigationsbereich Endpunktsicherheit aus.

Wählen Sie auf der Seite Endpunktsicherheit | Übersicht im mittleren Bereich im Abschnitt Verwalten die Option Bedingter Zugriff aus.

Wählen Sie auf der Seite Bedingter Zugriff | Richtlinien in der Menüleiste die Option +Neue Richtlinie aus.

Geben Sie auf der Seite Neu einen Richtliniennamen ein. Definieren Sie dann die Zuweisungen und Zugriffssteuerungen, die der Richtlinie zugeordnet sind. Zum Beispiel:

Verwenden Sie im Abschnitt Benutzer die Registerkarten Einschließen oder Ausschließen , um Gruppen zu konfigurieren, die diese Richtlinie erhalten.

Legen Sie für Zielressourcen auswählen fest, wofür diese Richtlinie fürCloud-Apps gilt, und wählen Sie dann die zu schützenden Apps aus. Wählen Sie z. B. Apps auswählen und dann für Auswählen nach Office 365 SharePoint Online und Office 365 Exchange Online aus.

Wählen Sie unter Bedingungendie Option Client-Apps aus, und legen Sie dann Konfigurieren auf Ja fest. Aktivieren Sie als Nächstes die Kontrollkästchen für Browser - und mobile Apps und Desktopclients. Wählen Sie dann Fertig aus, um die Client-App-Konfiguration zu speichern.

Konfigurieren Sie für Grant diese Richtlinie so, dass sie basierend auf Gerätekonformitätsregeln angewendet wird. Zum Beispiel:

- Wählen Sie Zugriff gewähren aus.

- Aktivieren Sie das Kontrollkästchen Gerät muss als konform gekennzeichnet werden.

- Wählen Sie Alle ausgewählten Steuerelemente erforderlich aus. Wählen Sie Auswählen aus, um die Konfiguration der Gewährung zu speichern.

Wählen Sie unter Richtlinie aktivieren die Option Ein und dann Erstellen aus, um Ihre Änderungen zu speichern.

Wissenscheck

Wählen Sie die beste Antwort für jede der nachstehenden Fragen aus.