Erkunden Sie Microsoft Defender für Endpunkt

Microsoft Defender für Endpunkt ist eine Endpunkt-Sicherheitsplattform für Unternehmen, die Unternehmensnetzwerken dabei helfen soll, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und auf Sie zu reagieren.

Microsoft Defender für Endpunkt verwendet die folgende Kombination aus in Windows 10 und höher integrierter Technologie und dem robusten Clouddienst von Microsoft:

Endpunktverhaltenssensoren. Windows 10 und 11 betten diese Sensoren ein. Sie beginnen mit der Erfassung und Verarbeitung von Verhaltenssignalen vom Betriebssystem. Anschließend senden sie diese Sensordaten an die private, isolierte Cloudinstanz von Microsoft Defender für Endpunkt einer Organisation.

Cloudsicherheitsanalyse. Enterprise Cloud-Produkte (z. B. Microsoft 365) und Onlineressourcen nutzen Big Data, Gerätelernen und einzigartige Microsoft-Erkenntnisse im gesamten Windows-Ökosystem. Microsoft Defender for Endpoint übersetzt dann Verhaltenssignale in Erkenntnisse, Erkennungen und empfohlene Reaktionen auf erweiterte Bedrohungen.

Threat Intelligence. Microsoft-Bedrohungsjäger und Sicherheitsteams generieren Threat Intelligence. Partner erweitern diese Informationen dann mit eigener Threat Intelligence. Threat Intelligence ermöglicht Microsoft Defender für Endpunkt Folgendes:

- Identifizieren von Tools, Techniken und Verfahren von Angreifern.

- Generieren Sie Warnungen, wenn sie in gesammelten Sensordaten beobachtet werden.

Microsoft Defender für Endpunkt-Architektur

Microsoft Defender XDR bietet eine einheitliche Sicherheitsverwaltung für Identitäten, Endpunkte, E-Mail- und Zusammenarbeitstools sowie Cloudanwendungen.

Hinweis

Microsoft 365 Defender ist jetzt Microsoft Defender XDR (erweiterte Erkennung und Reaktion).

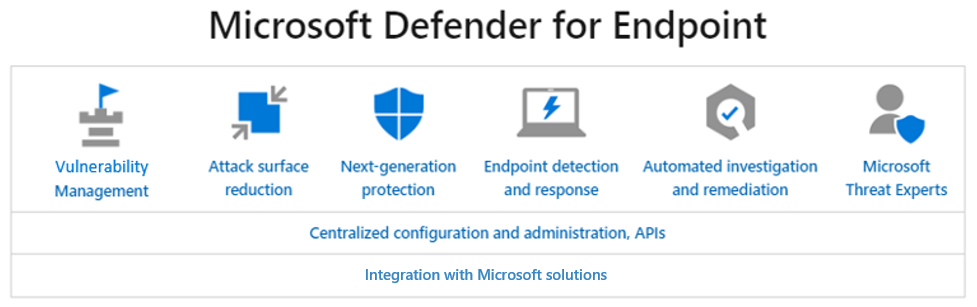

Die Microsoft Defender XDR Suite umfasst verschiedene Sicherheitsdienste wie Microsoft Defender for Endpoint, Microsoft Defender for Office 365 und Microsoft Defender for Cloud Apps. Das folgende Diagramm zeigt die Dienste, die in der Microsoft Defender for Endpoint-Architektur enthalten sind.

Zu den in diesem Diagramm angezeigten Diensten, die in die Microsoft Defender for Endpoint Architektur integriert sind, gehören:

Bedrohungs- und Sicherheitsrisikomanagement. Diese integrierte Funktion verwendet ein revolutionäres, risikobasiertes Verfahren für die Ermittlung, Priorisierung und Wiederherstellung von Schwachstellen und Fehlkonfigurationen von Endpunkten.

Verringerung von Angriffsflächen: Die Funktionen zur Verringerung der Angriffsfläche bieten die vordere Verteidigungslinie im Stapel. Um dieses Feature zu unterstützen, sollten Organisationen sicherstellen, dass die Konfigurationseinstellungen ordnungsgemäß festgelegt sind, und Entschärfungstechniken anwenden. So können die Funktionen zur Verringerung der Angriffsfläche Angriffen und Ausnutzung standhalten. Die Funktionen umfassen auch Netzwerk- und Webschutz. Diese Features regeln den Zugriff auf schädliche IP-Adressen, Domänen und URLs.

Schutz der nächsten Generation Um den Sicherheitsperimeter Ihres Netzwerks weiter zu verstärken, verwendet Microsoft Defender für Endpunkt den Schutz der nächsten Generation, um alle Arten von neuen Bedrohungen abzufangen.

Erkennung und Reaktion am Endpunkt: Dieses Feature erkennt, untersucht und reagiert auf erweiterte Bedrohungen, die die ersten beiden Sicherheitssäulen überschritten haben. Erweiterte Bedrohungssuche bietet ein abfragebasiertes Tool für die Bedrohungssuche, mit dem Sie Verletzungen proaktiv finden und benutzerdefinierte Erkennungsregeln erstellen können.

Automatische Untersuchung und Reaktion: Microsoft Defender für Endpunkt kann schnell auf fortschrittliche Angriffe reagieren. Es bietet auch Funktionen für die automatische Untersuchung und Reaktion, die dazu beitragen, die Anzahl der Benachrichtigungen innerhalb weniger Minuten zu reduzieren.

Microsoft-Sicherheitsbewertung für Geräte. Microsoft Defender für Endpunkt enthält die Microsoft-Sicherheitsbewertung für Geräte. Dieses Feature hilft Organisationen dabei:

- Den Sicherheitsstatus ihres Unternehmensnetzwerks dynamisch zu bewerten.

- Ungeschützte Systeme zu identifizieren.

- Ergreifen Sie empfohlene Maßnahmen, um die Allgemeine Sicherheit der organization zu verbessern.

Microsoft-Bedrohungsexperten Die neue verwaltete Bedrohungssuche von Microsoft Defender für Endpunkt beinhaltet die proaktive Suche, Priorisierung und andere Kontexte und Erkenntnisse. Mit diesen Features können Security Operation Center (SOCs) Bedrohungen schnell und präzise identifizieren und darauf reagieren. Microsoft Defender für Endpunkt-Kunden müssen sich für den Microsoft-Bedrohungsexperten verwalteten Bedrohungssuchdienst bewerben, um proaktive Gezielte Angriffsbenachrichtigungen zu erhalten und mit Experten bei Bedarf zusammenzuarbeiten. Dieser Dienst ist ein Add-On-Feature. Nachdem das feature Microsoft-Bedrohungsexperten Sie in den verwalteten Bedrohungssuchedienst aufgenommen hat, enthält es immer Benachrichtigungen zu gezielten Angriffen. Für Benutzer, die sich noch nicht bei Microsoft-Bedrohungsexperten registriert haben, aber die Vorteile nutzen möchten, wechseln Sie zu Einstellungen, dann Allgemein, dann Erweiterte Features, und Microsoft-Bedrohungsexperten sie anwenden möchten. Nach der Annahme erhalten Sie die Vorteile von Benachrichtigungen zu gezielten Angriffen. Außerdem starten Sie eine 90-tägige Testversion von Experts on Demand. Wenden Sie sich an Ihren Microsoft-Vertreter, um ein vollständiges „Experten auf Abruf“-Abonnement zu erhalten.

Zentralisierte Konfiguration und Verwaltung, APIs Integrieren Sie Microsoft Defender für Endpunkt in Ihre vorhandenen Workflows.

Integration mit Microsoft-Lösungen Microsoft Defender für Endpunkt kann direkt in verschiedene Microsoft-Lösungen integriert werden, einschließlich:

- Microsoft Defender für Cloud

- Microsoft Sentinel

- Microsoft Intune

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

- Microsoft Defender für Office 365

- Skype for Business

Zusätzliche Anzeige. Wählen Sie den folgenden Link aus, um sich ein kurzes Video zur Microsoft Defender für Endpunkt-Architektur anzusehen.

Microsoft Defender für Endpunkt-Pläne

Microsoft Defender für Endpunkt bietet erweiterten Bedrohungsschutz. Das Feature umfasst Antivirensoftware, Antischadsoftware, Ransomware-Risikominderung und vieles mehr sowie zentralisierte Verwaltung und Berichterstellung. Es sind zwei Pläne verfügbar. Die folgende Tabelle enthält eine Übersicht über die in den einzelnen Plänen enthaltenen Leistungen.

| Microsoft Defender für Endpunkt Plan 1 | Microsoft Defender for Endpoint Plan 2 |

|---|---|

| Schutzlösungen der nächsten Generation Verringerung der Angriffsfläche Manuelle Antwortaktionen Zentralisierte Verwaltung Sicherheitsberichte APIs |

Microsoft Defender for Endpoint Plan 1 sowie: Geräteermittlung Bedrohungs- und Sicherheitsrisikomanagement Bedrohungsanalyse Automatische Untersuchung und Reaktion Erweiterte Bedrohungssuche Endpunkterkennung und -reaktion Microsoft-Bedrohungsexperten |

Microsoft Defender für Endpunkt-Lizenzierung

In der folgenden Liste sind die Lizenzierungsoptionen für Microsoft Defender for Endpoint Plan 1 und Plan 2 aufgeführt:

Microsoft Defender für Endpunkt Plan 1 Microsoft Defender für Endpunktplan 1 ist als eigenständige Benutzerabonnementlizenz für gewerbliche Kunden und Bildungseinrichtungen verfügbar. Microsoft 365 E3/A3 ist ebenfalls enthalten.

Microsoft Defender für Endpunkt Plan 2 Microsoft Defender für Endpunkt Plan 2 ist als eigenständige Lizenz und als Teil der folgenden Pläne verfügbar:

- Windows 11 Enterprise E5/A5

- Windows 10 Enterprise E5/A5

- Microsoft 365 E5/A5/G5 (einschließlich Windows 10 oder Windows 11 Enterprise E5)

- Microsoft 365 E5/A5/G5/F5 Security

- Microsoft 365 F5 Security & Compliance

Planen der Bereitstellung von Microsoft Defender für Endpunkt

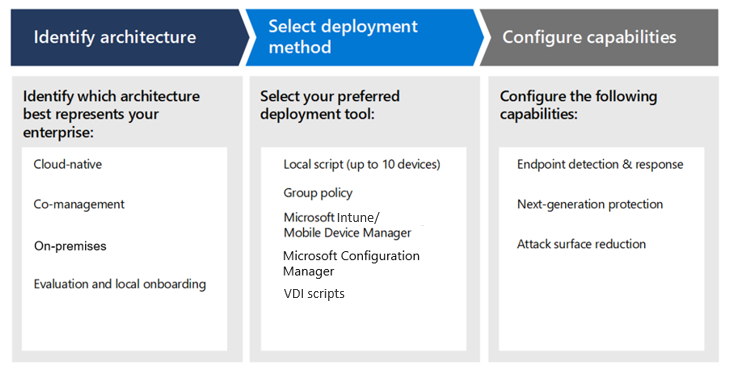

Administratoren sollten ihre Microsoft Defender for Endpoint Bereitstellung planen, damit sie die Sicherheitsfunktionen innerhalb der Suite maximieren können. Im Gegenzug können sie ihre Unternehmen besser vor Cyberbedrohungen schützen.

Das Planen einer Microsoft Defender for Endpoint Bereitstellung bietet Organisationen auch Anleitungen zu folgenden Themen:

- Identifizieren sie die Umgebungsarchitektur.

- Wählen Sie den Typ des Bereitstellungstools aus, der ihren Anforderungen am besten entspricht.

- Konfigurieren von Funktionen.

Wissenscheck

Wählen Sie die beste Antwort für jede der nachstehenden Fragen aus.