Anzeigen vertraulicher Daten mit dem Inhaltsexplorer und dem Aktivitätsexplorer

Das Microsoft Purview-Complianceportal bietet Datenanalysen. Diese Funktionen werden über die Tools Inhaltsexplorer und Aktivitätsexplorer bereitgestellt. Es gibt eine separate Seite für jedes Tool unter der Gruppe Datenklassifizierung im Navigationsbereich des Microsoft Purview-Complianceportals.

Inhalts-Explorer: Dieses Tool bietet Einblick in die Menge und die Typen der vertraulichen Daten in einer Organisation. Außerdem können Benutzer nach Bezeichnung oder Vertraulichkeitstyp filtern. Auf diese Weise wird eine detaillierte Ansicht der Speicherorte angezeigt, an denen das System diese vertraulichen Daten speichert. Administratoren haben folgende Möglichkeiten:

- Vertrauliche Dokumente zu indizieren, die in unterstützten Microsoft 365 Workloads gespeichert sind.

- Vertrauliche Informationen zu identifizieren, die in jedem Dokument gespeichert sind.

- Dokumente zu identifizieren, die das System mit Vertraulichkeits- und Aufbewahrungsbezeichnungen klassifiziert hat.

Aktivitäten-Explorer: Dieses Tool zeigt die Aktivitäten im Zusammenhang mit vertraulichen Daten und Bezeichnungen an. Beispielsweise Herabstufungen von Bezeichnungen oder externe Freigaben, die Inhalte einem Risiko aussetzen könnten. Der Aktivitätsexplorer zeigt die Aktivitäten an, die sich auf vertrauliche Informationen beziehen, die von Endbenutzern verwendet werden. Zu diesen Daten gehören:

- Bezeichnungsaktivitäten

- Protokolle zur Verhinderung von Datenverlusten (Data Loss Prevention, DLP)

- Automatische Bezeichnung

- Endpunkt-DLP

In den folgenden Abschnitten werden die einzelnen Analysetools vorgestellt.

Lizenzanforderungen für Inhaltsexplorer und Aktivitätsexplorer

Jedem Konto, das auf die Datenklassifizierung zugreift und sie verwendet, muss eine Lizenz aus einem dieser Abonnements zugewiesen sein:

- Microsoft 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 Compliance

- Microsoft 365 F5 Security und Compliance

- Microsoft 365 E5/A5/F5/G5 Information Protection und Governance

- Office 365 E5

Inhalts-Explorer

Der Inhaltsexplorer zeigt eine aktuelle Momentaufnahme der Elemente mit einer Vertraulichkeitsbezeichnung oder einer Aufbewahrungsbezeichnung. Außerdem werden die Elemente angezeigt, die in Ihrer Organisation als Typ vertraulicher Informationen klassifiziert sind.

Erforderliche Berechtigungen für den Zugriff auf Elemente im Inhaltsexplorer

Microsoft Purview schränkt den Zugriff auf den Inhaltsexplorer stark ein, da ein Benutzer den Inhalt gescannter Dateien lesen kann.

Wichtig

Diese Berechtigungen ersetzen Berechtigungen, die Organisationen lokal den Elementen zugewiesen haben, die die Anzeige des Inhalts ermöglichen.

Es gibt zwei Rollen, die den Zugriff auf den Inhaltsexplorer gewähren. Organisationen können diese Rollen mithilfe des Microsoft Purview-Complianceportals gewähren:

- Inhaltsexplorer-Listenanzeige. Durch die Mitgliedschaft in dieser Rollengruppe können Sie jedes Element und dessen Speicherort anzeigen. Microsoft 365 hat dieser Rollengruppe die Rolle Datenklassifizierungslistenanzeige vorab zugewiesen.

- Inhaltsexplorer-Inhaltsanzeige. Durch die Mitgliedschaft in dieser Rollengruppe können Benutzer die Inhalte aller Elemente in der Liste anzeigen. Microsoft 365 hat dieser Rollengruppe die Rolle Datenklassifizierungsinhaltsanzeige vorab zugewiesen.

Das Konten, die eine Organisation für den Zugriff auf den Inhaltsexplorer verwendet, muss einer oder beiden Rollengruppen angehören. Diese Rollengruppen sind unabhängige Rollengruppen, die nicht kumulativ sind. Wenn Sie beispielsweise einem Konto die Möglichkeit geben möchten, nur die Elemente und deren Speicherorte anzuzeigen, erteilen Sie Inhaltsexplorer-Listenanzeige-Rechte. Wenn Sie möchten, dass dasselbe Konto auch in der Lage ist, die Inhalte der Elemente in der Liste anzuzeigen, müssen Sie zusätzlich Inhaltsexplorer-Inhaltsanzeige-Rechte erteilen.

Sie können auch eine oder beide Rollen einer benutzerdefinierten Rollengruppe zuweisen, um den Zugriff auf den Inhaltsexplorer anzupassen.

Ein globaler Administrator kann die erforderliche Rollengruppenmitgliedschaften „Inhaltsexplorer-Listenanzeige“ und „Inhaltsexplorer-Inhaltsanzeige“ zuweisen.

Typen vertraulicher Informationen

Eine DLP-Richtlinie kann dazu beitragen, vertrauliche Informationen zu schützen. Im Gegenzug definiert das System diese Informationen als Typ vertraulicher Informationen. Microsoft 365 umfasst Definitionen für viele gängige Typen vertraulicher Informationen aus vielen verschiedenen Regionen, die für Organisationen verfügbar sind. Beispielsweise Kreditkartennummern, Bankkontonummern, Personalausweisnummern und Windows Live ID-Dienstnummern.

Vertraulichkeitsbezeichnungen

Eine Vertraulichkeitsbezeichnung ist einfach ein Tag, das den Wert des Elements für eine Organisation angibt. Sie können es manuell oder automatisch anwenden. Nach der Anwendung wird die Bezeichnung in das Dokument eingebettet. Auf diese Weise folgt es dem Dokument überall dort, wo es sich befindet. Eine Vertraulichkeitsbezeichnung aktiviert verschiedene Schutzmaßnahmen, z. B. ein obligatorisches Wasserzeichen oder die Verschlüsselung.

Für Dateien in SharePoint und OneDrive müssen Sie Vertraulichkeitsbezeichnungen aktivieren, damit die entsprechenden Daten in den Features im Microsoft Purview-Complianceportal angezeigt werden. Weitere Informationen finden Sie unter Aktivieren von Vertraulichkeitsbezeichnungen für Office-Dateien in Microsoft Office SharePoint Online und OneDrive.

Aufbewahrungsbezeichnungen

Mit einer Aufbewahrungsbezeichnung können Organisationen definieren, wie lange das System ein bezeichnetes Element aufbewahren soll. Außerdem können Organisationen die Schritte definieren, die vor dem Löschen ausgeführt werden müssen. Sie können Aufbewahrungsbezeichnungen entweder manuell oder automatisch über Richtlinien anwenden. Sie können Ihre Organisation dabei unterstützen, rechtliche und behördliche Vorschriften einzuhalten.

Verwendung des Inhaltsexplorers

Ein Benutzer mit Zugriff auf den Inhaltsexplorer sollte die folgenden Schritte ausführen, um darauf zuzugreifen:

- Wählen Sie im Microsoft Purview-Complianceportal im Navigationsbereich Datenklassifizierung aus, um diese Gruppe zu erweitern.

- Wählen Sie in der Gruppe DatenklassifizierungInhaltsexplorer aus.

- Wenn Sie den Namen der Bezeichnung oder den Typ vertraulicher Informationen kennen, können Sie ihn auf der Seite Inhaltsexplorer in das Filterfeld angeben. Alternativ können Sie in der Spalte Typen vertraulicher Informationen nach dem Element suchen und die Bezeichnung aus der Liste auswählen.

- Wenn Sie ein Element Typen vertraulicher Informationen auswählen, werden Alle Speicherorte für das Element in der Mitte der Seite angezeigt.

- Wählen Sie unter Alle Speicherorte einen Speicherort aus, und führen Sie einen Drilldown durch die Ordnerstruktur aus, um das Element zu finden.

- Wählen Sie das Element aus, um es systemintern im Inhaltsexplorer zu öffnen.

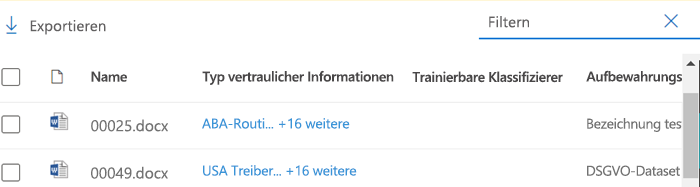

Exportieren

Das Steuerelement „Exportieren“ erstellt eine CSV-Datei, die eine Auflistung aller Elemente enthält, auf die der Bereich fokussiert ist.

Hinweis

Es kann bis zu sieben Tage dauern, bis der Inhaltsexplorer die Anzahl aktualisiert.

Filter

Das Filter-Tool wird angezeigt, wenn Sie einen Drilldown für einen Speicherort ausführen, z. B. für einen Exchange- oder Teams-Ordner oder eine SharePoint- oder OneDrive-Website.

Der Bereich des Suchtools wird im Bereich Alle Speicherorte angezeigt. Was Sie suchen können, hängt vom ausgewählten Speicherort ab.

- Wenn Exchange oder Teams der ausgewählte Speicherort ist, können Sie die vollständige E-Mail-Adresse des Postfachs durchsuchen. Beispiel: user@domainname.com.

- Wenn SharePoint oder OneDrive der ausgewählte Speicherort ist, wird das Suchtool angezeigt, wenn Sie einen Drilldown nach Website-Namen, Ordnern und Dateien ausführen.

Sie können nach folgendem suchen:

| Wert | Beispiel |

|---|---|

| vollständiger Websitename | https://contoso.onmicrosoft.com/sites/sitename |

| Dateiname | RES_Resume_1234.txt Hinweis: Segmente dieses Dateinamens sind die Grundlage der nächsten drei Beispiele. |

| Text am Anfang des Dateinamens | RES |

| Text nach einem Unterstrich im Dateinamen | Resume oder 1234 |

| Dateierweiterung | TXT |

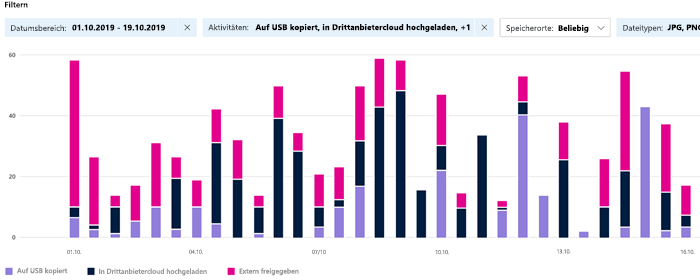

Aktivitäten-Explorer

In der Gruppe Datenklassifizierung des Navigationsbereichs des Microsoft Purview-Complianceportals bieten die Seiten Übersicht und Inhaltsexplorer Einblick in die Inhalte, die das System ermittelt und bezeichnet hat und wo sich diese Inhalte befinden. Die Seite Aktivitätsexplorer rundet diese Suite von Analysetools für die Datenklassifizierung ab.

Der Aktivitätsexplorer ermöglicht es einer Organisation, die Aktionen zu überwachen, die mit ihren bezeichneten Inhalten ausgeführt werden. Der Aktivitätsexplorer bietet auch eine verlaufsbezogene Ansicht der Aktivitäten für den mit Bezeichnungen versehenen Inhalt einer Organisation. Sie erfasst die Aktivitätsinformationen aus den Microsoft 365 einheitlichen Überwachungsprotokollen. Anschließend werden die Daten transformiert und in der Benutzeroberfläche des Aktivitätsexplorers angezeigt. Der Aktivitätsexplorer meldet Daten von bis zu 30 Tagen.

Es stehen über 30 verschiedene Filter zur Verfügung, einschließlich:

- Datumsbereich

- Aktivitätstyp

- Standort

- Benutzer

- Vertraulichkeitsbezeichnung

- Aufbewahrungsbezeichnung

- Dateipfad

- DLP-Richtlinie

Erforderliche Berechtigungen für den Zugriff auf den Aktivitätsexplorer

Für den Zugriff auf den Aktivitätsexplorer müssen Sie Mitglied einer der folgenden Rollengruppen sein oder explizit eine der folgenden Rollen gewähren.

Die Liste der anwendbaren Rollen umfasst Folgendes:

- Information Protection-Administrator

- Information Protection-Analyst

- Information Protection-Ermittler

- Information Protection-Leser

Die Liste der anwendbaren Rollengruppen umfasst Folgendes:

- Informationsschutz

- Information Protection-Administratoren

- Information Protection-Analysten

- Information Protection-Ermittler

- Information Protection-Leser

Microsoft 365-Rollengruppen umfassen:

- Globaler Administrator

- Compliance-Administrator

- Sicherheitsadministrator

- Compliancedatenadministrator

Microsoft 365-Rollen umfassen:

- Compliance-Administrator

- Sicherheitsadministrator

- Sicherheitsleseberechtigter

Aktivitätstypen

Der Aktivitätsexplorer sammelt Aktivitätsinformationen aus den Überwachungsprotokollen für mehrere Quellen von Aktivitäten. Ausführlichere Informationen dazu, welche Bezeichnungsaktivität zum Aktivitätsexplorer führt, finden Sie unter Bezeichnungsereignisse, die im Aktivitätsexplorer verfügbar sind.

Die Quelle der Aktivitäten umfasst Folgendes:

- Aktivitäten für Vertraulichkeitsbezeichnungen und Aufbewahrungsbezeichnungen aus nativen Office-Anwendungen

- Microsoft Entra Protection-Add-In

- SharePoint Online

- Exchange Online (nur Vertraulichkeitsbezeichnungen)

- OneDrive

Beispiele für Aktivitäten aus diesen verschiedenen Quellen sind:

- Bezeichnung angewendet

- Bezeichnung geändert (aktualisiert, heruntergestuft oder entfernt)

- Simulation der automatischen Bezeichnung

- Datei gelesen

Beispiele für Microsoft Entra Protection-Scanner- und AIP-Clientaktivitäten sind:

- Schutz angewendet

- Schutz geändert

- Schutz entfernt

- Dateien ermittelt

Der Aktivitätsexplorer sammelt auch DLP-Richtlinienübereinstimmungsereignisse von Exchange Online, SharePoint Online, OneDrive, Teams Chat, Teams Kanal (Vorschau), lokalen SharePoint-Ordnern und -Bibliotheken, lokalen Dateifreigaben und Windows 10 und 11 Geräten über DLP (Endpoint Data Loss Prevention). Einige Beispielereignisse von Windows 10 und 11 Geräten umfassen die folgenden Dateiaktivitäten:

- Deletions

- Kreationen

- In Zwischenablage kopiert

- Geändert

- Lesen

- Gedruckt

- Umbenannt

- In die Netzwerkfreigabe kopiert

- Zugriff durch eine nicht zulässige App

Um die Effektivität der Datenlebenszyklusverwaltung Ihrer Organisation zu verstehen, ist es wichtig zu verstehen, welche Aktionen Ihre Organisation mit Ihren Inhalten mit vertraulichen Bezeichnungen ausgeführt hat. Es hilft Ihnen zu sehen, ob die Steuerelemente, die Sie eingerichtet haben, z. B. Microsoft Purview Data Loss Prevention-Richtlinien, effektiv sind. Sie können Ihre verschiedenen Richtlinien verwalten und neue Maßnahmen ergreifen, um das unerwünschte Verhalten in folgenden Fällen einzuschränken:

- Ihre vorhandenen Steuerelemente sind nicht effektiv.

- Sie entdecken etwas Unerwartetes. Beispielsweise wurden viele Elemente von „Streng vertraulich“ auf „Allgemein“ herabgestuft.

Hinweis

Der Aktivitäts-Explorer überwacht derzeit keine Aufbewahrungsaktivitäten für Exchange Online.

Wissenscheck

Wählen Sie für jede der folgenden Fragen die beste Antwort aus.