Implementieren der Datenklassifizierung in Microsoft 365

Die Datenklassifizierung in Microsoft 365 verwendet einen Prozess namens Zero Change Management. Dieser Prozess scannt die sensiblen und gekennzeichneten Inhalte eines Unternehmens, bevor das Unternehmen Richtlinien erstellt. Dies ermöglicht es einer Organisation, die Auswirkungen aller Aufbewahrungs- und Sensibilitätskennzeichnungen in ihrer Umgebung zu erkennen. Außerdem kann die Organisation damit beginnen, ihren Bedarf an Schutz- und Governance-Maßnahmen zu ermitteln.

Die Datenklassifizierungsfeatures in Microsoft 365 ermöglichen einer Organisation Einblicke in die klassifizierten Daten zu erhalten. Mit diesem Wissen kann die Organisation die Richtlinien festlegen, die sie zum Schutz und zur Verwaltung ihrer sensiblen Daten benötigt. Als globaler Administrator bzw. Complianceadministrator von Microsoft 365 können Sie Inhalte in Ihrer Organisation bewerten und anschließend markieren. Daher haben Sie folgende Möglichkeiten:

- Kontrollieren Sie, wohin es geht.

- Schützen Sie sie, egal wo sie sich befindet.

- Bewahren und löschen Sie die Daten gemäß den Anforderungen Ihrer Organisation.

Organisationen werten markierte Inhalte durch die Anwendung von Vertraulichkeitsbezeichnungen, Aufbewahrungsbezeichnungen und trainierbaren Klassifizierern aus. Es gibt verschiedene Möglichkeiten, wie Sie ermitteln, auswerten und markieren können. Das Ergebnis ist, dass eine Organisation eine große Anzahl von Dokumenten und E-Mails mit einer oder mehreren dieser Bezeichnungen markieren und klassifizieren kann. Sobald eine Organisation ihre Aufbewahrungs- und Vertraulichkeitsbezeichnungen anwendet, besteht der nächste Schritt darin, zu sehen, wie ihre Elemente die Bezeichnungen verwenden und was mit diesen Elementen geschieht.

Datenklassifizierung im Microsoft Purview-Complianceportal

In Microsoft 365 bietet die Seite Datenklassifizierung im Microsoft Purview-Complianceportal Einblick in markierte Inhalte, einschließlich:

- Die Anzahl von Elementen, die als vertraulicher Informationstyp klassifiziert wurden und was diese Klassifizierungen sind.

- Die am häufigsten angewendeten Vertraulichkeitsbezeichnungen in Microsoft 365 und Microsoft Entra ID Protection.

- Die am häufigsten angewendeten Aufbewahrungsbezeichnungen.

- Eine Zusammenfassung von Aktivitäten, die Benutzer für Ihre vertraulichen Inhalten ausführen.

- Die Speicherorte Ihrer vertraulichen und aufbewahrten Daten.

Hinweis

Azure Active Directory (Azure AD) ist jetzt Microsoft Entra ID. Weitere Informationen.

Sie können auch die folgenden Compliance-Merkmale auf der Seite Datenklassifizierung verwalten:

- Trainierbare Klassifizierungsmerkmale

- Typen vertraulicher Informationen

- Typen vertraulicher Informationen, die auf genauer Datenübereinstimmung basieren

- Inhalts-Explorer

- Aktivitäten-Explorer

Sobald eine Organisation ihr Datenklassifizierungsframework entwickelt, ist der nächste Schritt die Implementierung. Das Microsoft Purview-Complianceportal ermöglicht es Administratoren, ihre Daten in Übereinstimmung mit ihrem Datenklassifizierungsframework zu ermitteln, zu klassifizieren, zu überprüfen und zu überwachen. Organisationen können Vertraulichkeitsbezeichnungen verwenden, um ihre Daten zu schützen. Dazu werden verschiedene Schutzmaßnahmen erzwungen, z. B. Verschlüsselung und Inhaltsmarkierung. Sie können Bezeichnungen auf Daten auf verschiedene Arten anwenden:

- Manuell

- Standardmäßig basierend auf Richtlinieneinstellungen

- Automatisch als Ergebnis einer Bedingung, z. B. persönliche Benutzerinformationen

Für kleinere Organisationen oder Organisationen mit einem relativ optimierten Datenklassifizierungsframework kann die Erstellung einer einzelnen Vertraulichkeitsbezeichnung für jede ihrer Datenklassifizierungsebenen ausreichen. Das folgende Beispiel zeigt eine 1:1-Datenklassifizierungsebene zur Zuordnung von Vertraulichkeitsbezeichnungen:

| Klassifizierungsbezeichnung | Vertraulichkeitsbezeichnung | Bezeichnungseinstellungen | Veröffentlicht in |

|---|---|---|---|

| Uneingeschränkt | Uneingeschränkt | Anwenden der Fußzeile "Uneingeschränkt" | Alle Benutzer |

| Allgemein | Allgemein | Anwenden der Fußzeile "Allgemein" | Alle Benutzer |

Tipp

Während eines Pilotversuchs zum Informationsschutz, den Microsoft mit seinen internen Benutzern durchführte, haben sie Verwirrung in Bezug auf die Absicht der Bezeichnung „Persönlich“ ausgedrückt. Sie wussten nicht, ob es sich um persönliche Informationen handelte oder lediglich um eine persönliche Angelegenheit. Daher hat Microsoft die Bezeichnung in „nicht geschäftlich“ geändert. Die Hoffnung war, dass diese neue Bezeichnung klarer ist und jede Verwirrung beseitigen würde. Dieses Beispiel zeigt, dass die Taxonomie nicht von Anfang an perfekt sein muss. Beginnen Sie mit dem, was Sie für richtig halten, testen Sie es, und passen Sie bei Bedarf die Bezeichnung basierend auf Feedback an.

Größere Organisationen haben oft eine globale Reichweite und komplexere Anforderungen an die Informationssicherheit. Es kann schwierig sein, eine 1:1-Beziehung zwischen der Anzahl der Klassifizierungsebenen in ihren Richtlinien und der Anzahl der Vertraulichkeitsbezeichnungen in ihrer Microsoft 365-Umgebung zu haben. Diese Herausforderung gilt insbesondere für globale Organisationen, in denen eine bestimmte Datenklassifizierungsebene, z. B. „Eingeschränkt“, je nach Region eine andere Definition oder einen anderen Satz von Steuerelementen aufweisen kann.

Microsoft Purview-Datenklassifizierung

Das Microsoft Purview-Complianceportal enthält das Feature „Microsoft 365-Datenklassifizierung“. Die Gruppe Datenklassifizierung im Navigationsbereich des Complianceportals enthält die Features, die Organisationen dabei unterstützen sollen, vertrauliche und unternehmenskritische Daten zu ermitteln, zu klassifizieren, zu überprüfen und zu überwachen.

In den folgenden Abschnitten werden die Features unter der Gruppe Datenklassifizierung beschrieben.

Übersicht

Auf dieser Seite werden Informationen angezeigt, die zeigen, wie eine Organisation vertrauliche Informationen und Bezeichnungen verwendet. Sie können Einblicke erhalten wie:

- Am häufigsten verwendete Typen vertraulicher Informationen.

- Gibt an, wie viele Elemente die jeden Typen enthalten.

- Eine Übersicht über die wichtigsten Klassifizierungsaktivitäten, die an Microsoft 365 Standorten erkannt wurden.

- Die am häufigsten auf Inhalte angewendeten Vertraulichkeits- und Aufbewahrungsbezeichnungen.

Klassifizierer

Eine Organisation kann diese Seite verwenden, um ihre Klassifizierungsstrategie zu verfeinern, indem neue Kategorien vertraulicher Informationen und Inhalte definiert werden. Am oberen Rand der Seite wird für jeden Klassifizierertyp eine Registerkarte angezeigt, die Folgendes enthält:

Trainierbare Klassifizierungen: Verwendet maschinelles Lernen, um Inhaltskategorien in einer Organisation zu identifizieren. Microsoft bietet integrierte Klassifizierer zum Identifizieren gängiger Inhaltstypen wie Resume und Quellcode sowie anstößige Sprache wie Obszönitäten und Bedrohungen. Diese Klassifizierer können in konformen Lösungen wie Aufbewahrungsbezeichnungen, Vertraulichkeitsbezeichnungen und Kommunikationscompliance verwendet werden. Wenn die integrierten Klassifizierer die Anforderungen einer Organisation nicht erfüllen, können benutzerdefinierte Klassifizierer erstellt werden, um bestimmte Arten von Inhalten zu identifizieren, z. B. Unternehmensverträge. Nachdem eine Organisation einen benutzerdefinierten Klassifizierer erstellt hat, muss sie den Klassifizierer trainieren, um seine Genauigkeit zu verbessern. Das Training sollte fortgesetzt werden, bis der Klassifizierer für die Veröffentlichung und Verwendung in Microsoft Purview bereit ist.

Typen vertraulicher Informationen: Eine Organisation kann auch vertrauliche Informationstypen verwenden, um ihre Klassifizierungsstrategie zu verfeinern. Typen vertraulicher Informationen helfen dabei, vertrauliche Elemente zu identifizieren. Dieser Klassifizierer trägt dazu bei, zu verhindern, dass vertrauliche Elemente versehentlich oder unangemessen freigegeben werden. Er kann auch dabei helfen, relevante Daten in eDiscovery zu finden und Governanceaktionen auf bestimmte Arten von Informationen anzuwenden. Organisationen können z. B. den Klassifizierer für vertrauliche Informationen verwenden, um Informationen wie Kreditkarten- und Bankkontonummern zu schützen. Microsoft bietet viele integrierte Typen zum Erkennen vertraulicher Informationen, die sich über Regionen auf der ganzen Welt erstrecken. Alternativ kann eine Organisation auch benutzerdefinierte Typen erstellen, die auf ihre vertraulichen Informationen zugeschnitten sind. Sie können einen benutzerdefinierten Typ vertraulicher Informationen (Sensitive Information Type, SIT) folgendermaßen definieren:

- Muster

- Schlüsselwortbeweis wie Mitarbeiternummer, Sozialversicherungsnummer (Social Security Number, SSN) oder ID

- Ähnliche Zeichen als Nachweis in einem bestimmten Muster

- Konfidenzniveaus

EDM-Klassifizierer (Exact Data Matches). Angenommen, eine Organisation möchte einen benutzerdefinierten Typ vertraulicher Informationen, der genaue oder fast genaue Datenwerte verwendet. Sie möchte diesen benutzerdefinierten Typ vertraulicher Informationen anstelle eines Typs, der Übereinstimmungen basierend auf generischen Mustern gefunden hat. Was sollte die Organisation tun? Mit der EDM-basierten Klassifizierung (Exact Data Match) können Organisationen benutzerdefinierte vertrauliche Informationstypen erstellen, die sich auf genaue Werte in einer Datenbank mit vertraulichen Informationen beziehen. Das System kann die Datenbank täglich aktualisieren, die bis zu 100 Millionen Datenzeilen enthalten kann. Mitarbeiter, Patienten und Kunden kommen und gehen und Datensätze ändern sich, aber die benutzerdefinierten Typen vertraulicher Informationen einer Organisation bleiben aktuell und anwendbar. Darüber hinaus kann eine Organisation EDM-basierte Klassifikation mit Richtlinien verwenden, z. B. Microsoft Purview Data Loss Prevention oder Microsoft Cloud App Security-Dateirichtlinien. Mit einer EDM-basierten Klassifizierung kann eine Organisation einen benutzerdefinierten Typ vertraulicher Informationen mit den folgenden Merkmalen erstellen:

- dynamisch und leicht zu aktualisieren

- skalierbarer

- weniger falsch positive Ergebnisse

- arbeitet mit strukturierten vertraulichen Daten

- Behandeln Sie vertrauliche Informationen sicherer, und teilen Sie sie nicht mit niemandem, einschließlich Microsoft.

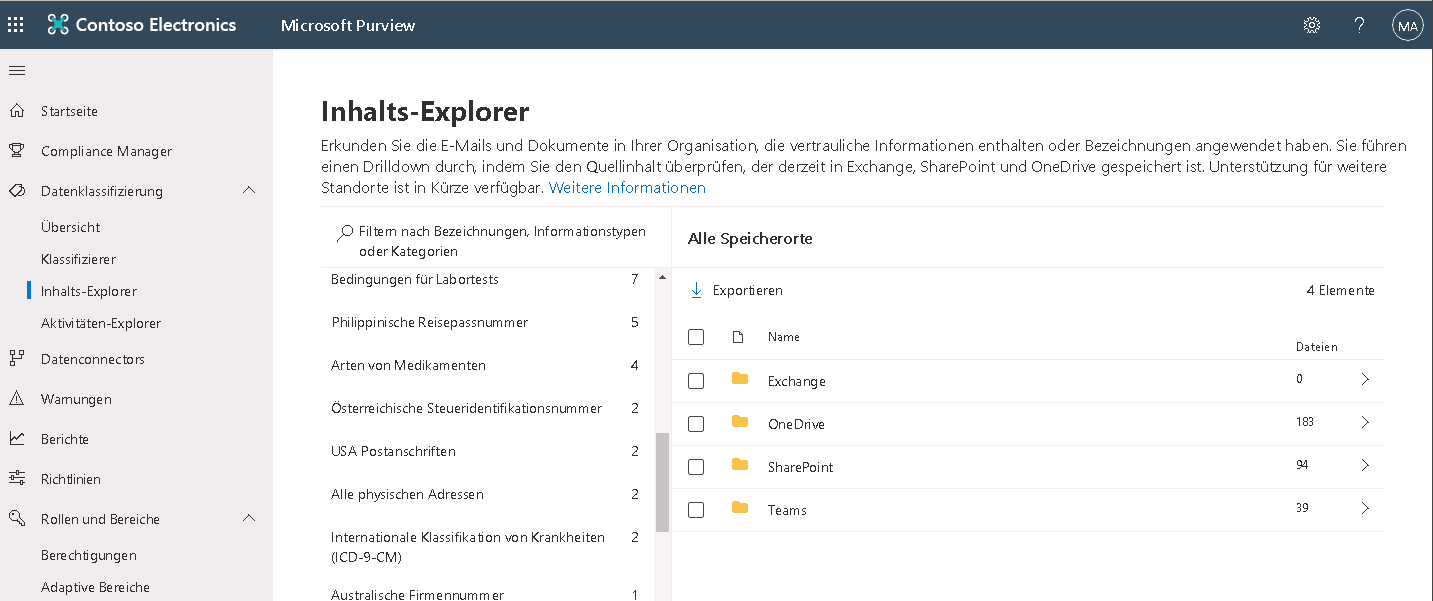

Inhaltsexplorer

Eine Organisation kann den Inhaltsexplorer verwenden, um Folgendes zu überprüfen:

- Gibt an, wie viele Elemente Typen vertraulicher Informationen enthalten.

- Gibt an, wie viele Elemente Vertraulichkeitsbezeichnungen oder Aufbewahrungsbezeichnungen angewendet haben.

Um bestimmte Aktivitäten zu überprüfen, führen Sie einen Drilldown durch, indem Sie den Informationstyp oder die Bezeichnung auswählen und den Speicherort des Elements öffnen. Speicherorte können Exchange, SharePoint und OneDrive umfassen. Sie können das Feature Suche verwenden, um schnell nach bestimmten Speicherorten zu suchen, bis die Liste der E-Mails und Dokumente mit diesen Informationen oder Bezeichnungen angezeigt wird. Verwenden Sie die Suche erneut, um Elemente basierend auf ihrem Namen, Dateityp und mehr zu suchen. Das Feature „Suche“ zeigt auch schnelle Einblicke in die Typen vertraulicher Informationen in einem Element an, z. B. wie viele Instanzen vorhanden sind und ihr Konfidenzniveau.

Eine Organisation kann tiefer navigieren, indem sie den Quellinhalt öffnet. Auf diese Weise können die vertraulichen Informationen und der Kontext sowie die Metadaten der Datei überprüft werden. Organisationen können die Ergebnisse dann in eine Excel-Tabelle exportieren, die Details wie Dateinamen und deren Typen vertraulicher Informationen und angewendete Bezeichnungen enthält.

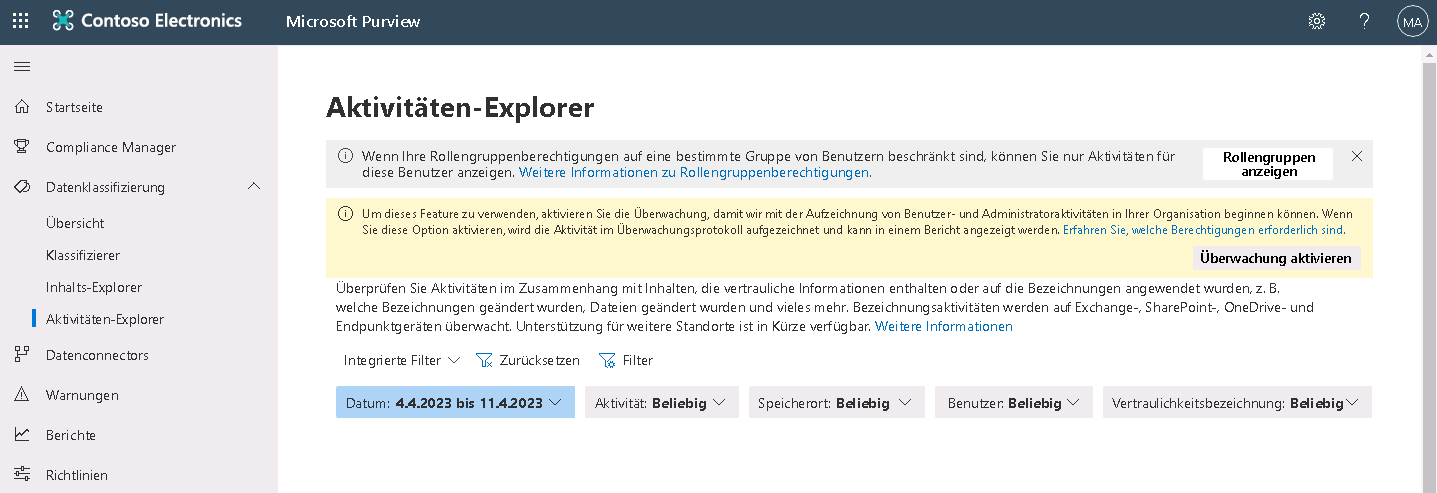

Aktivitätenexplorer

Organisationen können den Aktivitätsexplorer verwenden, um Klassifizierungsaktivitäten standortübergreifend zu überprüfen, einschließlich Exchange-, SharePoint-, OneDrive- und Endpunktgeräten. Klassifizierungsaktivitäten umfassen Bezeichnungsänderungen und Dateiaktualisierungen. Sie können Aktivitäten mithilfe des Menüs „Filter“ nach Datumsbereich, Aktivitätstyp, Standort, Benutzer, Vertraulichkeitsbezeichnung und noch mehr filtern.

Das Verlaufsdiagramm organisiert die letzten Aktivitäten nach Farbe. Zeigen Sie auf eine Spalte, um zu sehen, wie viele Instanzen an diesem Tag aufgetreten sind. Scrollen Sie durch die vollständige Liste der einzelnen Aktivitäten, die über Microsoft 365-Standorte und -Geräte protokolliert werden. Wählen Sie dann eine Aktivität aus, um weitere Details zu überprüfen. Eine Organisation kann die Liste auch anpassen, um die Daten anzuzeigen, die ihren administrativen Anforderungen am besten entsprechen.

Es ist nicht ungewöhnlich, dass Benutzer jeden Tag vertrauliche Daten erstellen und freigeben. Daher sollte das Ermitteln, Klassifizieren und Überprüfen ein fortlaufender Prozess sein. Organisationen sollten die Seite Übersicht überwachen, um neue Erkenntnisse zu gewinnen, um sicherzustellen, dass das System vertrauliche Daten ordnungsgemäß erkennt, schützt und regelt.

Hinweis

Beachten Sie im folgenden Screenshot die Warnmeldung, die oben auf der Seite angezeigt wird. Sie gibt an, dass Sie die Überwachung in Microsoft 365 aktivieren müssen, damit das System mit der Aufzeichnung von Benutzeraktivitäten in der Organisation beginnen kann. Die Meldung enthält eine Schaltfläche Überwachung aktivieren, die Sie auswählen können, um die Überwachung zu initiieren.