Beobachten von Bedrohungen im Zeitverlauf mit Livestreams

Mit dem Huntinglivestream können Sie Abfragen für Liveereignisse testen, sobald sie auftreten. Livestreams bieten interaktive Sitzungen, mit denen Sie benachrichtigt werden können, wenn Microsoft Sentinel übereinstimmende Ereignisse für die Abfrage findet.

Ein Livestream basiert immer auf einer Abfrage. In der Regel verwenden Sie die Abfrage, um Streamingprotokollereignisse einzuschränken, sodass nur die Ereignisse angezeigt werden, die sich auf Ihre Bedrohungssuche beziehen. Sie können einen Livestream für folgende Aktionen verwenden:

- Testen neuer Abfragen für Liveereignisse

- Generieren von Benachrichtigungen für Bedrohungen

- Starten der Untersuchungen

Livestream-Abfragen werden alle 30 Sekunden aktualisiert und generieren Azure-Benachrichtigungen über neue Ergebnisse aus der Abfrage.

Erstellen eines Livestreams

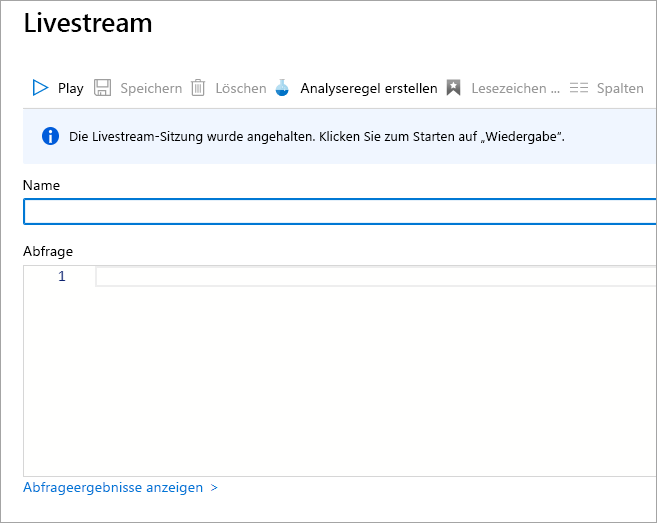

Klicken Sie auf die Registerkarte Livestream und anschließend auf der Symbolleiste auf Neuer Livestream, um über die Seite Hunting in Microsoft Sentinel einen Livestream zu erstellen.

Hinweis

Livestreamabfragen werden fortlaufend für Ihre Liveumgebung ausgeführt, sodass Sie keine Zeitparameter in einer Livestreamabfrage verwenden können.

Anzeigen eines Livestreams

Geben Sie auf der Livestream-Seite einen Namen für die Livestream-Sitzung sowie eine Abfrage an, die Ergebnisse für die Sitzung liefert. Benachrichtigungen für Livestream-Ereignisse werden in Ihren Azure-Portal Benachrichtigungen angezeigt.

Verwalten eines Livestreams

Sie können den Livestream abspielen, um die Ergebnisse zu überprüfen, oder Sie speichern den Livestream für einen späteren Zeitpunkt. Gespeicherte Livestreamsitzungen können über die Registerkarte Livestream auf der Seite Hunting angezeigt werden. Sie können Ereignisse aus einer Livestream-Sitzung auch auf eine Warnung heraufstufen, indem Sie die Ereignisse auswählen und dann auf der Befehlsleiste auf Elevate to alert (Auf Warnung heraufstufen) klicken.

Mithilfe eines Livestreams können Sie Baselineaktivitäten für das Löschen von Azure-Ressourcen nachverfolgen und andere Azure-Ressourcen ermitteln, die nachverfolgt werden sollten. Beispielsweise gibt die folgende Abfrage alle Azure-Aktivitätsereignisse zurück, die eine gelöschte Ressource aufgezeichnet haben:

AzureActivity

| where OperationName has 'delete'

| where ActivityStatus == 'Accepted'

| extend AccountCustomEntity = Caller

| extend IPCustomEntity = CallerIpAddress

Verwenden einer Livestream-Abfrage zum Erstellen einer Analyseregel

Wenn die Abfrage bedeutende Ergebnisse zurückgibt, können Sie über die Befehlsleiste auf Create analytics rule (Analyseregel erstellen) klicken, um eine Analyseregel basierend auf der Abfrage zu erstellen. Nachdem die Regel die Abfrage zur Identifizierung der spezifischen Ressourcen verfeinert hat, kann sie Warnungen oder Incidents generieren, wenn die Ressourcen gelöscht werden.

Wählen Sie die passende Antwort auf die folgende Fragen aus.