Schützen Ihres Hub-Spoke-Netzwerks

Azure bietet eine Reihe von Diensten, die es einer Organisation ermöglichen, ihre Cloudinfrastruktur abzusichern und zu schützen. Ihre Organisation muss verstehen, wie sie ihr neues Netzwerk schützen kann und welche anderen Azure-Dienste verfügbar sind.

In dieser Lerneinheit lernen Sie sichere Netzwerke auf der Azure-Plattform kennen und erhalten eine Übersicht über Azure Firewall. Sie erfahren außerdem, wie Sie virtuelle Netzwerke mithilfe von Netzwerksicherheitsgruppen sichern können.

Absichern des Netzwerkentwurfs in Azure

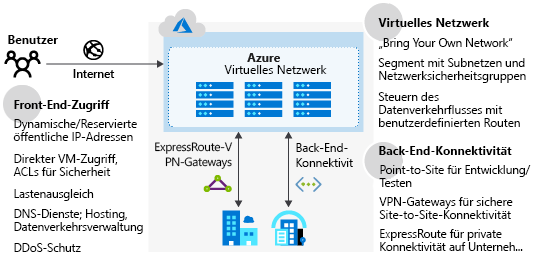

Die Abbildung oben zeigt die Azure-Netzwerkinfrastruktur und die Methoden, mit denen Sie Ihre lokale Umgebung, die von Azure gehosteten Ressourcen und das öffentliche Internet sicherer verbinden können.

Es gibt mehrere Features, die Sie beim Absichern eines Netzwerkentwurfs berücksichtigen sollten:

- Azure Virtual Network: Bietet eine grundlegende Sicherheitsebene, indem Ihre Umgebungen in Azure logisch isoliert werden, um unbefugten oder unerwünschten Zugriff zu verhindern.

- Azure DNS: Ein Hostingdienst für Ihre Domänennamen. Azure DNS ist ein sicherer Dienst, der Domänennamen in Ihrem virtuellen Netzwerk verwaltet und auflöst.

- Azure Application Gateway: Ein dediziertes virtuelles Gerät, das einen Application Delivery Controller (ADC) als Dienst bereitstellt, einschließlich Web Application Firewall (WAF).

- Azure Traffic Manager: Ein Dienst zum Steuern der Verteilung des Benutzerdatenverkehrs in Azure.

- Azure Load Balancer: Dient zum Bereitstellen von Hochverfügbarkeit und Netzwerkleistung für Ihre Azure-Anwendungen.

- Umkreisnetzwerk: Segmentiert Ressourcen zwischen Ihrem virtuellen Azure-Netzwerk und dem Internet.

Erwägen Sie außerdem, einige der folgenden Elemente in Ihre Netzwerkarchitektur aufzunehmen, um die Netzwerksicherheit zu verbessern:

- Netzwerkzugriffssteuerungen. Diese Zugriffssteuerungen stellen sicher, dass Ihre Azure-Dienste nur für die gewünschten Benutzer und Geräte zugänglich sind.

- Netzwerksicherheitsgruppen als Firewall mit Paketfilterung zum Steuern des Datenverkehrs im virtuellen Netzwerk.

- Routensteuerung und erzwungenes Tunneln, um benutzerdefinierte Routen durch Ihre Infrastruktur zu definieren und sicherzustellen, dass Dienste keine Verbindung mit einem Internetgerät herstellen können.

- Aktivieren einer Sicherheitsappliance für virtuelle Netzwerke über Azure Marketplace.

- Verwenden Sie Azure ExpressRoute für eine dedizierte WAN-Verbindung, um Ihre lokalen Netzwerke sicher auf Azure zu erweitern.

- Microsoft Defender für Cloud, um Bedrohungen für Ihre Azure-Dienste zu verhindern, zu erkennen und darauf zu reagieren

- Azure Firewall als Netzwerksicherheitsdienst.

Es gibt eine Vielzahl von Sicherheitslösungen für Ihre Organisation, von denen sich viele gegenseitig ergänzen, um weitere Sicherheitsebenen zu bieten. Ihre Organisation sollte sich an den von Microsoft empfohlenen bewährten Methoden ausrichten. Anschließend können Sie die Features implementieren, die zur Erfüllung der internen Sicherheitsanforderungen Ihrer Organisation erforderlich sind.

Basiskomponenten für die Azure-Sicherheit für Hub-Spoke-Topologien

Sie möchten sicherstellen, dass Ihre Ressourcen vor unbefugtem Zugriff oder Angriffen geschützt sind, indem Sie Ihren Netzwerkverkehr steuern. Im Hub-Spoke-Modell müssen Sie mehrere Komponenten implementieren:

Netzwerksicherheitsgruppe

Für jedes Subnetz in der Topologie ist eine Netzwerksicherheitsgruppe konfiguriert. Die Netzwerksicherheitsgruppen implementieren Sicherheitsregeln, um den Netzwerkverkehr zu und von jeder Ressource in der Topologie zuzulassen oder zu verweigern.

Umkreisnetzwerk

Konfigurieren Sie ein Umkreisnetzwerk in einem eigenen Subnetz im virtuellen Netzwerk des Hubs, um externen Datenverkehr zu routen. Das Umkreisnetzwerk ist so konzipiert, dass es virtuelle Netzwerkgeräte hostet, um Sicherheitsfunktionen wie Firewalls und Paketuntersuchung bereitzustellen. Sie können den aus dem Umkreisnetzwerk ausgehenden Datenverkehr über virtuelle Geräte routen. Der Datenverkehr wird dann überwacht, gesichert und überprüft.

Virtuelles Netzwerkgerät

Virtuelle Netzwerkgeräte sorgen für eine sichere Netzwerkbegrenzung, indem sie den gesamten ein- und ausgehenden Netzwerkdatenverkehr überprüfen. Ein virtuelles Netzwerkgerät leitet nur Datenverkehr weiter, der die Sicherheitsregeln des Netzwerks befolgt, und fungiert im Wesentlichen als Firewall.

Azure Firewall kann einige der in diesem Artikel beschriebenen Komponenten ersetzen, um den Zugriff auf Azure-Netzwerkressourcen zu steuern. Weitere Informationen finden Sie im Abschnitt Azure Firewall.

Azure ExpressRoute

ExpressRoute richtet eine dedizierte private WAN-Verbindung zwischen lokalen Ressourcen und einem Azure-Gatewaysubnetz im virtuellen Netzwerk des Hubs ein. Sie platzieren die Netzwerksicherheitsappliance zwischen dem lokalen Netzwerk und den Edgeroutern des ExpressRoute-Anbieters. Diese Appliance schränkt den Fluss von nicht autorisiertem Datenverkehr aus dem virtuellen Netzwerk ein.

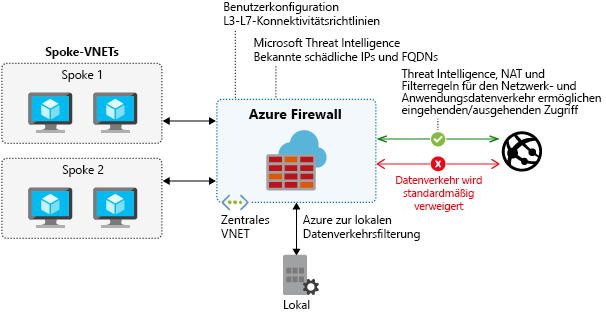

Azure Firewall

Microsoft verwaltet diesen Netzwerksicherheitsdienst. Der Dienst schützt virtuelle Azure-Netzwerke und deren Ressourcen dadurch, dass Sie Konnektivitätsrichtlinien zentral verwalten und erzwingen können. Azure Firewall verwendet eine statische öffentliche IP-Adresse für virtuelle Netzwerkressourcen, die es externen Firewalls ermöglicht, Datenverkehr aus Ihrem virtuellen Netzwerk zu identifizieren.

Azure Firewall ist eine vollständig zustandsbehaftete Netzwerkfirewall, die den Betriebszustand und die Eigenschaften von Netzwerkverbindungen verfolgt, die sie durchlaufen. Azure Firewall ermöglicht die zentrale Steuerung der gesamten Netzwerkkommunikation durch die Erzwingung von Richtlinien. Diese Richtlinien können in virtuellen Netzwerken, Regionen und Azure-Abonnements erzwungen werden. In einer Hub-Spoke-Topologie wird Azure Firewall typischerweise im Hub bereitgestellt, um den Datenverkehr über das Netzwerk vollständig zu steuern.

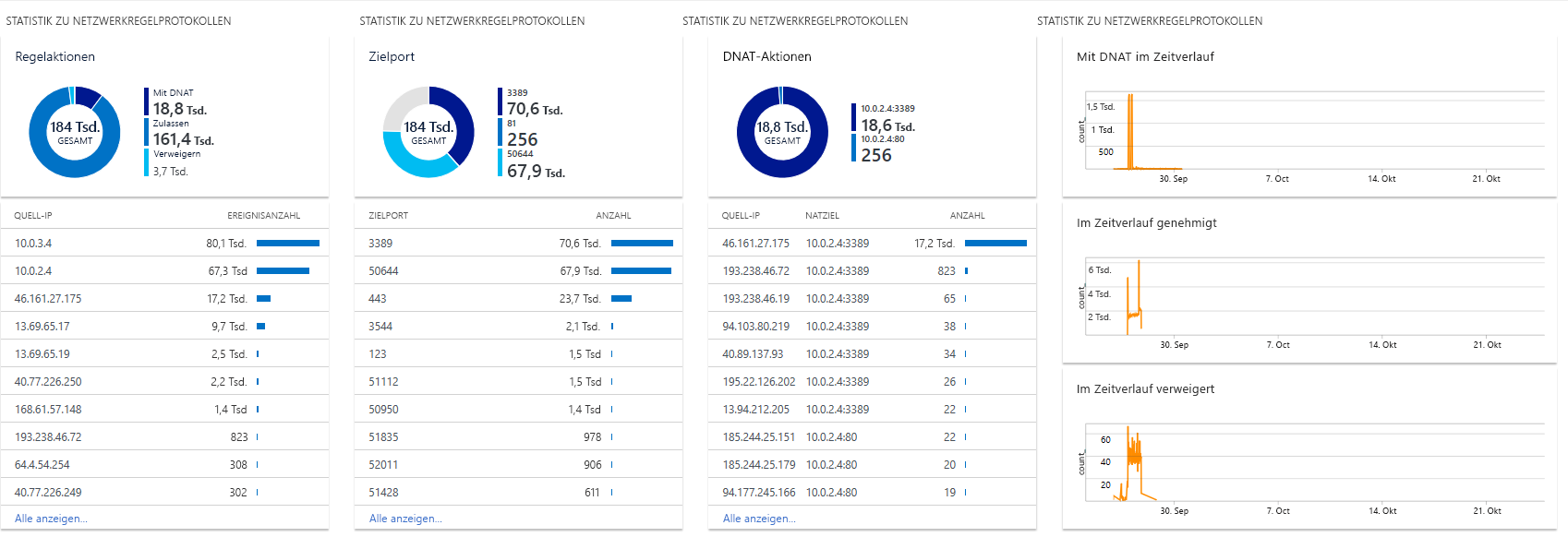

Die Überwachung von Azure Firewall besteht aus der Überprüfung der Firewall und Aktivitätsprotokolle. Da Azure Firewall und Azure Monitor-Protokolle integriert sind, können Sie in Azure Monitor die vollständigen Protokolle einsehen. Einige Protokolle können auch im Azure-Portal eingesehen werden.

Die Protokolle können in einem Azure Storage-Konto gespeichert, an Azure Event Hubs gestreamt oder an Azure Monitor-Protokolle gesendet werden.

Netzwerksicherheit durch Netzwerksicherheitsgruppen

Netzwerksicherheitsgruppen (NSGs) erzwingen und steuern Regeln für Netzwerkdatenverkehr. Der Zugriff wird durch das Zulassen oder Verweigern der Kommunikation zwischen Workloads in einem virtuellen Netzwerk gesteuert. Netzwerksicherheitsgruppen sind regelbasiert und werten den Datenverkehr mithilfe einer Fünf-Tupel-Methode aus. Um zu ermitteln, ob Datenverkehr zulässig ist oder verweigert wird, bewerten NSGs Datenverkehr mithilfe von:

- Quell-IP

- Quellport

- Ziel-IP

- Zielport

- Protokoll

Definieren von Sicherheitsregeln

Sicherheitsregeln in einer Netzwerksicherheitsgruppe stellen den Mechanismus zur Steuerung des Datenverkehrsflusses bereit. Eine Netzwerksicherheitsgruppe weist standardmäßig einen Satz von Regeln auf. Diese Regeln können nicht gelöscht, aber durch Ihre eigenen benutzerdefinierten Regeln überschrieben werden. Die Standardregeln lauten wie folgt:

- Datenverkehr, der aus einem virtuellen Netzwerk stammt und in diesem endet, ist zulässig.

- Zum Internet ausgehender Datenverkehr wird zugelassen, aber eingehender Datenverkehr blockiert.

- Azure Load Balancer darf die Integrität von virtuellen Computern oder Rolleninstanzen untersuchen.

Weitere Überlegungen zur Sicherheit

Die Möglichkeit der Steuerung des Datenverkehrs durch Ihre Ressourcen ist eine wichtige Sicherheitsmaßnahme. Azure hilft Ihnen, die Sicherheit Ihrer gesamten Infrastruktur mithilfe weiterer Dienste zu verbessern:

- Anwendungssicherheitsgruppen: Diese Gruppen bieten für Ihre Anwendungen eine zentrale Richtlinien- und Sicherheitsverwaltung. Mithilfe von Anwendungssicherheitsgruppen können Sie detaillierte Richtlinien für Netzwerksicherheit definieren, indem Sie einen Moniker verwenden. Sie können dann einen Zero-Trust-Ansatz wählen, bei dem nur bestimmte Datenflüsse erlaubt sind.

- Azure Network Watcher: Ermöglicht Einblicke in die Netzwerkprotokollierung und -diagnose. Network Watcher ermöglicht Ihnen, Integrität und Leistung Ihrer Azure-Netzwerke zu erfassen.

- VNET-Dienstendpunkte: Erweitern den privaten Adressraum Ihres virtuellen Netzwerks, um ihn für Azure-Dienste verfügbar zu machen. Die Endpunkte ermöglichen es Ihnen, den Zugriff auf Azure-Ressourcen einzuschränken.

- Azure DDoS Protection: Ermöglicht das Entschärfen von Angriffen auf volumetrischer, Protokoll- und Ressourcenebene.