Erstellen, Zuweisen und Interpretieren von Sicherheitsrichtlinien und -initiativen in Azure Policy

Wenn es darum geht, Ihre Azure-Umgebung zu schützen, treten zwei wichtige Tools auf: Azure-Sicherheitsrichtlinien und Azure-Sicherheitsinitiativen. Beide spielen eine wichtige Rolle bei Einhaltung der Compliance, dienen aber unterschiedlichen Zwecken. Lassen Sie uns ihre Features und Anwendungsfälle aufschlüsseln.

Azure-Sicherheitsrichtlinien

Definition: Azure Policy ist wie ein sorgfältiger Wächter, der sicherstellt, dass Ihre Ressourcen bestimmten Regeln entsprechen. Sie können Richtlinien in Ihrer Azure-Umgebung definieren und erzwingen.

Komponenten:

- Richtliniendefinition: Gibt die Bedingungen an, die Sie steuern möchten (wie etwa zulässige Ressourcentypen, obligatorische Tags).

- Richtlinienzuweisung: Bestimmt, wo die Richtlinie wirksam wird (einzelne Ressourcen, Ressourcengruppen, Verwaltungsgruppen).

- Richtlinienparameter: Passt das Richtlinienverhalten an (wie etwa SKUs von virtuellen Maschinen, Standort).

Anwendungsfälle:

- Einheitliches Erzwingen bestimmter Regeln.

- Sicherstellen eines einheitlichen Taggings.

- Steuern von Ressourcenzugriff

Azure-Sicherheitsinitiativen:

Definition: Stellen Sie sich Azure-Initiativen als Richtlinienbündel vor. Sie fassen verwandte Azure-Richtliniendefinitionen für einen bestimmten Zweck zusammen.

Komponenten:

- Definitionen (Richtlinien): Eine Sammlung von Richtlinien, die in einem einzelnen Element gebündelt sind.

- Zuweisung: Initiativen werden auf einen Bereich angewendet (z. B. Abonnement, Ressourcengruppe).

- Parameter: Anpassen des Verhaltens von Initiativen.

Anwendungsfälle:

- Erreichen breiterer Complianceziele (z. B. Payment Card Industry Data Security Standard, Health Insurance Portability and Accountability Act).

- Kohärente Verwaltung verwandter Richtlinien.

Verwendung im Vergleich:

Azure Policy:

- Verwenden Sie dies für einzelne Richtlinien, wenn Sie bestimmte Regeln erzwingen müssen.

- Manchmal reicht eine einzelne Richtlinie aus.

Azure-Initiativen:

- Empfohlen auch für eine einzelne Richtlinie, weil die Verwaltung dadurch vereinfacht wird.

- Initiativen ermöglichen es Ihnen, mehrere Richtlinien als zusammenhängende Einheit zu verwalten.

- Beispiel: Statt 20 separate Richtlinien für die PCI-DSS-Compliance zu verwalten, sollten Sie eine Initiative nutzen, die alle Richtlinien gleichzeitig bewertet.

Azure-Sicherheitsrichtlinien konzentrieren sich auf granulare Kontrolle, während Azure-Sicherheitsinitiativen einen konsolidierten Ansatzbieten. Wählen Sie mit Bedacht, je nach den Anforderungen Ihres Unternehmens und der Komplexität der Compliance. Beides sind wichtige Tools in Ihrer Toolbox für Azure-Sicherheit.

Erstellen und Verwalten von Richtlinien zur Konformitätserzwingung

Zur Einhaltung Ihrer Unternehmensstandards und Vereinbarungen zum Servicelevel müssen Sie mit der Erstellung und Verwaltung von Richtlinien in Azure vertraut sein. In diesem Beispiel erfahren Sie, wie Sie mithilfe von Azure Policy einige allgemeinere Aufgaben im Zusammenhang mit der organisationsweiten Erstellung, Zuweisung und Verwaltung von Richtlinien durchführen:

- Zuweisen einer Richtlinie zur Erzwingung einer Bedingung für die spätere Erstellung von Ressourcen

- Erstellen und Zuweisen einer Initiativdefinition zur Nachverfolgung der Konformität für mehrere Ressourcen

- Beheben von Problemen mit einer nicht konformen oder abgelehnten Ressource

- Implementieren einer neuen Richtlinie in der gesamten Organisation

Voraussetzungen

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Zuweisen einer Richtlinie

Für die Konformitätserzwingung mit Azure Policy muss zunächst eine Richtliniendefinition zugewiesen werden. Eine Richtliniendefinition definiert, unter welcher Bedingung eine Richtlinie erzwungen wird und welche Auswirkung sie haben soll. In diesem Beispiel weisen Sie die integrierte Richtliniendefinition des Namens Tag von der Ressourcengruppe erben, hinzu, falls nicht vorhanden, um das angegebene Tag mit seinem Wert von der übergeordneten Ressourcengruppe den neuen oder aktualisierten Ressourcen hinzuzufügen, denen das Tag fehlt.

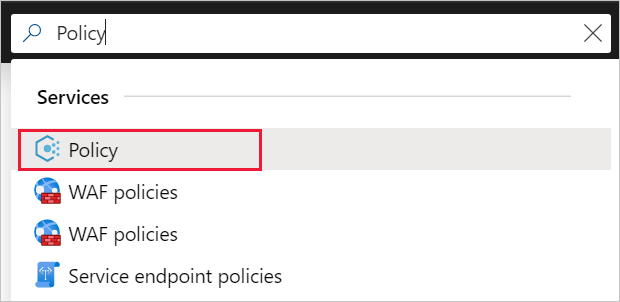

- Navigieren Sie zum Azure-Portal, um Richtlinien zuzuweisen. Suchen Sie nach Policy, und wählen Sie diese Option aus.

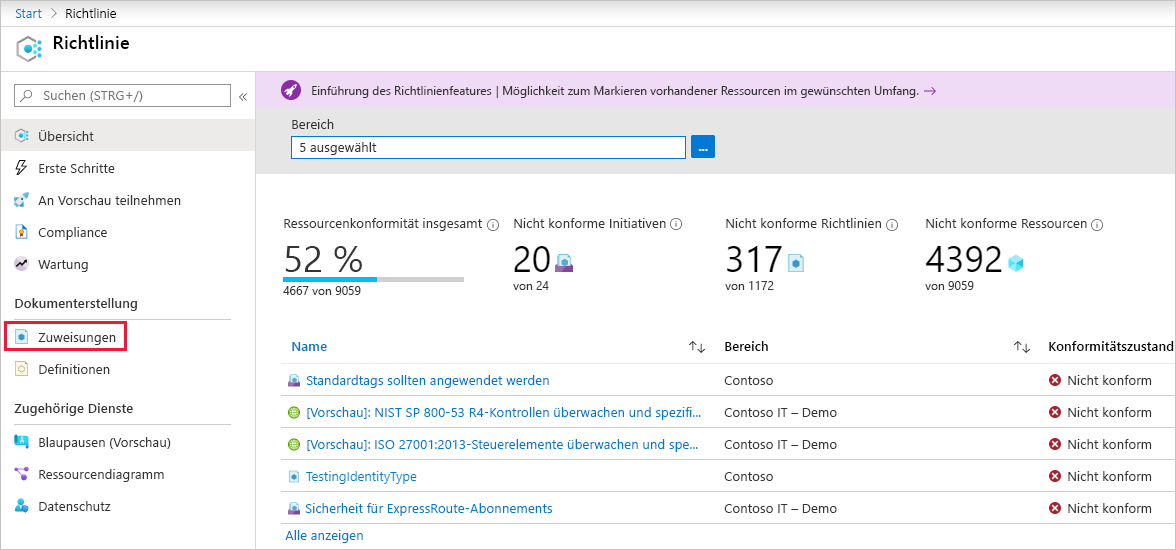

- Wählen Sie links auf der Seite „Azure Policy“ die Option Zuweisungen. Eine Zuweisung ist eine zugewiesene Richtlinie, die innerhalb eines bestimmten Bereichs angewendet werden soll.

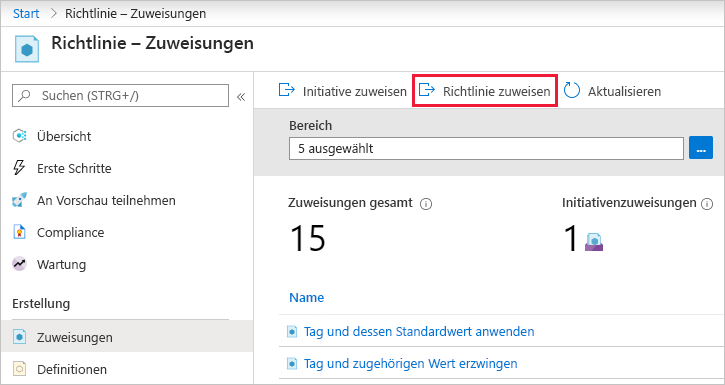

- Wählen Sie im oberen Bereich der Seite Richtlinien – Zuweisungen die Option Richtlinie zuweisen.

- Wählen Sie auf der Seite Richtlinie zuweisen auf der Registerkarte Grundlagen unter Bereich den Bereich aus, indem Sie die Auslassungspunkte und entweder eine Verwaltungsgruppe oder ein Abonnement auswählen. Wählen Sie optional eine Ressourcengruppe aus. Ein Bereich bestimmt, für welche Ressourcen oder Ressourcengruppe die Richtlinienzuweisung erzwungen wird. Klicken Sie dann unten im Abschnitt der Seite Bereich auf Auswählen. In diesem Beispiel wird das Abonnement Contoso verwendet. Ihr Abonnement wird sich davon unterscheiden.

- Ressourcen können basierend auf dem Bereich ausgeschlossen werden.

Ausschlüsse beginnen auf einer Ebene unterhalb der Ebene des Bereichs.

Ausschlüsse sind optional, lassen Sie sie daher vorerst leer.

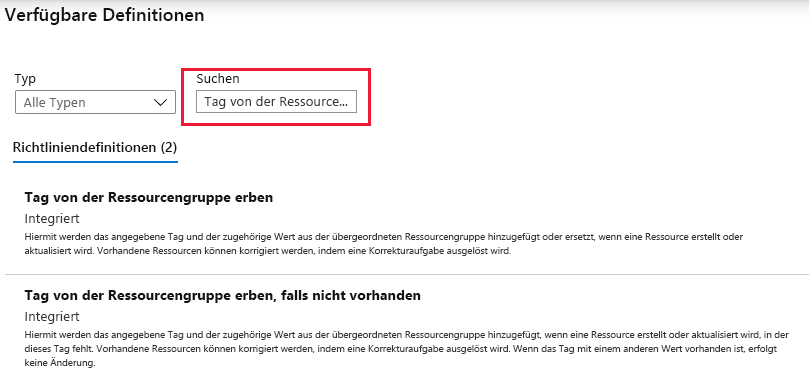

- Wählen Sie die Richtliniendefinition mit den Auslassungspunkten, um die Liste der verfügbaren Definitionen zu öffnen. Sie können den Typ der Richtliniendefinition nach „Integriert“ filtern, um alle Definitionen anzuzeigen und ihre Beschreibungen zu lesen.

- Wählen Sie Tag von der Ressourcengruppe erben, falls nicht vorhanden aus. Sollten Sie die Option nicht direkt finden, geben Sie Tag erben in das Suchfeld ein, und drücken Sie dann die EINGABETASTE, oder wählen Sie die entsprechende Option im Suchfeld aus. Klicken Sie unten auf der Seite Verfügbare Definitionen auf Auswählen, nachdem Sie die Richtliniendefinition gefunden und ausgewählt haben.

- Der Zuweisungsname wird automatisch mit dem ausgewählten Richtliniennamen gefüllt, kann aber geändert werden. Übernehmen Sie in diesem Fall Tag von der Ressourcengruppe erben, falls nicht vorhanden. Geben Sie ggf. auch eine Beschreibung ein. Die Beschreibung enthält Details zu dieser Richtlinienzuweisung.

- Behalten Sie für Richtlinienerzwingung die Einstellung Aktiviert bei. Wenn Sie diese Einstellung auf Deaktiviert festlegen, kann das Ergebnis der Richtlinie getestet werden, ohne die Auswirkung auszulösen. Weitere Informationen finden Sie unter Erzwingungsmodus.

- Das Feld Zugewiesen von wird abhängig vom angemeldeten Benutzer automatisch ausgefüllt. Dieses Feld ist optional. Daher können auch benutzerdefinierte Werte eingegeben werden.

- Wählen Sie im oberen Bereich des Assistenten die Registerkarte Parameter aus.

- Geben Sie unter Tagname den Namen Umgebung ein.

- Wählen Sie im oberen Bereich des Assistenten die Registerkarte Bereinigung aus.

- Lassen Sie das Kontrollkästchen Korrekturtask erstellen deaktiviert. Dieses Kontrollkästchen ermöglicht die Erstellung eines Tasks zur Änderung bereits vorhandener Ressourcen (zusätzlich zu neuen oder aktualisierten Ressourcen).

-

Verwaltete Identität erstellen ist automatisch aktiviert, da diese Richtliniendefinition die Auswirkung „Modify“ verwendet.

Berechtigungen ist basierend auf der Richtliniendefinition automatisch auf Mitwirkende festgelegt. Weitere Informationen finden Sie unter Verwaltete Identitäten und Funktionsweise der Steuerung des Wartungszugriffs.

- Wählen Sie oben im Assistenten die Registerkarte Meldungen zu Complianceverstößen aus.

- Legen Sie Meldung zu Complianceverstößen auf This resource doesn't have the required tag (Ressource verfügt nicht über das erforderliche Tag) fest. Diese benutzerdefinierte Meldung wird bei der Ablehnung einer Ressource oder für nicht konforme Ressourcen bei der regulären Auswertung angezeigt.

- Wählen Sie im oberen Bereich des Assistenten die Registerkarte Überprüfen + erstellen aus.

- Überprüfen Sie die ausgewählten Optionen, und wählen Sie anschließend am unteren Rand der Seite die Option Erstellen aus.