Erkunden von Continuous Security

Continuous Security ist eine der acht Funktionen in der DevOps-Taxonomie.

Gründe, weshalb Continuous Security erforderlich ist

Cyberkriminalität ist ein unausweichliches Phänomen des digitalen Zeitalters. Viele Organisationen werden täglich in böswilliger Absicht angegriffen, um Schaden anzurichten. Doch nicht nur unsere Organisationen, sondern auch wir als Benutzer von Drittanbieterdiensten sind mögliche Ziele dieser Angriffe.

Nachfolgend finden Sie einige Praxisbeispiele.

| Company | Reale Storys |

|---|---|

| 2013 waren alle 3 Milliarden Yahoo-Benutzerkonten von Datendiebstahl betroffen. Die Untersuchung dieses Vorfalls ergab, dass die gestohlenen Informationen keine Kennwörter in Klartext, keine Zahlungskartendaten und keine Bankkontodetails enthielten. | |

| 2016 griffen Hacker auf die persönlichen Informationen von 57 Millionen Fahrgästen zu. Uber zahlte den Hackern 100.000 US-Dollar für die Vernichtung der Daten. Weder Regulierungsbehörden noch Benutzer wurden darüber informiert, dass die Informationen gestohlen wurden. Die Sicherheitsverletzung wurde erst ein Jahr später offengelegt. | |

| 2017 waren Millionen von Konten von einem Hackerangriff auf Instagram betroffen, der zur Offenlegung der Telefonnummern dieser Benutzer führte. Die Telefonnummern wurden in einer Datenbank bereitgestellt, in der für 10 US-Dollar pro Suche nach den Kontaktinformationen der Instagram-Nutzer gesucht werden konnte. | |

| 2018 gelang Hackern der Zugriff auf detaillierte persönliche Daten von 14 Millionen Facebook-Benutzer*innen. Die gestohlenen Daten umfassten Suchergebnisse, aktuelle Aufenthaltsorte und Heimatorte. | |

| Am 6. März 2017 gab Apache Foundation ein neues Sicherheitsrisiko und einen verfügbaren Patch für das Struts 2-Framework bekannt. Kurze Zeit später informierte Equifax (eine Kreditauskunftei, die die Bonität von Kunden in den USA bewertet) einige Kunden darüber, dass es zu einer Sicherheitsverletzung gekommen war. Im September 2017 machte Equifax die Sicherheitsverletzung weltweit öffentlich bekannt. Die Sicherheitsverletzung betraf 145,4 Millionen Kunden in den USA und 8.000 Kunden in Kanada. Im Vereinigten Königreich waren insgesamt 15,2 Millionen Datensätze kompromittiert, darunter vertrauliche Daten von 700.000 Kunden. Im März 2018 informierte Equifax die Öffentlichkeit darüber, dass 2,4 Millionen mehr US-Kunden betroffen waren als ursprünglich bekanntgegeben. |

Laut Michael Hayden (ehemaliger Direktor der NSA und CIA) sollten Sie stets davon ausgehen, dass eine Sicherheitsverletzung aufgetreten ist, und auf sämtlichen Ebenen einer Organisation sollten tiefgreifende Schutzmechanismen implementiert sein. Hayden unterteilt Unternehmen in zwei Gruppen: Unternehmen, bei denen es zu einer Sicherheitsverletzung gekommen ist, und Unternehmen, die noch nichts davon wissen.

Im Folgenden finden Sie die Philosophie der Microsoft-Produktgruppe, die Grundlage für unseren DevSecOps-Ansatz ist:

- Es sollte stets davon ausgegangen werden, dass es bereits zu einer Sicherheitsverletzung gekommen ist

- Akteure mit böswilliger Absicht befinden sich bereits mit internem Zugriff innerhalb des Netzwerks

- Tiefgreifende Verteidigungs- bzw. Schutzmechanismen sind entscheidend

Sie sind nur so sicher wie das schwächste Element innerhalb Ihres Systems

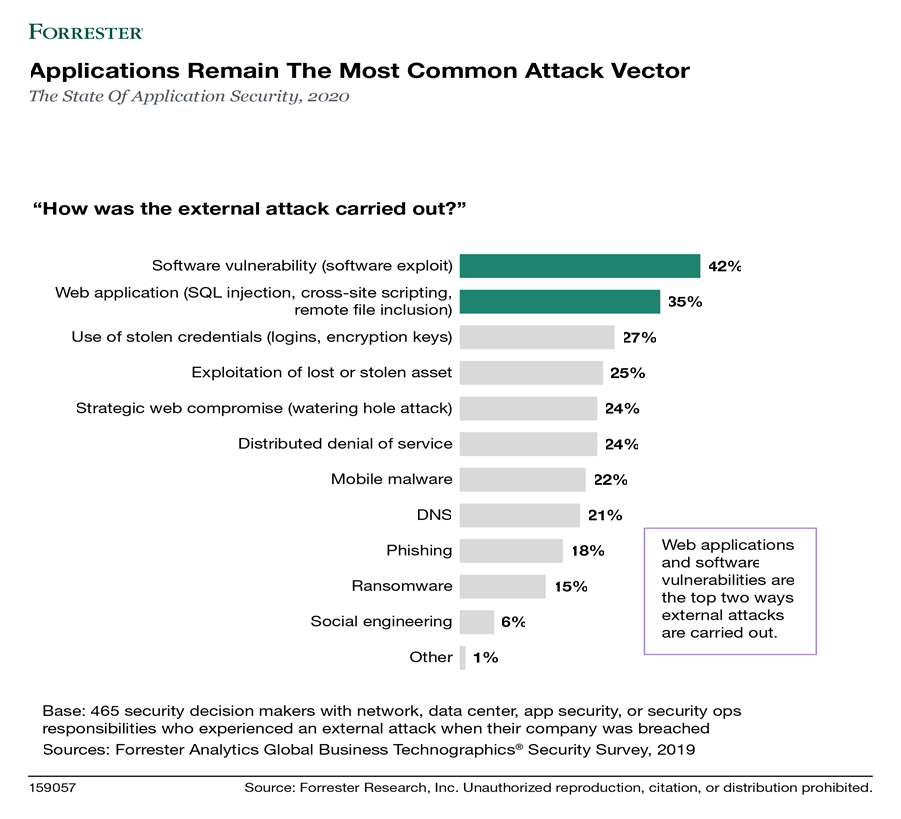

Organisationen installieren Anwendungen heute praktisch überall. Sie nutzen Web- und mobile Anwendungen für die Interaktion mit ihren Kunden, und führen Software für die große Anzahl von neuen IoT-Geräten (Internet der Dinge) aus. Diese Apps stellen jedoch ein immer größeres Risiko für Unternehmen dar. Bei einer Befragung der für die globale Netzwerksicherheit verantwortlichen Mitarbeiter von Unternehmen, bei denen innerhalb der letzten 12 Monate Sicherheitsverletzungen aufgetreten waren, gaben diese an, dass die beiden häufigsten Angriffe direkte Angriffe auf Webanwendungen sowie das Ausnutzen von anfälliger Software waren. Und in absehbarer Zukunft werden diese anfälligen Ziele noch mehr für die Kommunikation mit Kunden und die Übermittlung von Daten verwendet werden. Laut einer Forrester-Prognose wird die Mehrzahl der Unternehmen bis zum Jahr 2022 76 % bis 100 % ihres Gesamtumsatzes durch digitale Produkte und/oder Produkte generieren, die online vertrieben werden. Sicherheitsexperten müssen den Schwerpunkt also auf die Sicherheit von Anwendungen legen.

Bildquelle: The State Of Application Security, 2020, Forrester Research, Inc., 4. Mai 2020

Was ist Continuous Security?

Sicherheit ist das Anwenden von Technologien, Prozessen und Kontrollen zum Schutz von Systemen, Netzwerken, Programmen, Geräten und Daten vor unbefugtem Zugriff oder krimineller Nutzung.

Sicherheit bedeutet, dass Schutzmechanismen gegen vorsätzliche Angriffe und den Missbrauch wertvoller Daten und Systeme vorhanden sind, um Vertraulichkeit, Integrität und Verfügbarkeit zu gewährleisten.

Wichtig

Dabei sollte hervorgehoben werden, dass der Schwerpunkt bei Sicherheitsverfahren nicht auf Fehlern, sondern auf vorsätzlichen Angriffen liegt. Dieser Aspekt ist wichtig, weil unterschiedliche Gegenmaßnahmen erforderlich sind: Bei Fehlern kann eine einfache Benachrichtigung oder Bestätigungsaufforderung ausreichend sein, bei böswilligen Handlungen ist dies keinesfalls genug.

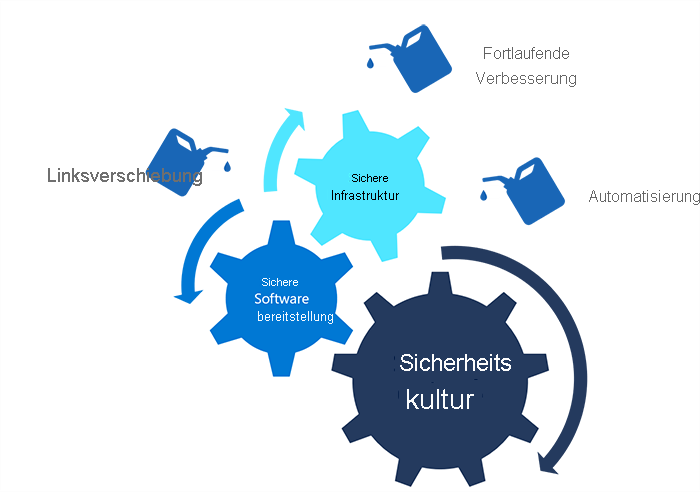

Bei Continuous Security handelt es sich um ein Verfahren, mit dem die Sicherheit ein wesentlicher Bestandteil des Softwarebereitstellungslebenszyklus ist. Continuous Security in DevOps sollte eine ganzheitliche Sicht der Sicherheit bieten, die die Sicherheitskultur, eine sichere Softwarebereitstellung und eine sichere Infrastruktur umfasst.

Für Continuous Security sind eine neue Denkweise, neue Kenntnisse und Automatisierung erforderlich.

Die drei folgenden Elemente sind Voraussetzung für Continuous Security:

- Ein starker Sicherheitsfokus innerhalb der Kultur der Organisation

- Eine Infrastruktur, die basierend auf den aktuellen Sicherheitsempfehlungen implementiert und betrieben wird

- Ein Softwarebereitstellungsprozess mit Sicherheitsfokus, z. B. Microsoft Security Development Lifecycle (SDL)

Nachfolgend sind die drei Prinzipien in DevOps aufgeführt, die bei jeder Funktion (einschließlich Continuous Security) berücksichtigt werden müssen:

| Prinzip | BESCHREIBUNG |

|---|---|

Shift Left |

Shift Left bedeutet, dass Sicherheitsaktivitäten vorhergesagt werden und innerhalb des Softwarebereitstellungsprozesses früher durchgeführt werden. Untersuchungen haben gezeigt, dass sich das Behandeln von Problemen zu einem früheren Zeitpunkt innerhalb des Entwicklungszyklus erheblich auf die Kosten und Verluste auswirkt. |

Automatisierung Automatisierung |

Die Automatisierung von sich wiederholenden Vorgängen ist entscheidend, um die Möglichkeit von Fehlern zu reduzieren. Durch diesen Ansatz können Aufgaben und Prozesse, die typischerweise selten ausgeführt werden (z. B. die Bereitstellung), häufiger ausgeführt werden. |

Kontinuierliche Verbesserung Kontinuierliche Verbesserung |

Eine kontinuierliche Verbesserung wird durch die Analyse des aktuellen Verhaltens und das Bestimmen von Optimierungsmöglichkeiten erreicht. |

Wichtig

Wenn die drei Prinzipien Shifting Left, Automatisierung und kontinuierliche Verbesserung mit den Elementen von Continuous Security (Kultur, Softwarebereitstellung und Infrastruktur) kombiniert werden, stellen sie einen ganzheitlichen Ansatz an die Sicherheit dar.