Beschreiben der Identitätstypen

In Microsoft Entra ID werden verschiedene Typen von Identitäten unterstützt. Die Begriffe, die Sie in dieser Lerneinheit hören und kennenlernen werden, sind „Benutzeridentitäten“, „Workloadidentitäten“, „Geräteidentitäten“, „externe Identitäten“ und „Hybrididentitäten“. Jeder dieser Begriffe wird in den folgenden Abschnitten ausführlicher beschrieben.

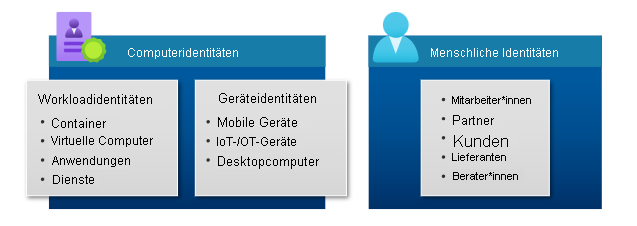

Wenn Sie die Frage „Was kann ich in Microsoft Entra ID einer Identität zuordnen?“ stellen, gibt es drei Kategorien.

- Sie können Personen (Menschen) Identitäten zuweisen. Beispiele für Identitäten, die Personen zugewiesen werden, sind Mitarbeiter*innen einer Organisation, die in der Regel als interne Benutzer*innen konfiguriert sind, und externe Benutzer, zu denen Kunden, Berater, Lieferanten und Partner gehören. Für unsere Zwecke bezeichnen wir diese als Benutzeridentitäten.

- Sie können physischen Geräten, wie Mobiltelefonen, Desktopcomputern und IoT-Geräten, Identitäten zuweisen.

- Außerdem können Sie softwarebasierten Objekten, wie Anwendungen, virtuellen Computern, Diensten und Containern, Identitäten zuweisen. Diese Identitäten werden als Workloadidentitäten bezeichnet.

In dieser Lerneinheit werden die einzelnen Microsoft Entra-Identitätstypen behandelt.

Benutzer

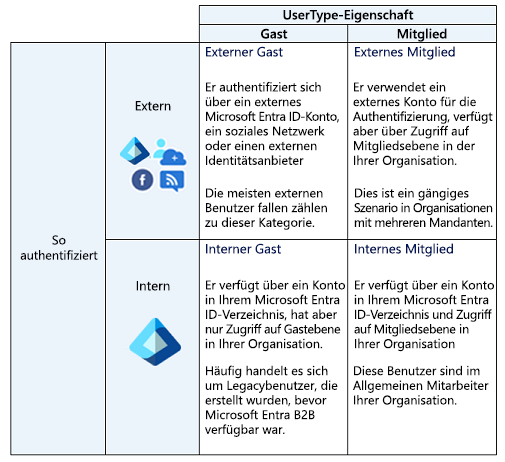

Benutzeridentitäten stehen für Personen wie Mitarbeiter*innen und externe Benutzer (Kunden, Berater, Lieferanten und Partner). In Microsoft Entra ID werden Benutzeridentitäten durch die Art der Authentifizierung und die Eigenschaft des Benutzertyps charakterisiert.

Die Art der Benutzerauthentifizierung hängt vom Microsoft Entra-Mandaten der Hostorganisation ab und kann intern oder extern sein. Interne Authentifizierung bedeutet, dass Benutzer*innen über ein Konto in der Microsoft Entra ID-Instanz der Hostorganisation verfügen und dieses Konto für die Authentifizierung bei Microsoft Entra ID verwenden. Externe Authentifizierung bedeutet, dass Benutzer sich über ein externes Microsoft Entra-Konto authentifizieren, das zu einer anderen Organisation, einer Identität in einem sozialen Netzwerk oder einem anderen externen Identitätsanbieter gehört.

Die Benutzertypeigenschaft beschreibt die Beziehung der Benutzer*innen zur Organisation, genauer gesagt, zum Mandanten der Hostorganisation. Benutzer können Gäste oder Mitglieder des Microsoft Entra-Mandanten der Organisation sein. Standardmäßig haben Gäste der Organisation im Vergleich zu Mitgliedern der Organisation eingeschränkte Berechtigungen im Verzeichnis der Organisation.

- Internes Mitglied: Diese Benutzer*innen gelten im Allgemeinen als Mitarbeiter Ihrer Organisation. Benutzer authentifizieren sich intern über die Microsoft Entra ID-Instanz ihrer Organisation, und das Benutzerobjekt wird im Microsoft Entra-Ressourcenverzeichnis mit „UserType = Member“ erstellt.

- Externer Gast: Externe Benutzer oder Gäste, einschließlich Berater, Lieferanten und Partner, fallen normalerweise in diese Kategorie. Benutzer authentifizieren sich über ein externes Microsoft Entra-Konto oder einen externen Identitätsanbieter (z. B. ein soziales Netzwerk). Das Benutzerobjekt wird im Microsoft Entra-Ressourcenverzeichnis mit „UserType = Guest“ erstellt, wodurch eingeschränkte Rechte auf Gastebene gewährt werden.

- Externes Mitglied: Dieses Szenario kommt häufig in Organisationen vor, die mehrere Mandanten umfassen. Betrachten Sie ein Szenario, in dem sich der Microsoft Entra-Mandant von Contoso und der Microsoft Entra-Mandant von Fabrikam innerhalb einer großen Organisation befinden. Benutzer*innen des Contoso-Mandanten benötigen Zugriff auf Ressourcen in Fabrikam auf Mitgliedsebene. In diesem Szenario werden Contoso-Benutzer im Fabrikam-Verzeichnis von Microsoft Entra so konfiguriert, dass sie sich mit ihrem Contoso-Konto authentifizieren, das sich außerhalb von Fabrikam befindet, aber für die Eigenschaft „UserType“ den Wert „Member“ hat. So wird der Zugriff auf die Organisationsressourcen von Fabrikam auf Mitgliedsebene ermöglicht.

- Interner Gast: Dieses Szenario liegt vor, wenn Organisationen, die mit Vertriebspartnern, Lieferanten und Anbietern zusammenarbeiten, interne Microsoft Entra-Konten für diese Benutzer einrichten, sie aber als Gäste bezeichnen, indem sie das Benutzerobjekt „UserType“ auf „Guest“ setzen. Als Gast verfügen sie über reduzierte Berechtigungen im Verzeichnis. Dies gilt als Vorgängerszenario, da mittlerweile häufiger B2B Collaboration verwendet wird. Mit B2B Collaboration können Benutzer*innen ihre eigenen Anmeldeinformationen verwenden und ihrem externen Identitätsanbieter die Verwaltung der Authentifizierung und des Kontolebenszyklus überlassen.

Externe Gäste und externe Mitglieder sind Business-to-Business (B2B)-Collaboration-Benutzer*innen, die unter die Kategorie der externen Identitäten in Microsoft Entra ID fallen und in den folgenden Abschnitten näher beschrieben werden.

Workloadidentitäten

Eine Workloadidentität ist eine Identität, die Sie einer Softwareworkload zuweisen. Dadurch kann sich die Softwareworkload bei anderen Diensten und Ressourcen authentifizieren und darauf zugreifen. Dies trägt zum Schutz Ihrer Workload bei.

Das Schützen Ihrer Workloadidentitäten ist wichtig, da eine Softwareworkload im Gegensatz zu einem menschlichen Benutzer möglicherweise mit mehreren Anmeldeinformationen umgehen muss, um auf unterschiedliche Ressourcen zuzugreifen, und diese Anmeldeinformationen müssen sicher gespeichert werden. Es ist auch schwer nachzuverfolgen, wann eine Workloadidentität erstellt wird oder wann sie widerrufen werden sollte. Unternehmen riskieren, dass ihre Anwendungen oder Dienste aufgrund von Schwierigkeiten beim Schutz von Workloadidentitäten ausgenutzt oder missbraucht werden.

Microsoft Entra Workload ID trägt dazu bei, diese Probleme beim Schützen von Workloadidentitäten zu beheben.

In Microsoft Entra sind Anwendungen, Dienstprinzipale und verwaltete Identitäten Workloadidentitäten.

Anwendungen und Dienstprinzipale

Ein Dienstprinzipal ist im Wesentlichen eine Identität für eine Anwendung. Damit eine Anwendung ihre Identitäts- und Zugriffsfunktionen an Microsoft Entra ID delegieren kann, muss die Anwendung zuerst bei Microsoft Entra ID registriert werden, um deren Integration zu ermöglichen. Nach der Registrierung einer Anwendung wird in jedem Microsoft Entra-Mandanten, in dem die Anwendung genutzt wird, ein Dienstprinzipal erstellt. Der Dienstprinzipal ermöglicht Kernfunktionen wie Authentifizierung und Autorisierung der Anwendung für Ressourcen, die vom Microsoft Entra-Mandanten abgesichert werden.

Damit die Dienstprinzipale auf Ressourcen zugreifen können, die vom Microsoft Entra-Mandanten abgesichert werden, müssen Anwendungsentwickler die Anmeldeinformationen verwalten und schützen. Wenn dies nicht ordnungsgemäß ausgeführt wird, können Sicherheitsrisiken auftreten. Verwaltete Identitäten helfen dabei, den Entwickler*innen diese Verantwortung abzunehmen.

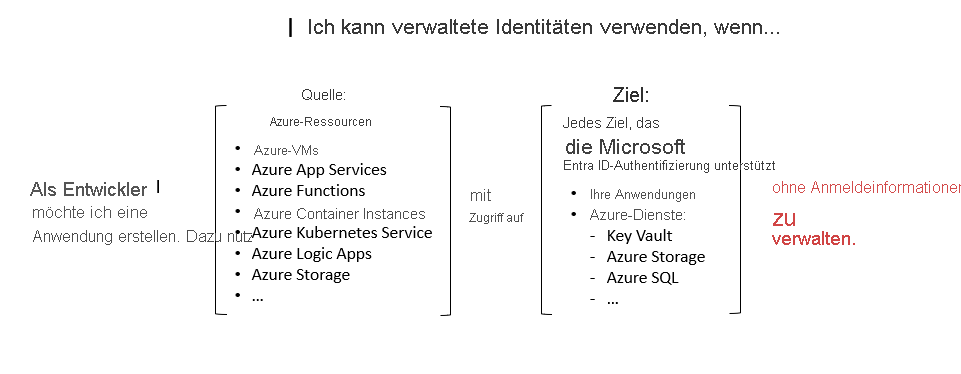

Verwaltete Identitäten

Verwaltete Identitäten sind eine Art von Dienstprinzipal, die automatisch in Microsoft Entra ID verwaltet werden, sodass keine Notwendigkeit einer Verwaltung der Anmeldeinformationen durch die Entwickler*innen besteht. Verwaltete Identitäten stellen eine Identität bereit, die Anwendungen beim Herstellen einer Verbindung mit Azure-Ressourcen verwenden, die die Microsoft Entra-Authentifizierung unterstützen. Sie können ohne zusätzliche Kosten verwendet werden.

Eine Liste der Azure-Dienste, die verwaltete Identitäten unterstützen, finden Sie im Abschnitt „Weitere Informationen“ der Lerneinheit „Zusammenfassung und Ressourcen“.

Es gibt zwei Arten von verwalteten Identitäten: systemseitig und benutzerseitig zugewiesene Identitäten.

Systemseitig zugewiesen: Einige Azure-Ressourcen, z. B. VMs, ermöglichen Ihnen, eine verwaltete Identität direkt für die Ressource zu aktivieren. Wenn Sie eine systemseitig zugewiesene verwaltete Identität aktivieren, wird in Microsoft Entra eine Identität erstellt, die an den Lebenszyklus der jeweiligen Azure-Ressource gebunden ist. Da die Identität an den Lebenszyklus dieser Azure-Ressource gebunden ist, löscht Azure die Identität automatisch für Sie, wenn die Ressource gelöscht wird. Ein Beispiel für eine vom System zugewiesene Identität ist eine Workload, die in einer einzelnen Azure-Ressource enthalten ist, z. B. eine Anwendung, die auf einer einzelnen VM ausgeführt wird.

Benutzerseitig zugewiesen: Sie können auch eine verwaltete Identität als eigenständige Azure-Ressource erstellen. Nachdem Sie eine benutzerseitig zugewiesene verwaltete Identität erstellt haben, können Sie diese einer oder mehreren Instanzen eines Azure-Diensts zuweisen. Beispielsweise kann eine benutzerseitig zugewiesene verwaltete Identität mehreren VMs zugewiesen werden. Bei benutzerseitig zugewiesenen verwalteten Identitäten wird die Identität getrennt von den Ressourcen verwaltet, für die sie verwendet wird. Durch das Löschen der Ressourcen, die die benutzerseitig zugewiesene verwaltete Identität verwenden, wird die Identität nicht gelöscht. Die benutzerseitig zugewiesene verwaltete Identität muss explizit gelöscht werden. Dies ist in einem Szenario nützlich, in dem Sie mehrere VMs haben, die alle dieselben Berechtigungen haben, aber möglicherweise häufig wiederverwendet werden. Das Löschen einer der VMs hat keine Auswirkungen auf die benutzerseitig zugewiesene verwaltete Identität. Entsprechend können Sie eine neue VM erstellen und ihr die vorhandene benutzerseitig zugewiesene verwaltete Identität zuweisen.

Sicherungsmedium

Ein Gerät ist eine Hardwarekomponente, z. B. mobile Geräte, Laptops, Server oder Drucker. Eine Geräteidentität liefert Administratoren Informationen, die sie als Grundlage für Zugriffs- oder Konfigurationsentscheidungen verwenden können. Es gibt verschiedene Möglichkeiten, um Geräteidentitäten in Microsoft Entra ID einzurichten.

- Bei Microsoft Entra registrierte Geräte. Mit Geräten, die bei Microsoft Entra registriert sind, sollen Szenarien mit BYOD (Bring Your Own Device) oder mobilen Geräten unterstützt werden. In diesen Szenarien kann ein Benutzer mit einem persönlichen Gerät auf die Ressourcen Ihres Unternehmens zugreifen. Bei Microsoft Entra registrierte Geräte registrieren sich bei Microsoft Entra ID, ohne dass sich ein Organisationskonto bei dem Gerät anmelden muss.

- In Microsoft Entra eingebunden. Ein in Microsoft Entra eingebundenes Gerät ist über ein Organisationskonto mit Microsoft Entra ID verbunden, das dann zum Anmelden beim Gerät verwendet wird. In Microsoft Entra eingebundene Geräte gehören im Allgemeinen der Organisation.

- Über Microsoft Entra hybrid eingebunden. Organisationen mit vorhandenen lokalen Active Directory-Implementierungen können von den Funktionen profitieren, die von Microsoft Entra ID bereitgestellt werden, indem sie in Microsoft Entra eingebundene Hybridgeräte implementieren. Diese Geräte werden in Ihr lokales Active Directory und Microsoft Entra ID eingebunden, sodass für die Anmeldung beim Gerät ein Organisationskonto erforderlich ist.

Das Registrieren und Hinzufügen von Geräten zu Microsoft Entra ID ermöglicht Benutzer*innen eine nahtlose Anmeldung (Single Sign-On, SSO) bei cloudbasierten Ressourcen. Darüber hinaus profitieren Geräte, die in Microsoft Entra eingebunden sind, von der SSO-Funktionalität für Ressourcen und Anwendungen, die vom lokalen Active Directory abhängen.

IT-Administratoren können Tools wie Microsoft Intune verwenden. Dies ist ein cloudbasierter Dienst für die Verwaltung mobiler Geräte (MDM) und mobiler Anwendungen (MAM), um die Verwendung der Geräte einer Organisation zu steuern. Weitere Informationen finden Sie unter Microsoft Intune.

Gruppen

Wenn Sie in Microsoft Entra ID über mehrere Identitäten mit den gleichen Zugriffsanforderungen verfügen, können Sie eine Gruppe erstellen. Mithilfe von Gruppen erteilen Sie Zugriffsberechtigungen für alle Mitglieder der jeweiligen Gruppe, anstatt Zugriffsrechte einzeln zuweisen zu müssen. Das Einschränken des Zugriffs auf Microsoft Entra-Ressourcen auf ausschließlich die Identitäten, die Zugriff benötigen, ist eines der wichtigsten Sicherheitsprinzipien von Zero Trust.

Es gibt zwei Gruppentypen:

Sicherheit: Eine Sicherheitsgruppe ist der häufigste Gruppentyp und wird verwendet, um den Benutzer- und Gerätezugriff auf freigegebene Ressourcen zu verwalten. Sie können beispielsweise eine Sicherheitsgruppe für eine bestimmte Sicherheitsrichtlinie erstellen, z. B. Self-Service-Kennwortzurücksetzung oder für die Verwendung mit einer Richtlinie für bedingten Zugriff, um MFA zu erfordern. Mitglieder einer Sicherheitsgruppe können Benutzer*innen (einschließlich externer Benutzer), Geräte, andere Gruppen und Dienstprinzipale umfassen. Zum Erstellen von Sicherheitsgruppen ist eine Microsoft Entra-Administratorrolle erforderlich.

Microsoft 365: Eine Microsoft 365-Gruppe, die auch häufig als Verteilergruppe bezeichnet wird, wird zum Gruppieren von Benutzer*innen gemäß den Anforderungen der Zusammenarbeit verwendet. Beispielsweise können Sie Mitgliedern der Gruppe Zugriff auf ein freigegebenes Postfach, einen Kalender, SharePoint-Dateien und vieles mehr gewähren. Zu den Mitgliedern einer Microsoft 365-Gruppe können nur Benutzer*innen gehören, auch außerhalb Ihrer Organisation. Da Microsoft 365-Gruppen für die Zusammenarbeit vorgesehen sind, ist die Standardeinstellung, dass Benutzer*innen Microsoft 365-Gruppen erstellen können, sodass Sie keine Administratorrolle benötigen.

Gruppen können so konfiguriert werden, dass Mitglieder zugewiesen werden können, d. h. manuell ausgewählt werden, oder sie können für eine dynamische Mitgliedschaft konfiguriert werden. Bei der dynamischen Mitgliedschaft werden Regeln verwendet, um automatisch Identitäten hinzuzufügen und zu entfernen.