Untersuchen, wie Microsoft 365 Copilot die Isolierung und Zugriffskontrolle von Microsoft 365 nutzt

In der vorangegangenen Trainingseinheit wurde darauf hingewiesen, dass Zugriffskontrollen und Mandantenisolierung zwei wichtige Formen des Datenschutzes sind, die nicht nur von Microsoft 365, sondern auch von Microsoft 365 Copilot verwendet werden. Microsoft 365 Copilot implementiert die Zugriffskontrolle, indem es nur auf Daten zugreift, für die einzelne Benutzer mindestens die Berechtigung „Ansicht“ innerhalb der Microsoft 365-Dienste wie SharePoint, OneDrive und Teams haben. Was die Mandantenisolierung betrifft, so arbeitet Microsoft kontinuierlich daran, dass die mandantenfähigen Architekturen seiner Cloud-Dienste die Standards für Sicherheit, Vertraulichkeit, Datenschutz, Integrität und Verfügbarkeit auf Unternehmensebene unterstützen. In dieser Trainingseinheit wird genauer betrachtet, wie Microsoft 365 und Microsoft 365 Copilot die Vorteile von Zugriffskontrollen und Mandantenisolierung nutzen.

Die mandantenfähige Architektur von Microsoft 365

Einer der Hauptvorteile des Cloud Computing ist das Konzept einer gemeinsamen Infrastruktur, die von zahlreichen Kunden gleichzeitig genutzt wird, was zu Größenvorteilen führt. Aufgrund der Größe und des Umfangs der von Microsoft bereitgestellten Dienste ist es schwierig und unwirtschaftlich, Microsoft 365 mit viel menschlicher Interaktion zu verwalten. Microsoft bietet Microsoft 365-Dienste über weltweit verteilte Rechenzentren an. Microsoft hat jedes Rechenzentrum hochgradig automatisiert, so dass nur wenige Vorgänge einen menschlichen Kontakt oder Zugriff auf Kundendaten erfordern. Die Mitarbeiter von Microsoft unterstützen diese Dienste und Rechenzentren mit automatisierten Tools und hochsicherem Fernzugriff.

Microsoft 365 umfasst mehrere Dienste, die wichtige Geschäftsfunktionen bieten und zum gesamten Microsoft 365-Erlebnis beitragen, darunter Microsoft 365 Copilot. Jeder dieser Dienste ist in sich geschlossen und so konzipiert, dass er sich ineinander integrieren lässt. Das Design von Microsoft 365 basiert auf den folgenden Grundsätzen:

Dienstleistungsorientierte Architektur. Entwurf und Entwicklung von Software in Form von interoperablen Diensten, die genau definierte Geschäftsfunktionen bieten.

Gewährleistung der betrieblichen Sicherheit. Ein Rahmenwerk, das das Wissen aus verschiedenen Microsoft-spezifischen Funktionen einbezieht, darunter:

- Microsoft Security Development Lifecycle.

- Microsoft Security Response Center.

- Genaue Kenntnis der Bedrohungslage im Bereich der Cybersicherheit.

Die Microsoft 365-Dienste sind untereinander kompatibel. Microsoft hat sie jedoch so konzipiert, dass Unternehmen sie als eigenständige, voneinander unabhängige Dienste einsetzen und betreiben können. Microsoft trennt die Aufgaben und Verantwortungsbereiche für Microsoft 365, um die Möglichkeiten einer unbefugten oder unbeabsichtigten Änderung oder eines Missbrauchs der Vermögenswerte des Unternehmens zu verringern. Microsoft 365-Teams enthalten definierte Rollen als Teil eines umfassenden rollenbasierten Zugriffskontrollmechanismus.

Mandantenisolierung

Microsoft implementiert Sicherheitsmaßnahmen, um zu verhindern, dass die Aktionen eines Mandanten die Sicherheit oder den Dienst eines anderen Mandanten beeinträchtigen oder auf den Inhalt eines anderen Mandanten zugreifen. Der Fachausdruck für diese Art der Trennung der Mandanten lautet Mandantenisolierung. Mandantenisolierung ist die logische Trennung der Daten und Dienste eines jeden Kunden innerhalb der mandantenfähigen Architektur von Microsoft 365. Die beiden Hauptziele der Aufrechterhaltung der Mandantenisolierung in einer mandantenfähigen Umgebung sind:

- Verhinderung des Durchsickerns von Kundendaten oder des unbefugten Zugriffs auf diese Daten bei verschiedenen Mandanten.

- Verhinderung, dass die Handlungen eines Mandanten den Dienst für einen anderen Mandanten beeinträchtigen

Zu den wichtigsten Aspekten der Microsoft 365 Mandantenisolierung gehören:

Getrennte Infrastruktur. Jeder Mandant erhält seinen eigenen isolierten Teil der zugrunde liegenden Azure-Infrastruktur für Kerndienste wie Exchange Online und SharePoint Online. Dieser Entwurf trennt Daten auf einer grundlegenden Ebene.

Datenseparierung. Datenbankschema, Verschlüsselung und Zugriffskontrollmechanismen sorgen für eine logische Trennung der Kundendaten. Microsoft gibt keine Daten an andere Mandanten weiter.

Authentifizierungsgrenzen. Benutzer können nur auf ihren eigenen Mandanten zugreifen, wenn ihre Anmeldedaten mit Microsoft Entra ID verifiziert wurden. Diese Konstruktion verhindert den mandantenübergreifenden Zugriff.

Hinweis

Azure Active Directory (Azure AD) ist jetzt Microsoft Entra ID. Weitere Informationen.

Dienstanpassung. Einstellungen, Konfigurationen und Anpassungen gelten nur für den jeweiligen Mandanten. Die Mandanten können sich nicht gegenseitig in ihrer Umgebung beeinträchtigen.

Kontrollen der Einhaltung der Vorschriften. Microsoft-Compliance-Zertifizierungen und Kontrollen wie Datenverschlüsselung gelten auf der Ebene der einzelnen Mandanten.

Überwachung und Diagnose. Microsoft isoliert Mandantenanalysen und -protokolle, um nur die eigenen Daten und die Dienstnutzung des Kunden sichtbar zu machen.

Regelmäßige Validierung. Microsoft setzt Audits, Penetrationstests und strenge Zugriffsüberprüfungen ein, um den Schutz der Mandantenisolierung kontinuierlich zu überprüfen.

Mit der Mandantenisolierung können Kunden Microsoft 365 sicher anpassen. Sie können dies in dem Wissen tun, dass ihre Unternehmensdaten und -einstellungen von denen anderer Organisationen in der gemeinsamen Infrastruktur getrennt bleiben.

Microsoft implementiert mehrere Formen des Schutzes in Microsoft 365, um Kunden daran zu hindern, Microsoft 365-Dienste und -Anwendungen zu kompromittieren. Dieser Schutz verhindert auch, dass Kunden unbefugten Zugriff auf die Informationen anderer Mandanten oder das Microsoft 365-System selbst erhalten. Es umfasst robuste logische Isolationskontrollen, die einen ähnlichen Schutz vor Bedrohungen bieten wie die physische Isolation allein. Die folgenden Schutzmaßnahmen bieten ein Beispiel für die Isolationskontrollen, die in Microsoft 365 zu finden sind:

- Die logische Isolierung von Kundendaten innerhalb jedes Mandanten für Microsoft 365-Dienste wird durch Microsoft Entra-Autorisierung und rollenbasierte Zugriffskontrolle erreicht.

- SharePoint Online bietet Mechanismen zur Datenisolierung auf der Speicherebene.

- Microsoft setzt auf strenge physische Sicherheitsvorkehrungen, Background Screening und eine mehrschichtige Verschlüsselungsstrategie, um die Vertraulichkeit und Integrität der Kundendaten zu schützen. Alle Microsoft 365-Rechenzentren verfügen über biometrische Zugriffskontrollen, wobei in den meisten Fällen ein Handabdruck erforderlich ist, um physischen Zugang zu erhalten. Darüber hinaus müssen alle in den USA ansässigen Microsoft-Mitarbeiter im Rahmen des Einstellungsverfahrens eine Standard-Hintergrundprüfung erfolgreich absolvieren. Weitere Informationen über die für den administrativen Zugriff in Microsoft 365 verwendeten Steuerelemente finden Sie unter Microsoft 365-Kontoverwaltung.

- Microsoft 365 verwendet dienstseitige Technologien, die Kundendaten im Ruhezustand und bei der Übertragung verschlüsseln, einschließlich BitLocker, Transport Layer Security (TLS) und Internet Protocol Security (IPsec). Spezifische Details zur Verschlüsselung in Microsoft 365 finden Sie unter Datenverschlüsselungstechnologien in Microsoft 365.

Zusammen bieten diese Schutzmaßnahmen robuste logische Isolationskontrollen, die einen ähnlichen Schutz vor Bedrohungen bieten wie eine physische Isolation allein.

Datenisolierung und Zugriffskontrolle

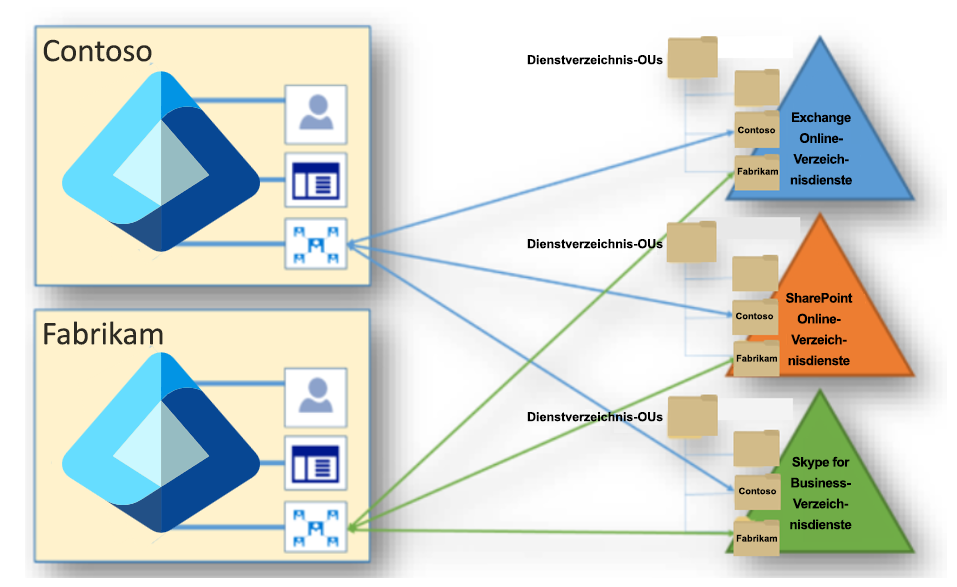

Microsoft Entra ID und Microsoft 365 verwenden ein hochkomplexes Datenmodell, das Dutzende von Diensten, Hunderte von Entitäten, Tausende von Beziehungen und Zehntausende von Attributen umfasst. Auf einer hohen Ebene sind Microsoft Entra ID und die Dienstverzeichnisse die Container von Mandanten und Empfängern, die über zustandsbasierte Replikationsprotokolle synchronisiert werden. Neben den Verzeichnisinformationen, die in Microsoft Entra ID enthalten sind, verfügt jeder Dienst über eine eigene Verzeichnisdienstinfrastruktur, wie in der folgenden Abbildung dargestellt.

Bei diesem Modell gibt es keine einzige Quelle für Verzeichnisdaten. Bestimmte Systeme besitzen einzelne Daten, aber kein einziges System verfügt über alle Daten. In diesem Datenmodell arbeiten Microsoft 365-Dienste mit Microsoft Entra ID zusammen. Microsoft Entra ID ist das "System der Wahrheit" für gemeinsam genutzte Daten, bei denen es sich in der Regel um kleine und statische Daten handelt, die von jedem Dienst verwendet werden. Das Verbundmodell, das in Microsoft 365 und Microsoft Entra ID verwendet wird, liefert die gemeinsame Sicht auf die Daten.

Microsoft 365 verwendet sowohl physischen Speicher als auch Azure-Cloud-Speicher. So verwendet Exchange Online beispielsweise einen eigenen Speicher für Kundendaten. SharePoint Online verwendet sowohl SQL Server-Speicher als auch Azure Storage, weshalb eine zusätzliche Isolierung der Kundendaten auf der Speicherebene erforderlich ist.

Wissenscheck

Wählen Sie für jede der folgenden Fragen die beste Antwort aus.