Authentifizierung verwalten

Die Power Platform-Authentifizierung umfasst eine Folge von Anforderungen, Antworten und Umleitungen zwischen dem Browser des Benutzers und Power Platform‑ oder Azure-Diensten. Die Reihenfolge folgt dem Microsoft Entra ID-Flow der Berechtigungscodegewährung.

Sie können bei der Einrichtung und Verwaltung von Benutzerkonten aus drei hauptsächlichen Identitätsmodellen in Microsoft 365 auswählen:

Cloudbasierte Identität: Sie verwalten Ihre Benutzerkonten nur in Microsoft 365. Zum Verwalten von Benutzern sind keine lokalen Server erforderlich; alle Vorgänge werden in der Cloud ausgeführt.

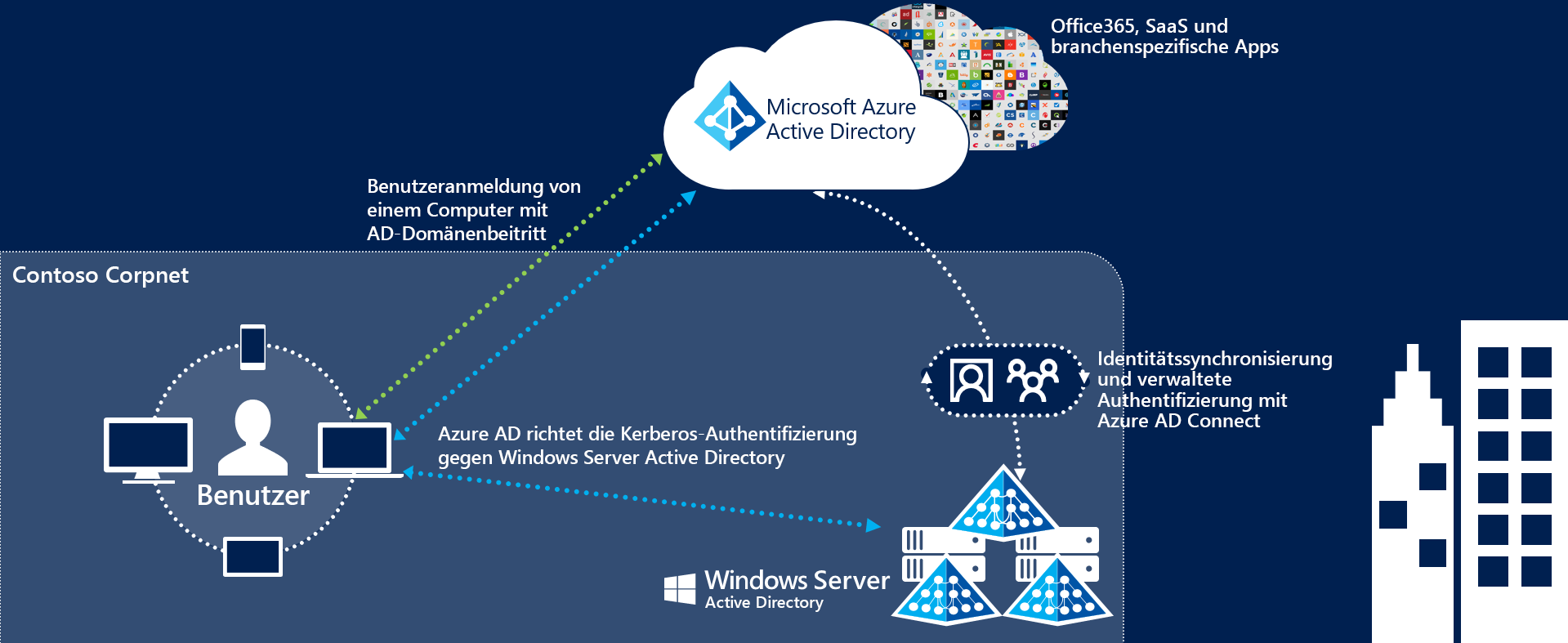

Synchronisierte Identität: Sie synchronisieren lokale Verzeichnisobjekte mit Microsoft 365 und verwalten Ihre Benutzer lokal. Sie können die Kennwörter ebenfalls synchronisieren, sodass die Benutzer lokal und in der Cloud dasselbe Kennwort verwenden. Sie müssen sich jedoch erneut anmelden, um Microsoft 365 zu verwenden.

Identitätsverbund: Sie synchronisieren lokale Verzeichnisobjekte mit Microsoft 365 und verwalten Ihre Benutzer lokal. Die Benutzer verwenden lokal und in der Cloud dasselbe Kennwort und müssen sich nicht erneut anmelden, um Microsoft 365 zu verwenden. Dieses Verfahren wird häufig als „Single Sign-On“ bezeichnet.

Es ist wichtig, dass Sie sich sorgfältig überlegen, welches Identitätsmodell Sie zu Beginn verwenden möchten. Berücksichtigen Sie dabei den Zeitaufwand, die vorhandene Komplexität und die Kosten. Diese Faktoren werden je nach Organisation anders manifestiert. Ihre Entscheidung sollte vor allem von der Größe Ihres Unternehmens und dem Umfang Ihrer IT-Ressourcen abhängig sein.

Das Identitätskonzept in Microsoft 365 und Microsoft Entra ID

Microsoft 365 verwendet die Microsoft Entra ID, die cloudbasierte Benutzeridentität und den Authentifizierungsdienst für die Verwaltung von Benutzern. Die Entscheidung, wie die Identitätsverwaltung zwischen Ihrer lokalen Umgebung und Microsoft 365 konfiguriert werden soll, ist eine frühe und grundlegende Entscheidung für Ihre Cloudinfrastruktur. Da eine spätere Änderung dieser Konfiguration schwierig sein kann, müssen Sie Ihre Optionen sorgfältig prüfen. So können Sie die Entscheidung treffen, die für Ihre Organisation am besten geeignet ist.

Sie können in Microsoft 365 aus zwei hauptsächlichen Authentifizierungsmodellen für die Einrichtung und Verwaltung von Benutzerkonten auswählen: Cloudauthentifizierung und Verbundauthentifizierung.

Cloudauthentifizierung

Wenn Ihnen lokal keine Active Directory-Umgebung zur Verfügung steht, kann sich dies auf die Wahl der Authentifizierungs‑ und Identitätsdienste auswirken. Im Folgenden finden Sie einige Authentifizierungs‑ und Identitätsverwaltungsmodelle, die Sie berücksichtigen sollten.

Nur Cloud

Beim Modell „Nur Cloud“ verwalten Sie Ihre Benutzerkonten ausschließlich in Microsoft 365. Es sind keine lokalen Server erforderlich. Sie erstellen und verwalten Benutzer in den Microsoft 365 Admin Center oder mit Windows PowerShell PowerShell-Cmdlets. Identität und Authentifizierung werden von Microsoft Entra ID vollständig in der Cloud abgewickelt.

Das Modell „Nur Cloud“ stellt in der Regel unter folgenden Bedingungen eine gute Wahl dar:

Es gibt kein weiteres lokales Benutzerverzeichnis.

Es gibt ein sehr komplexes lokales Verzeichnis und Sie möchten den Aufwand für dessen Integration vermeiden.

Es gibt ein lokales Verzeichnis; Sie möchten jedoch eine Test‑ oder Pilotversion von Microsoft 365 ausführen. Sie können später die Cloudbenutzer lokalen Benutzern zuordnen, wenn Sie zur Herstellung einer Verbindung zu Ihrem lokalen Verzeichnis bereit sind.

Kennwort-Hashsynchronisierung mit nahtlosem Single Sign-On

Die Kennwort-Hashsynchronisierung mit nahtloser einmaliger Anmeldung ist die einfachste Möglichkeit, die Authentifizierung für lokale Verzeichnisobjekte in Microsoft Entra ID zu ermöglichen. Mittels der Kennworthashsynchronisierung (Password Hash Sync, PHS) synchronisieren Sie Ihre lokalen Active Directory-Benutzerkontoobjekte mit Microsoft 365 und verwalten Ihre Benutzer lokal. Die Benutzerkennworthashes werden aus Ihrem lokalen Active Directory zu Microsoft Entra ID synchronisiert. Die Benutzer verwenden daher lokal und in der Cloud das gleiche Kennwort.

Die neuen Kennworthashes werden mit Microsoft Entra ID synchronisiert, wenn Kennwörter lokal geändert oder zurückgesetzt werden. Auf diese Weise können Ihre Benutzer dasselbe Kennwort für Cloud‑ und lokale Ressourcen verwenden. Die Klartextkennwörter selbst werden niemals an Microsoft Entra ID gesendet oder darin gespeichert. Einige Premiumfunktionen von Microsoft Entra ID, wie z. B. der Identitätsschutz, erfordern PHS, unabhängig von der ausgewählten Authentifizierungsmethode. Dank des nahtlosen Single Sign-On werden Benutzer automatisch bei Microsoft Entra ID angemeldet, wenn sie an Unternehmensgeräten arbeiten und mit dem Unternehmensnetzwerk verbunden sind.

Passthrough-Authentifizierung mit nahtlosem Single Sign-On

Die Passthrough-Authentifizierung mit nahtlosem Single Sign-On bietet für Microsoft Entra ID-Authentifizierungsdienste eine einfache Kennwortprüfung. Sie verwendet einen Software-Agent, der auf einem oder mehreren lokalen Servern ausgeführt wird, um Benutzer direkt mit Ihrem lokalen Active Directory zu validieren. Mittels der Passthrough-Authentifizierung (Pass-Through Authentification, PTA) synchronisieren Sie Ihre lokalen Active Directory-Benutzerkontoobjekte mit Microsoft 365 und verwalten Ihre Benutzer lokal.

Dieses Modell ermöglicht Ihren Benutzern, sich über ihr lokales Konto und Kennwort sowohl lokal als auch bei Microsoft 365-Ressourcen und ‑Anwendungen anzumelden. Diese Konfiguration prüft Benutzerkennwörter direkt anhand des lokalen Active Directory, ohne Kennworthashes an Microsoft 365 zu senden. Unternehmen, die aufgrund einer Sicherheitsanforderung den lokalen Benutzerkontostatus, Kennwortrichtlinien und Anmeldestunden sofort durchsetzen müssen, würden diese Authentifizierungsmethode verwenden. Dank des nahtlosen Single Sign-On werden Benutzer automatisch bei Microsoft Entra ID angemeldet, wenn sie an Unternehmensgeräten arbeiten und mit dem Unternehmensnetzwerk verbunden sind.

Single Sign-On

Standardmäßig verwendet Dynamics 365 Online Microsoft Entra ID für die Authentifizierung. Viele Organisationen auf der ganzen Welt verwenden jedoch ihr lokales Active Directory, um die Authentifizierung intern auszuführen.

Benutzer werden über nahtloses Microsoft Entra ID automatisch angemeldet, wenn sie an Unternehmensgeräten arbeiten und mit dem Unternehmensnetzwerk verbunden sind: Wenn SSO aktiviert ist, müssen Benutzer bei der Anmeldung an Microsoft Entra ihre Kennwörter (und oft auch ihre Benutzernamen) nicht eingeben. Diese Funktion ermöglicht Benutzern den einfachen Zugriff auf cloudbasierte Anwendungen, ohne dass zusätzliche lokale Komponenten erforderlich sind.

Seamless SSO kann mit den Anmeldeverfahren Kennwort-Hashsynchronisierung oder Passthrough-Authentifizierung kombiniert werden. Seamless SSO kann nicht in Verbindung mit Active Directory-Verbunddienste (AD FS) verwendet werden.*

Hinweis

Um nahtloses Single Sign-On (Seamless SSO) verwenden zu können, muss das Gerät des Benutzers zwar der Domäne, aber nicht Microsoft Entra beigetreten sein.

Wesentliche Vorteile

Herausragende Benutzererfahrung

Benutzer werden automatisch sowohl bei lokalen als auch bei cloudbasierten Anwendungen angemeldet.

Benutzer müssen Kennwörter nicht wiederholt eingeben.

Einfache Bereitstellung und Verwaltung

Es müssen keine anderen Komponenten lokal installiert sein, damit dies funktioniert.

Funktioniert mit jeder Methode für die Cloudauthentifizierung – Kennwort-Hashsynchronisierung oder Passthrough-Authentifizierung.

Kann mithilfe von Gruppenrichtlinien für einige oder alle Benutzer bereitgestellt werden.

Faktoren, die Sie berücksichtigen sollten

Beim Benutzernamen für die Anmeldung kann es sich entweder um den lokalen Standardbenutzernamen (userPrincipalName) oder ein anderes in Microsoft Entra Connect (alternative ID) konfiguriertes Attribut handeln. Beide Optionen funktionieren, da Seamless SSO den Anspruch „securityIdentifier“ im Kerberos-Ticket verwendet, um das entsprechende Benutzerobjekt in Microsoft Entra ID nachzuschlagen.

Seamless SSO ist eine opportunistische Funktion. Wenn dies aus irgendeinem Grund fehlschlägt, kehrt die Anmeldeerfahrung zu ihrem normalen Verhalten zurück, das bedeutet der Benutzer muss sein Kennwort auf der Anmeldeseite eingeben.

Wenn eine Anwendung in ihrer Microsoft Entra-Anmeldeanforderung einen domain_hint-Parameter (OpenID Connect) oder einen whr-Parameter (SAML) zur Identifizierung Ihres Mandanten oder einen login_hint-Parameter zur Identifizierung des Benutzers umfasst, wird der Benutzer automatisch angemeldet, ohne dass er einen Benutzernamen oder ein Kennwort eingeben muss.

Benutzer werden ebenfalls automatisch angemeldet, wenn eine Anwendung (z. B.

https://contoso.crm.dynamics.com) Anmeldeanforderungen an die Mandantenendpunkte von Microsoft Entra sendet (wiehttps://login.microsoftonline.com/contoso.comoderhttps://login.microsoftonline.com <tenant_ID>), und nicht an den allgemeinen Endpunkt von Microsoft Entra (https://login.microsoftonline.com/common).Das Abmelden wird unterstützt. Dies ermöglicht Benutzern die Auswahl eines anderen Microsoft Entra ID-Kontos für die Anmeldung, anstatt automatisch über Seamless SSO angemeldet zu werden.

Microsoft 365 Win32-Clients (Outlook, Word, Excel u. a.), Version 16.0.8730.xxxx und höher, werden über einen nicht interaktiven Flow unterstützt. Für OneDrive müssen Sie die OneDrive-Funktion für die automatische Konfiguration für eine automatische Anmeldung aktivieren.

Die Funktion kann über Microsoft Entra Connect aktiviert werden.

Die Funktion ist kostenlos verfügbar. Ihre Verwendung setzt keine kostenpflichtigen Microsoft Entra ID-Lizenzen voraus.

Verbund einer einzelnen AD-Gesamtstrukturumgebung mit der Cloud

Das folgende Tutorial führt Sie durch die Erstellung einer hybriden Identitätsumgebung mittels eines Verbunds. Diese Umgebung kann anschließend für Tests oder zur Vertrautmachung mit der Funktionsweise hybrider Identitäten verwendet werden.

Tutorial: Verbund einer einzelnen AD-Gesamtstrukturumgebung mit der Cloud

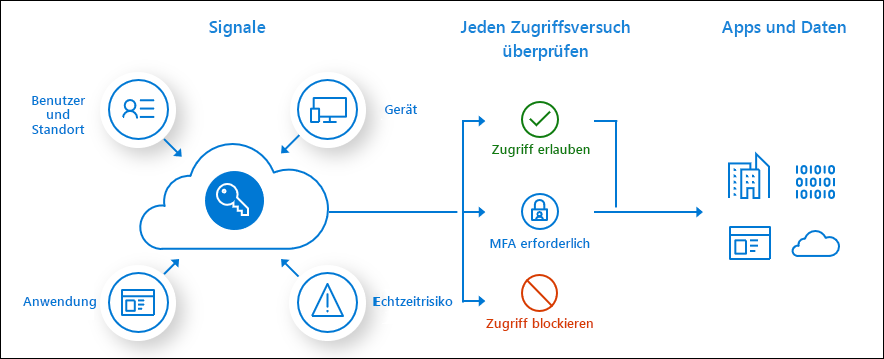

Bedingter Zugriff bei Microsoft Entra

Richtlinien für bedingten Zugriff in Microsoft Entra ID sind im einfachsten Fall if-then-Aussagen: if ein Benutzer auf eine Ressource zugreifen möchte, then müssen Sie eine Aktion ausführen.

Beispiel: Ein Leiter der Lohnbuchhaltung möchte auf die Lohnbuchhaltungsanwendung, die in Power Apps erstellt wurde, zugreifen und muss eine mehrstufige Authentifizierung durchführen, um darauf zugreifen zu können.

Administratoren verfolgen zwei wesentliche Ziele:

Ermöglichen Sie Benutzern, überall und jederzeit produktiv zu sein.

Sie möchten die Anlagen der Organisation schützen.

Mithilfe von Richtlinien für den bedingten Zugriff können Sie bei Bedarf die richtigen Zugriffssteuerungen anwenden, um die Sicherheit Ihrer Organisation sicherzustellen und Benutzer nicht zu behelligen, wenn sie nicht gebraucht werden. Richtlinien für bedingten Zugriff werden erzwungen, nachdem die Erstfaktorauthentifizierung abgeschlossen wurde.

Richtlinien für den bedingten Zugriff können nur von globalen Administratoren konfiguriert werden. Diese können nicht von Microsoft Power Platform und auch nicht von Dynamics 365-Administratoren konfiguriert werden.

Informationen zum Einrichten von Richtlinien für bedingten Zugriff finden Sie unter Eine Bereitstellung mit bedingtem Zugriff planen.