Entwerfen von Lösungen für die Netzwerksegmentierung

Azure-Features für die Segmentierung

Wenn Sie in Azure arbeiten, haben Sie viele Segmentierungsoptionen.

- Abonnement: Ein allgemeines Konstrukt, das die plattformgestützte Trennung zwischen Entitäten ermöglicht. Es soll Grenzen zwischen großen Organisationen innerhalb eines Unternehmens abstecken, und die Kommunikation zwischen Ressourcen in unterschiedlichen Abonnements muss explizit bereitgestellt werden.

- Virtuelle Netzwerke (VNets): Werden innerhalb eines Abonnements in privaten Adressräumen erstellt. VNets bieten die Kapselung von Ressourcen auf Netzwerkebene, wobei standardmäßig kein Datenverkehr zwischen zwei virtuellen Netzwerken zulässig ist. Die Kommunikation zwischen virtuellen Netzwerken muss wie bei Abonnements explizit bereitgestellt werden.

- Netzwerksicherheitsgruppen (NSGs): Ein Zugriffssteuerungsmechanismen zum Steuern des Datenverkehrs zwischen Ressourcen in einem virtuellen Netzwerk und mit externen Netzwerken, z. B. mit dem Internet oder anderen virtuellen Netzwerken. In NSGs kann die Segmentierungsstrategie durch das Erstellen von Perimetern für ein Subnetz, eine VM oder eine Gruppe von VMs differenzierter angewendet werden. Informationen zu möglichen Vorgängen mit Subnetzen in Azure finden Sie unter Subnetze (Azure Virtual Networks).

- Anwendungssicherheitsgruppen (ASGs):: Ähnlich wie NSGs, werden jedoch in einem Anwendungskontext referenziert. Sie können mit ihnen eine Gruppe von VMs unter einem Anwendungstag gruppieren und Datenverkehrsregeln definieren, die dann auf die einzelnen zugrunde liegenden VMs angewendet werden.

- Azure Firewall: Eine zustandsbehaftete native Firewall als Dienst in der Cloud, die in Ihrem VNet oder in Bereitstellungen von Azure Virtual WAN-Hubs eingesetzt werden kann, um den Datenverkehr zwischen Cloudressourcen, dem Internet und lokalen Umgebungen zu filtern. Sie erstellen Regeln oder Richtlinien (mithilfe von Azure Firewall oder Azure Firewall Manager), wobei Sie mit Layer-3- bis Layer-7-Steuerungen Datenverkehr zulassen/verweigern. Sie können zum Verbessern der Filterung und des Benutzerschutzes auch den Datenverkehr aus dem Internet mithilfe von Azure Firewall und Drittanbietern filtern, indem Sie den gesamten Datenverkehr oder einen Teil davon über externe Sicherheitsanbieter leiten.

Segmentierungsmuster

Im Folgenden finden Sie einige gängige Muster für die Segmentierung einer Workload in Azure aus Sicht des Netzwerks. Jedes dieser Muster bietet eine andere Art von Isolation und Konnektivität. Wählen Sie ein Muster auf Grundlage der Anforderungen Ihrer Organisation aus.

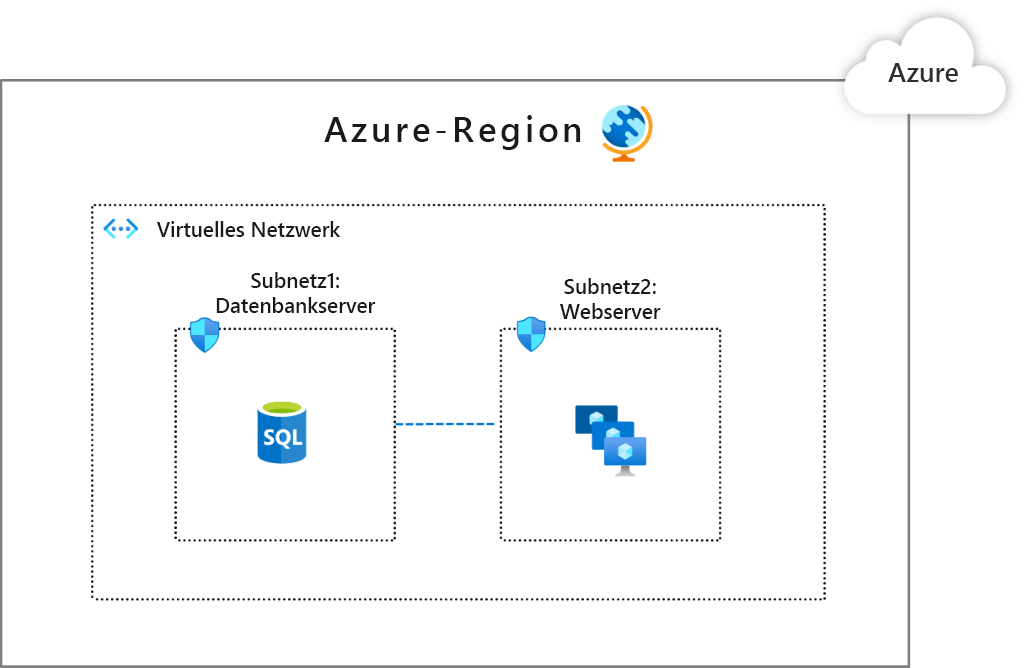

Muster 1: Einzelnes VNet

Alle Komponenten der Workload befinden sich in einem einzelnen VNet. Dieses Muster ist geeignet, wenn Sie in einer einzelnen Region arbeiten, da sich ein VNet nicht über mehrere Regionen erstrecken kann.

Gängige Methoden zum Sichern von Segmenten wie Subnetzen oder Anwendungsgruppen sind die Verwendung von Netzwerksicherheitsgruppen und Anwendungssicherheitsgruppen. Sie können auch ein virtuelles Netzwerkgerät aus dem Azure Marketplace oder Azure Firewall verwenden, um diese Segmentierung zu erzwingen und zu sichern.

In dieser Abbildung enthält Subnet1 die Datenbankworkload. Subnet2 enthält die Webworkloads. Sie können Netzwerksicherheitsgruppen konfigurieren, die zulassen, dass Subnet1 nur mit Subnet2 und Subnet2 nur mit dem Internet kommunizieren kann.

Betrachten Sie einen Anwendungsfall, bei dem mehrere Workloads in separaten Subnetzen vorhanden sind. Sie können Kontrollen platzieren, die es nur einer Workload gestatten, mit dem Back-End einer anderen Workload zu kommunizieren.

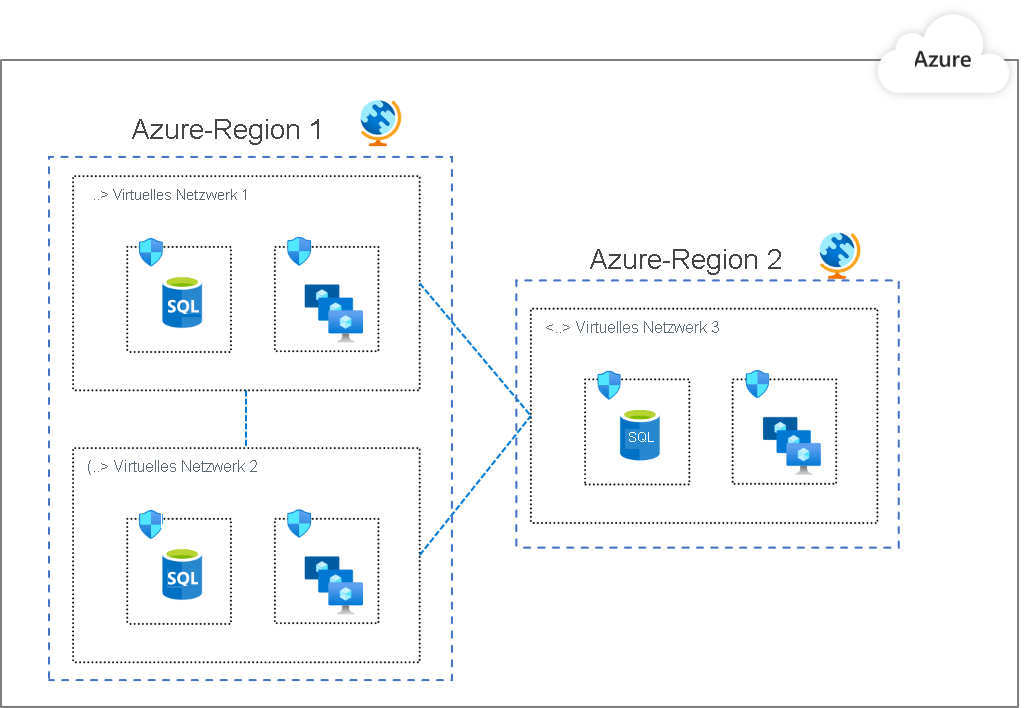

Muster 2: Mehrere VNets, die über Peering miteinander kommunizieren

Die Ressourcen werden auf mehrere VNets verteilt oder in diese repliziert. Die VNets können über Peering miteinander kommunizieren. Dieses Muster ist geeignet, wenn Sie Anwendungen in separaten VNets gruppieren müssen, oder wenn Sie mehrere Azure-Regionen benötigen. Ein Vorteil ist die integrierte Segmentierung, da Sie die einzelnen VNets explizit miteinander peeren müssen. Das Peering virtueller Netzwerke ist nicht transitiv. Sie können ein VNet noch weiter segmentieren, indem Sie Netzwerksicherheitsgruppen und Anwendungssicherheitsgruppen verwenden, wie in Muster 1 gezeigt.

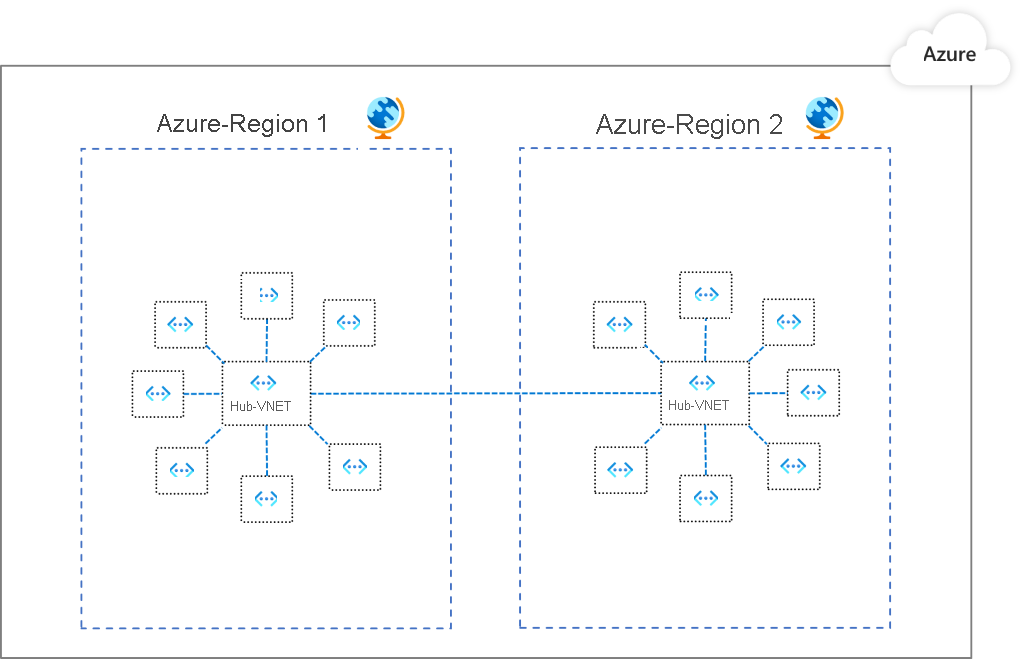

Muster 3: Mehrere VNets in einem Hub-and-Spoke-Modell

Ein VNet wird in einer bestimmten Region als Hub festgelegt für alle anderen VNets als Spokes in dieser Region. Der Hub und seine Spokes sind über Peering miteinander verbunden. Der gesamte Datenverkehr durchläuft den Hub, der als Gateway zu anderen Hubs in verschiedenen Regionen fungieren kann. In diesem Muster werden die Sicherheitskontrollen auf den Hubs eingerichtet, damit diese den Datenverkehr zwischen den VNets auf skalierbare Weise segmentieren und steuern können. Ein Vorteil dieses Musters ist, dass mit zunehmender Größe der Netzwerktopologie der Aufwand für den Sicherheitsstatus nicht zunimmt (sofern Sie nicht in neue Regionen expandieren).

Die empfohlene native Option ist Azure Firewall. Diese Option funktioniert sowohl in VNets als auch in Abonnements, um Datenverkehrsflüsse mithilfe von Layer 3- bis Layer 7-Kontrollen zu steuern. Sie können Ihre Kommunikationsregeln definieren und konsistent anwenden. Im Folgenden finden Sie einige Beispiele:

- VNet 1 kann nicht mit VNet 2 kommunizieren, doch es kann mit VNet 3 kommunizieren.

- VNet 1 kann nicht auf das öffentliche Internet zugreifen, mit Ausnahme von „*.github.com“.

Mit der Vorschauversion von Azure Firewall Manager können Sie Richtlinien für mehrere Azure Firewalls zentral verwalten und DevOps-Teams die weitere Anpassung der lokalen Richtlinien ermöglichen.

Vergleich der Muster

| Überlegungen | Muster 1 | Muster 2 | Muster 3 |

|---|---|---|---|

| Konnektivität/Routing: Art der Kommunikation zwischen den einzelnen Segmenten | Systemrouting bietet Standardkonnektivität mit jeder Workload in jedem Subnetz. | Wie Muster 1. | Keine Standardkonnektivität zwischen Spoke-Netzwerken. Zum Aktivieren der Konnektivität ist ein Layer 3-Router, z. B. Azure Firewall, im Hub erforderlich. |

| Filterung des Datenverkehrs auf Netzwerkebene | Datenverkehr wird standardmäßig zugelassen. Verwendung von Netzwerksicherheitsgruppen (NSG) und Anwendungssicherheitsgruppen (ASG) zum Filtern von Datenverkehr. | Wie Muster 1. | Der Datenverkehr zwischen den virtuellen Spokenetzwerken wird standardmäßig verweigert. Öffnen ausgewählter Pfade, um Datenverkehr durch Azure Firewall-Konfiguration zuzulassen. |

| Zentralisierte Protokollierung | NSG-/ASG-Protokolle für das virtuelle Netzwerk. | Aggregieren von NSG-/ASG-Protokollen aus allen virtuellen Netzwerken. | Azure Firewall protokolliert sämtlichen akzeptierten/verweigerten Datenverkehr, der durch den Hub gesendet wird. Anzeigen der Protokolle in Azure Monitor. |

| Unbeabsichtigt geöffnete öffentliche Endpunkte | DevOps kann durch falsche NSG-/ASG-Regeln versehentlich einen öffentlichen Endpunkt öffnen. | Wie Muster 1. | Ein versehentlich geöffneter öffentlicher Endpunkt in einem Spoke ermöglicht keinen Zugriff, weil das Rückgabepaket über eine zustandsbehaftete Firewall (d. h. asymmetrisches Routing) gelöscht wird. |

| Schutz auf Anwendungsebene | NSGs oder ASGs bieten nur Unterstützung auf Netzwerkebene. | Wie Muster 1. | Azure Firewall unterstützt FQDN-Filterung für HTTP/S und MSSQL für ausgehenden Datenverkehr und zwischen virtuellen Netzwerken. |