Ausrichten von bedingtem Zugriff und Zero Trust

Zunächst werden einige Entwurfsprinzipien erläutert.

Bedingter Zugriff als Zero Trust-Richtlinien-Engine

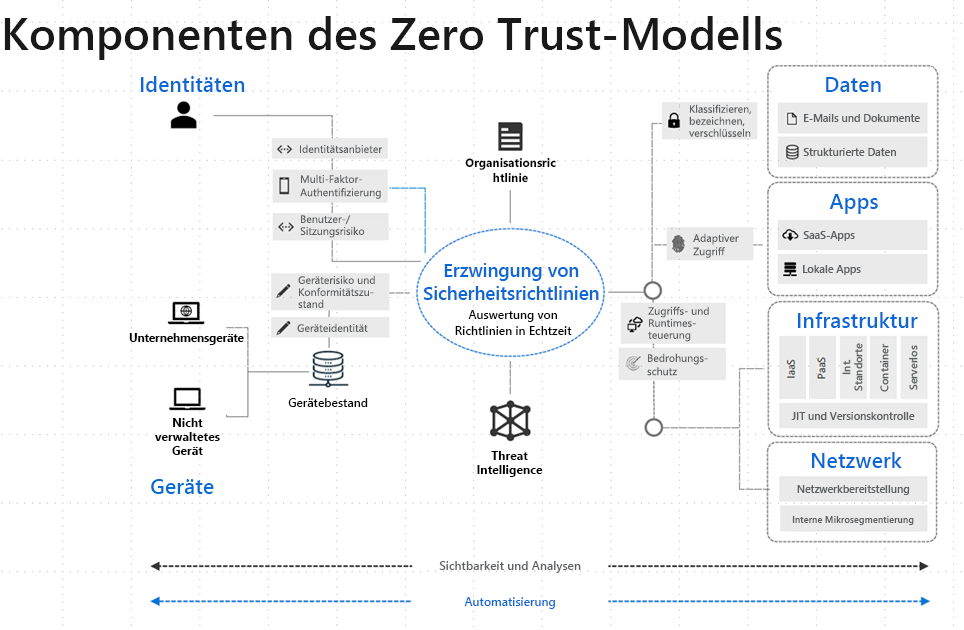

Der Microsoft-Ansatz für Zero Trust umfasst den bedingten Zugriff als wichtigste Richtlinien-Engine. Im Folgenden finden Sie eine Übersicht über diesen Ansatz:

Laden Sie eine SVG-Datei dieser Architektur herunter.

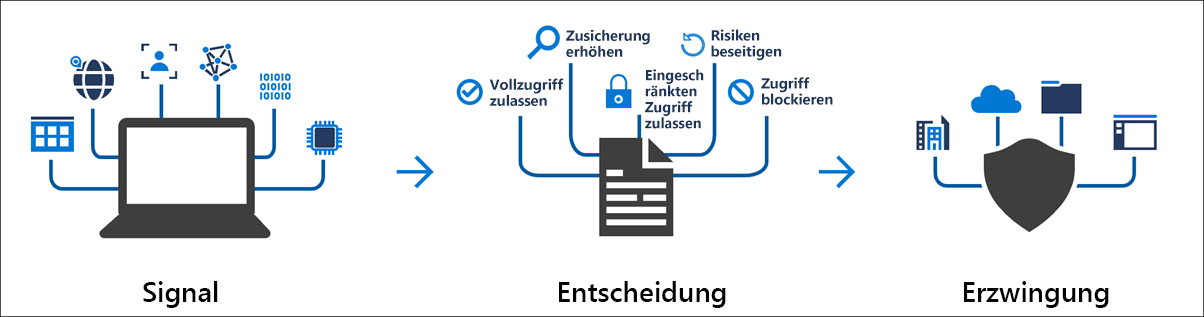

Der bedingte Zugriff wird als Richtlinien-Engine für eine Zero Trust-Architektur verwendet, die sowohl die Richtliniendefinition als auch die Richtlinienerzwingung abdeckt. Basierend auf verschiedenen Signalen oder Bedingungen kann der bedingte Zugriff wie hier gezeigt den Zugriff auf Ressourcen blockieren oder beschränken:

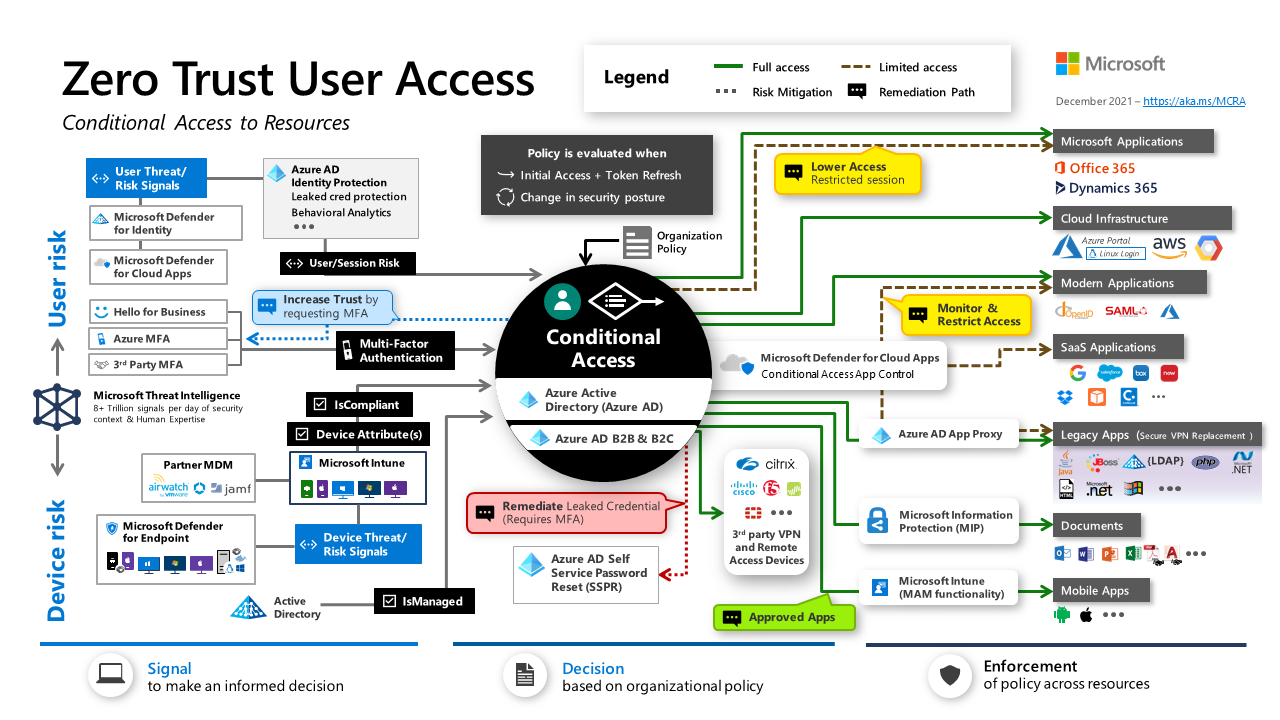

Im Folgenden finden Sie eine ausführlichere Ansicht der Elemente des bedingten Zugriffs und der damit verbundenen Aspekte:

Diese Abbildung veranschaulicht den bedingten Zugriff und zugehörige Elemente, die den Benutzerzugriff auf Ressourcen im Gegensatz zum nicht interaktiven oder nicht menschlichen Zugriff schützen können. Im folgenden Diagramm werden beide Arten von Identitäten beschrieben:

Der nicht menschliche Zugriff auf Ressourcen muss ebenfalls geschützt werden. Derzeit können Sie den bedingten Zugriff nicht verwenden, um den nicht menschlichen Zugriff auf Cloudressourcen zu schützen. Sie müssen eine andere Methode verwenden und beispielsweise Steuerelemente für den OAuth-basierten Zugriff gewähren.

Prinzipien des bedingten Zugriffs im Vergleich zu Prinzipien von Zero Trust

Basierend auf den obigen Informationen finden Sie hier eine Zusammenfassung der vorgeschlagenen Prinzipien. Microsoft empfiehlt, ein Zugriffsmodell basierend auf dem bedingten Zugriff zu erstellen, das den drei wichtigsten Zero Trust-Prinzipien von Microsoft entspricht:

| Prinzip von Zero Trust | Prinzip des bedingten Zugriffs |

|---|---|

| Explizit verifizieren | – Verlagern Sie die Steuerungsebene in die Cloud. Integrieren Sie Apps mit Microsoft Entra ID, und schützen Sie sie mithilfe des bedingten Zugriffs. – Betrachten Sie alle Clients als extern. |

| Geringstmögliche Zugriffsberechtigungen verwenden | – Beurteilen Sie den Zugriff auf der Grundlage von Compliance und Risiko, einschließlich Benutzerrisiko, Anmelderisiko und Geräterisiko. – Verwenden Sie diese Zugriffsprioritäten: – Greifen Sie direkt auf die Ressource zu, und verwenden Sie dazu bedingten Zugriff als Schutz. – Veröffentlichen Sie den Zugriff auf die Ressource mithilfe des Microsoft Entra-Anwendungsproxys unter Verwendung des bedingten Zugriffs für den Schutz. – Verwenden Sie das auf bedingtem Zugriff basierende VPN, um auf die Ressource zuzugreifen. Beschränken Sie den Zugriff auf die Ebene des App- oder DNS-Namens. |

| Vermuten von Sicherheitsverletzungen | – Segmentieren Sie die Netzwerkinfrastruktur. – Minimieren Sie die Verwendung der Unternehmens-PKI. – Migrieren Sie das einmalige Anmelden (SSO) von AD FS zur Kennwort-Hashsynchronisierung (PHS). – Minimieren Sie Abhängigkeiten von Domänencontrollern, indem Sie Kerberos KDC in Microsoft Entra ID verwenden. – Verlagern Sie die Verwaltungsebene in die Cloud. Verwalten Sie Geräte mithilfe des Microsoft Endpoint Manager. |

Im Folgenden finden Sie einige ausführlichere Prinzipien und empfohlene Vorgehensweisen für den bedingten Zugriff:

- Wenden Sie Zero Trust-Prinzipien auf den bedingten Zugriff an.

- Verwenden Sie den reinen Berichtsmodus, bevor Sie eine Richtlinie in die Produktion integrieren.

- Testen Sie sowohl positive als auch negative Szenarios.

- Verwenden Sie die Änderungs- und Revisionssteuerung für Richtlinien für bedingten Zugriff.

- Automatisieren Sie die Verwaltung von Richtlinien für bedingten Zugriff mithilfe von Tools wie Azure DevOps/GitHub oder Azure Logic Apps.

- Verwenden Sie den Blockmodus nur für den allgemeinen Zugriff, wenn dies erforderlich ist.

- Stellen Sie sicher, dass alle Anwendungen und Ihre Plattform geschützt sind. Der bedingte Zugriff hat keine implizite Funktion im Sinne von „Alle ablehnen“.

- Schützen Sie privilegierte Benutzer*innen in allen Microsoft 365-Systemen mit rollenbasierter Zugriffssteuerung (RBAC).

- Fordern Sie eine Kennwortänderung und Multi-Faktor-Authentifizierung für Benutzer und Anmeldedaten mit hohem Risiko (erzwungen durch die Häufigkeit der Anmeldung).

- Beschränken Sie den Zugriff von Geräten mit hohem Risiko. Verwenden Sie eine Intune-Konformitätsrichtlinie mit einer Konformitätsprüfung für bedingten Zugriff.

- – Schützen Sie privilegierte Systeme, z. B. den Zugriff auf die Administratorportale für Office 365, Azure, AWS und Google Cloud.

- Verhindern sie persistente Browsersitzungen für Administrator*innen und auf nicht vertrauenswürdigen Geräten.

- Blockieren Sie die Legacyauthentifizierung.

- Beschränken Sie den Zugriff von unbekannten oder nicht unterstützten Geräteplattformen.

- Fordern Sie, wenn möglich, ein konformes Gerät für den Zugriff auf Ressourcen.

- Beschränken Sie die Registrierung mit starken Anmeldeinformationen.

- Erwägen Sie die Verwendung einer Standardsitzungsrichtlinie, mit der Sitzungen bei einem Ausfall fortgesetzt werden können, wenn die entsprechenden Bedingungen vor dem Ausfall erfüllt wurden.