Entwerfen einer modernen Strategie für die Authentifizierung und Autorisierung

In dieser Lerneinheit werden einige spezifische Strategien für die moderne Authentifizierung behandelt:

- Bedingter Zugriff

- Fortlaufende Zugriffsevaluierung

- Threat Intelligence-Integration

- Risikobewertung

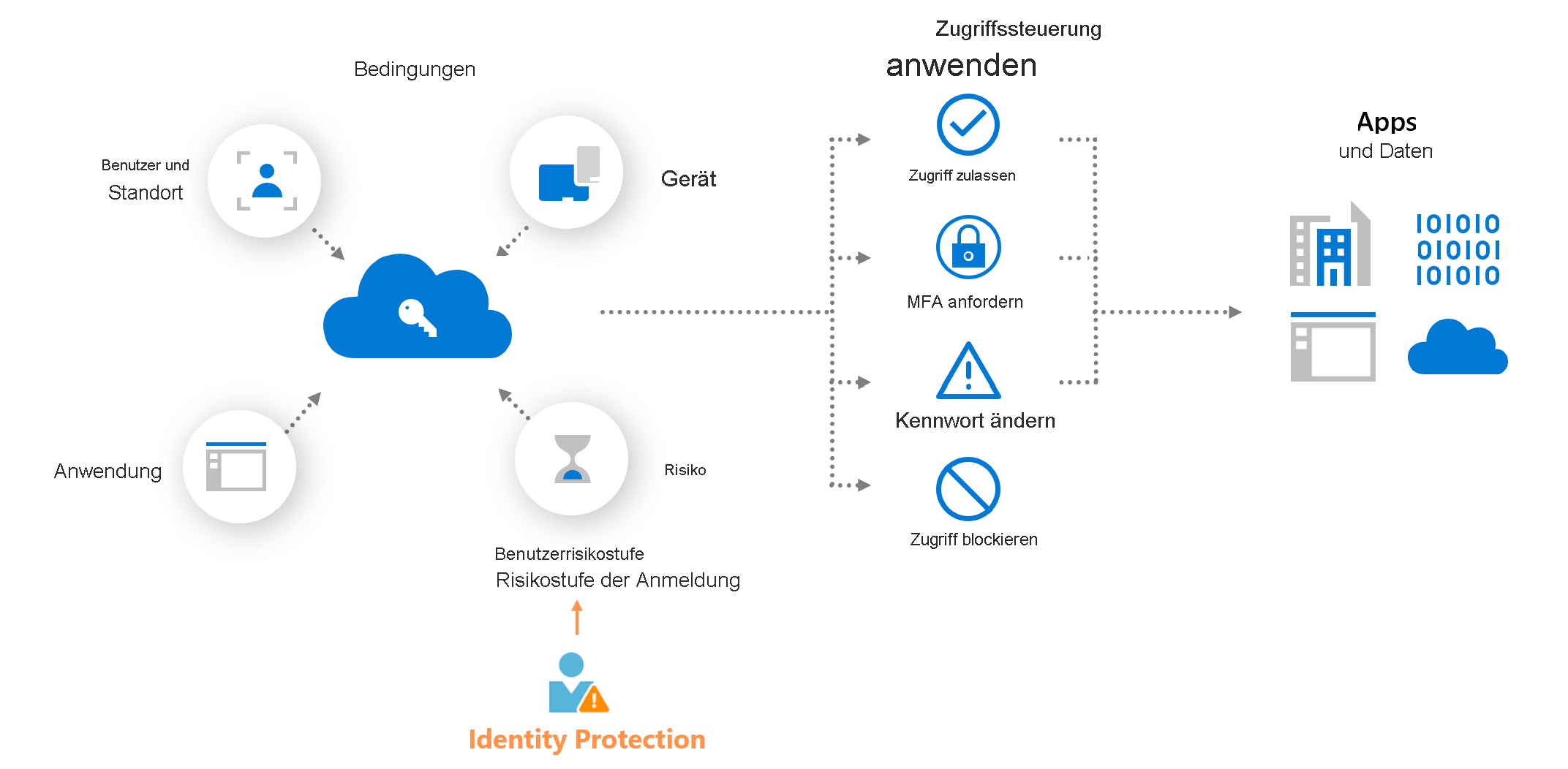

Bedingter Zugriff

Benutzer können mithilfe verschiedener Geräte und Apps von überall aus auf Ressourcen in Ihrer Organisation zugreifen. Als IT-Administrator möchten Sie sicherstellen, dass diese Geräte Ihren Standards für Sicherheit und Konformität entsprechen. Eine Konzentration darauf, wer auf Ihre Ressourcen Zugriff hat, reicht nicht mehr aus.

Um das Gleichgewicht zwischen Sicherheit und Produktivität zu bewahren, müssen Sie bei der Entscheidung über die Zugriffssteuerung berücksichtigen, auf welche Weise auf eine Ressource zugegriffen wird. Mit dem bedingten Zugriff von Microsoft Entra können Sie diese Anforderung umsetzen. Mit dem bedingten Zugriff können Sie basierend auf bestimmten Bedingungen für den Zugriff auf Ihre Cloud-Apps automatisierte Entscheidungen hinsichtlich der Zugriffssteuerung treffen.

Bewährte Methode: Verwalten und steuern Sie den Zugriff auf Unternehmensressourcen.

Detail: Konfigurieren Sie allgemeine Richtlinien für den bedingten Zugriff von Microsoft Entra basierend auf der Gruppen-, Standort- und Anwendungsvertraulichkeit für SaaS-Apps und verbundene Microsoft Entra ID-Apps.

Bewährte Methode: Blockieren Sie ältere Authentifizierungsprotokolle.

Detail: Angreifer nutzen tagtäglich Schwachstellen in älteren Protokollen aus, insbesondere für Kennwort-Spray-Angriffe. Konfigurieren Sie den bedingten Zugriff, um ältere Protokolle zu blockieren.

Fortlaufende Zugriffsevaluierung

Tokenablauf und -aktualisierung sind standardmäßige Mechanismen der Branche. Wenn eine Clientanwendung wie Outlook eine Verbindung mit einem Dienst wie Exchange Online herstellt, werden die API-Anforderungen mithilfe von OAuth 2.0-Zugriffstoken autorisiert. Standardmäßig sind diese Zugriffstoken eine Stunde lang gültig. Nach Ablauf dieser Zeit wird der Client zur Aktualisierung zurück an Microsoft Entra ID geleitet. Die Aktualisierung bietet eine Möglichkeit, Richtlinien für den Benutzerzugriff neu auszuwerten. Möglicherweise soll das Token nicht aktualisiert werden, zum Beispiel aufgrund einer Richtlinie für bedingten Zugriff oder da der Benutzer im Verzeichnis deaktiviert wurde.

Kunden haben Bedenken ausgedrückt hinsichtlich der Verzögerung zwischen der Änderung der Bedingungen für einen Benutzer und der Durchsetzung von Richtlinienänderungen. Microsoft Entra ID hat mit dem "stumpfen Objekt"-Ansatz verkürzter Token-Lebensdauern experimentiert, aber festgestellt, dass sie die Benutzererfahrung und Zuverlässigkeit beeinträchtigen können, ohne Risiken zu beseitigen.

Eine rechtzeitige Reaktion auf Richtlinienverletzungen oder Sicherheitsprobleme erfordert eine "Konversation" zwischen dem Token-Aussteller (Microsoft Entra ID) und der vertrauenden Seite (aufgeklärte Anwendung). Dieser bidirektionale Austausch bietet zwei wichtige Funktionen. Die vertrauende Partei kann sehen, wenn sich Eigenschaften ändern, wie z.B. der Standort im Netz, und dies dem Token-Aussteller mitteilen. Außerdem kann der Tokenaussteller der vertrauenden Seite veranlassen aufzuhören, die Token für einen bestimmten Benutzer zu respektieren, weil das Konto kompromittiert oder deaktiviert wurde oder andere Bedenken bestehen. Der Mechanismus für diesen Austausch ist die fortlaufende Zugriffsevaluierung (Continuous Access Evaluation, CAE). Das Ziel für die Bewertung kritischer Ereignisse ist es, nahezu in Echtzeit zu reagieren, aber durch die Dauer der Ereignisweitergabe ist eine Latenz von bis zu 15 Minuten zu beobachten. Die Durchsetzung von Richtlinien für IP-Standorte erfolgt jedoch sofort.

Die anfängliche Implementierung der fortlaufenden Zugriffsevaluierung konzentriert sich auf Exchange, Teams und SharePoint Online.

Die fortlaufende Zugriffsauswertung ist in Azure Government-Mandanten (GCC High und DOD) für Exchange Online verfügbar.

Hauptvorteile

- Benutzerkündigung oder Kennwortänderung oder -zurücksetzung: Die Sperrung der Benutzersitzung wird nahezu in Echtzeit erzwungen.

- Änderung der Netzwerkadresse: Standortrichtlinien für den bedingten Zugriff werden nahezu in Echtzeit erzwungen.

- Der Export von Token auf einen Computer außerhalb eines vertrauenswürdigen Netzwerks kann mit Standortrichtlinien für den bedingten Zugriff verhindert werden.

Szenarien

Zwei Szenarien ermöglichen die fortlaufende Zugriffsevaluierung: die Auswertung kritischer Ereignisse und die Auswertung von Richtlinien für bedingten Zugriff.

Auswertung kritischer Ereignisse

Eine fortlaufende Zugriffsbewertung wird implementiert, indem Dienste wie Exchange Online, SharePoint Online und Teams in die Lage versetzt werden, kritische Microsoft Entra-Ereignisse zu abonnieren. Diese Ereignisse können dann ausgewertet und nahezu in Echtzeit durchgesetzt werden. Die Auswertung kritischer Ereignisse basiert nicht auf Richtlinien für bedingten Zugriff und ist daher in jedem Mandanten verfügbar. Derzeit werden folgende Ereignisse ausgewertet:

- Benutzerkonto wird gelöscht oder deaktiviert

- Kennwort für einen Benutzer wird geändert oder zurückgesetzt

- Multi-Faktor-Authentifizierung ist für den Benutzer aktiviert

- Administrator sperrt explizit alle Aktualisierungstoken für einen Benutzer.

- Hohes Benutzerrisiko von Microsoft Entra ID Protection erkannt

Durch diesen Prozess wird ein Szenario ermöglicht, bei dem Benutzer innerhalb von wenigen Minuten nach einem dieser kritischen Ereignisse den Zugriff auf SharePoint Online-Dateien, E-Mails, Kalender, Aufgaben und Teams über Microsoft 365-Client-Apps verlieren.

Auswertung von Richtlinien für bedingten Zugriff

Exchange Online, SharePoint Online, Teams und MS Graph können wichtige Richtlinien für den bedingten Zugriff zur Bewertung innerhalb des Dienstes selbst synchronisieren.

Dies ermöglicht ein Szenario, bei dem Benutzer unmittelbar nach Änderungen der Netzwerkadresse den Zugriff auf Dateien, E-Mails, Kalender oder Aufgaben der Organisation aus Microsoft 365-Client-Apps oder SharePoint Online verlieren.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Unterstützt | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| Exchange Online | Unterstützt | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| Office-Web-Apps | Office Win32-Apps | Office für iOS | Office für Android | Office für Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Nicht unterstützt* | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| Exchange Online | Nicht unterstützt | Unterstützt | Unterstützt | Unterstützt | Unterstützt |

| OneDrive Web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Unterstützt | Nicht unterstützt | Unterstützt | Unterstützt | Nicht unterstützt |

| Teams (Webversion) | Teams (Win32) | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Teams-Dienst | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt |

| SharePoint Online | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt |

| Exchange Online | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt | Teilweise unterstützt |

Microsoft Entra Identity Protection

Mit Identity Protection können Organisationen drei wichtige Aufgaben erledigen:

- Automatisieren der Erkennung und Behandlung identitätsbasierter Risiken

- Untersuchen von Risiken unter Verwendung von Daten im Portal

- Exportieren von Risikoerkennungsdaten in andere Tools

Identity Protection nutzt die Erkenntnisse, die Microsoft dank seiner Position in Organisationen mit Microsoft Entra ID, im Verbraucherbereich mit Microsoft-Konten und beim Gaming mit Xbox gewonnen hat, um Ihre Benutzer*innen zu schützen. Microsoft analysiert mehrere Billionen Signale pro Tag, um Bedrohungen zu erkennen und Kunden vor Bedrohungen zu schützen.

Die Signale, die von Identity Protection generiert und Identity Protection zugeführt werden, können auch im Rahmen des bedingten Zugriffs genutzt werden, um Zugriffsentscheidungen zu treffen. Darüber hinaus können die Signale zur weiteren Untersuchung an ein SIEM-Tool (Security Information & Event Management) übergeben werden.

Risiko erkennen

Identity Protection erkennt verschiedenartige Risiken, z. B.:

- Verwendung anonymer IP-Adressen

- Ungewöhnlicher Ortswechsel

- Mit Schadsoftware verknüpfte IP-Adresse

- Ungewöhnliche Anmeldeeigenschaften

- Kompromittierte Anmeldeinformationen

- Kennwortspray

- und vieles mehr...

Die Risikosignale können Korrekturmaßnahmen zur Folge haben, die unter Umständen dazu führen, dass die Multi-Faktor-Authentifizierung verwendet das Kennwort per Self-Service-Kennwortzurücksetzung zurückgesetzt oder der Zugriff blockiert werden muss, bis ein Administrator aktiv wird.

Weitere Einzelheiten zu diesen und anderen Risiken sowie dazu, wann und wie sie berechnet werden, finden Sie im Artikel Was bedeutet Risiko?.

Untersuchen eines Risikos

Administratoren können Erkennungen überprüfen und bei Bedarf manuelle Maßnahmen ergreifen. In Identity Protection stehen drei wichtige Berichte zur Verfügung, die Administratoren bei ihren Untersuchungen nutzen können:

- Riskante Benutzer

- Riskante Anmeldungen

- Risikoerkennungen

Weitere Informationen finden Sie im Artikel Untersuchen von Risiken.

Risikostufen

Mit Identity Protection werden Risiken in Stufen eingeteilt: niedrig, mittel und hoch.

Microsoft stellt keine speziellen Details für die Risikoberechnung zur Verfügung. Je höher die Risikostufe desto wahrscheinlicher ist es, dass der Benutzer oder die Anmeldung kompromittiert wurde. Beispielsweise sind einmalige ungewöhnliche Anmeldeeigenschaften eines Benutzers unter Umständen nicht so riskant wie kompromittierte Anmeldeinformationen eines anderen Benutzers.

Hinweis

Risikobasierte Richtlinien können in Identity Protection ebenfalls erstellt werden, es wird jedoch empfohlen, dies mit Richtlinien für bedingten Zugriff zu tun.

Risikobasierte Richtlinien für den bedingten Zugriff

Zugriffssteuerungsrichtlinien können zum Schutz von Organisationen angewendet werden, wenn bei einer Anmeldung oder einem Benutzer ein Risiko erkannt wird. Derartige Richtlinien werden als risikobasierte Richtlinien bezeichnet.

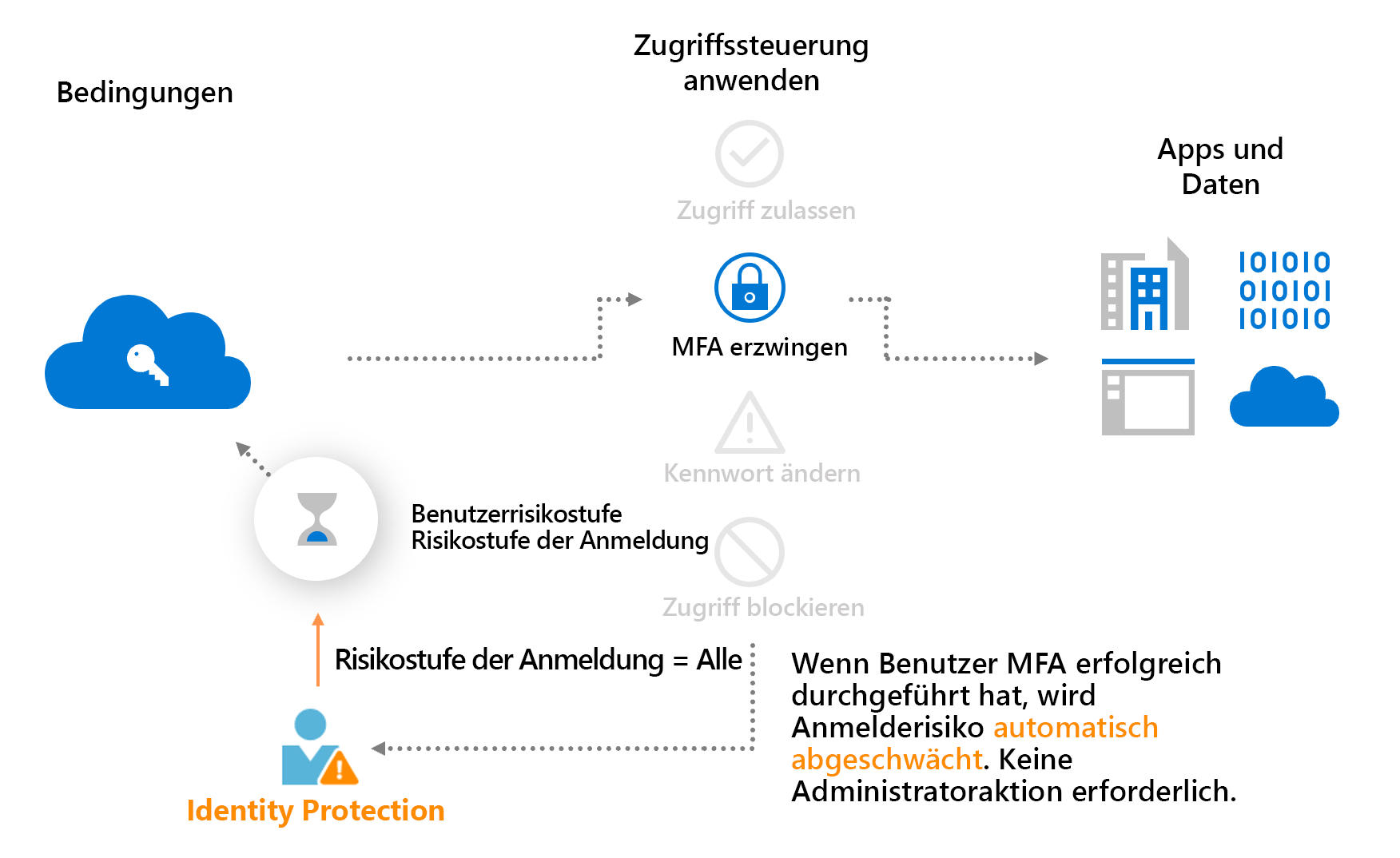

Der bedingte Zugriff von Microsoft Entra bietet zwei Risikobedingungen: Anmelderisiko und Benutzerrisiko. Organisationen können diese beiden Risikobedingungen konfigurieren und eine Zugriffssteuerungsmethode auswählen, um risikobasierte Richtlinien für bedingten Zugriff zu erstellen. Bei jeder Anmeldung sendet Identity Protection die erkannten Risikostufen an den bedingten Zugriff. Wenn die Richtlinienbedingungen erfüllt sind, werden die risikobasierten Richtlinien angewendet.

Das folgende Diagramm zeigt ein Beispiel für das Erzwingen einer Richtlinie, die eine mehrstufige Authentifizierung erfordert, wenn die Anmelderisikostufe mittel oder hoch ist.

Im obigen Beispiel wird auch ein Hauptvorteil einer risikobasierten Richtlinie veranschaulicht: die automatische Risikobehebung. Wenn ein Benutzer die erforderliche Zugriffssteuerung erfolgreich abgeschlossen hat (z. B. sichere Kennwortänderung), ist damit sein Risiko behoben. Diese Anmeldesitzung und das Benutzerkonto sind nicht gefährdet, und es ist keine Aktion des Administrators erforderlich.

Wenn Sie Ihren Benutzern erlauben, das Risiko mithilfe dieses Prozesses selbst zu beheben, reduziert sich der Risikountersuchungs- und Korrekturaufwand für die Administratoren, und Ihre Organisationen werden gleichzeitig vor Sicherheitskompromittierungen geschützt. Weitere Informationen zur Risikobehebung finden Sie im Artikel, Behandeln von Risiken und Aufheben der Blockierung von Benutzern.

Risikobasierte Richtlinie für bedingten Zugriff – Anmelderisiko

Bei jeder Anmeldung analysiert Identity Protection Hunderte von Signalen in Echtzeit und berechnet eine Anmelderisikostufe, die der Wahrscheinlichkeit entspricht, dass die jeweilige Authentifizierungsanforderung nicht autorisiert ist. Diese Risikostufe wird dann an den bedingten Zugriff gesendet, wo die konfigurierten Richtlinien der Organisation ausgewertet werden. Administratoren können anhand des Anmelderisikos risikobasierte Richtlinien für bedingten Zugriff konfigurieren und Zugriffssteuerungen erzwingen, zu denen auch folgende Anforderungen zählen:

- Zugriff blockieren

- Zugriff zulassen

- Erzwingen der mehrstufigen Authentifizierung

Wenn bei einer Anmeldung Risiken erkannt werden, können Benutzer per Selbstkorrektur die erforderliche Zugriffssteuerung (z. B. Multi-Faktor-Authentifizierung) ausführen und das riskante Anmeldeereignis schließen, ohne die Administratoren belästigen zu müssen.

Risikobasierte Richtlinie für bedingten Zugriff – Benutzerrisiko

Identity Protection analysiert Signale zu Benutzerkonten und berechnet anhand der Wahrscheinlichkeit, dass der Benutzer kompromittiert wurde, eine Risikobewertung. Wenn ein Benutzer ein riskantes Anmeldeverhalten aufweist oder seine Anmeldeinformationen kompromittiert wurden, verwendet Identity Protection diese Signale zum Berechnen der Benutzerrisikostufe. Administratoren können anhand des Benutzerrisikos risikobasierte Richtlinien für bedingten Zugriff konfigurieren und Zugriffssteuerungen erzwingen, zu denen auch folgende Anforderungen zählen:

- Zugriff blockieren

- Lassen Sie den Zugriff zu, aber fordern Sie eine Änderung in ein sicheres Kennwort an.

Durch eine sichere Kennwortänderung wird das Benutzerrisiko behoben und das riskante Benutzerereignis geschlossen, ohne die Administratoren belästigen zu müssen.

Geschützte Aktionen

Geschützte Aktionen in Microsoft Entra ID sind Berechtigungen mit zugewiesenen Richtlinien für bedingten Zugriff. Wenn ein Benutzer versucht, eine geschützte Aktion auszuführen, muss er zuerst die Richtlinien für bedingten Zugriff erfüllen, die den erforderlichen Berechtigungen zugewiesen sind. Damit Administratoren beispielsweise Richtlinien für bedingten Zugriff aktualisieren können, können Sie verlangen, dass sie zuerst die Richtlinie Phishingresistente MFA erfüllen.

Gründe für geschützte Aktionen

Geschützte Aktionen bieten sich an, wenn Sie eine zusätzliche Schutzebene hinzufügen möchten. Geschützte Aktionen können Berechtigungen zugewiesen werden, die einen hohen Schutz durch die Richtlinie für bedingten Zugriff unabhängig davon anfordern, welche Rolle verwendet wird oder wie der Benutzer die Berechtigung erhalten hat. Da die Erzwingung der Richtlinie zu dem Zeitpunkt erfolgt, zu dem der Benutzer versucht, die geschützte Aktion durchzuführen, und nicht während der Benutzeranmeldung oder der Regelaktivierung, werden Benutzer nur bei Bedarf zur Eingabe aufgefordert.

Welche Richtlinien werden üblicherweise mit geschützten Aktionen verwendet?

Wir empfehlen die Verwendung der mehrstufigen Authentifizierung für alle Konten, insbesondere Konten mit privilegierten Rollen. Geschützte Aktionen bieten sich auch an, um zusätzliche Sicherheitsvorkehrungen zu verlangen. Im Folgenden finden Sie einige gängige strengere Richtlinien für bedingten Zugriff.

- Höhere MFA-Authentifizierungsstärken, z. B. Kennwortlose MFA oder Phishingresistente MFA

- Arbeitsstationen mit privilegiertem Zugriff unter Verwendung von Gerätefiltern in Richtlinien für bedingten Zugriff

- Kürzere Sitzungstimeouts mithilfe von Sitzungssteuerelementen für die Anmeldehäufigkeit in Richtlinien für bedingten Zugriff

Welche Berechtigungen können mit geschützten Aktionen verwendet werden?

Es können Richtlinien für bedingten Zugriff für einen eingeschränkten Berechtigungssatz gelten. Geschützte Aktionen sind in den folgenden Bereichen geeignet:

- Verwaltung von Richtlinien für bedingten Zugriff

- Mandantenübergreifende Verwaltung der Zugriffseinstellungen

- Benutzerdefinierte Regel zum Bestimmen von Netzwerkadressen

- Verwaltung geschützter Aktionen