Schützen Ihrer Netzwerke mit Azure Firewall Manager

Arbeiten mit Azure Firewall Manager

Azure Firewall Manager ist ein Sicherheitsverwaltungsdienst, der eine zentrale Sicherheitsrichtlinien- und Routenverwaltung für cloudbasierte Sicherheitsperimeter bereitstellt.

Azure Firewall Manager vereinfacht den Prozess der zentralen Definition von Regeln auf Netzwerk- und Anwendungsebene für die Datenverkehrsfilterung über mehrere Azure Firewall-Instanzen hinweg. Sie können verschiedene Azure-Regionen und -Abonnements in Hub-and-Spoke-Architekturen einbeziehen, um Governance und Schutz des Datenverkehrs sicherzustellen.

Wenn Sie mehrere Firewalls verwalten, ist es häufig schwierig, die Regeln der einzelnen Firewalls aufeinander abzustimmen. Zentrale IT-Teams benötigen eine Möglichkeit, grundlegende Firewallrichtlinien zu definieren und über mehrere Geschäftseinheiten hinweg zu erzwingen. Gleichzeitig möchten die DevOps-Teams eigene lokale, abgeleitete Firewallrichtlinien erstellen, die organisationsübergreifend implementiert werden. Azure Firewall Manager kann dabei helfen, diese Probleme zu lösen.

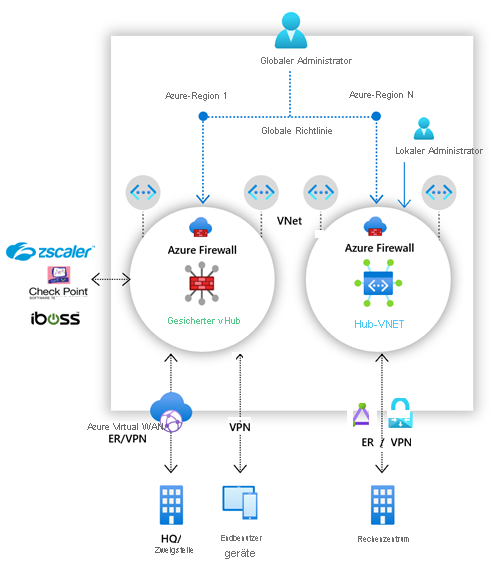

Firewall Manager bietet eine Sicherheitsverwaltung für zwei Netzwerkarchitekturtypen:

- Geschützter virtueller Hub. Dieser Name wird jedem Azure Virtual WAN-Hub mit den zugehörigen Sicherheits- und Routingrichtlinien zugewiesen. Ein Azure Virtual WAN Hub ist eine von Microsoft verwaltete Ressource, mit der Sie ganz einfach Hub-and-Spoke-Architekturen erstellen können.

- Virtuelles Hubnetzwerk. Dieser Name wird jedem standardmäßigen virtuellen Azure-Netzwerk mit den zugehörigen Sicherheitsrichtlinien zugewiesen. Ein virtuelles Azure-Standardnetzwerk ist eine Ressource, die Sie selbst erstellen und verwalten. Sie können virtuelle Spoke-Netzwerke, die Ihre Workloadserver und -dienste enthalten, per Peering verknüpfen. Sie können auch Firewalls in eigenständigen virtuellen Netzwerken verwalten, die nicht per Peering mit einem Spoke verknüpft sind.

Azure Firewall Manager-Features

Die wichtigsten Features von Azure Firewall Manager sind:

Zentrale Bereitstellung und Konfiguration von Azure Firewall. Sie können zentral mehrere Azure Firewall-Instanzen bereitstellen und konfigurieren, die sich über verschiedene Azure-Regionen und -Abonnements erstrecken.

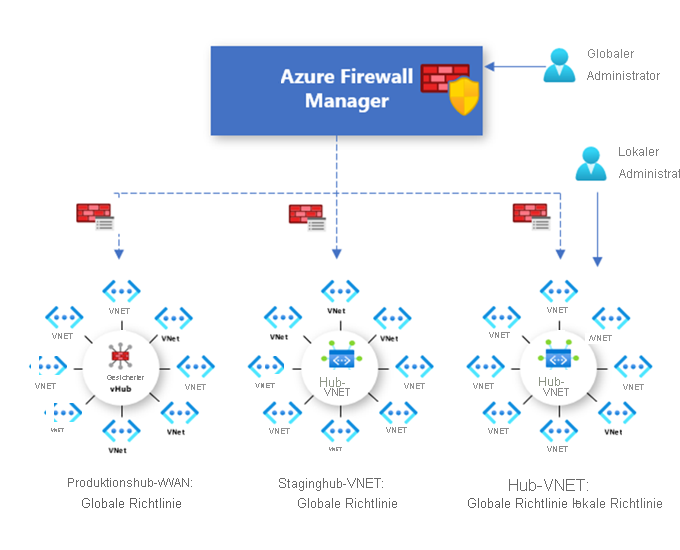

Hierarchische Richtlinien (global und lokal). Sie können mit Azure Firewall Manager Azure Firewall-Richtlinien für mehrere geschützte virtuelle Hubs zentral verwalten. Ihre zentralen IT-Teams können globale Firewallrichtlinien erstellen, um organisationsweite und teamübergreifende Firewallrichtlinien zu erzwingen. Lokal erstellte Firewallrichtlinien ermöglichen ein DevOps-Self-Service-Modell für mehr Agilität.

Integration von Drittanbieter-SECaaS-Lösungen für erweiterte Sicherheit. Zusätzlich zur Azure Firewall können Sie SECaaS-Anbieter (Security-as-a-Service) von Drittanbietern integrieren, um zusätzlichen Netzwerkschutz für Ihre VNet-Verbindungen und Internetverbindungen von Zweigstellen zu erzielen. Dieses Feature ist nur für Bereitstellungen von geschützten virtuellen Hubs verfügbar.

Zentrale Routenverwaltung. Sie können den Datenverkehr zur Filterung und Protokollierung einfach an Ihren geschützten Hub weiterleiten, ohne dass Sie manuell benutzerdefinierte Routen (User Defined Routes, UDR) für virtuelle Spoke-Netzwerke einrichten müssen. Dieses Feature ist nur für Bereitstellungen von geschützten virtuellen Hubs verfügbar.

Regionale Verfügbarkeit: Sie können regionsübergreifende Azure Firewall-Richtlinien verwenden. Sie können zum Beispiel eine Richtlinie in der Region „USA, Westen“ erstellen und sie trotzdem in der Region „USA, Osten“ verwenden.

DDoS-Schutzplan. Sie können Ihren virtuellen Netzwerken einen DDoS-Schutzplan in Azure Firewall Manager zuordnen.

Verwalten von Web Application Firewall-Richtlinien. Sie können WAF-Richtlinien (Web Application Firewall) für Ihre Anwendungsbereitstellungsplattformen, beispielsweise Azure Front Door und Azure Application Gateway, zentral erstellen und zuordnen.

Azure Firewall Manager-Richtlinien

Eine Firewallrichtlinie ist eine Azure-Ressource, die Sammlungen von NAT-, Netzwerk- und Anwendungsregeln sowie Threat Intelligence-Einstellungen enthält. Es handelt sich um eine globale Ressource, die über mehrere Azure Firewall-Instanzen hinweg in geschützten virtuellen Hubs und virtuellen Hubnetzwerken verwendet werden kann. Richtlinien können von Grund auf neu erstellt oder von vorhandenen Richtlinien geerbt werden. Die Vererbung ermöglicht DevOps-Teams die Erstellung lokaler Firewallrichtlinien zusätzlich zur obligatorischen Basisrichtlinie der Organisation. Richtlinien funktionieren regions- und abonnementübergreifend.

Sie können Firewallrichtlinien und -zuordnungen mithilfe von Azure Firewall Manager erstellen. Sie können eine Richtlinie aber auch über die REST-API, mit Vorlagen, in Azure PowerShell und über die Azure CLI erstellen und verwalten. Nachdem Sie eine Richtlinie erstellt haben, können Sie sie einer Firewall in einem virtuellen WAN-Hub zuordnen, sodass dieser zu einem geschützten virtuellen Hub wird, und/oder Sie ordnen die Richtlinie einer Firewall in einem virtuellen Azure-Standardnetzwerk zu, wodurch dieses zu einem virtuellen Hubnetzwerk wird.

Bereitstellen von Azure Firewall Manager für virtuelle Hubnetzwerke

Das empfohlene Verfahren zum Bereitstellen von Azure Firewall Manager für virtuelle Hubnetzwerke sieht wie folgt aus:

Erstellen einer Firewallrichtlinie. Sie können entweder eine neue Richtlinie erstellen, eine Basisrichtlinie ableiten und eine lokale Richtlinie anpassen oder Regeln aus einer vorhandenen Azure Firewall-Richtlinie importieren. Entfernen Sie unbedingt die NAT-Regeln aus Richtlinien, die auf mehrere Firewalls angewendet werden sollen.

Erstellen einer Hub-and-Spoke-Architektur. Erstellen Sie entweder ein virtuelles Hubnutzwerk unter Verwendung des Azure Firewall Manager und des Peerings virtueller Spoke-Netzwerke. Oder erstellen Sie ein virtuelles Netzwerk, fügen Sie virtuelle Netzwerkverbindungen hinzu und verwenden Sie virtuelles Netzwerk-Peering.

Auswählen von Sicherheitsanbietern und Zuweisen der Firewallrichtlinie. Derzeit wird nur Azure Firewall als Anbieter unterstützt. Erstellen Sie ein virtuelles Hubnetzwerk oder konvertieren Sie ein virtuelles Netzwerk in ein virtuelles Hubnetzwerk. Es können auch mehrere virtuelle Netzwerke konvertiert werden.

Konfigurieren von benutzerdefinierten Routen zum Weiterleiten von Datenverkehr an die Firewall des virtuellen Hubnetzwerks.

Bereitstellen von Azure Firewall Manager für geschützte virtuelle Hubs

Der empfohlene Prozess zum Bereitstellen von Azure Firewall Manager für geschützte virtuelle Hubs sieht wie folgt aus:

Erstellen Ihrer Hub-and-Spoke-Architektur. Erstellen Sie entweder mit Azure Firewall Manager einen geschützten virtuellen Hub und fügen Sie virtuelle Netzwerkverbindungen hinzu. Oder erstellen Sie einen Virtual WAN-Hub und fügen Sie virtuelle Netzwerkverbindungen hinzu.

Auswählen von Sicherheitsanbietern. Erstellen Sie einen geschützten virtuellen Hub oder konvertieren Sie einen vorhandenen Virtual WAN-Hub in einen geschützten virtuellen Hub.

Erstellen einer Firewallrichtlinie und Zuordnen zu Ihrem Hub. Dies ist nur möglich, wenn Sie Azure Firewall verwenden. Security-as-a-Service-Richtlinien von Drittanbietern werden über die Verwaltungsbenutzeroberfläche von Partnern konfiguriert.

Konfigurieren von Routeneinstellungen, um Datenverkehr an Ihren geschützten virtuellen Hub weiterzuleiten. Sie können mithilfe der Seite zur Routeneinstellung für geschützte virtuelle Hubs den Datenverkehr zur Filterung und Protokollierung ohne benutzerdefinierte Routen (UDR) auf virtuellen Spoke-Netzwerken einfach an Ihren geschützten Hub weiterleiten.

Hinweis

In jeder Region kann nur ein Hub pro Virtual WAN-Instanz verwendet werden. Sie können jedoch mehrere virtuelle WANs in der Region hinzufügen, um dies zu erreichen. Ihre Hub-VNET-Verbindungen müssen sich in der gleichen Region wie der Hub befinden.