Entwerfen und Implementieren von Azure Firewall

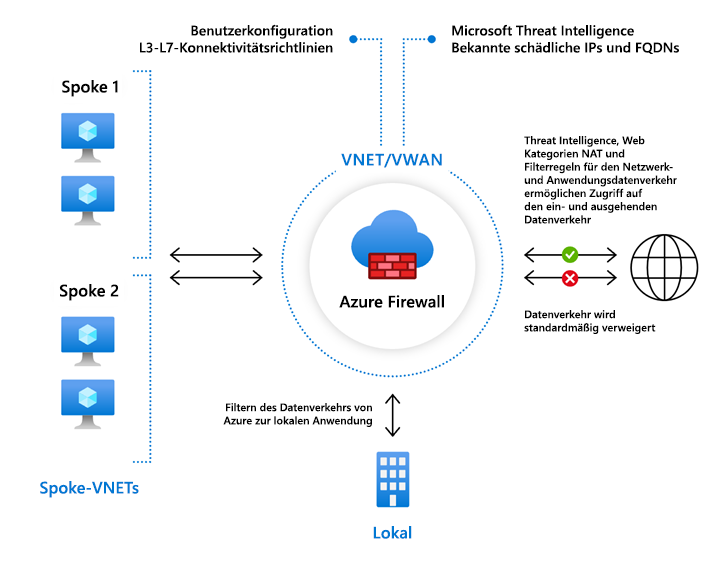

Azure Firewall ist ein verwalteter, cloudbasierter Netzwerksicherheitsdienst, der Ihre Azure Virtual Network-Ressourcen schützt. Es ist eine vollständig zustandsbehaftete Firewall-as-a-Service mit integrierter Hochverfügbarkeit und uneingeschränkter Cloudskalierbarkeit.

Azure Firewall-Features

Azure Firewall bietet die folgenden Features.

Integrierte Hochverfügbarkeit. Hochverfügbarkeit ist integriert, sodass keine zusätzlichen Lastenausgleichsmodule erforderlich sind und Sie nichts konfigurieren müssen.

Uneingeschränkte Cloudskalierbarkeit. Azure Firewall kann so weit skaliert werden, wie es erforderlich ist, um den sich ändernden Netzwerkverkehrsströmen gerecht zu werden, sodass Sie kein Budget für Ihren Spitzenverkehr einplanen müssen.

FQDN-Anwendungsfilterregeln. Sie können den ausgehenden HTTP/S-Datenverkehr oder Azure SQL-Datenverkehr auf eine angegebene Liste vollqualifizierter Domänennamen (FQDNs) einschließlich Platzhalter beschränken. Dieses Feature erfordert keine TLS-Terminierung.

Filterregeln für den Netzwerkdatenverkehr. Sie können Netzwerkfilterregeln zum Zulassen oder Verweigern nach Quell- und Ziel-IP-Adresse, Port und Protokoll zentral erstellen. Azure Firewall ist vollständig zustandsbehaftet, sodass zwischen legitimen Paketen für verschiedene Arten von Verbindungen unterschieden werden kann. Regeln werden übergreifend für mehrere Abonnements und virtuelle Netzwerke erzwungen und protokolliert.

FQDN-Tags. Diese Tags vereinfachen das Zulassen des Netzwerkdatenverkehrs von bekannten Azure-Diensten durch die Firewall. Angenommen, Sie möchten Netzwerkdatenverkehr von Windows Update durch die Firewall zulassen. Sie erstellen eine entsprechende Anwendungsregel, und schließen das Windows Update-Tag ein. Jetzt kann der Netzwerkdatenverkehr von Windows Update durch Ihre Firewall fließen.

Diensttags. Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen und soll die Komplexität bei der Erstellung von Sicherheitsregeln verringern. Sie können weder ein eigenes Diensttag erstellen noch angeben, welche IP-Adressen in einem Tag enthalten sind. Microsoft verwaltet die Adresspräfixe, die mit dem Diensttag abgedeckt werden, und aktualisiert das Diensttag automatisch, wenn sich die Adressen ändern.

Threat Intelligence. Das Filtern auf Basis von Threat Intelligence (IDPS) kann für Ihre Firewall aktiviert werden, damit Sie vor Datenverkehr von und zu bekannten schädlichen IP-Adressen oder Domänen gewarnt werden und dieser Datenverkehr abgelehnt wird. Die IP-Adressen und Domänen stammen aus dem Microsoft Threat Intelligence-Feed.

TLS-Überprüfung. Die Firewall kann ausgehenden Datenverkehr entschlüsseln, die Daten verarbeiten und dann verschlüsseln und an das Ziel senden.

SNAT-Unterstützung für ausgehenden Datenverkehr. Alle IP-Adressen für ausgehenden Datenverkehr des virtuellen Netzwerks werden in die öffentliche IP-Adresse der Azure Firewall übersetzt (Source Network Address Translation, SNAT). Sie können Datenverkehr aus Ihrem virtuellen Netzwerk an Remoteziele im Internet identifizieren und zulassen.

DNAT-Unterstützung für eingehenden Datenverkehr. Der eingehende Internet-Netzwerkdatenverkehr zur öffentlichen IP-Adresse Ihrer Firewall wird in die privaten IP-Adressen in Ihren virtuellen Netzwerken übersetzt (Ziel-Netzwerkadressübersetzung, DNAT) und gefiltert.

Mehrere öffentliche IP-Adressen. Sie können Ihrer Firewall mehrere öffentliche IP-Adressen (bis zu 250) zuordnen, um bestimmte DNAT- und SNAT-Szenarien zu ermöglichen.

Azure Monitor-Protokollierung. Alle Ereignisse sind in Azure Monitor integriert, sodass Sie Protokolle in einem Speicherkonto archivieren sowie Ereignisse an Event Hubs streamen oder an Azure Monitor-Protokolle senden können.

Tunnelerzwingung: Sie können Azure Firewall so konfigurieren, dass der gesamte Internetdatenverkehr an den festgelegten nächsten Hop weitergeleitet wird, statt dass er direkt ins Internet verläuft. Sie verfügen beispielsweise über eine lokale Edgefirewall oder ein anderes virtuelles Netzwerkgerät (Network Virtual Appliance, NVA), die den Netzwerkdatenverkehr im Internet verarbeiten.

Webkategorien. Mithilfe von Webkategorien können Administratoren den Benutzerzugriff auf Websitekategorien, z. B. Glücksspiel- oder Social Media-Websites, zulassen oder verweigern. Webkategorien sind in Azure Firewall Standard enthalten. Die Vorschauversion von Azure Firewall Premium bietet jedoch feinere Anpassungsmöglichkeiten. Im Gegensatz zu den Funktionen für Webkategorien in der Standard-SKU, bei denen der Abgleich der Kategorie anhand des FQDN erfolgt, werden die Kategorien bei der Premium-SKU anhand der gesamten URL abgeglichen (sowohl HTTP- als auch HTTPS-Datenverkehr).

Zertifizierungen. Azure Firewall ist mit PCI (Payment Card Industry), SOC (Service Organization Controls), ISO (International Organization for Standardization) und ICSA Labs konform.

Regelverarbeitung in Azure Firewall

Sie können NAT-Regeln, Netzwerkregeln und Anwendungsregeln in Azure Firewall konfigurieren. Eine Azure Firewall verweigert standardmäßig den gesamten Datenverkehr, bis Regeln manuell so konfiguriert werden, dass Datenverkehr zugelassen wird.

Regelverarbeitung mit klassischen Regeln

Bei klassischen Regeln werden Regelsammlungen entsprechend dem Regeltyp in Prioritätsreihenfolge verarbeitet: von niedrigen Zahlen zu höheren Zahlen, von 100 bis 65.000. Der Name einer Regelsammlung darf nur Buchstaben, Ziffern, Unterstriche, Punkte oder Bindestriche enthalten. Der Name muss außerdem mit einem Buchstaben oder einer Zahl beginnen und mit einem Buchstaben, einer Zahl oder einem Unterstrich enden. Die maximale Namenslänge ist 80 Zeichen. Es gilt als bewährte Methode, zunächst die Prioritätsnummern für die Regelsammlung in Schritten von 100 zu platzieren. Schritte ermöglichen es, um bei Bedarf weitere Regelsammlungen hinzuzufügen.

Regelverarbeitung mit der Firewallrichtlinie

Mit der Firewallrichtlinie werden Regeln in Regelsammlungen organisiert, die in Regelsammlungsgruppen enthalten sind. Regelauflistungen können einen der folgenden Typen aufweisen:

- DNAT (Destination Network Address Translation, Ziel-Netzwerkadressübersetzung)

- Netzwerk

- Application

Sie können mehrere Typen von Regelsammlungen innerhalb einer einzelnen Gruppe von Regelsammlungen definieren. Sie können null oder mehr Regeln in einer Regelsammlung definieren. Die Regeln in einer Regelsammlung müssen jedoch denselben Typ aufweisen.

Bei der Firewallrichtlinie werden Regeln basierend auf der Priorität der Regelsammlungsgruppe und der Regelsammlungspriorität verarbeitet. Die Priorität wird durch eine beliebige Zahl zwischen 100 (höchste Priorität) und 65.000 (niedrigste Priorität) angegeben. Gruppen von Regelsammlungen mit der höchsten Priorität werden zuerst verarbeitet. Innerhalb einer Gruppe von Regelsammlungen werden Regelsammlungen mit der höchsten Priorität zuerst verarbeitet.

Anwendungsregeln werden immer nach Netzwerkregeln verarbeitet, die ihrerseits immer nach DNAT-Regeln verarbeitet werden, und zwar unabhängig von der Regelsammlungsgruppe oder Regelsammlungspriorität und Richtlinienvererbung.

Bereitstellen und Konfigurieren von Azure Firewall

Berücksichtigen Sie diese Faktoren beim Bereitstellen von Azure Firewall.

- Die Firewall kann Richtlinien zur Anwendungs- und Netzwerkkonnektivität für Abonnements und virtuelle Netzwerke zentral erstellen, erzwingen und protokollieren.

- Die Firewall verwendet eine statische öffentliche IP-Adresse für Ihre virtuellen Netzwerkressourcen.

- Die Firewall ist für Protokollierung und Analyse vollständig in Azure Monitor integriert.

Die wichtigsten Schritte der Bereitstellung und Konfiguration von Azure Firewall lauten wie folgt:

- Erstellen Sie eine Ressourcengruppe.

- Erstellen eines virtuellen Netzwerks und der Subnetze.

- Erstellen einer Workload-VM in einem Subnetz.

- Bereitstellen der Firewall und einer Richtlinie im virtuellen Netzwerk.

- Erstellen einer ausgehenden Standardroute.

- Konfigurieren einer Anwendungsregel

- Konfigurieren einer Netzwerkregel

- Konfigurieren einer NAT-Zielregel (DNAT).

- Testen der Firewall.