Bereitstellen von Netzwerksicherheitsgruppen mithilfe des Azure-Portals

Mit einer Netzwerksicherheitsgruppe (NSG) in Azure können Sie Netzwerkdatenverkehr zu und von Azure-Ressourcen in einem virtuellen Azure-Netzwerk filtern. Eine Netzwerksicherheitsgruppe enthält Sicherheitsregeln, die eingehenden Netzwerkdatenverkehr an verschiedene Typen von Azure-Ressourcen oder ausgehenden Netzwerkdatenverkehr von diesen zulassen oder verweigern. Für jede Regel können Sie die Quelle, das Ziel, den Port und das Protokoll angeben.

NSG-Sicherheitsregeln

Eine Netzwerksicherheitsgruppe kann – innerhalb der Grenzwerte des Azure-Abonnements – null oder mehr Regeln enthalten. Jede Regel verfügt über diese Eigenschaften.

- Name: Muss ein eindeutiger Name in der Netzwerksicherheitsgruppe sein.

- Priorität. Diese Angabe kann eine beliebige Zahl zwischen 100 und 4096 sein. Regeln werden in der Reihenfolge ihrer Priorität verarbeitet. Regeln mit niedrigeren Zahlen werden vor Regeln mit höheren Zahlen verarbeitet, weil die Priorität für niedrigere Zahlen höher ist. Nachdem sich für den Datenverkehr eine Übereinstimmung mit einer Regel ergibt, wird die Verarbeitung angehalten. A

- Quelle oder Ziel. Kann auf „Any“ (Beliebig) oder eine einzelne IP-Adresse, einen CIDR-Block (klassenloses domänenübergreifendes Routing, z. B. 10.0.0.0/24), ein Diensttag oder eine Anwendungssicherheitsgruppe festgelegt werden.

- Protokoll. Kann TCP, UDP, ICMP, ESP, AH oder Any (Beliebig) sein.

- Richtung. Kann so konfiguriert werden, dass sie für eingehenden oder ausgehenden Datenverkehr gilt.

- Portbereich. Kann entweder als einzelner Port oder als Portbereich angegeben werden. Mögliche Angaben sind beispielsweise „80“ oder „10.000 - 10.005“. Das Angeben von Bereichen ermöglicht Ihnen die Erstellung von weniger Sicherheitsregeln.

- Aktion: Kann so konfiguriert werden, dass er zugelassen oder verweigert werden kann.

Die Firewall wertet die Regeln mithilfe der Quelle, des Quellports, des Ziels, des Zielports und des Protokolls aus.

Standardsicherheitsregeln

Azure erstellt diese Standardregeln.

| Richtung | Name | Priority | Quelle | Quellports | Ziel | Zielports | Protokoll | zugreifen |

|---|---|---|---|---|---|---|---|---|

| Eingehend | AllowVNetInBound |

65000 | VirtualNetwork |

0 - 65535 | VirtualNetwork |

0 - 65535 | Any | Allow |

| Eingehend | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0 - 65535 | 0.0.0.0/0 | 0 - 65535 | Any | Allow |

| Eingehend | DenyAllInbound |

65500 | 0.0.0.0/0 | 0 - 65535 | 0.0.0.0/0 | 0 - 65535 | Any | Verweigern |

| Ausgehend | AllowVnetOutBound |

65000 | VirtualNetwork |

0 - 65535 | VirtualNetwork |

0 - 65535 | Any | Allow |

| Ausgehend | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0 - 65535 | Internet |

0 - 65535 | Any | Allow |

| Ausgehend | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0 - 65535 | 0.0.0.0/0 | 0 - 65535 | Any | Verweigern |

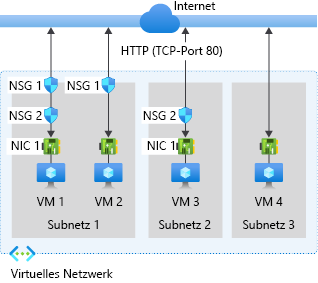

Dieses Diagramm und die Aufzählungszeichen veranschaulichen verschiedene Szenarien für die Bereitstellung von Netzwerksicherheitsgruppen.

Für eingehenden Datenverkehr verarbeitet Azure zuerst die Regeln in einer Netzwerksicherheitsgruppe, die einem Subnetz (sofern vorhanden) zugeordnet ist, und anschließend die Regeln in einer Netzwerksicherheitsgruppe, die der Netzwerkschnittstelle (sofern vorhanden) zugeordnet ist.

-

VM1:

Subnet1ist NSG1 zugeordnet, deshalb werden die Sicherheitsregeln verarbeitet und VM1 ist inSubnet1. Sofern Sie keine Regel erstellt haben, die Port 80 als eingehenden Port zulässt, wird der Datenverkehr von derDenyAllInbound-Standardsicherheitsregel abgelehnt und von NSG2 nicht ausgewertet, da NSG2 der Netzwerkschnittstelle zugeordnet ist. Wenn NSG1 über eine Sicherheitsregel verfügt, die Port 80 zulässt, wird der Datenverkehr von NSG2 verarbeitet. Damit Port 80 für den virtuellen Computer zulässig ist, müssen sowohl NSG1 als auch NSG2 über eine Regel verfügen, die Port 80 aus dem Internet zulässt. -

VM2: Die Regeln in NSG1 werden verarbeitet, da sich VM2 auch in

Subnet1befindet. Da der Netzwerkschnittstelle von VM2 keine Netzwerksicherheitsgruppe zugeordnet ist, empfängt sie den gesamten zulässigen Datenverkehr über NSG1, oder der gesamte Datenverkehr wird durch NSG1 verweigert. Datenverkehr wird für alle Ressourcen im selben Subnetz entweder zugelassen oder verweigert, wenn eine Netzwerksicherheitsgruppe einem Subnetz zugeordnet ist. -

VM3: Da

Subnet2keine Netzwerksicherheitsgruppe zugeordnet ist, ist Datenverkehr in das Subnetz zulässig. Dieser wird von NSG2 verarbeitet, da NSG2 der Netzwerkschnittstelle zugeordnet ist, die zu VM3 gehört. -

VM4: Datenverkehr für VM4 ist zulässig, da

Subnet3oder der Netzwerkschnittstelle in der VM keine Netzwerksicherheitsgruppe zugeordnet ist. Der gesamte Netzwerkdatenverkehr ist über ein Subnetz und eine Netzwerkschnittstelle zulässig, wenn diesen keine Netzwerksicherheitsgruppe zugeordnet ist.

Für ausgehenden Datenverkehr verarbeitet Azure zuerst die Regeln in einer Netzwerksicherheitsgruppe, die einer Netzwerkschnittstelle (sofern vorhanden) zugeordnet ist, und anschließend die Regeln in einer Netzwerksicherheitsgruppe, die dem Subnetz (sofern vorhanden) zugeordnet ist.

- VM1: Die Sicherheitsregeln in NSG2 werden verarbeitet. Sofern Sie keine Sicherheitsregel erstellen, die Port 80 als ausgehenden Port zum Internet verbietet, wird der Datenverkehr von der Standardsicherheitsregel „AllowInternetOutbound“ in NSG1 sowie NSG2 zugelassen. Wenn NSG2 über eine Sicherheitsregel verfügt, die Port 80 verbietet, wird der Datenverkehr abgelehnt und nicht von NSG1 ausgewertet. Zum Verweigern von Port 80 vom virtuellen Computer oder beiden Netzwerksicherheitsgruppen ist eine Regel erforderlich, die Port 80 für das Internet verweigert.

- VM2: Der gesamte Datenverkehr wird über die Netzwerkschnittstelle an das Subnetz gesendet, da der Netzwerkschnittstelle, die zu VM2 gehört, keine Netzwerksicherheitsgruppe zugeordnet ist. Die Regeln in NSG1 werden verarbeitet.

-

VM3: Wenn NSG2 über eine Sicherheitsregel verfügt, die Port 80 ablehnt, wird der Datenverkehr abgelehnt. Wenn NSG2 über eine Sicherheitsregel verfügt, die Port 80 zulässt, dann ist Port 80 als ausgehender Port für das Internet zulässig, da

Subnet2keine Netzwerksicherheitsgruppe zugeordnet ist. -

VM4: Der gesamte Netzwerkdatenverkehr von VM4 ist zulässig, da der Netzwerkschnittstelle, die zur VM gehört, oder

Subnet3keine Netzwerksicherheitsgruppe zugeordnet ist.

Anwendungssicherheitsgruppen

Mit einer Anwendungssicherheitsgruppe (Application Security Group, ASG) können Sie Netzwerksicherheit als natürliche Erweiterung einer Anwendungsstruktur konfigurieren und virtuelle Computer gruppieren sowie auf Grundlage dieser Gruppen Netzwerksicherheitsrichtlinien definieren. Sie können Ihre Sicherheitsrichtlinie nach Bedarf wiederverwenden, ohne dass Sie explizite IP-Adressen manuell warten müssen. Die Plattform übernimmt die komplexe Verarbeitung von expliziten IP-Adressen und mehreren Regelsätzen, damit Sie sich auf Ihre Geschäftslogik konzentrieren können.

Um die Anzahl der benötigten Sicherheitsregeln zu minimieren, erstellen Sie Regeln mithilfe von Diensttags oder Anwendungssicherheitsgruppen. Vermeiden Sie Regeln mit einzelnen IP-Adressen oder Bereichen von IP-Adressen.

Filtern von Netzwerkdatenverkehr mit einer NSG mithilfe des Azure-Portals

Sie können eine Netzwerksicherheitsgruppe verwenden, um eingehenden und ausgehenden Netzwerkdatenverkehr im Subnetz eines virtuellen Netzwerks zu filtern. Netzwerksicherheitsgruppen enthalten Sicherheitsregeln, die Netzwerkdatenverkehr nach IP-Adresse, Port und Protokoll filtern. Sicherheitsregeln werden auf Ressourcen angewendet, die in einem Subnetz bereitgestellt sind.

Die wichtigen Phasen beim Filtern von Netzwerkdatenverkehr mit einer NSG sind:

- Erstellen Sie eine Ressourcengruppe.

- Erstellen Sie ein virtuelles Netzwerk.

- Erstellen Sie Anwendungssicherheitsgruppen.

- Erstellen Sie eine Netzwerksicherheitsgruppe.

- Zuordnen einer Netzwerksicherheitsgruppe zu einem Subnetz.

- Erstellen von Sicherheitsregeln.

- Zuordnen von NICs zu einer ASG.

- Testen Sie Datenverkehrsfilter.

Die ausführlichen Schritte für alle diese Aufgaben finden Sie unter Tutorial: Filtern von Netzwerkdatenverkehr mit einer Netzwerksicherheitsgruppe mithilfe des Azure-Portals.