Bereitstellen von Azure DDoS Protection mithilfe des Azure-Portals

Verteilte Denial-of-Service-Angriffe (DDos)

Ein Denial-of-Service-Angriff (DoS-Angriff) ist ein Angriff, der den Zugriff auf Dienste oder Systeme verhindern soll. Ein DoS-Angriff stammt von einem Ort. Ein verteilter Denial-of-Service-Angriff (DDoS-Angriff) stammt aus mehreren Netzwerken und Systemen.

DDoS-Angriffe stellen eines der größten Verfügbarkeits- und Sicherheitsprobleme für Kunden dar, die ihre Anwendungen in die Cloud verschieben. Ein DDoS-Angriff hat das Ziel, die Ressourcen einer API oder Anwendung zu verbrauchen, damit sie für berechtigte Benutzer nicht mehr verfügbar ist. Jeder Endpunkt, der öffentlich über das Internet erreichbar ist, kann Ziel von DDoS-Angriffen werden.

DDoS-Implementierung

In Kombination mit bewährten Anwendungsentwurfsmethoden schützt Azure DDoS Protection vor DDoS-Angriffen. Für Azure DDoS Protection sind die folgenden Tarife verfügbar:

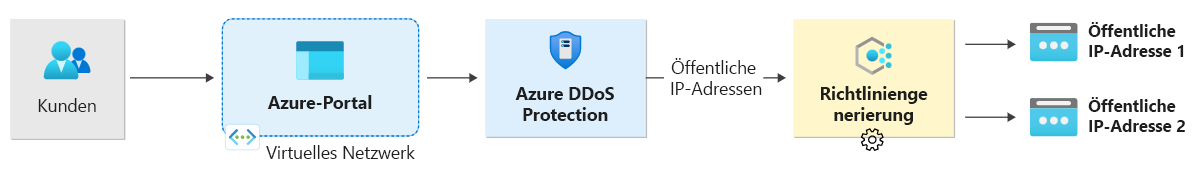

Netzwerkschutz. Bietet Funktionen zur Risikominderung über DDoS-Infrastrukturschutz, die speziell auf Azure Virtual Network-Ressourcen abgestimmt sind. Azure DDoS Protection kann ganz einfach aktiviert werden und erfordert keine Änderung der Anwendung. Richtlinien werden auf öffentliche IP-Adressen angewendet, die in virtuellen Netzwerken bereitgestellten Ressourcen zugeordnet sind. Über Azure Monitor-Ansichten steht Echtzeittelemetrie während eines Angriffs und für den Verlauf zur Verfügung. In den Diagnoseeinstellungen sind umfassende Analysefunktionen zur Entschärfung von Angriffen verfügbar. Mit der Web Application Firewall (WAF) für Azure Application Gateway können Sie Schutz auf Anwendungsebene hinzufügen. Schutz wird für öffentliche Azure-IP-Adressen mit IPv4 und IPv6 bereitgestellt.

IP-Schutz. DDoS-IP-Schutz ist ein Modell mit Bezahlung pro geschützter IP-Adresse. DDoS IP-Schutz umfasst dieselben wichtigen Engineeringfeatures wie DDoS-Netzwerkschutz. Es gibt jedoch Dienste, die einen Mehrwert bieten, wie Unterstützung von DDoS Rapid Response, Kostenschutz und Rabatte für WAF.

DDoS Protection schützt Ressourcen in einem virtuellen Netzwerk. Die Lösung umfasst öffentliche IP-Adressen von virtuellen Maschinen, Lastenausgleichsmodulen und Anwendungsgateways. In Kombination mit der Application Gateway-WAF kann DDoS Protection eine vollständige Risikominderung für die Ebenen 3 bis 7 bereitstellen.

Typen von DDoS-Angriffen

Mit DDoS Protection können die folgenden Arten von Angriffen abgewehrt werden.

Volumetrische Angriffe. Diese Angriffe überfluten die Netzwerkebene mit einer beträchtlichen Menge scheinbar berechtigten Datenverkehrs. Dazu zählen UDP-Überflutungen, Verstärkungsüberflutungen und andere Überflutungen mit gefälschten Paketen.

Protokollangriffe. Diese Angriffe machen den Zugriff auf ein Ziel unmöglich, indem sie eine Schwachstelle in den Schichten 3 und 4 des Protokollstapels ausnutzen. Dazu gehören SYN-Floodangriffe, Reflexionsangriffe und weitere Protokollangriffe.

Angriffe auf Ressourcenebene (Anwendung). Das Ziel dieser Art von Angriffen sind Webanwendungspakete, um die Datenübertragung zwischen Hosts zu unterbrechen. Zu diesen Angriffen zählen Verletzungen des HTTP-Protokolls, die Einschleusung von SQL-Befehlen, Cross-Site Scripting und andere Angriffe auf Ebene 7.

Features von Azure DDoS Protection

Zu den Features von Azure DDoS Protection gehören:

Native Plattformintegration. Nativ in Azure integriert und über das Portal konfiguriert.

Sofort einsatzbereiter Schutz. Vereinfachte Konfiguration, die alle Ressourcen sofort schützt.

Always-On-Datenverkehrsüberwachung. Die Datenverkehrsmuster Ihrer Anwendungen werden 24 Stunden am Tag und 7 Tage die Woche auf Anzeichen für DDoS-Angriffe überwacht.

Adaptive Optimierung. Profilerstellung und Anpassung an den Datenverkehr Ihres Diensts.

Angriffsanalysen. Rufen Sie während eines Angriffs detaillierte Berichte in 5-Minuten-Inkrementen und nach dem Angriff eine vollständige Zusammenfassung ab.

Metriken und Benachrichtigungen für Attacken. Mit Azure Monitor kann auf eine Zusammenfassung der Metriken für jeden Angriff zugegriffen werden. Mit integrierten Angriffsmetriken können Warnungen am Anfang und Ende eines Angriffs sowie währenddessen konfiguriert werden.

Mehrschichtiger Schutz. Bei der Bereitstellung mit einer WAF schützt DDoS Protection sowohl auf Netzwerkebene als auch auf Anwendungsebene.

Sehen wir uns einige der wichtigsten Features von DDoS Protection genauer an.

Stets verfügbare Überwachung des Datenverkehrs

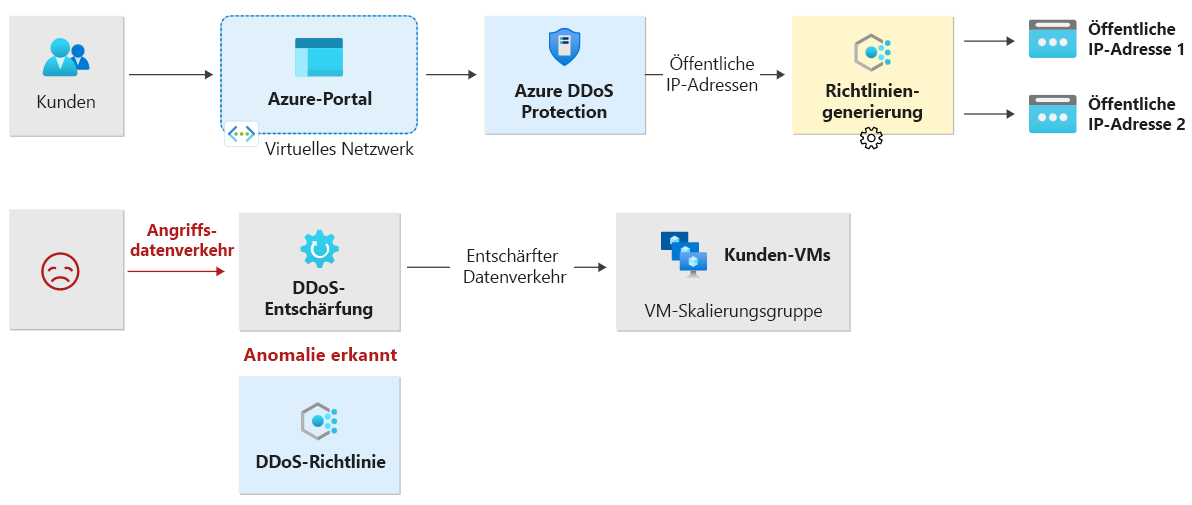

DDoS Protection überwacht die tatsächliche Auslastung des Datenverkehrs und vergleicht sie ständig mit den Schwellenwerten der DDoS-Richtlinie. Bei Überschreitung des Schwellenwerts für den Datenverkehr wird die DDoS-Abwehr automatisch eingeleitet. Sinkt der Datenverkehr wieder unter den Schwellenwert, wird die Entschärfung beendet.

Bei der Risikominderung wird der an die geschützte Ressource gesendete Datenverkehr umgeleitet und mehrfach überprüft.

- Stellen Sie sicher, dass Pakete den Internetspezifikationen entsprechen und wohlgeformt sind.

- Interagieren Sie mit dem Client, um zu bestimmen, ob es sich bei dem Datenverkehr möglicherweise um ein gefälschtes Paket handelt (Beispiel: SYN-Authentifizierung oder SYN-Cookie oder durch Verwerfen eines Pakets, damit die Quelle es erneut übermittelt).

- Übertragungsratenlimits für Pakete, wenn keine andere Erzwingungsmethode ausgeführt werden kann.

DDoS Protection trennt den Angriffsdatenverkehr und leitet den verbleibenden Datenverkehr an das vorgesehene Ziel weiter. Innerhalb weniger Minuten nach Angriffserkennung werden Sie mithilfe der Metriken von Azure Monitor benachrichtigt. Indem Sie die Protokollierung der DDoS Protection-Telemetrie konfigurieren, können Sie die Protokolle für eine zukünftige Analyse in die verfügbaren Optionen schreiben. Metrische Daten in Azure Monitor werden für DDoS Protection 30 Tage lang gespeichert.

Adaptive Echtzeitoptimierung

Der Azure DDoS Protection-Dienst hilft dabei, Kunden zu schützen und Auswirkungen auf andere Kunden zu verhindern. Wenn ein Dienst z. B. für ein typisches Volumen legitimen eingehenden Datenverkehrs bereitgestellt wird, das kleiner ist als die Triggerrate der infrastrukturweiten DDoS Protection-Richtlinie, könnte ein DDoS-Angriff auf die Ressourcen dieses Kunden unbemerkt bleiben. Allgemeiner gesagt: Die komplexe Natur aktueller Angriffe (z. B. Multi-Vektor-DDoS), sowie das anwendungsspezifische Verhalten von Mandanten erfordern kundenspezifische, angepasste Schutzrichtlinien.

Angriffsmetriken, Warnungen und Protokolle

DDoS Protection stellt über das Tool Azure Monitor umfangreiche Telemetriedaten zur Verfügung. Sie können Warnungen für alle Azure Monitor-Metriken konfigurieren, die DDoS Protection verwendet. Sie können die Protokollierung mit Splunk (Azure Event Hubs), Azure Monitor-Protokolle und Azure Storage für die erweiterte Analyse über die Schnittstelle für die Azure Monitor-Diagnose integrieren.

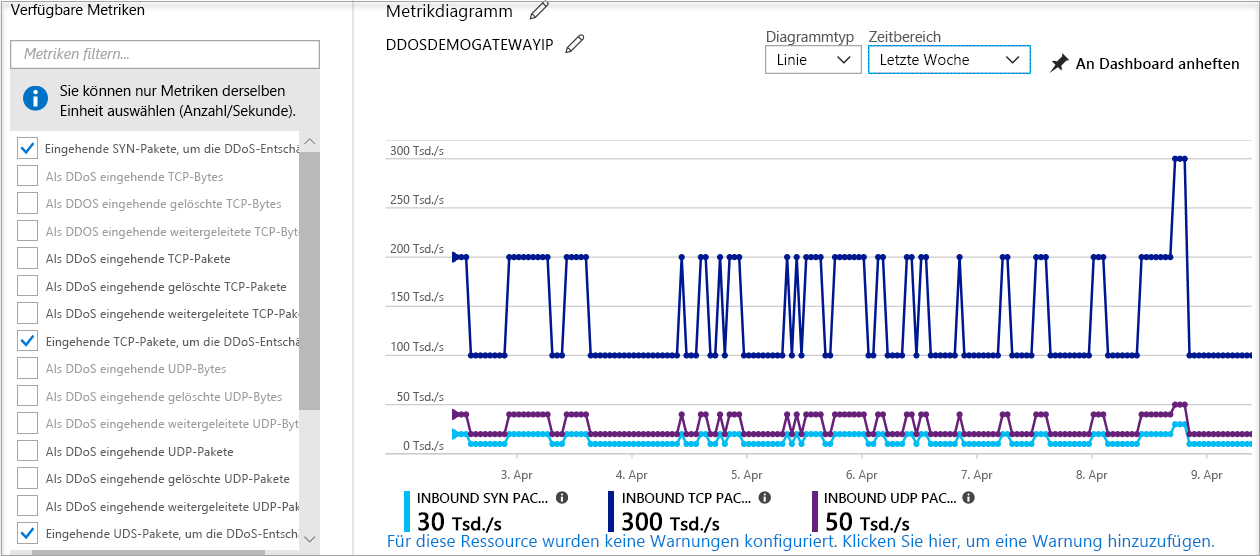

Wählen Sie im Azure-Portal Überwachen > Metriken aus. Wählen Sie im Bereich Metrik die Ressourcengruppe, den Ressourcentyp Öffentliche IP-Adresse und Ihre öffentliche Azure-IP-Adresse aus. DDoS-Metriken werden im Bereich Verfügbare Metriken angezeigt.

DDoS Protection wendet drei automatisch optimierte Abwehrrichtlinien (SYN, TCP und UDP) für jede öffentliche IP-Adresse der geschützten Ressource in dem VNet an, für das DDoS aktiviert ist. Sie können die Schwellenwerte der Richtlinien anzeigen, indem Sie die Metrik Inbound [SYN/TCP/UDP] packets to trigger DDoS mitigation auswählen.

Die Schwellenwerte der Richtlinien werden automatisch über unsere Profilerstellung für Netzwerkdatenverkehr konfiguriert, die auf Machine Learning basiert. Die DDoS-Entschärfung wird nur dann für eine IP-Adresse durchgeführt, die einem Angriff ausgesetzt ist, wenn der Richtlinienschwellenwert überschritten wird.

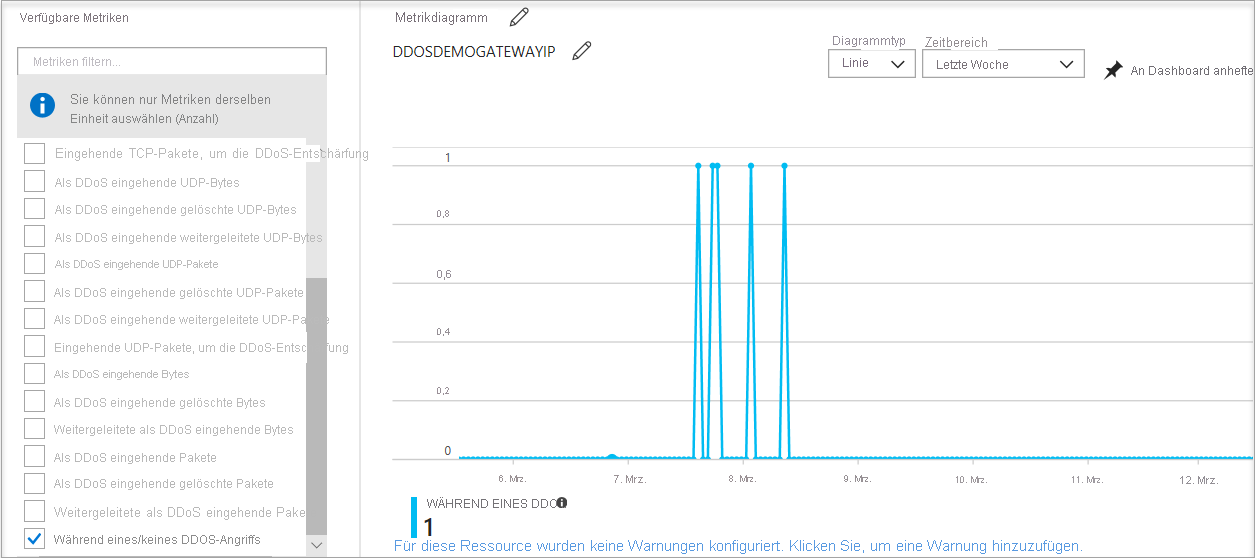

Wenn die öffentliche IP-Adresse angegriffen wird, ändert sich der Wert für die Metrik DDoS-Angriff in 1, da DDoS Protection den Angriffsdatenverkehr entschärft.

Mehrschichtiger Schutz

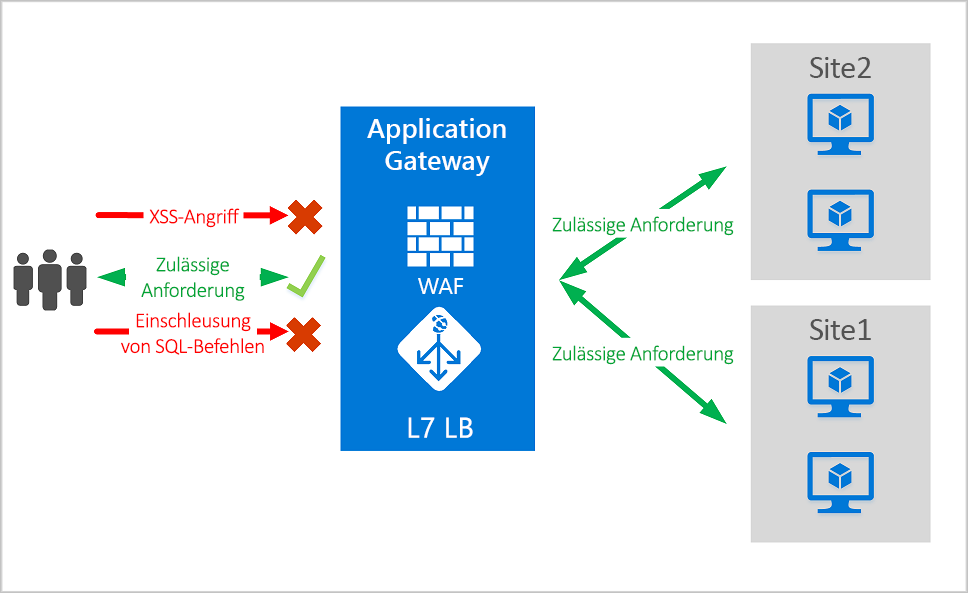

Speziell für Ressourcenangriffe auf die Anwendungsschicht sollten Sie eine WAF konfigurieren, um Webanwendungen zu schützen. WAF untersucht eingehenden Webdatenverkehr, um SQL-Einfügungen, Cross-Site Scripting, DDoS und andere Schicht 7-Angriffe zu blockieren. Azure stellt WAF als Feature von Application Gateway bereit, um zentralisierten Schutz Ihrer Webanwendungen vor allgemeinen Exploits und Sicherheitsrisiken zu bieten. Es gibt weitere WAF-Angebote von Azure-Partnern im Azure Marketplace.

Auch Web Application Firewalls sind anfällig für volumetrische und Zustandserschöpfungsangriffe. Aktivieren Sie daher DDoS Protection im virtuellen WAF-Netzwerk zum Schutz vor volumetrischen Angriffen und Protokollangriffen.

Bereitstellen eines DDoS-Schutzplans

Die wichtigsten Phasen der Bereitstellung als DDoS Protection-Plan sind die folgenden:

- Erstellen einer Ressourcengruppe

- Erstellen eines DDoS-Schutzplans

- Aktivieren von DDoS Protection in einem neuen oder vorhandenen virtuellen Netzwerk oder einer IP-Adresse

- Konfigurieren von DDoS-Telemetrie

- Konfigurieren von DDoS-Diagnoseprotokollen

- Konfigurieren von DDoS-Warnungen

- Führen Sie einen DDoS-Testangriff aus, und überwachen Sie die Ergebnisse.