Abrufen von Netzwerksicherheitsempfehlungen mit Microsoft Defender for Cloud

Netzwerksicherheit deckt eine Vielzahl von Technologien, Geräten und Prozessen ab. Sie stellt eine Reihe von Regeln und Konfigurationen zum Schutz der Integrität, Vertraulichkeit und des Zugriffs auf Computernetzwerke und -daten zur Verfügung. Jede Organisation benötigt unabhängig von Größe, Branche oder Infrastruktur ein gewisses Maß an Netzwerksicherheitslösungen, um sie vor den ständig wachsenden Risiken von Angriffen zu schützen.

Für Microsoft Azure ist das Sichern oder Bereitstellen der Möglichkeit zum Schützen von Ressourcen wie Microservices, VMs, Daten und anderen Ressourcen von entscheidender Bedeutung. Microsoft Azure stellt dies über eine verteilte virtuelle Firewall sicher.

Ein virtuelles Netzwerk in Microsoft Azure ist von anderen Netzwerken isoliert und kommuniziert über private IP-Adressen.

Netzwerksicherheit

Netzwerksicherheit umfasst Kontrollen zum Absichern und Schützen von Azure-Netzwerken, einschließlich der Absicherung virtueller Netzwerke, der Einrichtung privater Verbindungen, der Verhinderung und Eindämmung externer Angriffe und der Absicherung von DNS. Eine vollständige Beschreibung der Kontrollmechanismen finden Sie unter Sicherheitssteuerung V3: Netzwerksicherheit in Microsoft Learn.

NS-1: Einrichten von Grenzen für die Netzwerksegmentierung

Sicherheitsprinzip: Stellen Sie sicher, dass Ihre VNet-Bereitstellung Ihrer Strategie für die Unternehmenssegmentierung entspricht, die in der GS-2-Sicherheitskontrolle definiert ist. Workloads, die für die Organisation ein höheres Risiko darstellen könnten, sollten in separaten virtuellen Netzwerken isoliert werden. Beispiele für Workloads mit hohem Risiko:

- Eine Anwendung, die hochsensible Daten speichert oder verarbeitet

- Eine externe Netzwerkanwendung, die für die Öffentlichkeit oder für Benutzer außerhalb Ihrer Organisation zugänglich ist

- Eine Anwendung, die eine unsichere Architektur verwendet oder Sicherheitsrisiken enthält, die nicht einfach behoben werden können

Um Ihre Strategie für die Unternehmenssegmentierung zu verbessern, beschränken oder überwachen Sie den Datenverkehr zwischen internen Ressourcen mithilfe von Netzwerkkontrollen. Für bestimmte klar definierte Anwendungen (z. B. einer Drei-Schichten-App) ist beispielsweise ein äußerst sicherer Ansatz denkbar, bei dem der Datenverkehr standardmäßig verweigert wird und nur Ausnahmen zugelassen werden. Dies erfolgt durch Einschränken der Ports, Protokolle, Quell- und Ziel-IP-Adressen des Netzwerkdatenverkehrs. Wenn viele Anwendungen und Endpunkte miteinander interagieren, ist das Blockieren des Datenverkehrs in diesem Maßstab möglicherweise nicht praktikabel, und der Datenverkehr kann vielleicht nur überwacht werden.

Azure-Leitfaden: Erstellen Sie ein virtuelles Netzwerk (VNet) als grundlegenden Segmentierungsansatz in Ihrem Azure-Netzwerk, damit Ressourcen wie VMs innerhalb einer Netzwerkgrenze im VNet bereitgestellt werden können. Um das Netzwerk weiter zu segmentieren, können Sie Subnetze innerhalb des VNet erstellen, um kleinere Unternetzwerke zu erhalten.

Verwenden Sie Netzwerksicherheitsgruppen (NSG) als Kontrolle der Netzwerkschicht, um den Datenverkehr nach Port, Protokoll, Quell-IP-Adresse oder Ziel-IP-Adresse einzuschränken oder zu überwachen.

Sie können auch Anwendungssicherheitsgruppen (ASGs) verwenden, um eine komplexe Konfiguration zu vereinfachen. Anstatt eine Richtlinie auf Basis expliziter IP-Adressen in Netzwerksicherheitsgruppen zu definieren, können Sie mit ASGs die Netzwerksicherheit als natürliche Erweiterung einer Anwendungsstruktur konfigurieren und virtuelle Computer gruppieren sowie auf der Grundlage dieser Gruppen Netzwerksicherheitsrichtlinien definieren.

NS-2: Schützen von Clouddiensten mit Netzwerkkontrollen

Sicherheitsprinzip: Schützen Sie Clouddienste, indem Sie einen privaten Zugriffspunkt für die Ressourcen einrichten. Sie sollten nach Möglichkeit auch den Zugriff über das öffentliche Netzwerk deaktivieren oder einschränken.

Azure-Leitfaden: Stellen Sie private Endpunkte für alle Azure-Ressourcen bereit, die das Private Link-Feature unterstützen, um einen privaten Zugriffspunkt für die Ressourcen einzurichten. Sie sollten auch den Zugriff auf öffentliche Netzwerke auf Dienste deaktivieren oder einschränken, sofern dies möglich ist.

Für bestimmte Dienste haben Sie auch die Möglichkeit, eine VNet-Integration für den Dienst bereitzustellen, wobei Sie das VNet einschränken können, um einen privaten Zugriffspunkt für den Dienst einzurichten.

NS-3: Bereitstellen einer Firewall im Edgebereich des Unternehmensnetzwerks

Sicherheitsprinzip: Stellen Sie eine Firewall bereit, um eine erweiterte Filterung des Netzwerkdatenverkehrs zu und von externen Netzwerken durchzuführen. Sie können auch Firewalls zwischen internen Segmenten verwenden, um eine Segmentierungsstrategie zu unterstützen. Verwenden Sie bei Bedarf benutzerdefinierte Routen für Ihr Subnetz, um die Systemroute außer Kraft zu setzen, wenn Sie den Netzwerkdatenverkehr zu Sicherheitskontrollzwecken über ein Netzwerkgerät leiten müssen.

Blockieren Sie zumindest bekannte schädliche IP-Adressen und Protokolle mit hohem Risiko wie die Remoteverwaltung (z. B. RDP und SSH) und Intranetprotokolle (z. B. SMB und Kerberos).

Azure-Leitfaden: Verwenden Sie Azure Firewall, um eine vollständig zustandsbehaftete Datenverkehrseinschränkung auf Anwendungsebene (z. B. URL-Filterung) und/oder eine zentrale Verwaltung für eine große Anzahl von Unternehmenssegmenten oder Spokes (in einer Hub-Spoke-Topologie) bereitzustellen.

Wenn Sie über eine komplexe Netzwerktopologie wie z. B. eine Hub-Spoke-Einrichtung verfügen, müssen Sie möglicherweise benutzerdefinierte Routen (User-Defined Routes, UDRs) erstellen, um sicherzustellen, dass der Datenverkehr die gewünschte Route durchläuft. Beispielsweise haben Sie die Möglichkeit, eine UDR zu verwenden, um ausgehenden Internetdatenverkehr über eine bestimmte Azure Firewall-Instanz oder ein virtuelles Netzwerkgerät umzuleiten.

NS-4: Bereitstellen von Angriffserkennungs-/Eindringschutzsystemen (Intrusion Detection/Intrusion Prevention Systems, IDS/IPS)

Sicherheitsprinzip: Verwenden Sie Angriffserkennungs- und Eindringschutzsysteme (IDS/IPS) im Netzwerk, um den Netzwerk- und Nutzdatenverkehr an oder von Ihrer Workload zu untersuchen. Stellen Sie sicher, dass IDS/IPS immer optimiert ist, um hochwertige Warnungen für Ihre SIEM-Lösung bereitzustellen.

Verwenden Sie ein hostbasiertes IDS/IPS oder eine hostbasierte EDR-Lösung (Endpunkterkennung und -reaktion) in Verbindung mit dem Netzwerk-IDS/IPS, um eine detailliertere Erkennungs- und Schutzfunktion auf Hostebene zu erhalten.

Azure-Leitfaden: Verwenden Sie die IDPS-Funktion von Azure Firewall in Ihrem Netzwerk, um Warnungen zu Datenverkehr an und von bekannten schädlichen IP-Adressen und Domänen zu erhalten und/oder solchen Datenverkehr zu blockieren.

Um eine detailliertere Erkennungs- und Schutzfunktion auf Hostebene zu erhalten, stellen Sie ein hostbasiertes IDS/IPS oder eine hostbasierte EDR-Lösung (Endpunkterkennung und -reaktion) wie Microsoft Defender für Endpunkt auf VM-Ebene in Verbindung mit dem Netzwerk-IDS/IPS bereit.

NS-5: Bereitstellen von DDOS-Schutz

Sicherheitsprinzip: Stellen Sie DDoS-Schutz (Distributed Denial of Service) bereit, um Ihr Netzwerk und Ihre Anwendungen vor Angriffen zu schützen.

Azure-Anleitungen: Aktivieren Sie den DDoS-Netzwerkschutzplan auf Ihrem VNet, um Ressourcen zu schützen, die für die öffentlichen Netzwerke verfügbar gemacht werden.

NS-6: Bereitstellen einer Web Application Firewall

Sicherheitsprinzip: Stellen Sie eine Web Application Firewall (WAF) bereit, und konfigurieren Sie die entsprechenden Regeln, um Ihre Webanwendungen und APIs vor anwendungsspezifischen Angriffen zu schützen.

Azure-Leitfaden: Verwenden Sie die WAF-Funktionen (Web Application Firewall) in Azure Application Gateway, Azure Front Door und Azure Content Delivery Network (CDN), um Ihre Anwendungen, Dienste und APIs vor Angriffen auf Anwendungsebene im Edgebereich Ihres Netzwerks zu schützen. Legen Sie Ihre WAF je nach Bedarf und Bedrohungslandschaft auf den Erkennungs- oder den Schutzmodus fest. Wählen Sie einen vorgefertigten Regelsatz wie die OWASP Top 10-Sicherheitsrisiken aus, und passen Sie ihn an Ihre Anwendung an.

NS-7: Vereinfachen der Netzwerksicherheitskonfiguration

Sicherheitsprinzip: Setzen Sie beim Verwalten einer komplexen Netzwerkumgebung Tools ein, um die Verwaltung der Netzwerksicherheit zu vereinfachen, zu zentralisieren und zu verbessern.

Azure-Leitfaden: Verwenden Sie die folgenden Features, um die Implementierung und die Verwaltung der NSG- und Azure Firewall-Regeln zu vereinfachen:

- Verwenden Sie die adaptive Netzwerkhärtung von Microsoft Defender für Cloud, um NSG-Härtungsregeln zu empfehlen, durch die Ports, Protokolle und Quell-IP-Adressen basierend auf Threat Intelligence und dem Ergebnis der Datenverkehrsanalyse zusätzlich eingeschränkt werden.

- Verwenden Sie Azure Firewall Manager, um die Firewallrichtlinien- und Routenverwaltung des virtuellen Netzwerks zu zentralisieren. Um die Implementierung von Firewallregeln und Netzwerksicherheitsgruppen zu vereinfachen, können Sie auch die ARM-Vorlage (Azure Resource Manager) von Azure Firewall Manager verwenden.

NS-8: Erkennen und Deaktivieren unsicherer Dienste und Protokolle

Sicherheitsprinzip: Erkennen und deaktivieren Sie unsichere Dienste und Protokolle auf Betriebssystem-, Anwendungs- oder Softwarepaketebene. Stellen Sie ausgleichende Kontrollen bereit, wenn das Deaktivieren unsicherer Dienste und Protokolle nicht möglich ist.

Azure-Leitfaden: Verwenden Sie die vorgefertigte Azure Sentinel-Arbeitsmappe für unsichere Protokolle, um die Verwendung unsicherer Dienste und Protokolle wie SSL/TLSv1, SSHv1, SMBv1, LM/NTLMv1, wDigest, unsignierte LDAP-Bindungen und schwache Verschlüsselungsverfahren in Kerberos zu ermitteln. Deaktivieren Sie unsichere Dienste und Protokolle, die nicht dem angemessenen Sicherheitsstandard entsprechen.

Hinweis

Wenn unsichere Dienste oder Protokolle nicht deaktiviert werden können, verkleinern Sie die Angriffsfläche mithilfe von Kontrollmaßnahmen. Beispielsweise können Sie den Zugriff auf Ressourcen über Netzwerksicherheitsgruppen, die Azure Firewall oder die Azure Web Application Firewall blockieren.

NS-9: Herstellen einer privaten lokalen oder Cloudnetzwerkverbindung

Sicherheitsprinzip: Verwenden Sie private Verbindungen für die sichere Kommunikation zwischen verschiedenen Netzwerken, z. B. zwischen Rechenzentren von Clouddienstanbietern und der lokalen Infrastruktur in einer Colocationumgebung.

Azure-Leitfaden: Verwenden Sie private Verbindungen für die sichere Kommunikation zwischen verschiedenen Netzwerken, z. B. Clouddienstanbieter-Rechenzentren und der lokalen Infrastruktur in einer Colocationumgebung.

Für schlanke Konnektivität bei Site-to-Site- oder Point-to-Site-Verbindungen verwenden Sie ein virtuelles privates Azure-Netzwerk (VPN), um eine sichere Verbindung zwischen Ihrem lokalen Standort oder Endbenutzergerät und dem virtuellen Azure-Netzwerk herzustellen.

Verwenden Sie für Hochleistungsverbindungen auf Unternehmensebene Azure ExpressRoute (oder Virtual WAN), um Azure-Rechenzentren und die lokale Infrastruktur in einer Colocationumgebung zu verbinden.

Wenn Sie mehrere Azure-VNets miteinander verbinden, verwenden Sie das VNet-Peering. Der Netzwerkdatenverkehr zwischen mittels Peering verbundenen virtuellen Netzwerken ist privat und wird im Azure-Backbone-Netzwerk verwaltet.

NS-10: Sicherstellen der DNS-Sicherheit (Domain Name System)

Sicherheitsprinzip: Stellen Sie sicher, dass die DNS-Sicherheitskonfiguration (Domain Name System) vor bekannten Risiken schützt:

- Verwenden Sie vertrauenswürdige autoritative und rekursive DNS-Dienste in Ihrer gesamten Cloudumgebung, um sicherzustellen, dass der Client (z. B. Betriebssysteme und Anwendungen) das richtige Auflösungsergebnis erhält.

- Trennen Sie die DNS-Auflösung öffentlicher und privater Adressen, damit der DNS-Auflösungsprozess für das private Netzwerk vom öffentlichen Netzwerk isoliert werden kann.

- Stellen Sie sicher, dass Ihre DNS-Sicherheitsstrategie auch Risikominderungen für häufige Angriffe umfasst, z. B. verwaiste DNS-Einträge, DNS-Verstärkungsangriffe oder DNS-Poisoning und -Spoofing.

Azure-Leitfaden: Verwenden Sie rekursives Azure-DNS oder einen vertrauenswürdigen externen DNS-Server im rekursiven DNS-Setup Ihrer Workload, z. B. auf dem VM-Betriebssystem oder in der Anwendung.

Verwenden Sie ein privates Azure-DNS für die Einrichtung einer privaten DNS-Zone, bei der der DNS-Auflösungsprozess das virtuelle Netzwerk nicht verlässt. Verwenden Sie ein benutzerdefiniertes DNS, um die DNS-Auflösung einzuschränken, sodass nur die vertrauenswürdige Auflösung für Ihren Client zulässig ist.

Verwenden Sie Azure Defender für DNS für den erweiterten Schutz vor den folgenden Sicherheitsbedrohungen für Ihre Workload oder Ihren DNS-Dienst:

- Datenexfiltration aus Ihren Azure-Ressourcen mittels DNS-Tunneling

- Schadsoftware, die mit Command-and-Control-Servern kommuniziert

- Kommunikation mit schädlichen Domänen (beispielsweise Phishing und Kryptografiemining)

- DNS-Angriffe durch Kommunikation mit schädlichen DNS-Resolvern

Mithilfe von Azure Defender für App Service können Sie auch verwaiste DNS-Einträge erkennen, wenn Sie eine App Service-Website außer Betrieb nehmen, ohne die zugehörige benutzerdefinierte Domäne aus Ihrer DNS-Registrierungsstelle zu entfernen.

Microsoft Cloud Security Benchmark

Microsoft hat festgestellt, dass die Verwendung von Sicherheitsvergleichstests Ihnen helfen kann, schnellen Schutz für Cloudbereitstellungen herzustellen. Mithilfe eines umfassenden Framework für bewährte Sicherheitsmethoden von Clouddienstanbietern können Sie bestimmte Einstellungen für die Sicherheitskonfiguration in Ihrer Cloudumgebung für mehrere Dienstanbieter auswählen und diese Konfigurationen über eine zentrale Verwaltungsoberfläche überwachen.

Der Microsoft Cloud Security Benchmark (MCSB) enthält eine Sammlung von hochwirksamen Sicherheitsempfehlungen, die Sie verwenden können, um Ihre Clouddienste in einer Einzel- oder Multicloudumgebung zu schützen. Die MCSB-Empfehlungen umfassen zwei Hauptaspekte:

- Sicherheitskontrollmechanismen: Diese Empfehlungen gelten allgemein für Ihre Cloudworkloads. Jede Empfehlung enthält eine Liste von Projektbeteiligter, die in der Regel an der Planung, Genehmigung oder Implementierung des Vergleichstests beteiligt sind.

- Dienstbaselines: Diese wenden die Kontrollmechanismen auf einzelne Clouddienste an, um Empfehlungen für die Sicherheitskonfiguration des jeweiligen Diensts bereitzustellen. Derzeit stehen Dienstbaselines nur für Azure zur Verfügung.

Implementieren von Microsoft Cloud Security Benchmark

- Planen Sie Ihre MCSB-Implementierung anhand der Dokumentation zu den Unternehmenskontrollmechanismen und dienstspezifischen Baselines, um Ihr Kontrollframework zu entwerfen und zu ermitteln, wie es sich mit Vorgaben wie den CIS-Kontrollmechanismen (Center for Internet Security), den Richtlinien des National Institute of Standards and Technology (NIST) und dem PCI-DSS-Framework (Payment Card Industry Data Security Standard) deckt.

- Überwachen Sie die Compliance mit dem MCSB-Status (und anderen Kontrollmechanismen) mithilfe des Dashboards zur Einhaltung gesetzlicher Bestimmungen von Microsoft Defender for Cloud für Ihre Multicloudumgebung.

- Richten Sie den Integritätsschutz ein, um sichere Konfigurationen zu automatisieren und Compliance mit dem MCSB (und anderen Anforderungen in Ihrer Organisation) mithilfe von Features wie Azure Blueprints, Azure Policy oder den entsprechenden Technologien anderer Cloudplattformen zu erzwingen.

Terminologie

Die Begriffe Kontrolle und Baseline kommen in der Dokumentation zu Microsoft Cloud Security Benchmark häufig vor, und Sie müssen unbedingt verstehen, wie diese Begriffe in Azure verwendet werden.

| Begriff | Beschreibung | Beispiel |

|---|---|---|

| Control | Ein Kontrollelement ist eine allgemeine Beschreibung eines Features oder einer Aktivität, das bzw. die berücksichtigt werden muss, und ist nicht spezifisch für eine Technologie oder Implementierung. | Datenschutz ist eine dieser Sicherheitskontrollfamilien. Datenschutz enthält spezifische Maßnahmen, die zur Gewährleistung des Datenschutzes erforderlich sind. |

| Grundwert | Eine Baseline meint die Implementierung des Kontrollmechanismus für die jeweiligen Azure-Dienste. Jede Organisation gibt eine Benchmarkempfehlung vor, und es werden entsprechende Konfigurationen in Azure benötigt. Hinweis: Derzeit stehen Dienstbaselines nur für Azure zur Verfügung. | Die Firma Contoso versucht, die Azure SQL-Sicherheitsfeatures zu aktivieren, indem sie die in der Azure SQL-Sicherheitsbaseline empfohlene Konfiguration implementiert. |

Verwenden von Microsoft Defender für Cloud zur Einhaltung gesetzlicher Bestimmungen

Mit Microsoft Defender für Cloud kann der Prozess zur Einhaltung gesetzlicher Anforderungen optimiert werden, indem das Dashboard für die Einhaltung gesetzlicher Bestimmungen verwendet wird.

Im Dashboard zur Einhaltung gesetzlicher Bestimmungen wird der Status aller Bewertungen angezeigt, die in Ihrer Umgebung für Ihre ausgewählten Standards und Bestimmungen durchgeführt werden. Wenn Sie aufgrund der Empfehlungen Maßnahmen ergreifen und die Risikofaktoren Ihrer Umgebung reduzieren, verbessert sich Ihr Konformitätsstatus.

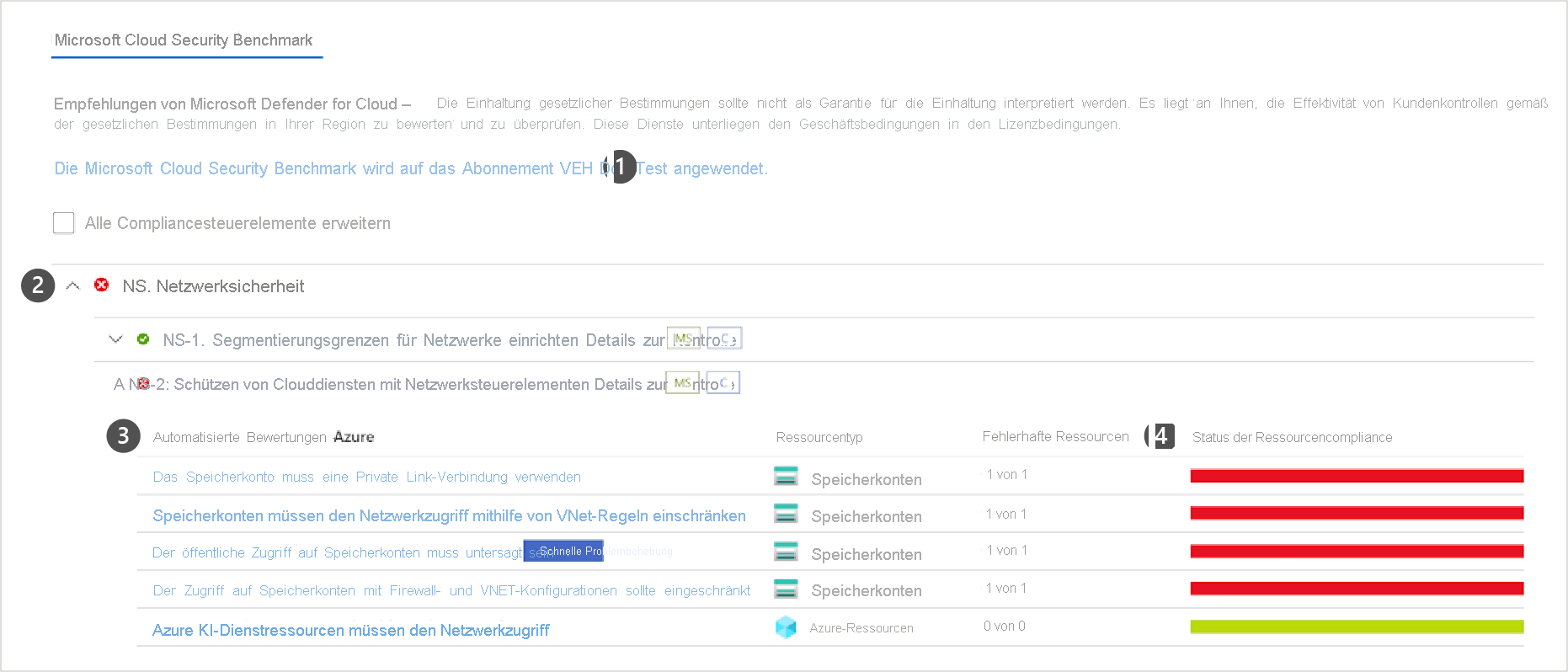

Dashboard zur Einhaltung gesetzlicher Bestimmungen

Das Dashboard zeigt eine Übersicht über Ihren Konformitätsstatus mit den unterstützten Konformitätsbestimmungen an. Es werden Ihr Gesamtstatus der Konformität sowie die Anzahl von bestandenen und nicht bestandenen Bewertungen der einzelnen Standards angegeben.

Konformitätskontrollmechanismen

- Abonnements, auf die der Standard angewendet wird.

- Liste aller Kontrollmechanismen für diesen Standard.

- Zeigen Sie die Details der bestandenen und nicht bestandenen Bewertungen an, die diesem Kontrollmechanismen zugeordnet sind.

- Anzahl betroffener Ressourcen.

Einige Steuerelemente sind ausgegraut. Diesen Steuerelementen sind keine Microsoft Defender für Cloud-Bewertungen zugeordnet. Überprüfen Sie deren Anforderungen, und bewerten Sie sie in Ihrer Umgebung. Einige sind möglicherweise prozessbezogen und nicht technischer Art.

Erkunden der Compliancedetails für einen bestimmten Standard

Wählen Sie Bericht herunterladen aus, um einen PDF-Bericht mit einer Zusammenfassung Ihres aktuellen Compliancestatus für einen bestimmten Standard zu generieren.

Der Bericht enthält eine umfassende Zusammenfassung Ihres Konformitätsstatus für den ausgewählten Standard, der auf Microsoft Defender für Cloud-Bewertungsdaten basiert. Der Bericht ist nach den Kontrollmechanismen des jeweiligen Standards strukturiert. Der Bericht kann an relevante Stakeholder weitergegeben und als Nachweis bei internen und externen Prüfungen genutzt werden.

Warnungen in Microsoft Defender für Cloud

Microsoft Defender für Cloud sammelt, analysiert und integriert Protokolldaten aus Ihren Azure-Ressourcen, aus dem Netzwerk und aus verbundenen Partnerressourcen automatisch, um echte Bedrohungen zu erkennen und falsch positive Ergebnisse zu reduzieren. Zu verbundenen Partnerressourcen zählen z. B. Firewalllösungen und Lösungen für den Endpunktschutz. Eine Liste der priorisierten Sicherheitswarnungen wird in Microsoft Defender für Cloud zusammen mit den Informationen angezeigt, die Sie benötigen, um das Problem schnell zu untersuchen, sowie die Schritte, die Sie zur Abwehr eines Angriffs unternehmen müssen.

Verwalten von Sicherheitswarnungen

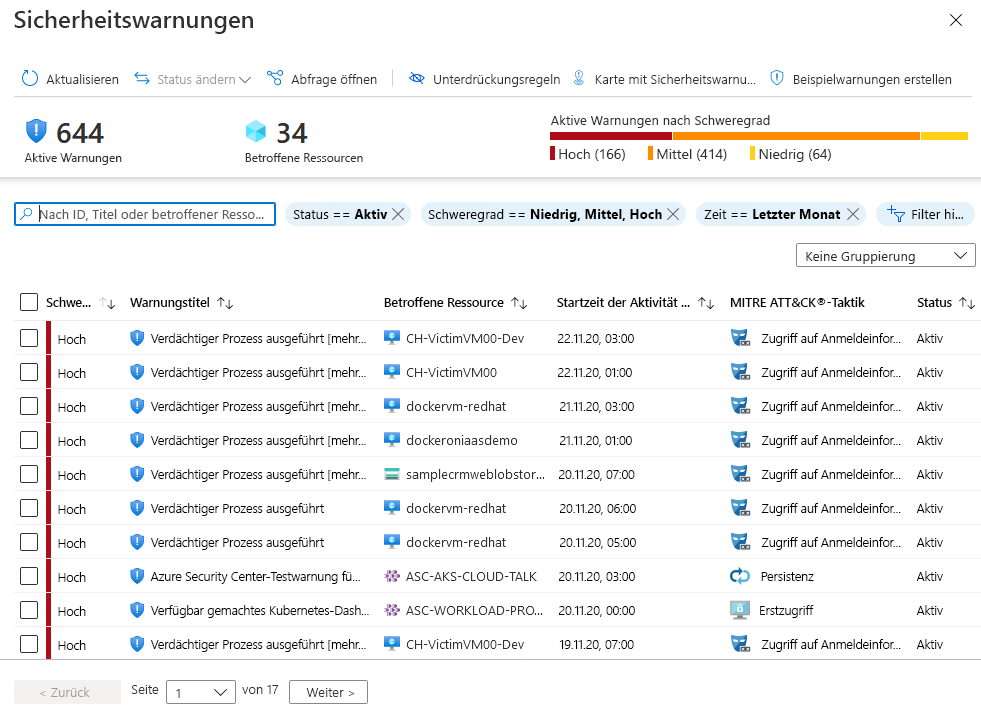

Auf der Übersichtsseite von Microsoft Defender für Cloud wird oben auf der Seite die Kachel „Sicherheitswarnungen“ sowie ein Link auf der Randleiste angezeigt.

Auf der Seite „Sicherheitswarnungen“ werden die aktiven Warnungen angezeigt. Sie können die Liste nach dem Schweregrad, dem Warnungstitel, der betroffenen Ressource und der Startzeit der Aktivität sortieren. MITRE ATTACK-Taktiken und Status.

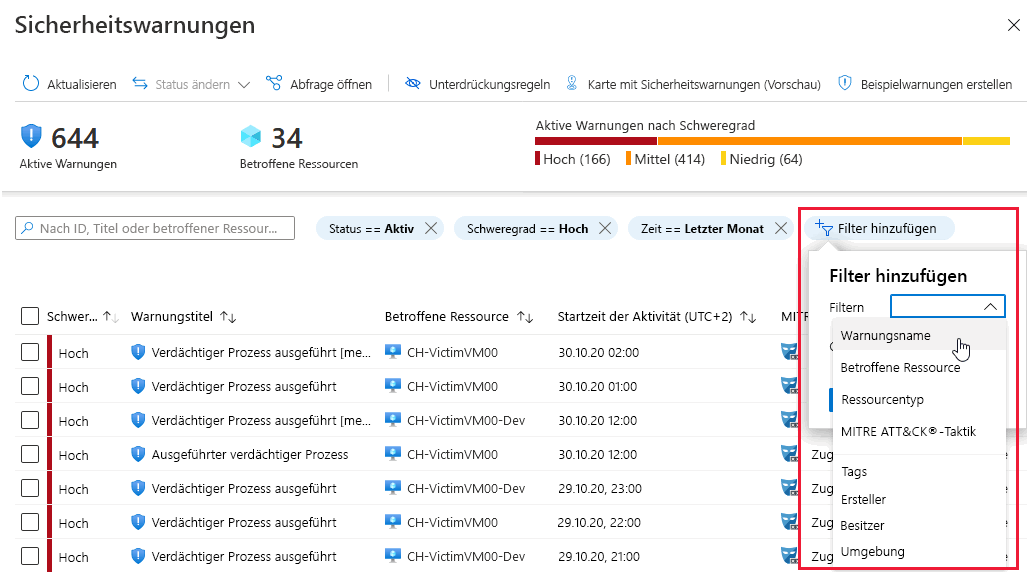

Wählen Sie zum Filtern der Liste der Warnungen einen der relevanten Filter aus. Sie können mit der Option „Filter hinzufügen“ weitere Filter hinzufügen.

Die Liste wird entsprechend den von Ihnen ausgewählten Filteroptionen aktualisiert. Diese Filterung kann sehr nützlich sein. Beispielsweise könnten Sie sich mit Sicherheitswarnungen der letzten 24 Stunden befassen wollen, weil Sie eine mögliche Sicherheitsverletzung im System untersuchen.

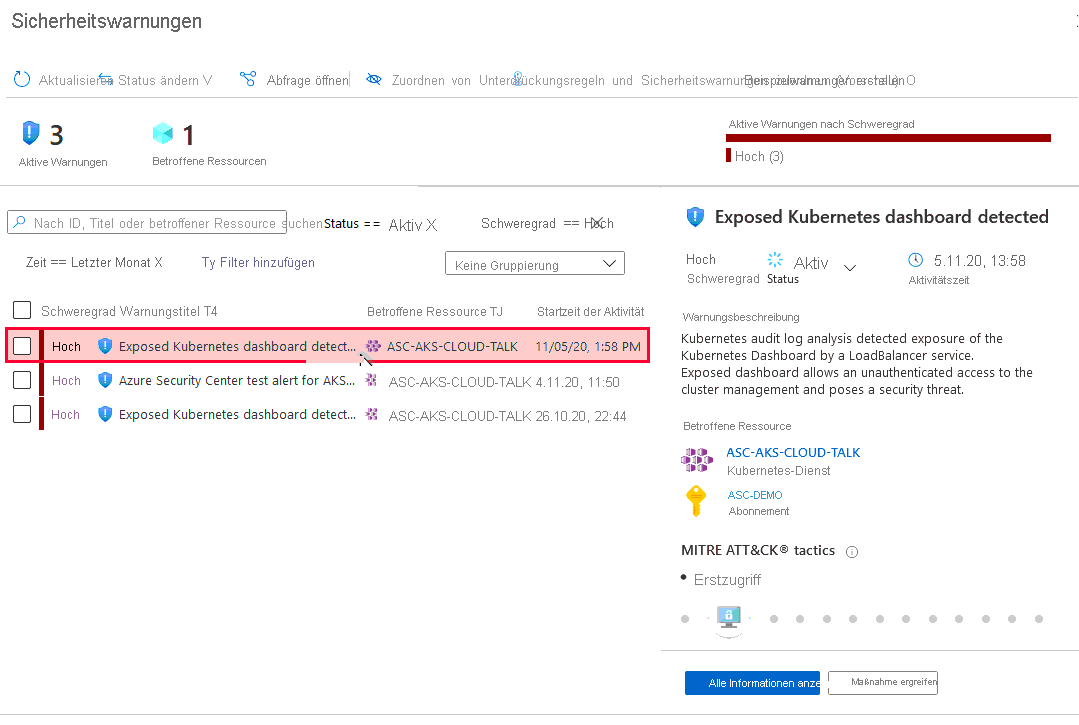

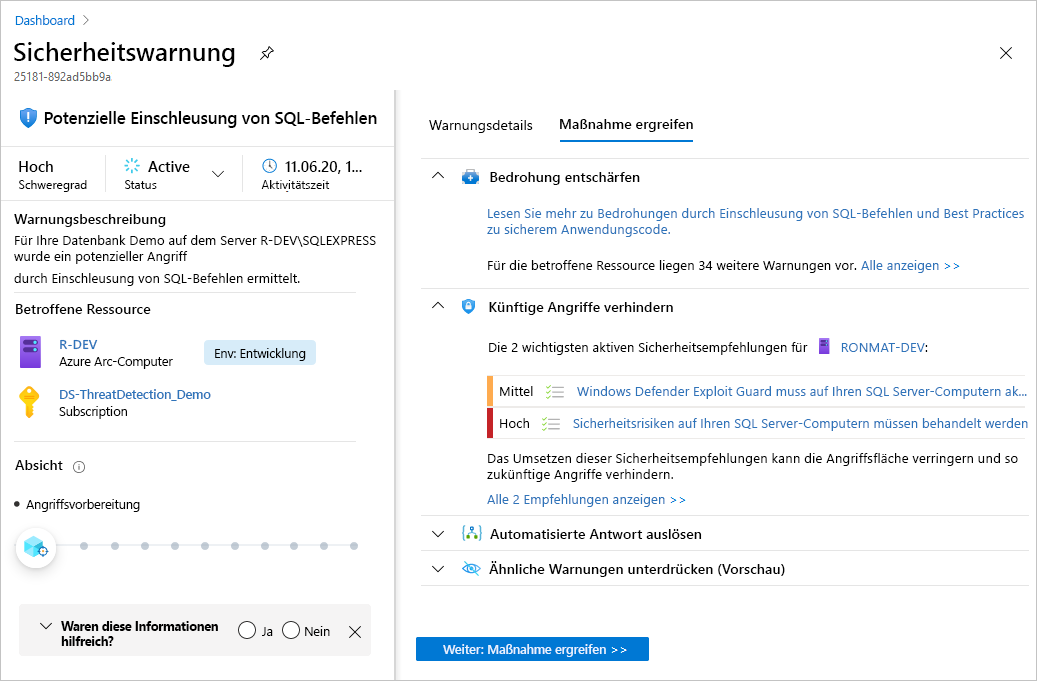

Reagieren auf Sicherheitswarnungen

Wählen Sie in der Liste Sicherheitswarnungen eine Warnung aus. Daraufhin wird ein Seitenbereich geöffnet, in dem eine Beschreibung der Warnung und alle betroffenen Ressourcen angezeigt werden.

„Vollständige Details anzeigen“ zeigt weitere Informationen an, wie in der folgenden Abbildung dargestellt:

Im linken Bereich der Seite mit der Sicherheitswarnung werden allgemeine Informationen zur Sicherheitswarnung angezeigt: Titel, Schweregrad, Status, Zeitpunkt der Aktivität, Beschreibung der verdächtigen Aktivität und die betroffene Ressource. Neben der betroffenen Ressource finden Sie die Azure-Tags für die Ressource. Verwenden Sie diese Tags, um den Organisationskontext der Ressource abzuleiten, wenn Sie die Warnung untersuchen.

Auf der rechten Seite befindet sich die Registerkarte Warnungsdetails, die detaillierte Informationen zur Warnung anzeigt, die Ihnen beim Untersuchen des Problems helfen: IP-Adressen, Dateien, Prozesse und vieles mehr.

Im rechten Bereich finden Sie auch die Registerkarte Aktion ausführen. Über diese Registerkarte können Sie weitere Aktionen in Bezug auf die Sicherheitswarnung ausführen. Folgende Aktionen sind möglich:

- Entschärfen der Bedrohung: Enthält manuelle Abhilfeschritte für diese Sicherheitswarnung.

- Verhindern künftiger Angriffe: Enthält Sicherheitsempfehlungen, um die Angriffsfläche zu reduzieren, den Sicherheitsstatus zu verbessern und so zukünftige Angriffe zu verhindern.

- Auslösen einer automatisierten Antwort: Bietet die Option zum Auslösen einer Logik-App als Reaktion auf diese Sicherheitswarnung.

- Unterdrücken ähnlicher Warnungen: Bietet die Möglichkeit, zukünftige Warnungen mit ähnlichen Merkmalen zu unterdrücken, wenn die Warnung für Ihre Organisation nicht relevant ist.