Implementieren von Azure Web Application Firewall unter Azure Front Door

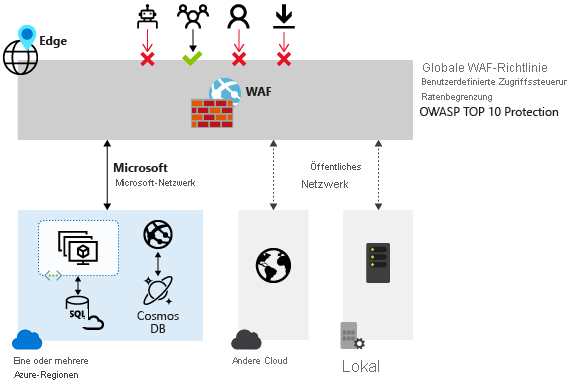

Die Web Application Firewall (WAF) bietet zentralisierten Schutz Ihrer Webanwendungen vor verbreiteten Exploits und Sicherheitsrisiken. Einschleusung von SQL-Befehlen und websiteübergreifendes Skripting gehören zu den häufigsten Angriffen.

Angriffe im Anwendungscode zu verhindern ist schwierig. Die Prävention kann rigorose Wartungs-, Patch- und Überwachungsmaßnahmen auf mehreren Ebenen der Anwendung erfordern. Eine zentralisierte Web Application Firewall (WAF) ermöglicht es, die Sicherheitsverwaltung einfacher zu gestalten. Eine WAF bietet auch Anwendungsadministratoren eine bessere Gewähr des Schutzes vor Bedrohungen und Angriffen.

Mit einer WAF-Lösung können Sie schneller auf ein Sicherheitsrisiko reagieren, da ein bekanntes Sicherheitsrisiko an einem zentralen Ort gepatcht wird, anstatt jede einzelne Webanwendung separat zu sichern.

Web Application Firewall-Richtlinienmodi

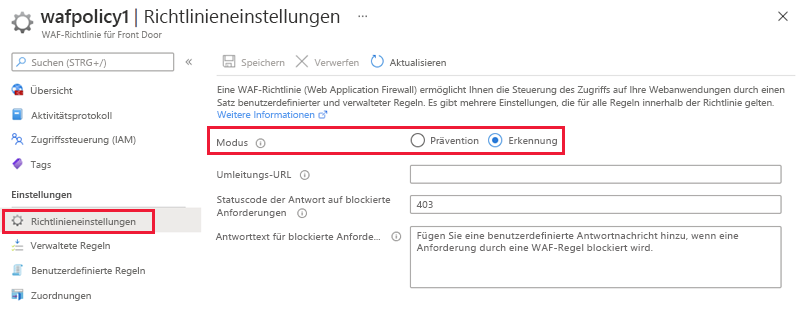

Es gibt zwei Modi für WAF-Richtlinien: Erkennung und Prävention. Standardmäßig befindet sich die WAF-Richtlinie im Erkennungsmodus. Im Modus Erkennung blockiert WAF keine Anforderungen. Stattdessen werden die mit WAF-Regeln übereinstimmenden Anforderungen aufgezeichnet. Im Präventionsmodus werden die mit Anforderungen übereinstimmenden Regeln blockiert und protokolliert.

Regelgruppen und Regeln des Web Application Firewall Standardregelsatzes

Die Web Application Firewall von Azure Front Door schützt Webanwendungen vor häufigen Sicherheitsrisiken und Exploits. Von Azure verwaltete Regelsätze bieten eine einfache Möglichkeit zum Bereitstellen von Schutz vor allgemeinen Sicherheitsbedrohungen. Ein Azure-Regelsatz wird nach Bedarf aktualisiert verwaltet, um neuen Angriffssignaturen vorzubeugen.

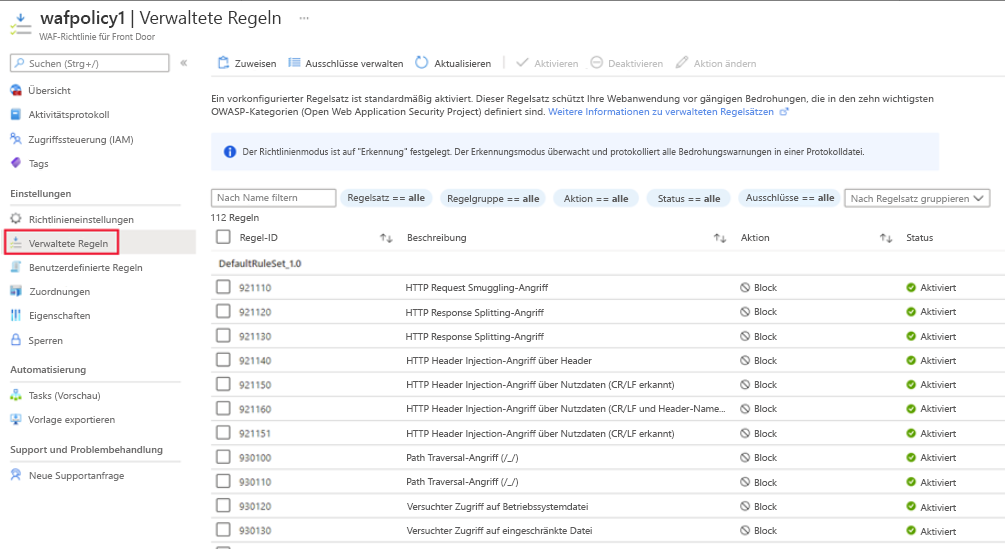

Verwaltete Regeln

Der von Azure verwaltete Standardregelsatz enthält Regeln für die folgenden Bedrohungskategorien:

- Cross-Site-Scripting

- Java-Angriffe

- Local File Inclusion

- PHP Code-Injection

- Remotebefehlsausführung

- Remote File Inclusion

- Session Fixation

- Schutz vor Einschleusung von SQL-Befehlen

- Protokollangreifer

Der von Azure verwaltete Standardregelsatz ist standardmäßig aktiviert. Die aktuelle Standardversion ist DefaultRuleSet_2.1. Andere Regelsätze sind im Dropdownfeld verfügbar.

Um eine einzelne Regel zu deaktivieren, aktivieren Sie das Kontrollkästchen vor der Regelnummer, und wählen Sie oben auf der Seite Deaktivieren aus. Um Aktionstypen für einzelne Regeln innerhalb des Regelsatzes zu ändern, aktivieren Sie das Kontrollkästchen vor der Regelnummer, und wählen Sie dann oben auf der Seite Aktion ändern aus.

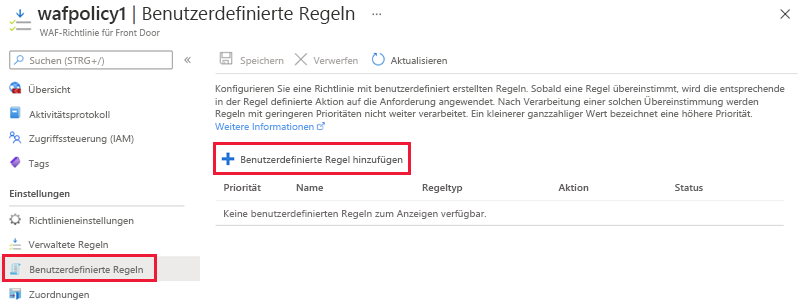

Benutzerdefinierte Regeln

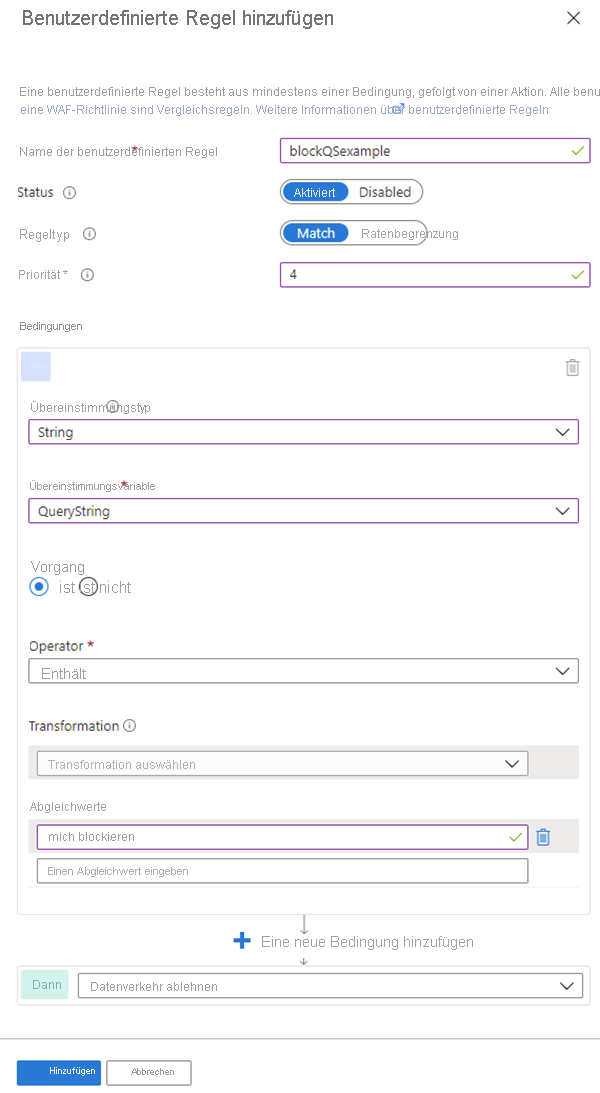

Azure WAF mit Front Door ermöglicht Ihnen, den Zugriff auf Ihre Webanwendungen anhand der Bedingungen zu steuern, die Sie definieren. Eine benutzerdefinierte WAF-Regel besteht aus einer Prioritätsnummer, einem Regeltyp, Übereinstimmungsbedingungen und einer Aktion.

Es gibt zwei Arten von benutzerdefinierten Regeln: Übereinstimmungsregeln und Ratenlimitregeln. Eine Vergleichsregel bestimmt den Zugriff basierend auf einer Reihe übereinstimmender Bedingungen. Eine Quotengrenzregel legt den Zugriff basierend auf Vergleichsbedingungen und den Quoten eingehender Anforderungen fest.

Wenn Sie eine WAF-Richtlinie erstellen, können Sie eine benutzerdefinierte Regel erstellen, indem Sie unter dem Abschnitt Benutzerdefinierte Regeln die Option Benutzerdefinierte Regel hinzufügen auswählen. Die Seite für die Konfiguration einer benutzerdefinierten Regel wird geöffnet.

Das folgende Bild zeigt die Konfiguration einer benutzerdefinierten Regel zum Blockieren einer Anforderung, wenn die Abfragezeichenfolge blockme enthält.

Erstellen einer Web Application Firewall-Richtlinie unter Azure Front Door

In diesem Abschnitt wird beschrieben, wie Sie eine einfache WAF-Firewall-Richtlinie erstellen und auf ein Profil in Azure Front Door anwenden.

Die wichtigsten Schritte zum Erstellen einer WAF-Richtlinie für Azure Front Door mithilfe des Azure-Portals sind:

Erstellen einer Web Application Firewall-Richtlinie. Erstellen Sie eine grundlegende WAF-Richtlinie mit verwaltetem Standardregelsatz (Default Rule Set, DRS).

Zuordnen der WAF-Richtlinie zu einem Front Door-Profil. Ordnen Sie die WAF-Richtlinie einem Front Door-Profil zu. Diese Zuordnung kann während der Erstellung der WAF-Richtlinie oder für eine zuvor erstellte WAF-Richtlinie erfolgen. Geben Sie in der Zuordnung das Front Door-Profil und die Domäne an, um die Richtlinie anzuwenden.

Konfigurieren von Einstellungen und Regeln für WAF-Richtlinien. Dies ist ein optionaler Schritt, in dem Sie Richtlinieneinstellungen wie den Modus (Prävention oder Erkennung) und verwaltete Regeln und benutzerdefinierte Regeln konfigurieren können.

Die ausführlichen Schritte für alle diese Aufgaben finden Sie unter Tutorial: Erstellen einer Web Application Firewall-Richtlinie für Azure Front Door mithilfe des Azure-Portals.