Beschreiben der Copilot-Integration in Microsoft Defender XDR

Microsoft Defender XDR ist in Microsoft Security Copilot integriert. Die Integration mit Security Copilot kann mit eigenständigen und eingebetteten Benutzeroberflächen verwendet werden.

Die eigenständige Oberfläche

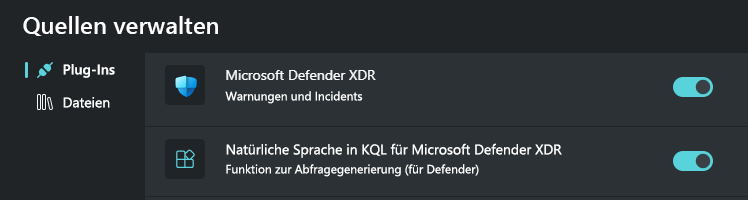

Für Unternehmen, die in Microsoft Security Copilot integriert sind, wird die Integration durch Plugins aktiviert, auf die über das Copilot-Portal zugegriffen wird (die eigenständige Erfahrung). Es gibt zwei separate Plug-Ins, die die Integration mit Microsoft Defender XDR unterstützen:

- Microsoft Defender XDR

- Natürliche Sprache für KQL für Microsoft Defender XDR

Microsoft Defender XDR-Plug-In

Das Microsoft Defender XDR-Plug-In enthält Funktionen, die Benutzer*innen Folgendes ermöglichen:

- Analysieren von Dateien

- Generieren eines Vorfallberichts

- Generieren einer geführten Antwort

- Auflisten von Vorfällen und zugehörigen Warnungen

- Zusammenfassen des Sicherheitsstatus des Geräts

- mehr …

Microsoft Defender XDR-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Copilot enthält auch ein integriertes Promptbook für die Microsoft Defender XDR-Incidentuntersuchung, mit dem Sie einen Bericht zu einem bestimmten Incident mit zugehörigen Warnungen, Zuverlässigkeitsbewertungen, Benutzerkonten und Geräten abrufen können.

Natürliche Sprache für KQL für Microsoft Defender-Plug-In

Die natürliche Sprache in KQL für das Microsoft Defender-Plug-In ermöglicht die Funktionalität des Abfrage-Assistenten, die alle natürlichsprachigen Fragen im Kontext der Bedrohungssuche in eine sofort ausgeführte KQL-Abfrage (Kusto-Abfragesprache) konvertiert. Der Abfrageassistent spart Sicherheitsteams Zeit, indem eine KQL-Abfrage generiert wird, die dann automatisch ausgeführt oder weiter entsprechend den Anforderungen des Analysten optimiert werden kann.

Die eingebettete Oberfläche

Wenn das Plug-In aktiviert ist, kann die Copilot-Integration mit Defender XDR auch über die eingebettete Umgebung genutzt werden, die in Microsoft Defender XDR als Copilot bezeichnet wird.

Copilot in Microsoft Defender XDR ermöglicht Sicherheitsteams, Vorfälle über das Microsoft Defender XDR-Portal schnell und effizient zu untersuchen und darauf zu reagieren. Copilot in Microsoft Defender XDR unterstützt die folgenden Features.

- Zusammenfassung der Vorfälle

- Geführte Antworten

- Skriptanalyse

- Natürliche Sprache für KQL-Abfragen

- Vorfallsberichte

- Analysieren von -Dateien

- Geräte- und Identitätszusammenfassungen

Benutzer können auch nahtlos aus der eingebetteten Oberfläche zur eigenständigen Oberfläche wechseln.

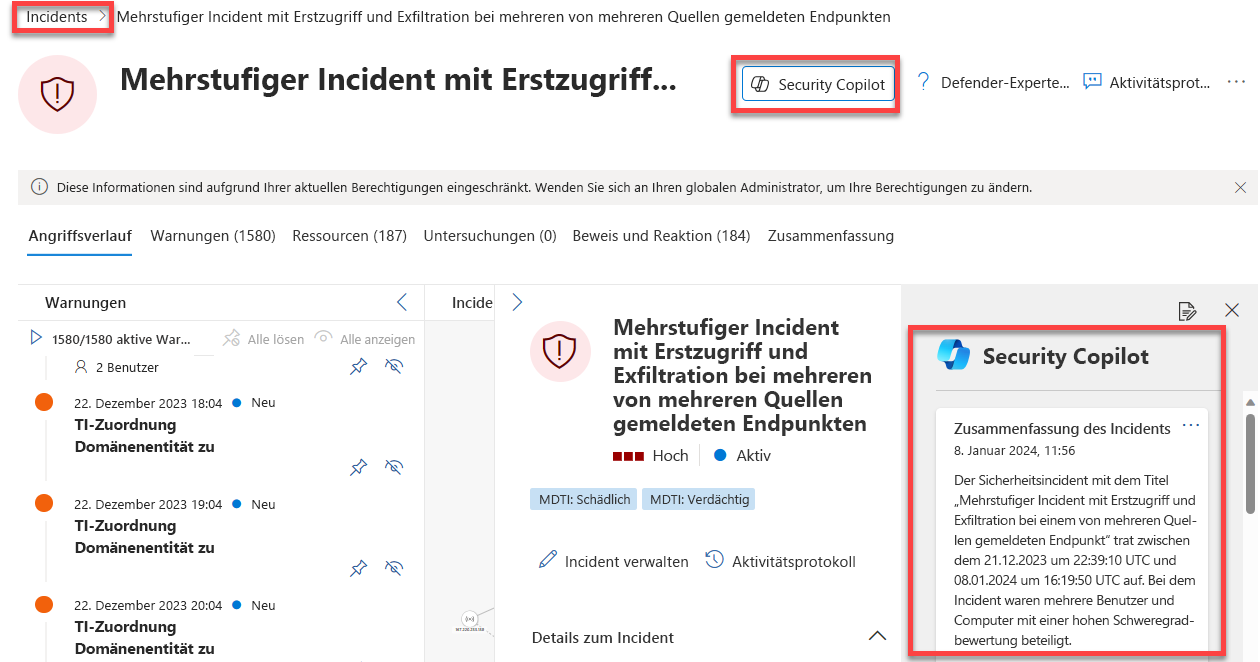

Zusammenfassung von Vorfällen

Um einen Incident direkt zu verstehen, können Sie in Microsoft Defender XDR Copilot verwenden, um ihn zusammenfassen zu lassen. Copilot erstellt eine Übersicht des Angriffs, die wichtige Informationen enthält, damit Sie verstehen, was bei dem Angriff passiert ist, welche Mittel beteiligt sind, wie der zeitliche Ablauf des Angriffs ist und vieles mehr. Copilot erstellt automatisch eine Zusammenfassung, wenn Sie zur Seite eines Vorfalls navigieren. Vorfälle mit bis zu 100 Warnungen können in einer Vorfallzusammenfassung zusammengefasst werden.

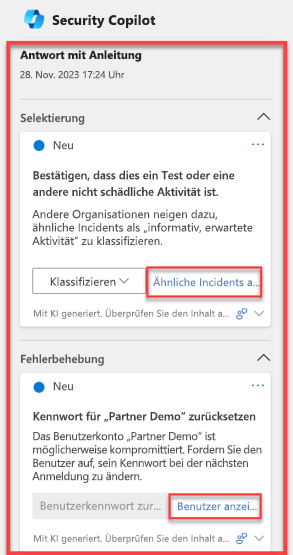

Geführte Antworten

Copilot in Microsoft Defender XDR nutzt KI und maschinelles Lernen, um einen Vorfall zu kontextualisieren und aus früheren Untersuchungen zu lernen, um geeignete Reaktionsmaßnahmen zu generieren, die als geführte Antworten angezeigt werden. Die geführte Reaktionsfähigkeit von Copilot ermöglicht es den Reaktionsteams auf allen Ebenen, selbstbewusst und schnell Reaktionsmaßnahmen anzuwenden, um Vorfälle mühelos zu lösen.

Geführte Antworten empfehlen Aktionen in den folgenden Kategorien:

- Triage: enthält eine Empfehlung, Incidents als Information, True Positives oder False Positives zu klassifizieren

- Eindämmung: enthält empfohlene Aktionen zum Eindämmen eines Incidents

- Untersuchung: umfasst empfohlene Maßnahmen zur weiteren Untersuchung

- Korrektur: umfasst empfohlene Reaktionsaktionen, die auf bestimmte Entitäten angewendet werden, die an einem Incident beteiligt sind

Jede Karte enthält Informationen über die empfohlene Aktion, einschließlich der Gründe, warum die Aktion empfohlen wird, ähnliche Incidents und mehr. Beispielsweise wird die Aktion „Ähnliche Vorfälle anzeigen“ verfügbar, wenn andere Incidents innerhalb der Organisation vorhanden sind, die dem aktuellen Incident ähneln. Vorfallreaktionsteams können auch Benutzerinformationen für Wartungsaktionen anzeigen, z. B. das Zurücksetzen von Kennwörtern.

Nicht alle Vorfälle/Warnungen bieten geführte Antworten. Geführte Antworten sind für Vorfalltypen wie Phishing, geschäftliche E-Mail-Kompromittierung und Ransomware verfügbar.

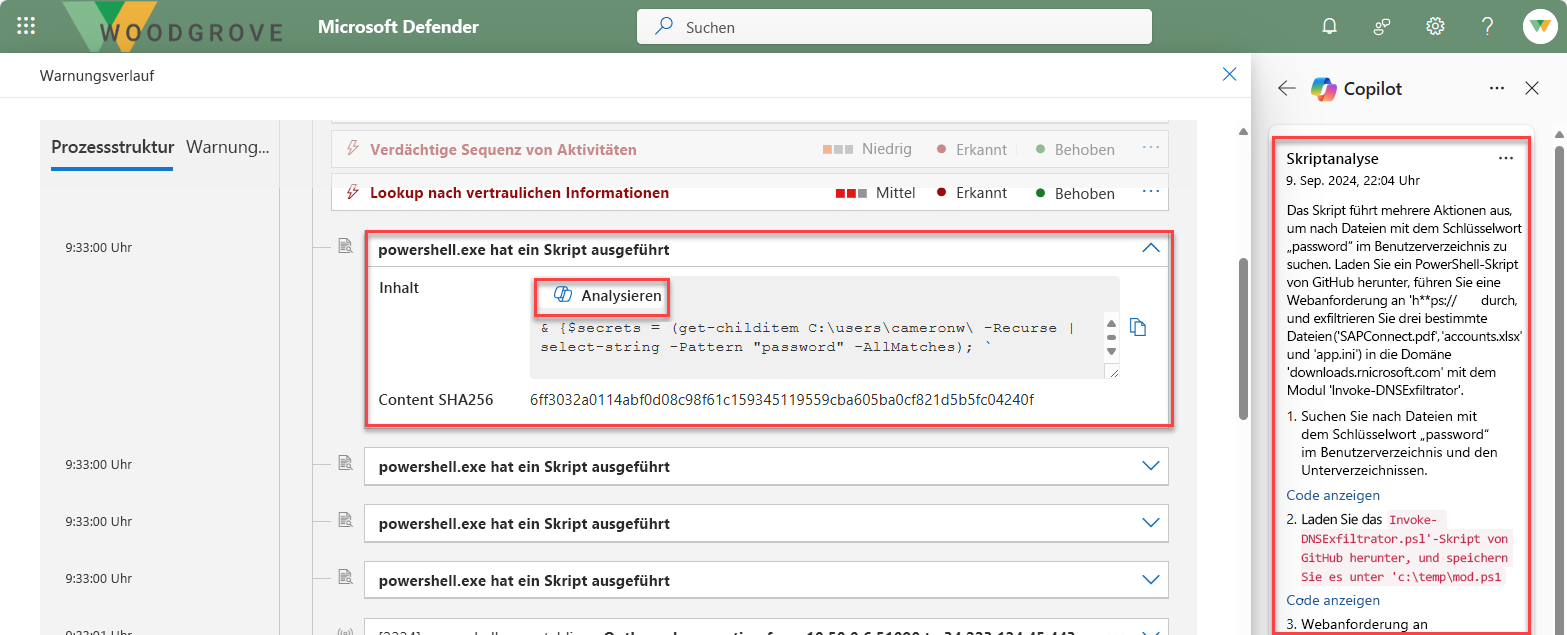

Analysieren von Skripts und Code

Die Skript-Analysefunktion von Copilot in Microsoft Defender XDR bietet Sicherheitsteams zusätzliche Möglichkeiten, Skripte und Code zu untersuchen, ohne externe Tools zu verwenden. Diese Funktion reduziert auch die Komplexität der Analyse, minimiert Herausforderungen und ermöglicht es Sicherheitsteams, ein Skript schnell als böswillig oder gutartig zu bewerten und zu identifizieren.

Es gibt verschiedene Möglichkeiten, auf die Skriptanalysefunktion zuzugreifen. Die folgende Abbildung zeigt die Prozessstruktur für eine Warnung, die die Ausführung eines PowerShell-Skripts enthält. Durch Auswählen der Schaltfläche „Analysieren“ wird die Copilot-Skriptanalyse generiert.

Generieren von KQL-Abfragen

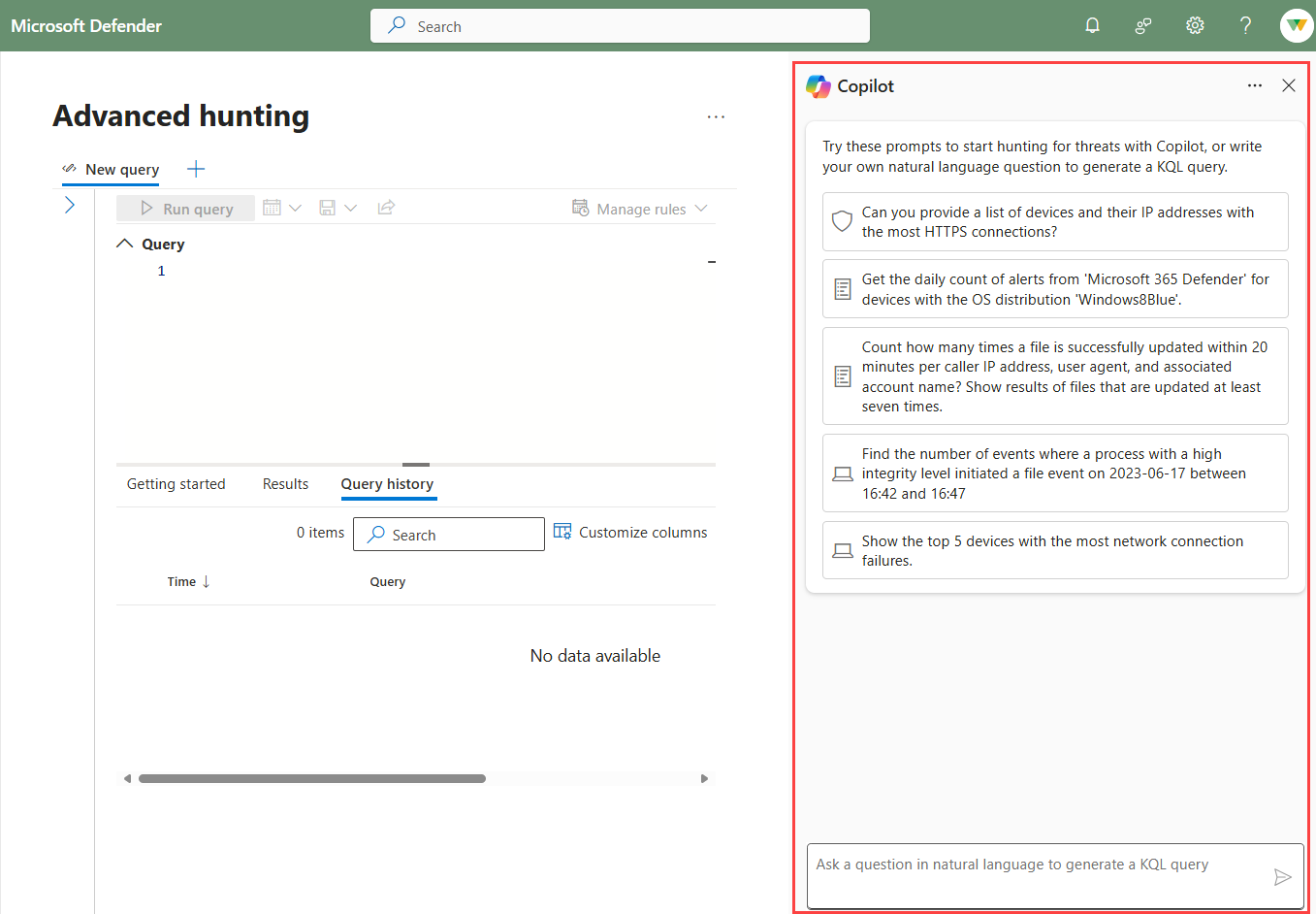

Copilot in Microsoft Defender XDR verfügt über einen Abfrageassistenten für die erweiterte Suche.

Um auf die natürliche Sprache für den KQL-Abfrage-Assistenten zuzugreifen, wählen Benutzer mit Zugriff auf Copilot das erweiterte Hunting im linken Navigationsbereich des Defender XDR-Portals aus.

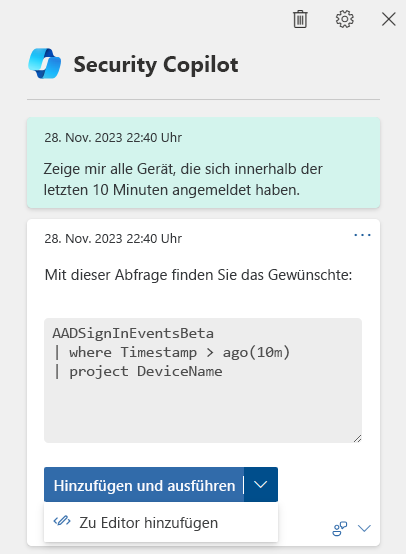

Copilot stellt Eingabeaufforderungen bereit, mit deren Hilfe Sie mit der Suche nach Bedrohungen mit Copilot beginnen können. Alternativ können Sie Ihre eigene Frage in natürlicher Sprache in der Eingabeaufforderungsleiste schreiben, um eine KQL-Abfrage zu generieren. Beispiel: „Zeige alle Geräte an, die sich innerhalb der letzten 10 Minuten angemeldet haben.“ Copilot erstellt dann eine KQL-Abfrage, die der Anfrage entspricht und das erweiterte Hunting-Datenschema verwendet.

Der Benutzer kann die Abfrage dann ausführen, indem er „Hinzufügen und auswählen“ auswählt. Die generierte Abfrage wird dann als letzte Abfrage im Abfrage-Editor angezeigt. Um weitere Optimierungen vorzunehmen, wählen Sie „Zum Editor hinzufügen“ aus.

Erstellen von Vorfallberichten

Ein umfassender und klarer Vorfallbericht ist eine wichtige Referenz für Sicherheitsteams und die Verwaltung von Sicherheitsvorgängen. Das Verfassen eines umfassenden Berichts mit allen wichtigen Details kann jedoch eine zeitaufwändige Aufgabe für Sicherheitsteams sein, da es darum geht, Informationen zu einem Incident aus verschiedenen Quellen zu sammeln, zu organisieren und zusammenzufassen. Sicherheitsteams können jetzt sofort einen umfassenden Vorfallbericht im Portal erstellen.

Während eine Vorfallzusammenfassung einen Überblick über einen Incident und dessen Auftreten bietet, konsolidiert ein Vorfallbericht Vorfallinformationen aus verschiedenen Datenquellen, die in Microsoft Sentinel und Microsoft Defender XDR verfügbar sind. Der Vorfallbericht umfasst auch alle analystengesteuerten Schritte und automatisierten Aktionen, die an der Reaktion beteiligten Analysten, die Kommentare der Analysten und mehr.

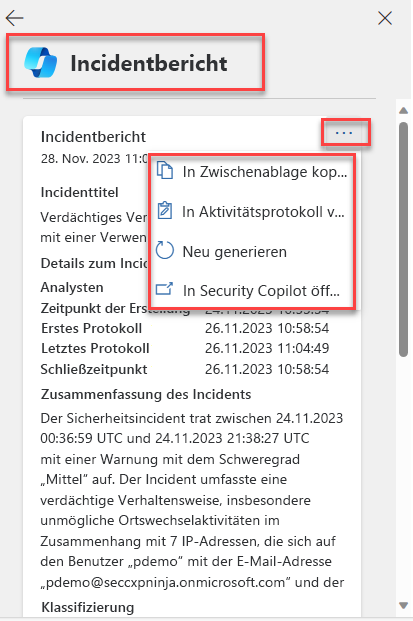

Um einen Vorfallbericht zu erstellen, wählt der Benutzer „Vorfallbericht generieren“ in der oberen rechten Ecke der Vorfallseite oder das Symbol im Copilot-Bereich. Nachdem der Vorfallbericht generiert wurde, bietet die Auswahl der Auslassungspunkte im Vorfallbericht dem Benutzer die Möglichkeit, den Bericht in die Zwischenablage zu kopieren, in ein Aktivitätsprotokoll zu posten, den Bericht neu zu generieren oder sich für die eigenständige Oberfläche in Copilot zu entscheiden.

Analysieren von Dateien

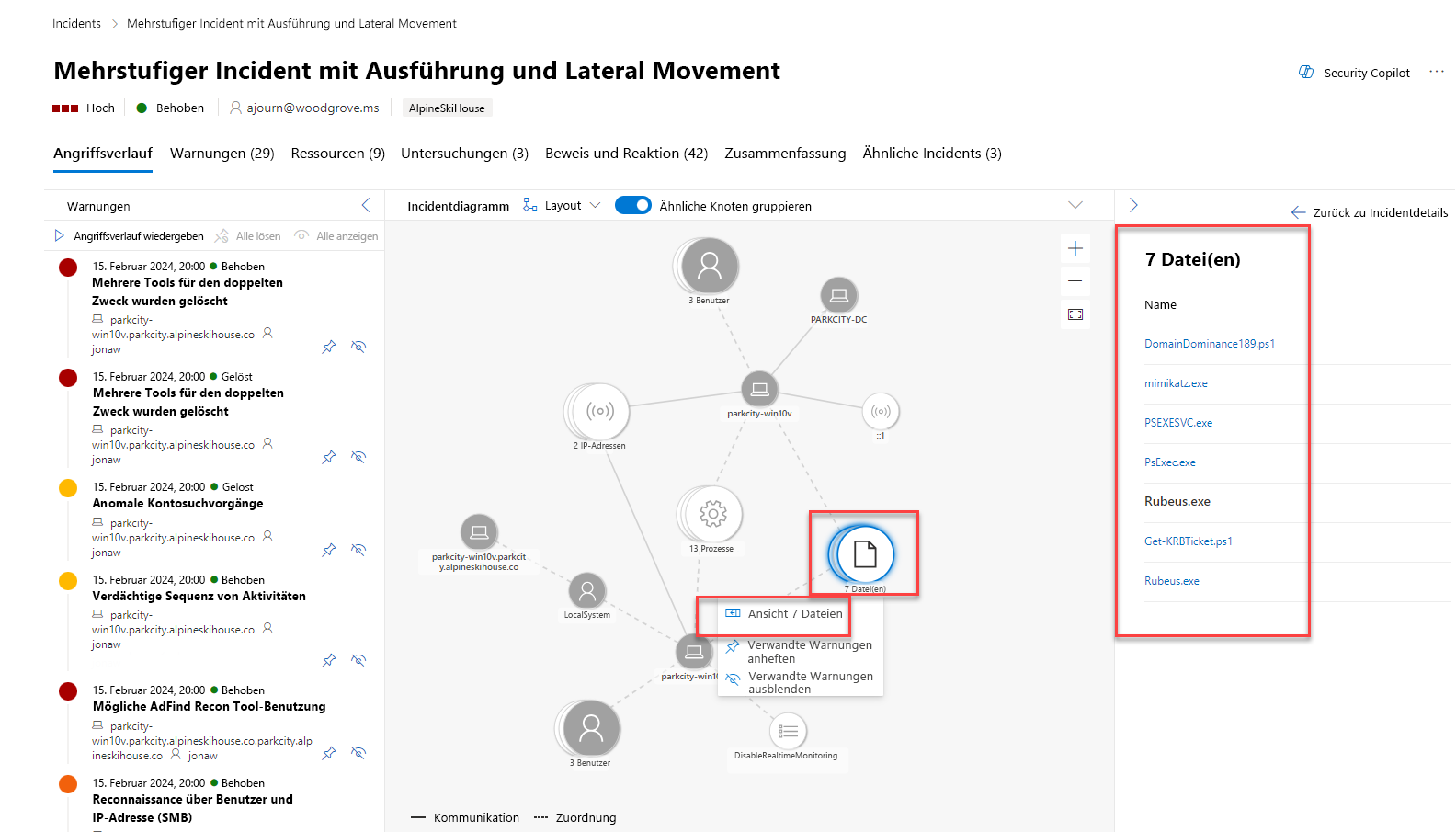

Komplexe Angriffe verwenden häufig Dateien, die legitime oder Systemdateien nachahmen, um die Erkennung zu vermeiden. Copilot in Microsoft Defender XDR ermöglicht Sicherheitsteams die schnelle Identifizierung bösartiger und verdächtiger Dateien über KI-gestützte Dateianalysefunktionen.

Es gibt verschiedene Methoden für den Zugriff auf die Seite mit dem detaillierten Profil einer bestimmten Datei. In diesem Beispiel navigieren Sie durch das Vorfalldiagramm eines Vorfalls mit betroffenen Dateien zu Dateien. Das Vorfalldiagramm zeigt den vollständigen Umfang des Angriffs, wie sich der Angriff im Laufe der Zeit über Ihr Netzwerk verbreitet hat, wo er gestartet wurde und wie weit der Angreifer gekommen ist.

Im Vorfalldiagramm wird beim Auswählen von Dateien die Option zum Anzeigen von Dateien angezeigt. Wenn Sie Ansichtsdateien auswählen, wird ein Bereich auf der rechten Seite des Bildschirms geöffnet, in dem betroffene Dateien aufgelistet sind. Wenn Sie eine Datei auswählen, wird eine Übersicht über die Dateidetails und die Option zum Analysieren der Datei angezeigt. Wenn Sie „Analysieren“ auswählen, wird die Copilot-Dateianalyse geöffnet.

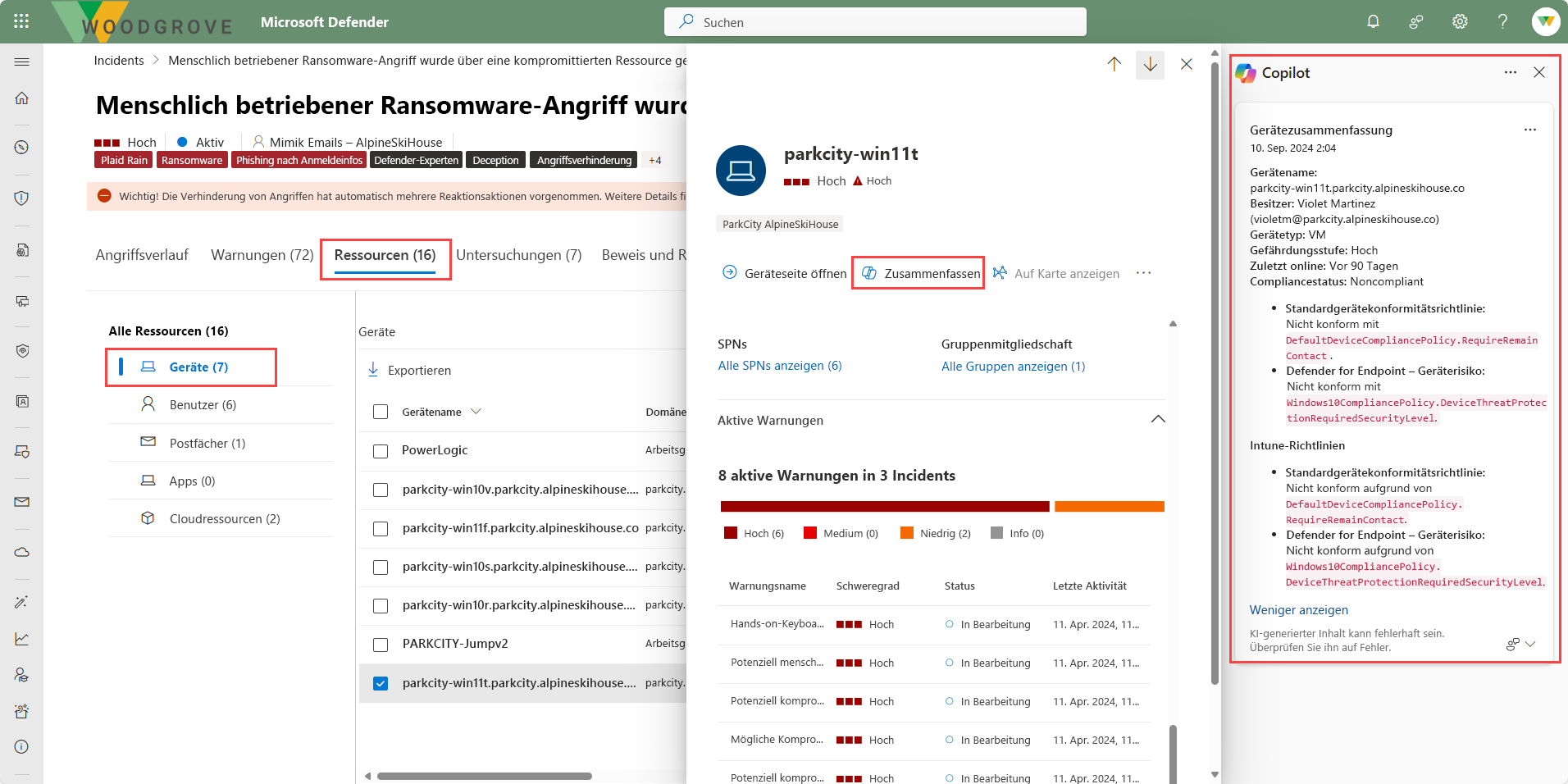

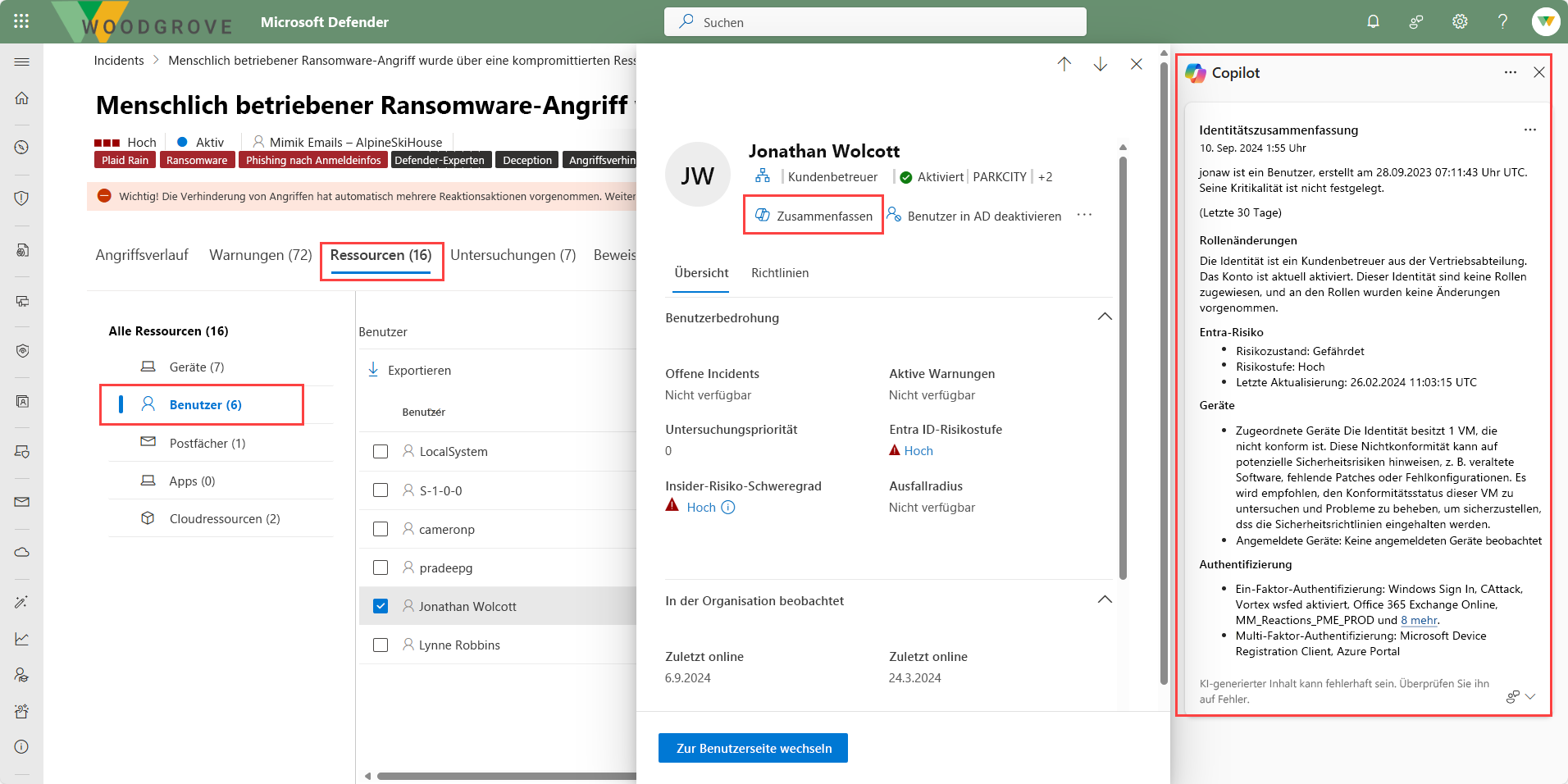

Zusammenfassen von Geräten und Identitäten

Die Gerätezusammenfassungsfunktion von Copilot in Defender ermöglicht es Sicherheitsteams, den Sicherheitsstatus eines Geräts, Informationen zu anfälliger Software und ungewöhnliche Verhaltensweisen zu erhalten. Sicherheitsanalysten können die Zusammenfassung eines Geräts verwenden, um ihre Untersuchung von Vorfällen und Warnungen zu beschleunigen.

Es gibt viele Möglichkeiten, auf eine Gerätezusammenfassung zuzugreifen. In diesem Beispiel navigieren Sie zur Gerätezusammenfassung über die Seite „Vorfallressourcen“. Wenn Sie die Registerkarte „Ressourcen“ für einen Vorfall auswählen, werden alle Ressourcen angezeigt. Wählen Sie im linken Navigationsbereich „Geräte“ einen bestimmten Gerätenamen aus. Auf der Übersichtsseite, die auf der rechten Seite geöffnet wird, ist die Option zum Auswählen von Copilot.

Ebenso kann Copilot in Microsoft Defender XDR Identitäten zusammenfassen.

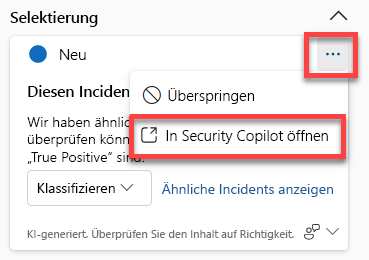

Wechseln zur eigenständigen Oberfläche

Als Analyst, der Microsoft Defender XDR verwendet, verbringen Sie wahrscheinlich viel Zeit in Defender XDR, sodass die eingebettete Erfahrung ein guter Ort ist, um eine Sicherheitsuntersuchung zu starten. Je nachdem, was Sie erfahren, können Sie feststellen, dass eine tiefergehende Untersuchung erforderlich ist. In diesem Szenario können Sie ganz einfach zur Einzelplatzversion wechseln, um eine detailliertere, produktübergreifende Untersuchung durchzuführen, bei der alle Copilot-Funktionen zum Einsatz kommen, die für Ihre Rolle aktiviert sind.

Für Inhalte, die über die eingebettete Benutzeroberfläche generiert werden, können Sie ganz einfach zur eigenständigen Benutzeroberfläche wechseln. Um zur eigenständigen Benutzeroberfläche zu wechseln, wählen Sie die Auslassungspunkte im generierten Inhaltsfenster des Incidents und dann „In Security Copilot öffnen“ aus.