Beschreiben von Microsoft Defender Threat Intelligence

Bedrohungsdatenanalysten müssen den Spagat zwischen der Erfassung einer Vielzahl von Bedrohungsdaten und der Analyse, welche Bedrohungsdaten die größte Gefahr für ihr Unternehmen und/oder ihre Branche darstellen, meistern. Ebenso kämpfen Sicherheitsrisikoanalysten um die Korrelation ihres Ressourcenbestands mit Informationen zu Common Vulnerabilities and Exposures (CVE), um die Untersuchung und Behebung der kritischsten Sicherheitsrisiken zu priorisieren, die mit ihrer Organisation verbunden sind.

Microsoft Defender Threat Intelligence befasst sich mit diesen Herausforderungen, indem kritische Datenquellen aggregiert und erweitert und in einer innovativen, einfach zu bedienenden Benutzeroberfläche angezeigt werden. Analysten können dann Indikatoren einer Kompromittierung (IOCs) mit verwandten Artikeln, Akteurprofilen und Sicherheitsrisiken korrelieren. Defender TI ermöglicht Analysten auch die Zusammenarbeit mit anderen Defender TI-lizenzierten Benutzern innerhalb ihres Mandanten bei Untersuchungen

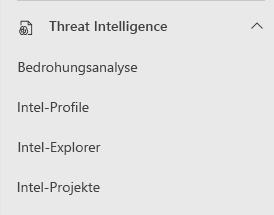

Die Microsoft Defender Threat Intelligence-Funktionalität umfasst:

- Bedrohungsanalyse

- Intel-Profile

- Intel Explorer

- Projekte

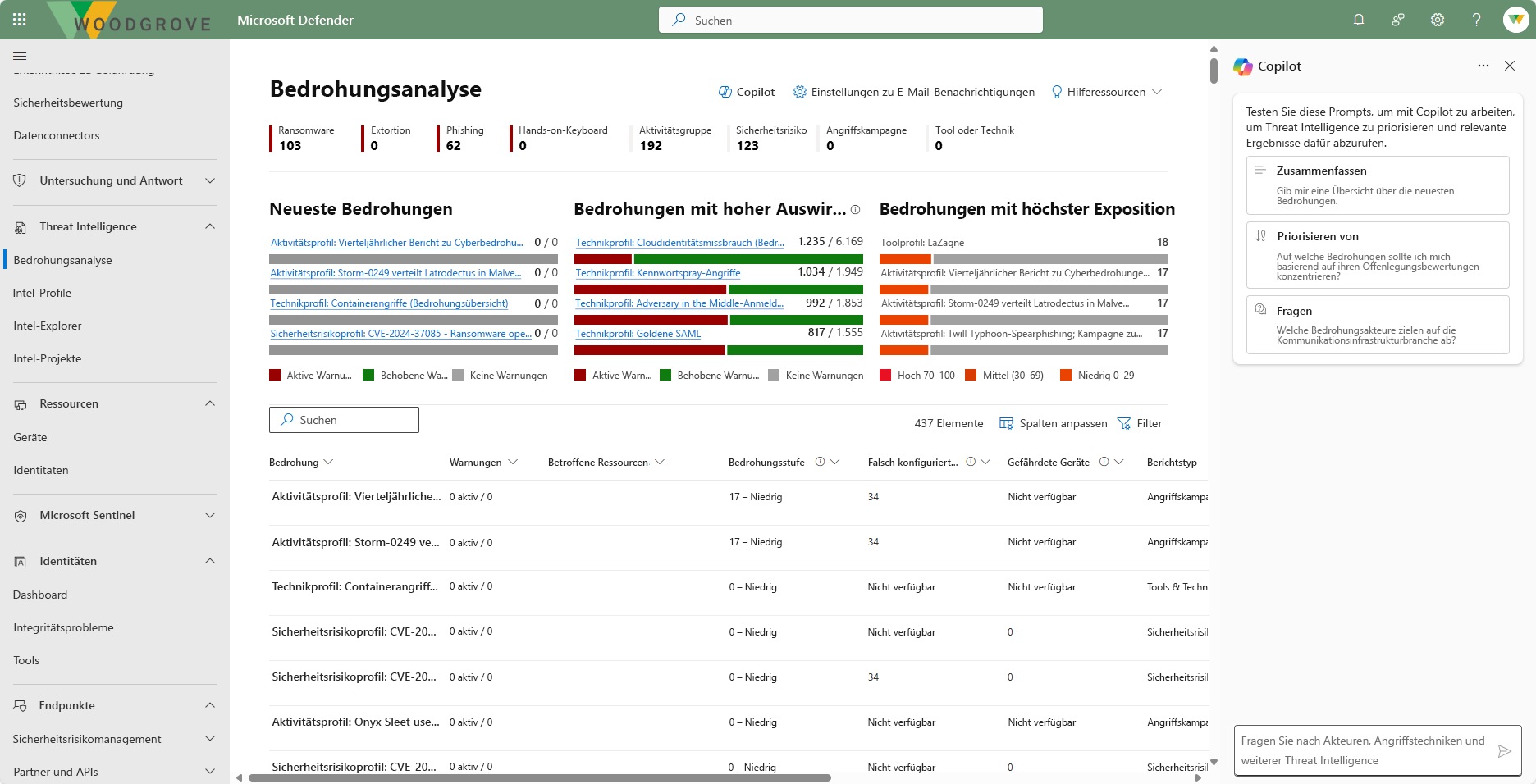

Bedrohungsanalyse

Die Bedrohungsanalyse hilft Ihnen als Analyst zu verstehen, wie sich neue Bedrohungen auf die Umgebung Ihrer Organisation auswirken.

Der Bedrohungsanalysebericht enthält die Analyse einer nachverfolgten Bedrohung sowie einen umfassenden Leitfaden für den Schutz vor dieser Bedrohung. Er enthält außerdem Daten aus Ihrem Netzwerk, die Hinweise darauf geben, ob die Bedrohung aktiv ist und ob Sie über einen geeigneten Schutz verfügen. Sie können Berichte filtern und durchsuchen, aber Defender TI bietet auch ein Dashboard.

Im Bedrohungsanalyse-Dashboard werden die Berichte hervorgehoben, die für Ihre Organisation am relevantesten sind. Es fasst die Bedrohungen in drei Kategorien zusammen:

- Neueste Bedrohungen: Die neuesten veröffentlichten oder aktualisierten Bedrohungsberichte, zusammen mit der Anzahl aktiver und behobener Warnungen.

- Bedrohungen mit schwerwiegenden Auswirkungen: Bedrohungen mit den stärksten Auswirkungen auf Ihre Organisation. In diesem Abschnitt werden die Bedrohungen mit der höchsten Anzahl aktiver und behobener Warnungen zuerst aufgelistet.

- Höchste Gefährdung: Bedrohungen, die für Ihre Organisation die höchste Gefährdung darstellen. Die Gefährdungsstufe einer Bedrohung für Sie wird anhand von zwei Informationen berechnet: Schweregrad der Sicherheitsrisiken im Zusammenhang mit der Bedrohung und Anzahl von Geräten in Ihrer Organisation, die aufgrund dieser Sicherheitsrisiken gefährdet sein könnten.

Jeder Bericht bietet eine Übersicht, einen Analystenbericht, verwandte Vorfälle, betroffene Ressourcen, Endpunkte und empfohlene Aktionen.

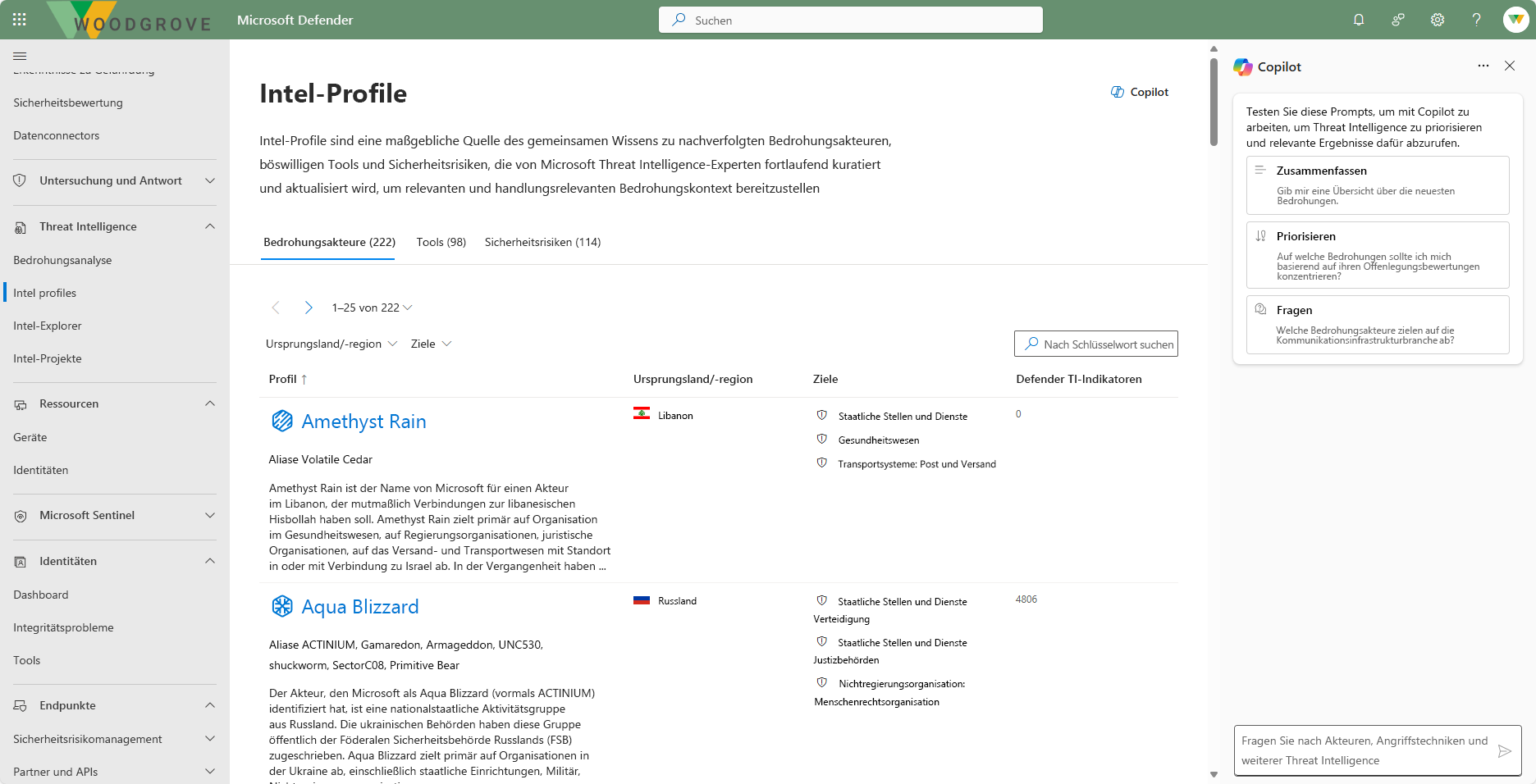

Intel-Profile

Intel-Profile sind eine maßgebliche Quelle des Microsoft-Wissens zu nachverfolgten Bedrohungsakteuren, schädlichen Tools und Sicherheitsrisiken. Diese Inhalte werden von den Threat Intelligence-Experten von Microsoft zusammengestellt und kontinuierlich aktualisiert, um relevante und umsetzbare Bedrohungskontexte bereitzustellen.

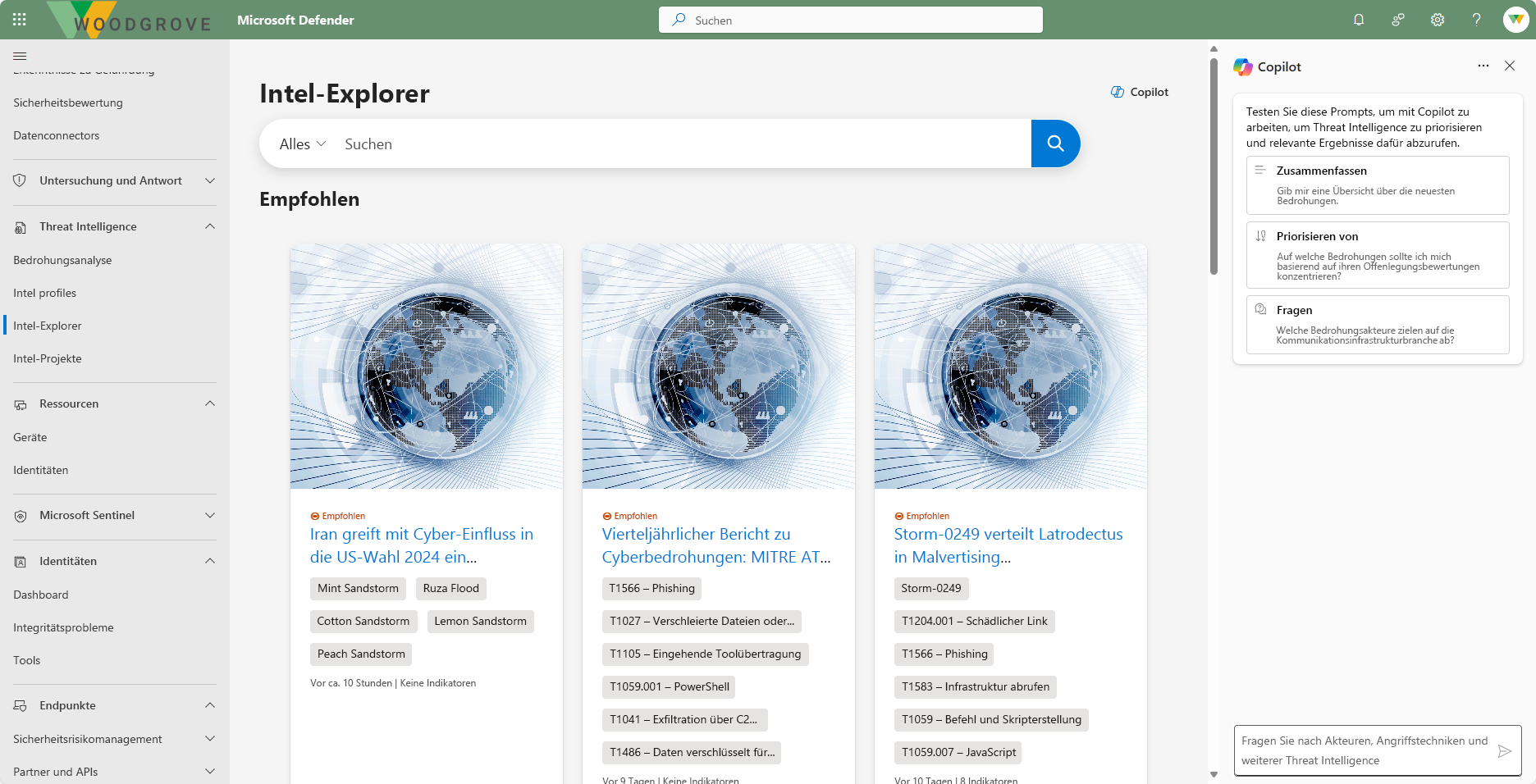

Intel Explorer

Der Intel Explorer ist der Ort, an dem Analysten schnell neue empfohlene Artikel durchsuchen und eine Schlüsselwort-, eine Indikator- oder eine CVE-ID-Suche durchführen können, um mit der Erfassung, Triage, Reaktion auf Vorfälle und Suche nach Vorfällen zu beginnen.

Microsoft Defender Threat Intelligence-Artikel bieten Einblicke in Bedrohungsakteure, Tools, Angriffe und Sicherheitsrisiken. In den Artikeln werden verschiedene Bedrohungen zusammengefasst und auch Links handlungsrelevanten Inhalten und wichtigen IOCs erstellt, die Benutzern helfen, Maßnahmen zu ergreifen.

Defender TI ermöglicht CVE-ID-Suchen, um Benutzern bei der Identifizierung kritischer Informationen zu CVEs zu helfen. CVE-ID-Suchen führen zu Artikeln zu Sicherheitsrisiken.

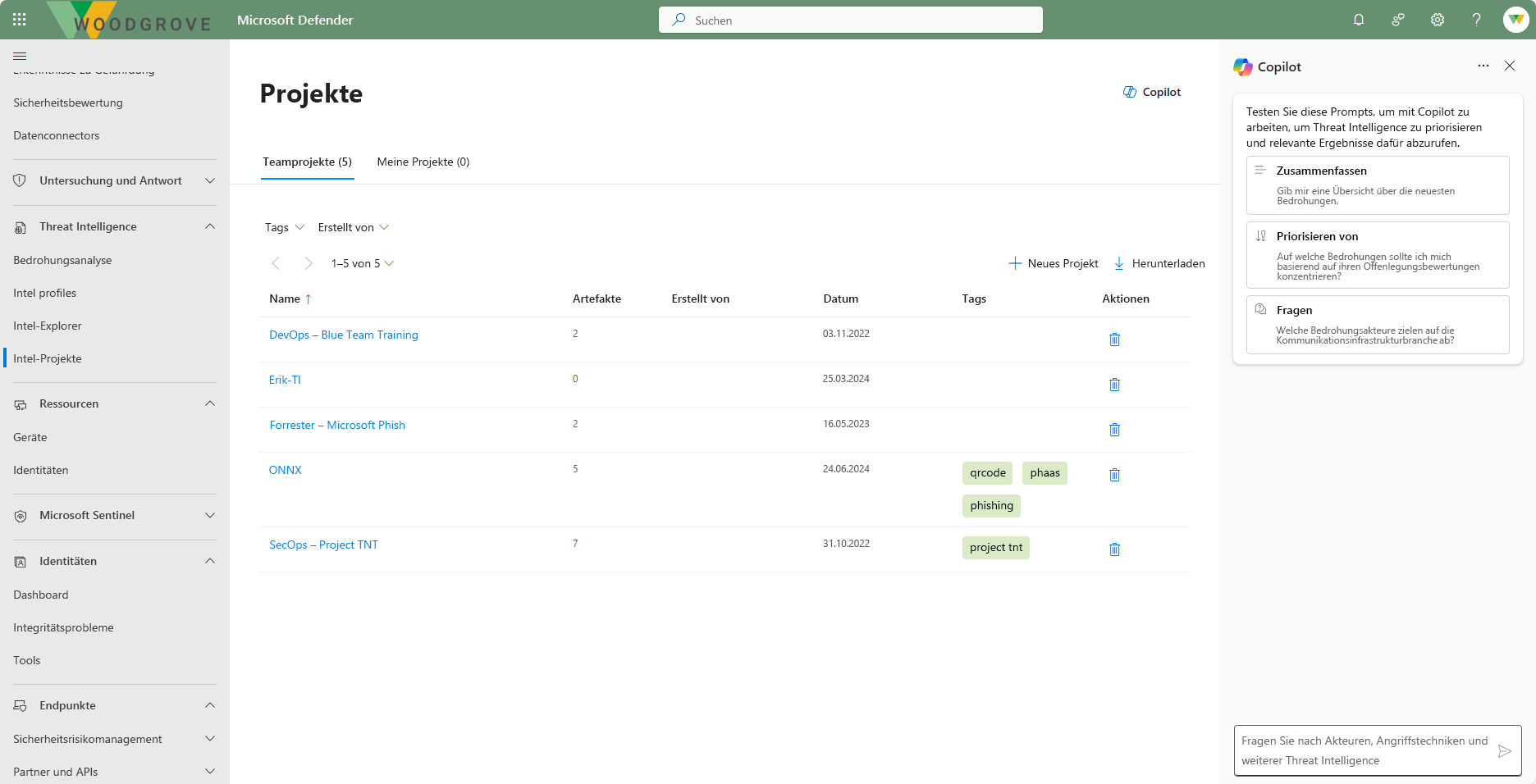

Intel Projects

Mit Microsoft Defender Threat Intelligence (Defender TI) können Sie Projekte erstellen, um Indikatoren für Interessen und Kompromittierung (IOCs) aus einer Untersuchung zu organisieren. Projekte enthalten eine Liste aller zugeordneten Artefakte und einen detaillierten Verlauf, der die Namen, Beschreibungen, Mitarbeiter und Überwachungsprofile enthält.

Microsoft Defender Threat Intelligence im Microsoft Defender-Portal

Microsoft Defender IT funktioniert über das Microsoft Defender-Portal.

Der Knoten „Threat Intelligence“ im Navigationsbereich des Microsoft Defender-Portals ist der Ort, an dem Sie die Microsoft Defender Threat Intelligence-Funktionalität finden können.

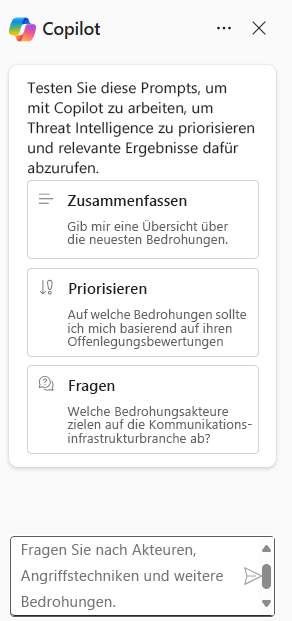

Wenn Sie eine Bildschirmaufnahme aus den einzelnen Kategorien anzeigen möchten, wählen Sie die Registerkarte aus dem folgenden Bild aus. In jedem Fall öffnet sich ein seitliches Panel, in dem die eingebettete Microsoft Security Copilot-Funktion angezeigt wird.

Integration von Microsoft Security Copilot in Microsoft Threat Intelligence

Security Copilot ist in Microsoft Defender TI integriert. Wenn das Defender TI-Plug-In aktiviert ist, liefert Copilot Informationen über Bedrohungsaktivitätsgruppen, Kompromittierungsindikatoren (IOCs), Tools und kontextbezogene Bedrohungsdaten. Sie können die Eingabeaufforderungen und Promptbooks verwenden, um Incidents zu untersuchen, Ihre Hunting-Flows mit Informationen zur Bedrohungserkennung zu bereichern oder mehr Wissen über die globale Bedrohungslandschaft Ihrer Organisation zu erhalten.

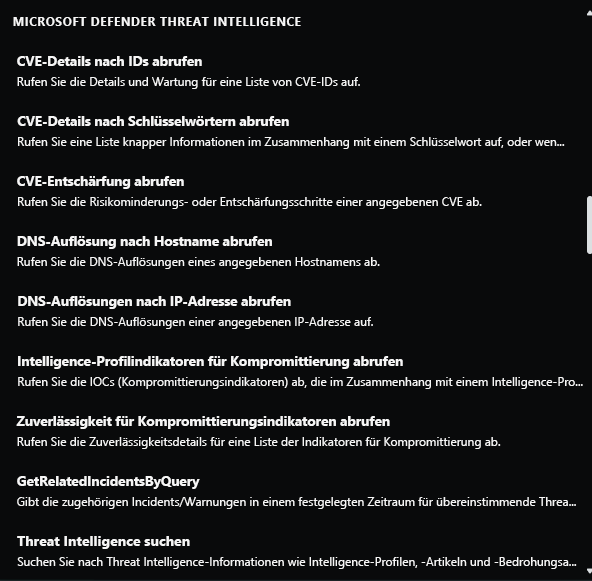

Microsoft Defender Threat Intelligence-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben. Die folgende Abbildung zeigt nur einen Teil der unterstützten Funktionen.

Copilot verfügt außerdem über ein integriertes Promptbook, das ebenfalls Informationen von Defender TI liefert, einschließlich:

- Auswertung der Sicherheitsrisikobewertung: generiert einen Bericht, der die Erkenntnisse über eine bekannte Sicherheitsanfälligkeit zusammenfasst, einschließlich der Schritte zur Behebung.

- Profil des Bedrohungsakteurs: generiert einen Bericht, der eine bekannte Aktivitätsgruppe profiliert, einschließlich Vorschläge zur Verteidigung gegen ihre gemeinsamen Tools und Taktiken.

Die Copilot-Integration mit Defender IT kann auch über die eingebettete Umgebung genutzt werden. Sie können erleben, wie Security Copilot Threat Intelligence auf den folgenden Seiten des Microsoft Defender-Portals nachschlägt:

- Bedrohungsanalyse

- Intel-Profile

- Intel Explorer

- Intel Projects

Für jede dieser Seiten können Sie eine der verfügbaren Prompts verwenden oder Ihren eigenen Prompt eingeben.