Beschreiben des Microsoft Defender-Sicherheitsrisikomanagement

Das Sicherheitsrisikomanagement von Defender ermöglicht Ressourcentransparenz, intelligente Bewertungen und integrierte Wartungstools für Windows, macOS, Linux, Android, iOS und Netzwerkgeräte.

Durch die Verwendung von Microsoft Threat Intelligence, Vorhersagen zur Sicherheitsrisikowahrscheinlichkeit, Geschäftskontexten und Gerätebewertungen priorisiert das Sicherheitsrisikomanagement von Defender schnell und kontinuierlich die größten Sicherheitsrisiken für Ihre kritischsten Ressourcen und bietet Sicherheitsempfehlungen zur Risikominderung.

Kontinuierliche Ermittlung und Überwachung von Ressourcen

Das integrierte Sicherheitsrisikomanagement von Defender und Scanner ohne Agenten überwachen und erkennen kontinuierlich Risiken in Ihrer Organisation. Auch dann, wenn Geräte nicht mit dem Unternehmensnetzwerk verbunden sind.

Konsolidierte Inventare bieten eine Echtzeitansicht der Softwareanwendungen, digitalen Zertifikate, Hardware und Firmware sowie Browsererweiterungen Ihrer Organisation, die Ihnen bei der Überwachung und Bewertung aller Ressourcen Ihrer Organisation helfen. Beispiele:

- Einblick in Software- und Sicherheitsrisiken: Erhalten Sie eine Ansicht des Softwarebestands der Organisation und der Änderungen an der Software, z. B. Installationen, Deinstallationen und Patches.

- Bewertung von Netzwerkfreigaben: Bewerten Sie die Konfiguration anfälliger interner Netzwerkfreigaben mit umsetzbaren Sicherheitsempfehlungen.

- Bewertung von Browsererweiterungen: Zeigen Sie eine Liste der Browsererweiterungen an, die in verschiedenen Browsern in Ihrer Organisation installiert sind. Zeigen Sie Informationen zu den Berechtigungen einer Erweiterung und den zugehörigen Risikoebenen an.

- Bewertung digitaler Zertifikate: Zeigen Sie eine Liste der in Ihrem Unternehmen installierten Zertifikate auf einer einzigen zentralen Zertifikatsbestandsseite an. Identifizieren Sie Zertifikate, bevor sie ablaufen, und erkennen Sie potenzielle Sicherheitsrisiken aufgrund schwacher Signaturalgorithmen.

- Und vieles mehr...

Risikobasierte intelligente Priorisierung

Das Sicherheitsrisikomanagement von Defender verwendet Threat Intelligence von Microsoft, Vorhersagen zur Sicherheitsrisikowahrscheinlichkeit, Geschäftskontexte und Gerätebewertungen, um die größten Sicherheitsrisiken in Ihrer Organisation schnell zu priorisieren.

Die risikobasierte intelligente Priorisierung konzentriert sich auf neu auftretende Bedrohungen, um die Priorisierung von Sicherheitsempfehlungen an Sicherheitsrisiken auszurichten, die derzeit in der Praxis ausgenutzt werden, und neuen Bedrohungen, die das höchste Risiko darstellen. Durch die risikobasierte intelligente Priorisierung werden auch aktive Sicherheitsverletzungen bestimmt und hochwertige Ressourcen geschützt.

Eine einzelne Ansicht priorisierter Empfehlungen aus mehreren Sicherheitsfeeds sowie wichtige Details, einschließlich der zugehörigen Common Vulnerabilities and Exposures (CVEs) und verfügbar gemachten Geräten, hilft Ihnen dabei, die größten Sicherheitsrisiken in Ihren kritischsten Ressourcen schnell zu beheben.

Wartung und Nachverfolgung

Die Wartung und Nachverfolgung ermöglichen es Sicherheitsadministratoren und IT-Administratoren, mit integrierten Workflows zusammenzuarbeiten und Probleme nahtlos zu beheben.

- Senden von Wartungsanforderungen an die IT: Erstellen Sie in Microsoft Intune eine Wartungsaufgabe aus einer bestimmten Sicherheitsempfehlung.

- Blockieren anfälliger Anwendungen: Verringern Sie Risiken, indem Sie anfällige Anwendungen für bestimmte Gerätegruppen blockieren.

- Alternative Risikominderung: Erhalten Sie Erkenntnisse zur weiteren Risikominderung, wie z. B. Konfigurationsänderungen, mit denen das Risiko von Softwaresicherheitsrisiken reduziert werden kann.

- Wartungsstatus in Echtzeit: Echtzeitüberwachung des Status von Wartungsaktivitäten innerhalb der Organisation.

Microsoft Defender Vulnerability Management im Microsoft Defender-Portal

Microsoft Defender Vulnerability Management funktioniert über das Microsoft Defender-Portal. Das Defender-Portal ist das Zuhause für die Überwachung und Verwaltung der Sicherheit in Ihren Microsoft-Identitäten, -Daten, -Geräten, -Apps und in der Infrastruktur, sodass Sicherheitsadministratoren ihre Sicherheitsaufgaben an einem zentralen Ort ausführen können.

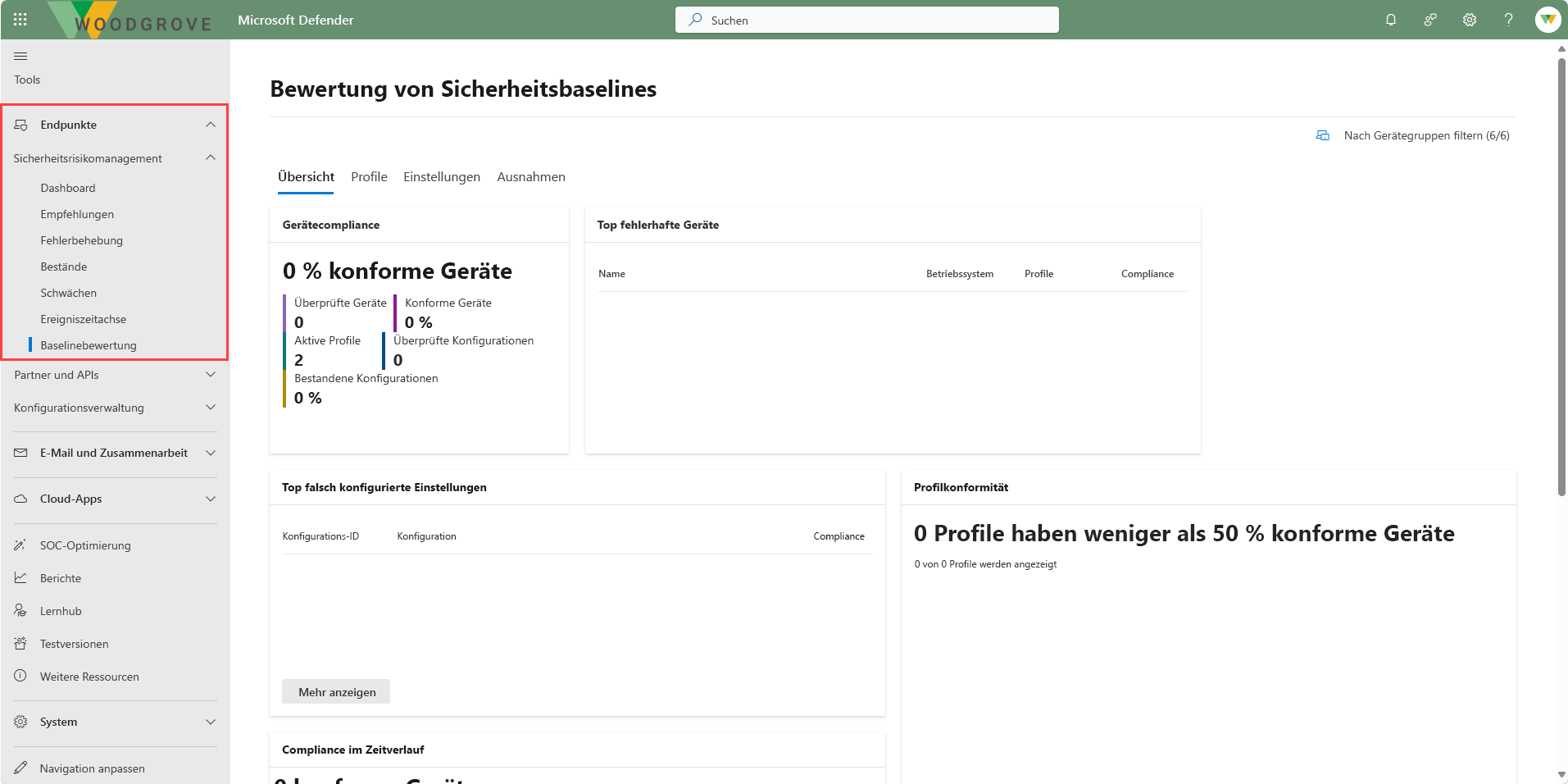

Der Knoten „Sicherheitsrisikoverwaltung“ wird unter „Endpunkte“ im linken Navigationsbereich des Microsoft Defender-Portals aufgeführt. In diesem Abschnitt können Sie auf die Microsoft Defender Vulnerability-Funktionen zugreifen.

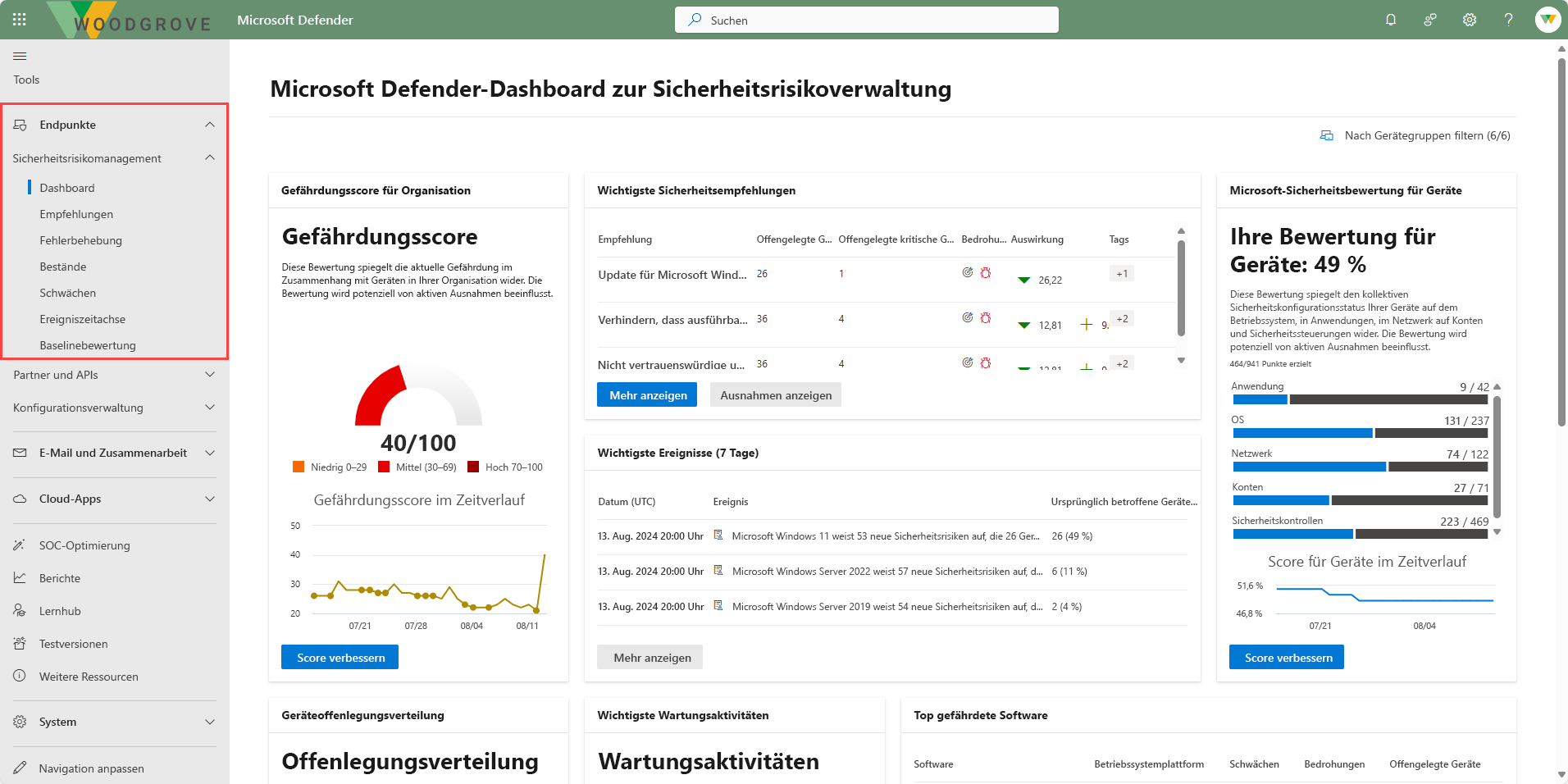

- Dashboard: Sie können das Dashboard „Defender Vulnerability Management“ im Microsoft Defender-Portal verwenden, um Ihre Expositionsbewertung und die Microsoft-Sicherheitsbewertung für Geräte sowie die wichtigsten Sicherheitsempfehlungen, Sicherheitsrisiken, Wartungsaktivitäten, verfügbar gemachte Geräte und vieles mehr anzuzeigen.

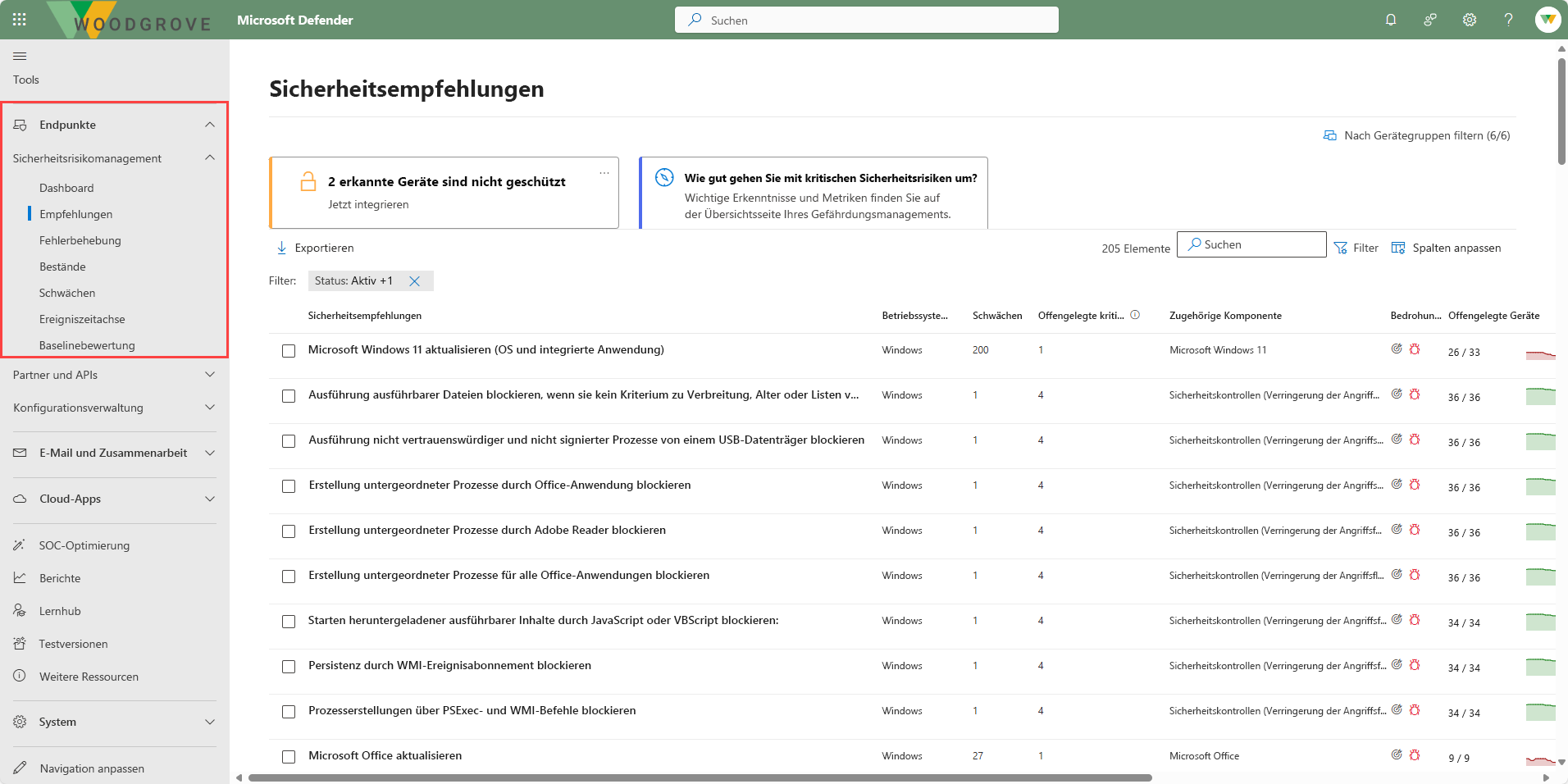

- Empfehlungen: Auf der Seite „Empfehlungen“ können Sie Empfehlungen, die Anzahl der gefundenen Schwachstellen, verwandte Komponenten, Bedrohungserkenntnisse, Anzahl der verfügbaren Geräte und vieles mehr anzeigen.

- Wartung: Wenn Sie auf der Seite „Sicherheitsempfehlungen“ eine Wartungsanforderung senden, wird eine Wartungsaktivität gestartet. Es wird eine Sicherheitsaufgabe erstellt, die auf einer Wartungsseite nachverfolgt werden kann. Auf der Wartungsseite können Sie die Wartungsschritte ausführen, den Fortschritt nachverfolgen, die entsprechende Empfehlung anzeigen, in CSV exportieren oder als abgeschlossen markieren.

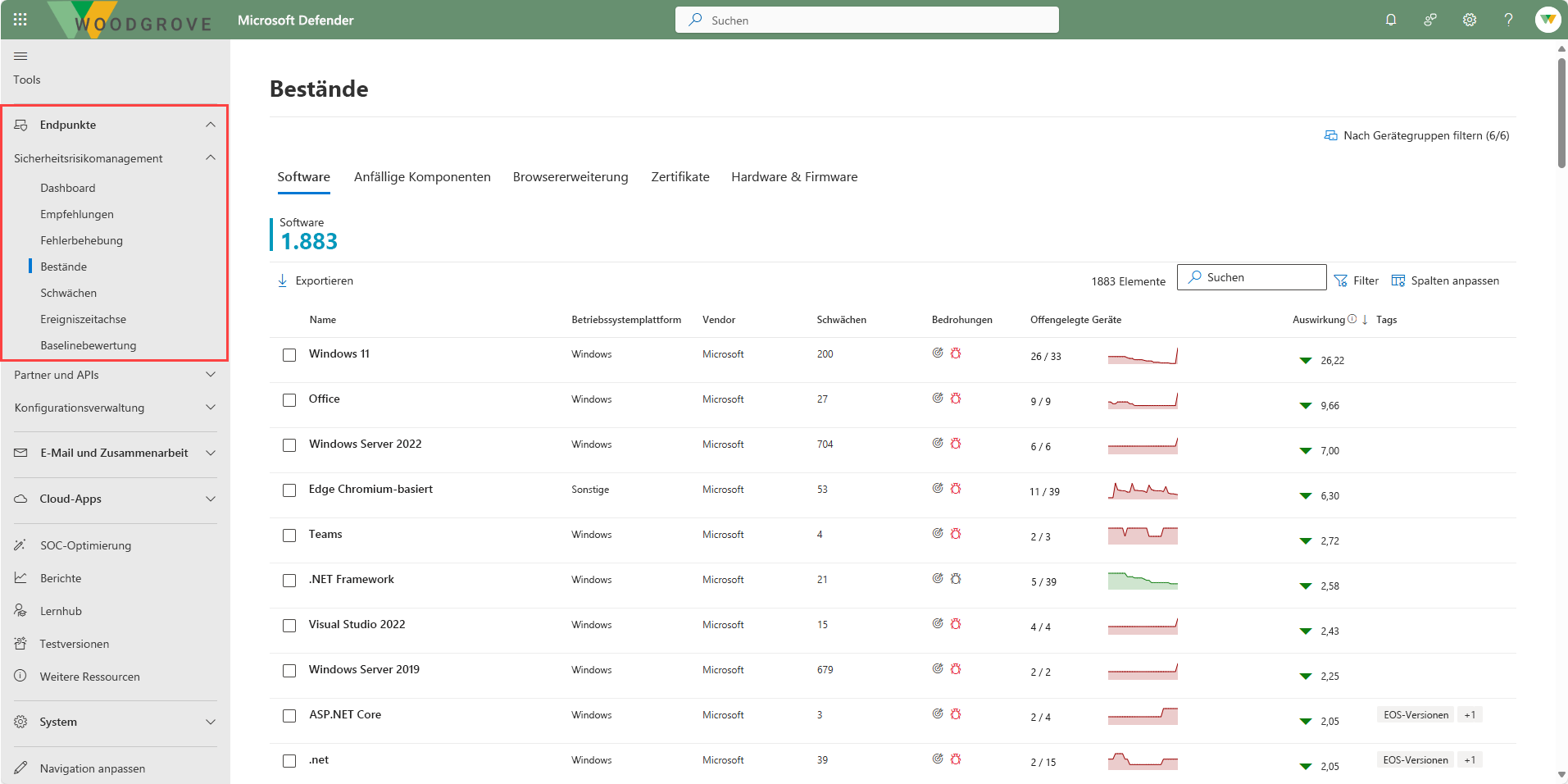

- Bestände: Die Seite „Softwarebestand“ wird mit einer Liste der im Netzwerk installierten Software geöffnet, einschließlich des Herstellernamens, der gefundenen Schwachstellen, der damit verbundenen Bedrohungen, der gefährdeten Geräte, der Auswirkung auf den Gefährdungsscore und der Tags. Software, die derzeit nicht von der Sicherheitsrisikoverwaltung unterstützt wird, ist möglicherweise auf der Seite „Softwarebestand“ vorhanden, da sie jedoch nicht unterstützt wird, sind nur begrenzte Daten verfügbar.

- Schwachstellen: Die Seite „Schwachstellen“ wird mit einer Liste der CVEs geöffnet, denen Ihre Geräte ausgesetzt sind. Sie können den Schweregrad, die Common Vulnerability Scoring System (CVSS)-Bewertung, die zugehörige Sicherheitsverletzung und Erkenntnisse zur Bedrohung u. v. m. anzeigen.

- Ereigniszeitachse: Mit der Ereigniszeitachse können Sie sich ein Bild darüber verschaffen, wie Risiken durch neue Bedrohungen oder Exploits in Ihre Organisation eingeführt werden. Sie können Ereignisse anzeigen, die sich möglicherweise auf das Risiko Ihrer Organisation auswirken. Sie können alle erforderlichen Informationen zu einem Ereignis anzeigen.

- Baselinebewertung: Bei einem Sicherheitsbaselineprofil handelt es sich um ein angepasstes Profil, das Sie erstellen, um Endpunkte in Ihrer Organisation anhand von Sicherheitsbenchmarks zu bewerten und zu überwachen. Auf der Übersichtsseite zur Bewertung der Sicherheitsgrundwerte können Sie die Gerätekompatibilität, die Profilkompatibilität, die wichtigsten fehlerhaften Geräte und die wichtigsten falsch konfigurierten Geräte für die verfügbaren Baselines anzeigen.

Einstellungen, Berechtigungen, Incidents und Warnungen, Berichte und andere Features sind ebenfalls über das Microsoft Defender-Portal verfügbar. Weitere Informationen finden Sie in der Einheit „Beschreiben des Microsoft Defender-Portals“ in diesem Modul.