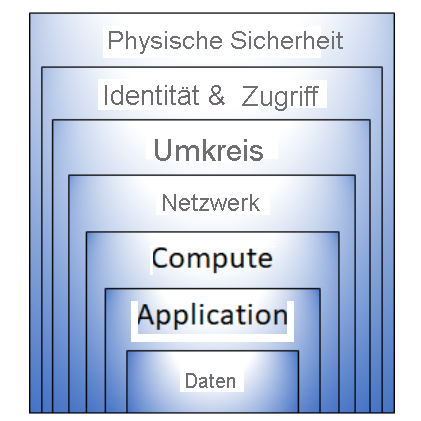

Beschreiben der tiefgehenden Verteidigung (Defense in Depth)

Die tiefgehende Verteidigung verwendet einen mehrstufigen Sicherheitsansatz, statt sich auf eine einzelne Abgrenzung zu verlassen. Strategien der tiefgehenden Verteidigung verwenden zahlreiche Mechanismen, um das Ausmaß von Angriffen abzudämpfen. Auf jeder Ebene greifen Schutzmaßnahmen. Bei einer Sicherheitsverletzung auf einer Ebene verhindert die nachfolgende Ebene den unbefugten Zugriff eines Angreifers auf die Daten.

Beispiele für Sicherheitsebenen:

- Durch physische Sicherheit wird beispielsweise der Zugriff auf ein Rechenzentrum auf autorisierte Mitarbeiter eingeschränkt.

- Identität und Zugriff: Sicherheitskontrollen wie die mehrstufige Authentifizierung oder der bedingungsgestützte Zugriff zum Steuern des Zugriffs auf Infrastruktur und Änderungssteuerung.

- Die Umkreissicherheit Ihres Unternehmensnetzwerks beinhaltet den Schutz vor verteilten Denial-of-Service-Angriffen (DDoS), um umfangreiche Angriffe abzufangen, bevor diese einen Denial-of-Service-Vorfall für den Benutzer verursachen können.

- Netzwerksicherheit wie Netzwerksegmentierung und Netzwerkzugriffssteuerungen zum Einschränken der Kommunikation zwischen Ressourcen

- Sicherheit auf Computeebene: Schützt u. a. den Zugriff auf virtuelle Computer entweder lokal oder in der Cloud, indem bestimmte Ports geschlossen werden.

- Sicherheit auf Anwendungsebene: Sie gewährleistet, dass Anwendungen sicher sind und keine Sicherheitsrisiken aufweisen.

- Sicherheit auf Datenebene: Enthält Steuerelemente zum Verwalten des Zugriffs auf Geschäfts- und Kundendaten sowie die Verschlüsselung zum Schutz von Daten.

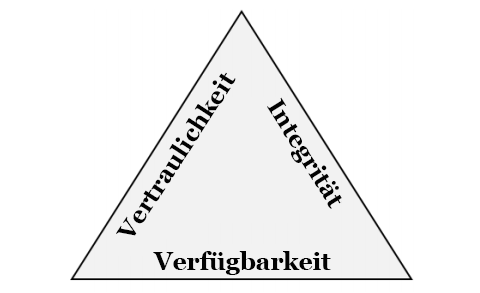

Vertraulichkeit, Integrität, Verfügbarkeit

Wie oben beschieben, verwenden Strategien der tiefgehenden Verteidigung zahlreiche Mechanismen, um das Ausmaß von Angriffen abzudämpfen. All die verschiedenen Mechanismen (Technologien, Prozesse und Schulungen) sind Elemente einer Cybersicherheitsstrategie, zu deren Zielen die Sicherstellung von Vertraulichkeit, Integrität und Verfügbarkeit gehört, oft auch als CIA (Confidentiality, Integrity, Availability) bezeichnet.

Vertraulichkeit bezieht sich auf die Notwendigkeit, sensible Daten wie z. B. Kundeninformationen, Kennwörter oder Finanzdaten vertraulich zu behandeln. Sie können Daten verschlüsseln, um sie geheim zu halten. Allerdings müssen Sie dann auch die Verschlüsselungsschlüssel geheim halten. Vertraulichkeit ist der offensichtlichste Aspekt der Sicherheit. Es leuchtet sofort ein, dass sensible Daten, Schlüssel, Kennwörter und andere Geheimnisse vertraulich zu behandeln sind.

Integrität bezieht sich auf die Beibehaltung der Richtigkeit von Daten oder Nachrichten. Wenn Sie eine E-Mail senden, möchten Sie sicher sein, dass die empfangene Nachricht mit der von Ihnen gesendeten Nachricht identisch ist. Wenn Sie Daten in einer Datenbank speichern, möchten Sie sicher sein, dass die daraus abgerufenen Daten mit den Daten übereinstimmen, die Sie gespeichert haben. Durch Verschlüsselung bleiben Daten geheim, aber anschließend müssen sie so entschlüsselt werden, dass sie noch mit den Daten von vor der Verschlüsselung übereinstimmen. Bei Integrität geht es um die Gewissheit, dass Daten nicht manipuliert oder geändert wurden.

Verfügbarkeit bezieht sich auf die Bereitstellung von Daten für Benutzer, die sie benötigen, wenn sie sie benötigen. Für die Organisation ist der Schutz von Kundendaten wichtig. Gleichzeitig müssen die Daten jedoch den Mitarbeitern zur Verfügung stehen, die mit den Kunden arbeiten. Auch wenn es möglicherweise sicherer ist, die Daten in verschlüsselter Form zu speichern, benötigen Mitarbeiter Zugriff auf entschlüsselte Daten.

Während die Ziele einer Cybersicherheitsstrategie darin bestehen, die Vertraulichkeit, Integrität und Verfügbarkeit von Systemen, Netzwerken, Anwendungen und Daten zu wahren, ist es das Ziel von Cyberkriminellen, diese Ziele zu durchkreuzen. Das Microsoft-Portfolio umfasst die Lösungen und Technologien, mit denen Unternehmen die Ziele des CIA-Dreiklangs erreichen können.