Beschreiben von Bedrohungserkennungs- und Risikominderungsfunktionen in Microsoft Sentinel

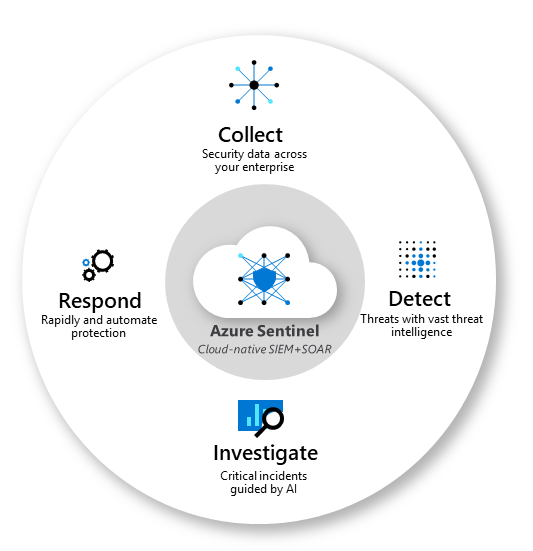

Die effektive Verwaltung des Netzwerksicherheitsperimeters einer Organisation erfordert die richtige Kombination von Tools und Systemen. Microsoft Sentinel ist eine skalierbare, cloudnative SIEM- bzw. SOAR-Lösung, die im gesamten Unternehmen intelligente Sicherheitsanalysen und Threat Intelligence bietet. Es bietet eine einzige Lösung für die Erkennung von Cyberbedrohungen, Untersuchung, Reaktion und proaktives Hunting mit einem allgemeinen Überblick über das gesamte Unternehmen.

In diesem Diagramm wird die vollumfassende Funktionalität von Microsoft Sentinel angezeigt.

- Sammeln: Daten werden in der Cloud für alle Benutzer, Geräte, Anwendungen und Infrastrukturen, lokal und in mehreren Clouds gesammelt.

- Erkennen: Bisher unentdeckte Bedrohungen werden erkannt und False Positives mithilfe der Analysefunktionen und der unvergleichlichen Threat Intelligence von Microsoft minimiert.

- Untersuchen Sie Bedrohungen mit künstlicher Intelligenz (KI), und Suchen Sie verdächtige Aktivitäten in großem Stil. Dabei profitieren Sie von der jahrelangen Erfahrung von Microsoft in Sachen Cybersicherheit.

- Reagieren: Dank der integrierten Orchestrierung und der Automatisierung häufiger Sicherheitstasks kann schnell auf Incidents reagiert werden.

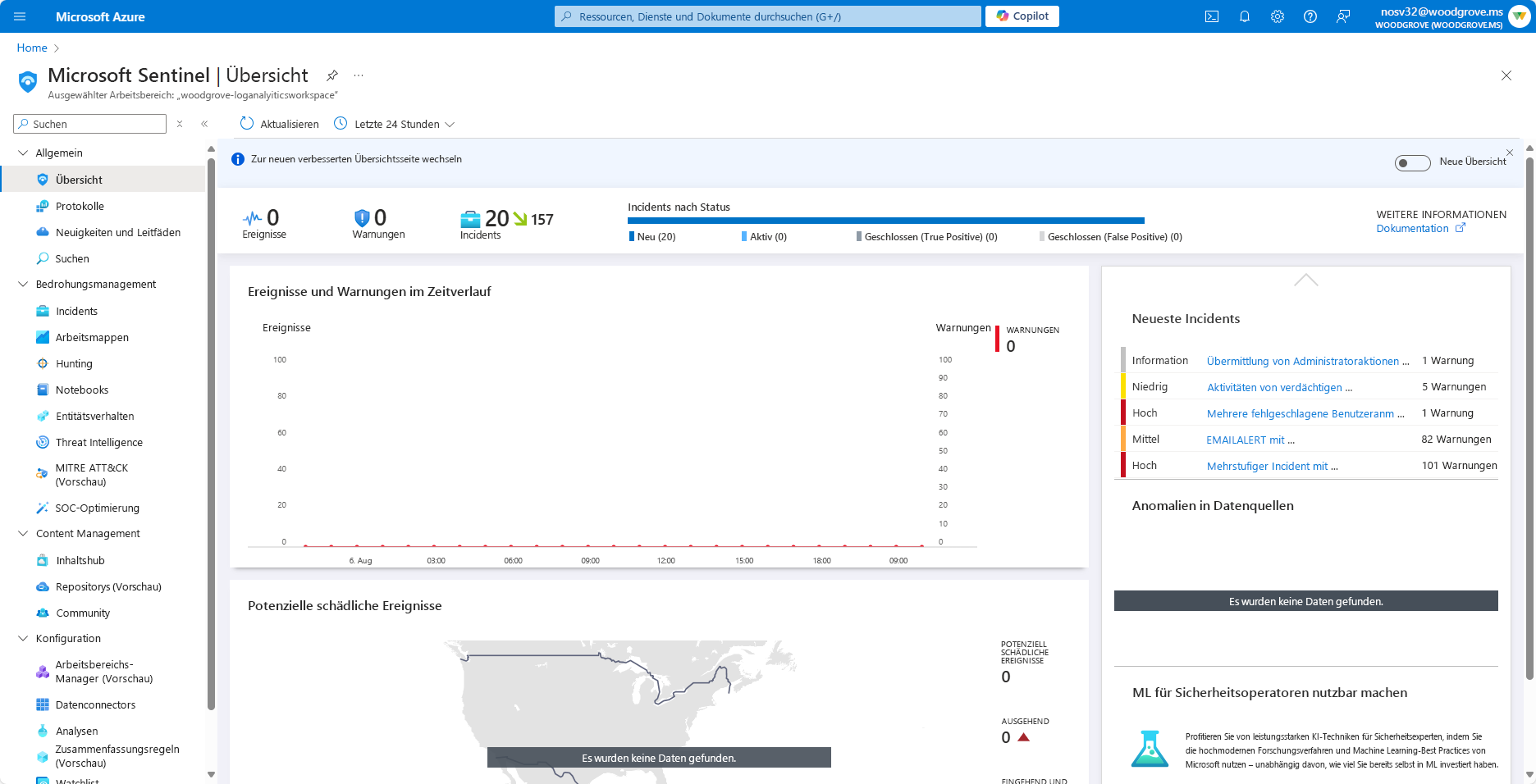

Microsoft Sentinel unterstützt End-to-End-Sicherheitsvorgänge in einem modernen Security Operations Center (SOC).

Erfassen von Daten im großen Stil

Sammeln Sie Daten über alle Benutzer, Geräte, Anwendungen und Infrastrukturen hinweg, und zwar sowohl lokal als auch in verschiedenen Clouds. Im Folgenden sind die wichtigsten Funktionen von Microsoft Sentinel für die Datensammlung aufgeführt.

Direkt einsetzbare Datenconnectors: Viele Connectors sind im Lieferumfang von SIEM-Lösungen für Microsoft Sentinel enthalten und bieten Echtzeitintegration. Zu diesen Connectors gehören Microsoft-Quellen und Azure-Quellen wie Microsoft Entra ID, Azure Activity, Azure Storage und vieles mehr.

Sofort einsatzbereite Connectors sind auch für die umfassenderen Sicherheits- und Anwendungsökosysteme für Nicht-Microsoft-Lösungen verfügbar. Sie können auch Common Event Format (CEF), Syslog oder eine REST-API verwenden, um Ihre Datenquellen mit Microsoft Sentinel zu verbinden.

Benutzerdefinierte Connectors: Microsoft Sentinel unterstützt das Erfassen von Daten aus einigen Quellen ohne dedizierten Connector. Wenn Sie Ihre Datenquelle nicht mithilfe einer bestehenden Lösung mit Microsoft Sentinel verbinden können, können Sie einen eigenen Konnektor für Ihre Datenquelle erstellen.

Datennormalisierung: Microsoft Sentinel erfasst Daten aus zahlreichen Quellen. Die Arbeit mit und die Korrelation zwischen unterschiedlichen Typen von Daten während einer Untersuchung und Verfolgung kann eine Herausforderung sein. Microsoft Sentinel unterstützt das Advanced Security Information Model (ASIM), das zwischen diesen verschiedenen Quellen und dem Benutzenden angesiedelt ist, um einheitliche, normalisierte Ansichten zu ermöglichen.

Erkennen von Bedrohungen

Ermitteln Sie bisher unentdeckte Bedrohungen, und minimieren Sie falsch positive Ergebnisse mithilfe der Analysefunktionen und unvergleichlichen Informationen zu Bedrohungen von Microsoft. Nachfolgend sind die wichtigsten Funktionen von Microsoft Sentinel zum Erkennen von Bedrohungen aufgeführt.

Analyse: Microsoft Sentinel nutzt Analysefunktionen, um Warnungen in Incidents zu gruppieren. Verwenden Sie die sofort einsatzbereiten Analyseregeln oder nutzen Sie sie als Ausgangspunkt, um eigene Regeln zu erstellen. Microsoft Sentinel bietet auch Regeln, mit denen Sie das Netzwerkverhalten abbilden und anschließend nach Anomalien bei Ihren Ressourcen suchen können.

MITRE ATT&CK-Abdeckung: Microsoft Sentinel analysiert erfasste Daten nicht nur, um Bedrohungen zu erkennen und Ihnen bei deren Untersuchung zu helfen, sondern auch, um die Art und Abdeckung des Sicherheitsstatus Ihrer Organisation basierend auf den Taktiken und Techniken des MITRE ATT&CK-Frameworks® zu visualisieren. Bei diesem Framework handelt es sich um eine globale Datenbank mit Taktiken und Techniken von Angreifern.

Threat Intelligence: Sie können zahlreiche Quellen von Threat Intelligence in Microsoft Sentinel integrieren, um schädliche Aktivitäten in Ihrer Umgebung zu erkennen und Sicherheitsexperten Kontext für fundierte Entscheidungen zur Reaktion bereitzustellen.

Watchlists: Sie können Daten aus einer von Ihnen bereitgestellten Datenquelle, einer sogenannten Watchlist, mit den Ereignissen in Ihrer Microsoft Sentinel-Umgebung korrelieren. Beispielsweise können Sie eine Watchlist mit einer Liste von hochwertigen Ressourcen, gekündigten Mitarbeitern oder Dienstkonten in Ihrer Umgebung erstellen. Sie können Watchlists in Ihrer Suche, für Erkennungsregeln, bei der Bedrohungssuche sowie in Reaktionsplaybooks verwenden.

Arbeitsmappen: Sie können interaktive visuelle Berichte mithilfe von Arbeitsmappen erstellen. Nachdem Sie Datenquellen mit Microsoft Sentinel verbunden haben, können Sie die Daten mithilfe der Microsoft Sentinel-Integration in Azure Monitor-Arbeitsmappen überwachen. Microsoft Sentinel verfügt über integrierte Arbeitsmappenvorlagen, mit denen Sie schnell Einblicke in Ihre Daten gewinnen können. Sie können auch Ihre eigenen benutzerdefinierten Arbeitsmappen erstellen.

Untersuchen von Bedrohungen

Untersuchen Sie Bedrohungen mit künstlicher Intelligenz (KI) , und verfolgen Sie verdächtige Aktivitäten in großem Stil. Dabei profitieren Sie von der jahrelangen Erfahrung von Microsoft in Sachen Cybersicherheit. Nachfolgend sind die wichtigsten Funktionen von Microsoft Sentinel zur Untersuchung von Bedrohungen aufgeführt.

Incidents: Incidents sind Ihre Falldateien, die eine Aggregation aller relevanten Beweise für bestimmte Untersuchungen enthalten. Jeder Incident wird basierend auf Beweisstücken (Warnungen) erstellt (oder diesen hinzugefügt), die entweder von Analyseregeln generiert oder aus Sicherheitsprodukten von Drittanbietern importiert wurden, die ihre eigenen Warnungen erzeugen. Auf der Seite mit den Vorfallsdetails finden Sie Informationen und Untersuchungstools, die Ihnen dabei helfen, den Umfang einer potenziellen Sicherheitsbedrohung zu verstehen und die Ursache dafür zu finden.

Suche: Mit den auf dem MITRE-Framework basierenden leistungsstarken Such- und Abfragetools von Microsoft Sentinel können Sie Sicherheitsbedrohungen für die Datenquellen Ihres Unternehmens proaktiv suchen, bevor eine Warnung ausgelöst wird. Sobald Sie wissen, welche Suchabfrage wertvolle Erkenntnisse über mögliche Angriffe liefert, können Sie basierend auf der Abfrage auch benutzerdefinierte Erkennungsregeln erstellen und diese Erkenntnisse als Warnungen in Ihren Antwortdiensten für Sicherheitsincidents anzeigen.

Notebooks: Microsoft Sentinel unterstützt Jupyter-Notebooks in Azure Machine Learning-Arbeitsbereichen. Jupyter Notebook ist eine Open-Source-Webanwendung, mit der Benutzer Dokumente erstellen und freigeben können, die Livecode, Gleichungen, Visualisierungen und beschreibenden Text enthalten.

Verwenden Sie Notebooks in Microsoft Sentinel, um die Möglichkeiten zu erweitern, die Ihnen für Microsoft Sentinel-Daten zur Verfügung stehen. Beispiel:

- Führen Sie Analysen durch, die nicht in Microsoft Sentinel integriert sind, z. B. einige Python-Features für maschinelles Lernen.

- Erstellen Sie Datenvisualisierungen, die nicht in Azure Sentinel integriert sind, z. B. benutzerdefinierte Zeitachsen und Prozessstrukturen.

- Integrieren von Datenquellen, die sich außerhalb von Microsoft Sentinel befinden, z. B. eines lokalen Datasets

schnell auf Incidents zu reagieren

Mit Microsoft Sentinel können Sie gängige Aufgaben automatisieren und die Sicherheitsorchestrierung mit Playbooks vereinfachen, die sich in Azure-Dienste und Ihre vorhandenen Tools integrieren lassen, um schneller auf Vorfälle zu reagieren.

Im Folgenden werden die wichtigsten Funktionen von Microsoft Sentinel für die Reaktion auf Bedrohungen beschrieben.

Automatisierungsregeln: Verwalten Sie die Automatisierung der Incidentbehandlung in Microsoft Sentinel zentral, indem Sie eine kleine Gruppe von Regeln definieren und koordinieren, die unterschiedliche Szenarien abdecken.

Playbooks: Automatisieren und orchestrieren Sie Ihre Reaktion auf Bedrohungen mithilfe von Playbooks, bei denen es sich um eine Sammlung von Abhilfemaßnahmen handelt. Führen Sie ein Playbook bei Bedarf oder automatisch als Reaktion auf bestimmte Warnungen oder Incidents aus, wenn sie durch eine Automatisierungsregel ausgelöst werden.

Playbooks in Microsoft Sentinel basieren auf Workflows, die in Azure Logic Apps erstellt wurden. Wenn Sie beispielsweise das ServiceNow-Ticketsystem verwenden, verwenden Sie Azure Logic Apps, um Ihre Workflows zu automatisieren und bei jeder Generierung bestimmter Warnungen oder Incidents ein Ticket in ServiceNow zu öffnen.

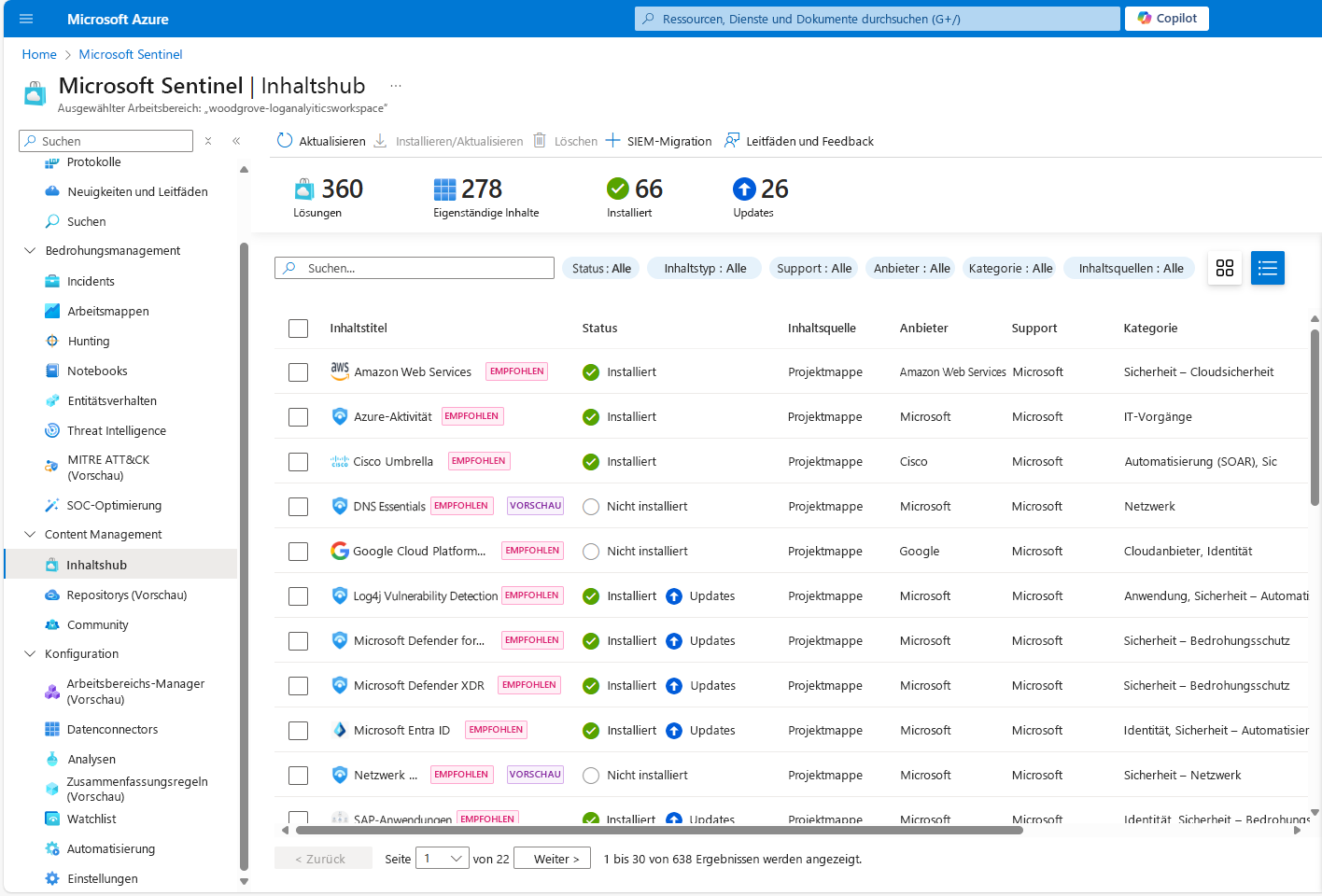

Aktivieren von sofort einsatzbereiten Sicherheitsinhalten

Microsoft Sentinel-Inhalte beziehen sich auf SIEM-Lösungskomponenten (Security Information & Event Management), mit denen Kunden Daten erfassen, überwachen, suchen, untersuchen, Warnungen für sie erstellen und darauf reagieren und Verbindungen mit verschiedenen Produkten, Plattformen und Diensten herstellen können. Der Inhalt in Microsoft Sentinel kann verschiedene Inhaltstypen enthalten, z. B. Datenconnectors, Arbeitsmappen, Analyseregeln, Huntingabfragen, Notebooks, Watchlists und Playbooks.

Microsoft Sentinel bietet diese Inhaltstypen als Lösungen und eigenständige Elemente an. Lösungen sind Pakete mit Microsoft Sentinel-Inhalten oder Microsoft Sentinel-API-Integrationen, die ein End-to-End-Szenario für Produkte, Domänen oder Schlüsselindustrien in Microsoft Sentinel erfüllen. Sowohl Lösungen als auch eigenständige Elemente können über den Content Hub ermittelt und verwaltet werden.

Der Microsoft Sentinel-Inhaltshub ist ein zentraler Ort zum Entdecken und Verwalten sofort einsatzbereiter (integrierter) Paketlösungen. Microsoft Sentinel-Lösungen sind Pakete mit Integrationen von Microsoft Sentinel-Inhalten oder Microsoft Sentinel-APIs, die die Bereitstellung und Aktivierung in einem einzigen Schritt ermöglichen. Inhaltshublösungen, die die Anforderungen von End-to-End-Szenarien für Produkte, Fachgebiete oder Branchen in Microsoft Sentinel erfüllen. Ein Beispiel für eine branchenspezifische, integrierte Version ist Microsoft Purview Insider Risk Management, die einen Datenconnector, eine Arbeitsmappe, Analyseregeln, Huntingabfragen und ein Playbook enthält.

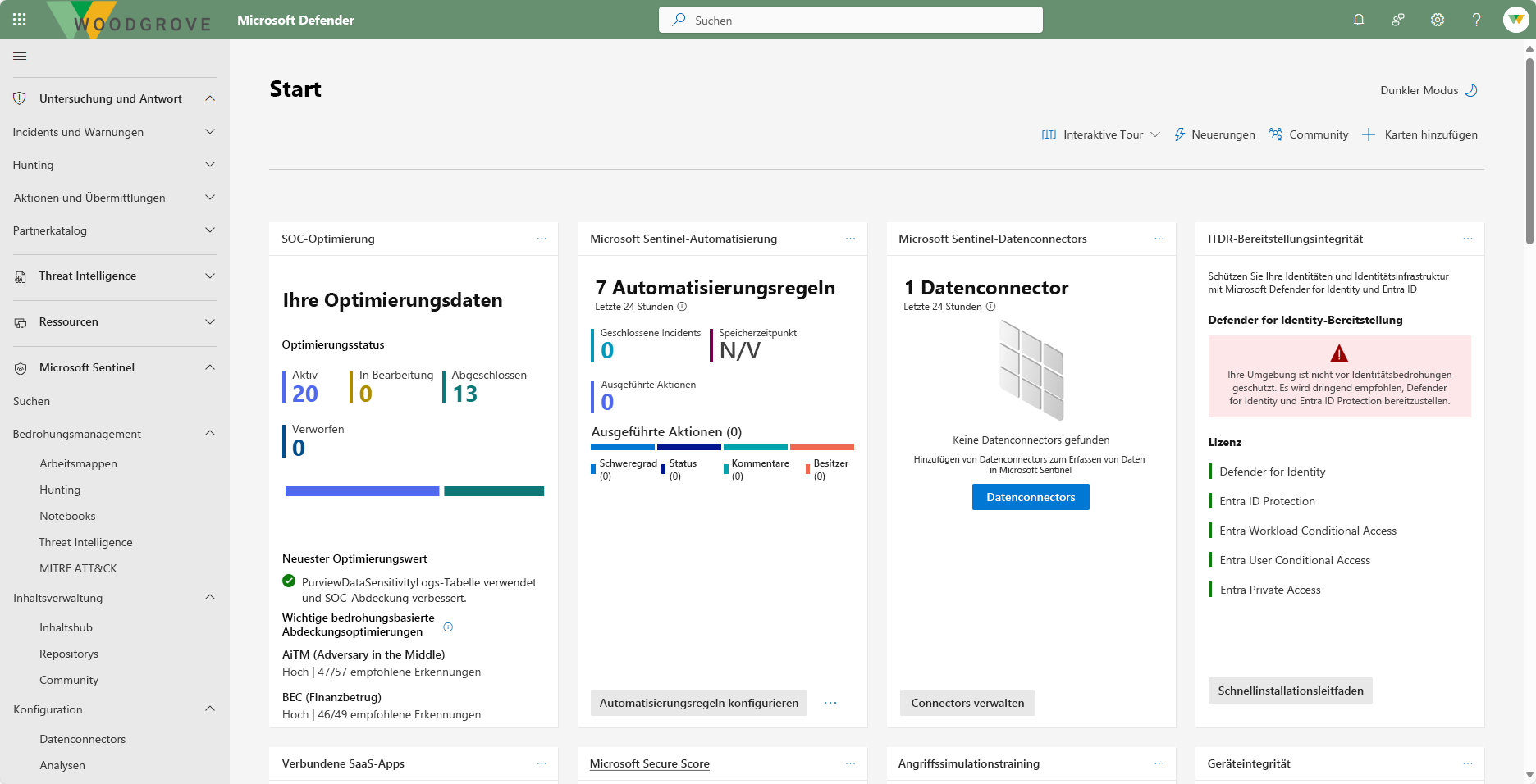

Microsoft Sentinel im Microsoft Defender-Portal

Microsoft Sentinel ist ein Sicherheitsdienst, der über das Azure-Portal aktiviert wird. Sobald der Microsoft Sentinel-Dienst aktiviert wurde, können Sie über das Azure-Portal oder über Microsoft Unified Security Operations Platform im Microsoft Defender-Portal darauf zugreifen.

Microsoft Unified Security Operations Platform im Microsoft Defender-Portal vereint die vollständigen Funktionen von Microsoft Sentinel, Microsoft Defender XDR und Microsoft Copilot in Microsoft Defender.

Wenn Sie Microsoft Sentinel in das Defender-Portal integrieren, vereinigen Sie Funktionen mit Microsoft Defender XDR wie Incidentmanagement und erweiterte Bedrohungssuche. Reduzieren Sie die Anzahl der Toolwechsel, und erstellen Sie eine kontextorientiertere Untersuchung, die Incident Response beschleunigt und Sicherheitsverletzungen schneller unterbindet.

Detaillierte Informationen zur Microsoft Sentinel-Umgebung im Microsoft Defender-Portal und zum Onboarding finden Sie im Abschnitt „Zusammenfassung und Ressourcen“ dieses Moduls.