Beschreiben der Berechtigungsverwaltung

Bei der Berechtigungsverwaltung handelt es sich um ein Feature von Identity Governance, mit dem Organisationen den Identitäts- und Zugriffslebenszyklus im großen Stil verwalten können. Die Berechtigungsverwaltung automatisiert Workflows für Zugriffsanforderungen, Zugriffszuweisungen, Überprüfungen und Ablaufdaten.

- Die Benutzer wissen möglicherweise nicht, welche Zugriffsrechte erforderlich sind. Aber auch dann, wenn sie es wissen, kann es schwierig sein, die richtigen Personen zu finden, die den Zugriff genehmigen.

- Wenn Benutzer den richtigen Zugriff auf eine Ressource erhalten haben, verfügen sie möglicherweise länger über diesen Zugriff, als für die Geschäftszwecke erforderlich ist.

- Die Verwaltung des Zugriffs für externe Benutzer

Die Berechtigungsverwaltung umfasst die folgenden Funktionen, um diese Herausforderungen zu beheben:

- Delegieren der Erstellung von Zugriffspaketen an Benutzer, die keine Administratoren sind. Diese Zugriffspakete enthalten Ressourcen, die von Benutzern angefordert werden können. Die delegierten Zugriffspaket-Manager definieren dann Richtlinien, die Regeln enthalten, z. B. welche Benutzer Zugriff anfordern können, wer den Zugriff genehmigen muss und wann der Zugriff abläuft.

- Verwalten externer Benutzer. Wenn ein Benutzer, der noch nicht in Ihrem Verzeichnis ist, Zugriff anfordert und genehmigt wird, wird er automatisch in Ihr Verzeichnis eingeladen und der Zugriff zugewiesen. Wenn der Zugriff abläuft und keine anderen Zugriffspaketzuweisungen vorhanden sind, kann das betreffende B2B-Konto in Ihrem Verzeichnis automatisch entfernt werden.

Die Berechtigungsverwaltung verwendet Zugriffspakete, um den Zugriff auf Ressourcen zu verwalten.

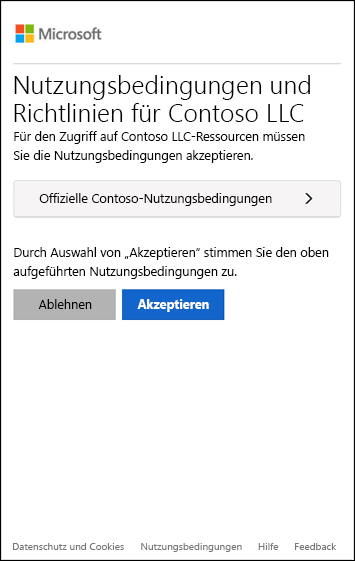

Microsoft Entra-Nutzungsbedingungen

Mit den Microsoft Entra-Nutzungsbedingungen können den Benutzer*innen Informationen angezeigt werden, bevor sie auf Daten oder eine Anwendung zugreifen. Nutzungsbedingungen stellen sicher, dass Benutzer relevante Haftungsausschlüsse für gesetzliche Anforderungen oder Complianceanforderungen lesen.

Beispiele für Anwendungsfälle, in denen Mitarbeiter oder Gäste Nutzungsbedingungen akzeptieren müssen, sind:

- Vor dem Zugriff auf sensible Daten oder eine Anwendung

- Nach einem Wiederholungszeitplan, sodass sie an die Regelungen erinnert werden

- Basierend auf Benutzerattributen, z. B. Bedingungen, die für bestimmte Rollen gelten

- Beim Präsentieren der Nutzungsbedingungen für alle Benutzer in Ihrer Organisation

Nutzungsbedingungen werden in einem PDF-Format mithilfe von Inhalten angezeigt, die Sie erstellen, z. B. ein vorhandenes Vertragsdokument. Sie können Benutzern auch auf mobilen Geräten angezeigt werden.

Die Richtlinien für bedingten Zugriff werden verwendet, um die Anzeige von Nutzungsbedingungen zu erzwingen und sicherzustellen, dass der Benutzer diesen Bedingungen zugestimmt hat, bevor er auf eine Anwendung zugreift. Administratoren können dann anzeigen, wer den Nutzungsbedingungen zugestimmt hat und wer abgelehnt hat.